Criar e atribuir perfis de Certificado SCEP no Intune

Depois de configurar a infraestrutura para dar suporte a certificados do protocolo SCEP, você poderá criar e, em seguida, atribuir perfis de certificado do protocolo SCEP a usuários e dispositivos no Intune.

Para que os dispositivos usem um perfil de Certificado SCEP, eles precisam confiar na AC (Autoridade de Certificação) raiz confiável. A confiança na AC raiz é mais bem estabelecida com a implantação de um perfil de certificado confiável no mesmo grupo que recebe o perfil de certificado SCEP. Os perfis de certificado confiável provisionam o certificado de AC Raiz Confiável.

Dispositivos que executam o Android Enterprise podem exigir um PIN para que o SCEP possa provisioná-los com um certificado. Para obter mais informações, confira os Requisitos de PIN do Android Enterprise.

Importante

A gestão de administradores de dispositivos Android foi preterida e já não está disponível para dispositivos com acesso ao Google Mobile Services (GMS). Se utilizar atualmente a gestão de administradores de dispositivos, recomendamos que mude para outra opção de gestão do Android. A documentação de suporte e ajuda permanece disponível para alguns dispositivos sem GMS, com o Android 15 e anterior. Para obter mais informações, veja Terminar o suporte para administradores de dispositivos Android em dispositivos GMS.

Observação

Do Android 11 em diante, os perfis de certificado confiável não podem mais instalar o certificado raiz confiável em dispositivos registrados como administrador do dispositivo Android. Essa limitação não se aplica ao Samsung Knox.

Para obter mais informações sobre essa limitação, confira Perfis de certificado confiável para o administrador do dispositivo Android.

Importante

Em 22 de outubro de 2022, o Microsoft Intune encerrou o suporte para dispositivos que executam o Windows 8.1. A assistência técnica e as atualizações automáticas para esses dispositivos não estão disponíveis.

Se utilizar atualmente Windows 8.1, mude para dispositivos Windows 10/11. O Microsoft Intune tem recursos internos de segurança e dispositivos que gerenciam dispositivos clientes Windows 10/11.

Dica

Os perfis de certificado SCEP têm suporte em Áreas de trabalho remotas multissessão do Windows Enterprise.

Atualizar o conector de certificados: requisitos de mapeamento fortes para KB5014754

Aplica-se a:

- Windows 10

- Windows 11

- Android

- iOS

- macOS

O Centro de Distribuição de Chaves (KDC) requer que os objetos de utilizador ou dispositivo sejam fortemente mapeados para o Active Directory para autenticação baseada em certificados. Isto significa que o nome alternativo do requerente (SAN) do certificado tem de conter uma extensão de identificador de segurança (SID) que mapeia para o SID do utilizador ou do dispositivo no Active Directory. Quando um utilizador ou dispositivo se autentica com um certificado no Active Directory, o KDC verifica o SID para verificar se o certificado está mapeado e emitido para o utilizador ou dispositivo correto. O requisito de mapeamento protege contra o spoofing de certificados e garante que a autenticação baseada em certificados no KDC continua a funcionar.

É necessário um mapeamento forte para todos os certificados implementados pelo Microsoft Intune e utilizados para autenticação baseada em certificados em KDC. A solução de mapeamento forte é aplicável a certificados de utilizador em todas as plataformas. Para certificados de dispositivo, aplica-se apenas a Microsoft Entra dispositivos Windows associados à implementação híbrida. Se os certificados nestes cenários não cumprirem os requisitos de mapeamento fortes até à data completa do modo de imposição, a autenticação será negada.

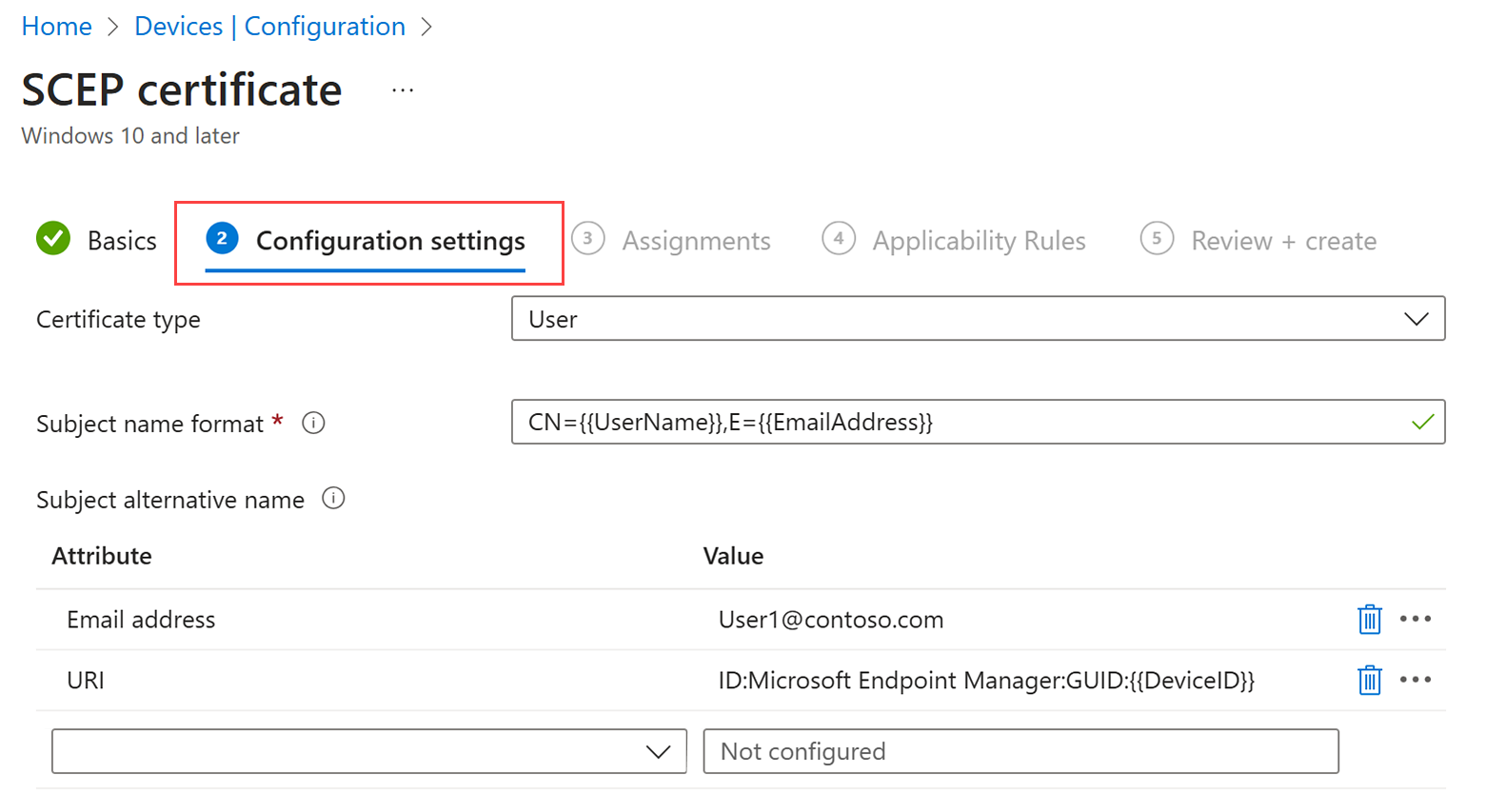

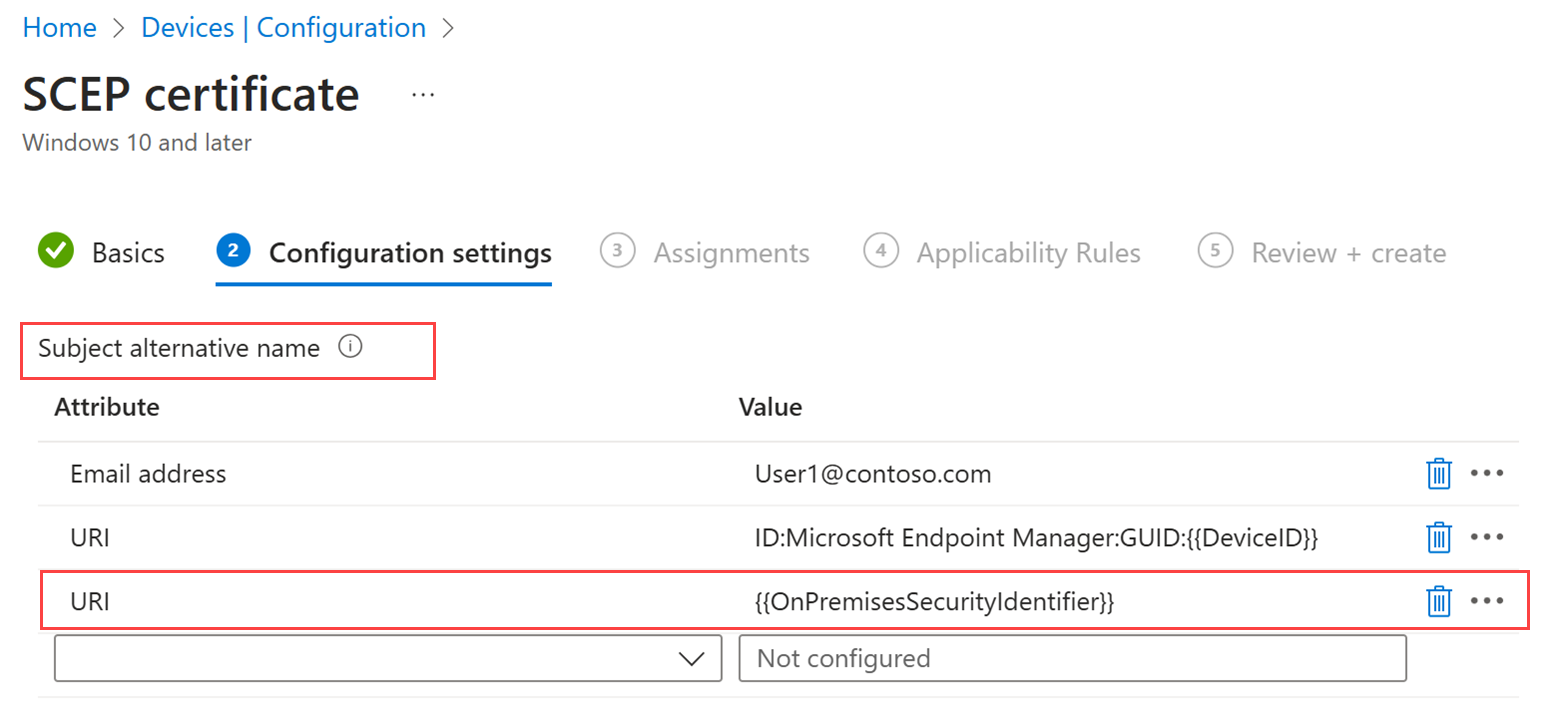

Para implementar a solução de mapeamento forte para certificados SCEP fornecidos através de Intune, tem de adicionar a OnpremisesSecurityIdentifier variável à SAN no perfil SCEP.

Esta variável tem de fazer parte do atributo URI. Pode criar um novo perfil SCEP ou editar um existente para adicionar o atributo URI.

Depois de adicionar o atributo e o valor URI ao perfil de certificado, Microsoft Intune acrescenta o atributo SAN com a etiqueta e o SID resolvido. Formatação de exemplo: tag:microsoft.com,2022-09-14:sid:<value> neste momento, o perfil de certificado cumpre os requisitos de mapeamento fortes.

Para garantir que o seu perfil SCEP cumpre os requisitos de mapeamento fortes, crie um perfil de certificado SCEP no centro de administração do Microsoft Intune ou modifique um perfil existente com o novo atributo e valor SAN. Como pré-requisito, os utilizadores e dispositivos têm de ser sincronizados do Active Directory para Microsoft Entra ID. Para obter mais informações, veja How objects and credentials are synchronized in a Microsoft Entra Domain Services managed domain (Como os objetos e as credenciais são sincronizados num domínio gerido Microsoft Entra Domain Services).

Para obter mais informações sobre os requisitos e a data de imposição do KDC para um mapeamento forte, veja KB5014754: Alterações de autenticação baseada em certificado nos controladores de domínio do Windows .

Criar um perfil de certificado SCEP

Selecione e aceda a Dispositivos>Gerir dispositivos>Configuração>Criar.

Insira as seguintes propriedades:

Plataforma: Escolha a plataforma de seus dispositivos.

Perfil: Selecione certificado SCEP. Ou selecione Modelos>Certificado SCEP.

Para Android Enterprise, o Tipo de perfil é dividido em duas categorias, Perfil de Trabalho Totalmente Gerenciado, Dedicado e de Propriedade Corporativa e Perfil de Trabalho de Propriedade Pessoal. Certifique-se de selecionar o perfil de certificado SCEP correto para os dispositivos que você gerencia.

Os perfis de certificado SCEP do Perfil de Trabalho Totalmente Gerenciado, Dedicado e de Propriedade Corporativa têm as seguintes limitações:

- Em Monitorização, os relatórios de certificados não estão disponíveis para perfis de certificado SCEP do Proprietário do Dispositivo .

- Não pode utilizar Intune para revogar certificados que foram aprovisionados por perfis de certificado SCEP para o Proprietário do Dispositivo. Você pode gerenciar a revogação por meio de um processo externo ou diretamente com a autoridade de certificação.

- Para dispositivos Android Enterprise dedicados, os perfis de certificado SCEP têm suporte para autenticação, VPN e configuração de rede Wi-Fi. Os perfis de certificado SCEP em dispositivos Android Enterprise dedicados não têm suporte para autenticação de aplicativo.

Para Android (AOSP),aplicam-se as seguintes limitações:

- Em Monitorização, os relatórios de certificados não estão disponíveis para perfis de certificado SCEP do Proprietário do Dispositivo .

- Não pode utilizar Intune para revogar certificados que foram aprovisionados por perfis de certificado SCEP para Proprietários de Dispositivos. Você pode gerenciar a revogação por meio de um processo externo ou diretamente com a autoridade de certificação.

- Os perfis de certificado SCEP são suportados para Wi-Fi configuração de rede. O suporte do perfil de configuração de VPN não está disponível. Uma atualização futura pode incluir suporte para perfis de configuração de VPN.

- As seguintes variáveis não estão disponíveis para utilização em perfis de certificado SCEP do Android (AOSP). O suporte para estas variáveis será apresentado numa atualização futura.

- onPremisesSamAccountName

- OnPrem_Distinguished_Name

- Departamento

Observação

O Proprietário do Dispositivo é equivalente a dispositivos Pertencentes à Empresa. Os seguintes são considerados Como Proprietário do Dispositivo:

- Android Enterprise – Perfil de Trabalho Totalmente Gerido, Dedicado e Corporate-Owned

- Android AOSP

- Afinidade de utilizador

- Sem utilizador

Selecionar Criar.

Em Noções básicas, insira as seguintes propriedades:

- Nome: insira um nome descritivo para o perfil. Nomeie seus perfis para que você possa identificá-los facilmente mais tarde. Por exemplo, um bom nome de perfil é Perfil SCEP para toda a empresa.

- Descrição: Insira uma descrição para o perfil. Essa configuração é opcional, mas recomendada.

Selecione Avançar.

Em Definições de configuração, conclua as seguintes configurações:

Canal de implementação: selecione como pretende implementar o perfil. Esta definição também determina o keychain onde os certificados ligados são armazenados, pelo que é importante selecionar o canal adequado.

Selecione sempre o canal de implementação do utilizador em perfis com certificados de utilizador. O canal de utilizador armazena certificados no keychain do utilizador. Selecione sempre o canal de implementação do dispositivo em perfis com certificados de dispositivo. O canal do dispositivo armazena certificados no sistema keychain.

Não é possível editar o canal de implementação depois de implementar o perfil. Tem de criar um novo perfil para selecionar um canal diferente.

Tipo de certificado:

(Aplica-se a: Android, Android Enterprise, Android (AOSP), iOS/iPadOS, macOS, Windows 8.1 e Windows 10/11)

Selecione um tipo, consoante a forma como planeia utilizar o perfil de certificado:

Usuário: Certificados de usuário podem conter atributos de usuário e dispositivo no assunto e no SAN do certificado.

Dispositivo: os certificados de dispositivo só podem conter atributos de dispositivo no assunto e SAN do certificado.

Use Dispositivo para cenários como dispositivos sem usuário (como quiosques) ou para dispositivos Windows. Em dispositivos Windows, o certificado é colocado no repositório de certificados do computador local.

Para macOS, se este perfil estiver configurado para utilizar o canal de implementação do dispositivo, pode selecionar Utilizador ou Dispositivo. Se o perfil estiver configurado para utilizar o canal de implementação do utilizador, pode selecionar apenas Utilizador.

Observação

Armazenamento de certificados provisionados pelo SCEP:

macOS – os certificados que aprovisiona com o SCEP são sempre colocados no sistema keychain (também denominado arquivo do sistema ou keychain do dispositivo) do dispositivo, a menos que selecione o canal de implementação do utilizador.

Android: os dispositivos têm um repositório de certificados VPN e aplicativos e um repositório de certificados WiFi. O Intune sempre armazena certificados SCEP na loja de aplicativos e VPN de um dispositivo. O uso da VPN e da loja de aplicativos torna o certificado disponível para uso por qualquer outro aplicativo.

Contudo, quando um certificado SCEP também está associado a um perfil de Wi-Fi, o Intune também instala o certificado no repositório de Wi-Fi.

Quando configurado para aplicações VPN, será pedido ao utilizador que selecione o certificado correto. A aprovação de certificado silencioso para cenários Completamente Geridos (ou BYOD) não é suportada. Se tudo estiver configurado corretamente, o certificado correto já deverá estar pré-selecionado na caixa de diálogo.

Formato de nome de entidade:

Insira texto para informar ao Intune como criar automaticamente o nome da entidade na solicitação de certificado. As opções para o formato de nome da entidade dependem do Tipo de certificado selecionado, Usuário ou Dispositivo.

Dica

Se o comprimento do nome da entidade exceder 64 caracteres, talvez seja necessário desabilitar a imposição do comprimento do nome em sua autoridade de certificação interna. Para obter mais informações, consulte Desabilitar a imposição de comprimento DN

Observação

Existe um problema conhecido ao utilizar o SCEP para obter certificados quando o nome do requerente no Pedido de Assinatura de Certificado (CSR) resultante inclui um dos seguintes carateres como caráter de escape (prosseguido por uma barra invertida \):

- +

- ;

- ,

- =

Observação

A partir do Android 12, o Android já não suporta a utilização dos seguintes identificadores de hardware para dispositivos de perfil de trabalho pessoais :

- Número de série

- IMEI

- MEID

Intune perfis de certificado para dispositivos de perfil de trabalho pessoais que dependem destas variáveis no nome do requerente ou SAN não aprovisionará um certificado em dispositivos que executem o Android 12 ou posterior no momento em que o dispositivo foi inscrito com Intune. Os dispositivos que se registraram antes da atualização para o Android 12 ainda podem receber certificados desde que o Intune obteve anteriormente os identificadores de hardware dos dispositivos.

Para obter mais informações sobre isso e outras alterações introduzidas com o Android 12, consulte a postagem no blog Suporte do Android Day Zero para Microsoft Endpoint Manager.

Tipo de certificado de usuário

Use a caixa de texto para inserir um formato de nome de entidade personalizado, incluindo texto estático e variáveis. Há suporte para duas opções de variável: Nome Comum (CN) e Email (E).

Email (E) normalmente seria definido com a variável {{EmailAddress}}. Por exemplo: E={{EmailAddress}}

Nome Comum (CN) pode ser definido para qualquer uma das seguintes variáveis:

- CN={{UserName}}: O nome de usuário do usuário, como janedoe.

- CN={{UserPrincipalName}}: o nome principal de utilizador do utilizador, como janedoe@contoso.com.

- CN={{AAD_Device_ID}}: um ID atribuído quando regista um dispositivo no Microsoft Entra ID. Normalmente, este ID é utilizado para autenticar com Microsoft Entra ID.

- CN={{DeviceId}}: uma ID atribuída quando você registra um dispositivo no Intune.

Observação

Evite utilizar {{DeviceId}} para o nome do requerente em dispositivos Windows. Em determinadas instâncias, o certificado gerado com este nome do requerente faz com que a sincronização com Intune falhe.

CN = {{SERIALNUMBER}}: o SN (número de série) exclusivo normalmente usado pelo fabricante para identificar um dispositivo

CN = {{IMEINumber}}: o número exclusivo do IMEI (Identidade Internacional de Equipamento Móvel) usado para identificar um dispositivo móvel.

CN={{OnPrem_Distinguished_Name}}: Uma sequência de nomes diferenciados relativos separados por vírgula, como CN=Jane Doe,OU=UserAccounts,DC=corp,DC=contoso,DC=com.

Para usar a variável {{OnPrem_Distinguished_Name}}:

- Certifique-se de que sincroniza o atributo de utilizador onpremisesdistinguishedname com Microsoft Entra Ligar ao seu Microsoft Entra ID.

- Se o valor CN contiver uma vírgula, o formato de nome da entidade deverá estar entre aspas. Por exemplo: CN="{{OnPrem_Distinguished_Name}}"

CN={{OnPremisesSamAccountName}}: os administradores podem sincronizar o atributo samAccountName do Active Directory para Microsoft Entra ID com Microsoft Entra Ligar a um atributo chamado onPremisesSamAccountName. O Intune pode substituir essa variável como parte de uma solicitação de emissão de certificados na entidade de um certificado. O atributo samAccountName é o nome de entrada do usuário usado para dar suporte a clientes e servidores de uma versão anterior do Windows (pré-Windows 2000). O formato de nome de login do usuário é: DomainName\testUserou somente testUser.

Para utilizar a variável {{OnPremisesSamAccountName}}, certifique-se de que sincroniza o atributo de utilizador OnPremisesSamAccountName com Microsoft Entra Ligar ao seu Microsoft Entra ID.

Todas as variáveis de dispositivo listadas na seção Tipo de certificado de dispositivo a seguir também podem ser usadas em nomes de entidades de certificado do usuário.

Usando uma combinação de uma ou diversas dessas variáveis e cadeias de caracteres estáticas, você pode criar um formato de nome de entidade personalizado, como: CN={{UserName}},E={{EmailAddress}},OU=Mobile,O=Finance Group,L=Redmond,ST=Washington,C=US

Este exemplo inclui um formato de nome de entidade que usa as variáveis CN e E, além de cadeias de caracteres para os valores Unidade Organizacional, Organização, Localização, Estado e País. Função CertStrToName descreve essa função e suas cadeias de caracteres compatíveis.

Não há suporte para atributos de usuário em dispositivos que não têm associações de usuário, como dispositivos registrados como dedicados ao Android Enterprise. Por exemplo, um perfil que utilize CN={{UserPrincipalName}} no assunto ou SAN não conseguirá obter o nome principal de utilizador quando não existir nenhum utilizador no dispositivo.

Tipo de certificado de dispositivo

As opções de formato para o Formato de nome da entidade incluem as seguintes variáveis:

- {{AAD_Device_ID}} ou {{AzureADDeviceId}} – Qualquer variável pode ser utilizada para identificar um dispositivo pelo respetivo Microsoft Entra ID.

- {{DeviceId}} - A ID do dispositivo do Intune

- {{Device_Serial}}

- {{Device_IMEI}}

- {{SerialNumber}}

- {{IMEINumber}}

- {{WiFiMacAddress}}

- {{IMEI}}

- {{DeviceName}}

- {{FullyQualifiedDomainName}}(Aplicável apenas a dispositivos Windows e associados a um domínio)

- {{MEID}}

Você pode especificar essas variáveis e o texto estático na caixa de texto. Por exemplo, o nome comum para um dispositivo chamado Device1 pode ser adicionado como CN={{DeviceName}}Device1.

Importante

- Ao especificar uma variável, coloque o nome dela entre chaves duplas {{ }}, como mostrado no exemplo, para evitar um erro.

- As propriedades do dispositivo usadas na entidade ou no SAN de um certificado de dispositivo, como IMEI, SerialNumber e FullyQualifiedDomainName, são propriedades que podem ser falsificadas por uma pessoa com acesso ao dispositivo.

- Um dispositivo precisa dar suporte a todas as variáveis especificadas em um perfil de certificado para que esse perfil seja instalado nesse dispositivo. Por exemplo, se {{IMEI}} for usado no nome da entidade de um perfil SCEP e for atribuído a um dispositivo que não tenha um número IMEI, o perfil não será instalado.

Nome alternativo da entidade:

Configure o nome alternativo do requerente (SAN) no pedido de certificado. Pode introduzir mais do que um nome alternativo do requerente. O valor de texto pode conter variáveis e texto estático.Observação

Os seguintes perfis do Android Enterprise não suportam a utilização da variável {{UserName}} para a SAN:

- Perfil de Trabalho Totalmente Gerido, Dedicado e Corporate-Owned

Selecione um dos atributos de SAN disponíveis:

- Endereço de email

- Nome UPN

- DNS

- URI (Uniform Resource Identifier)

O tipo de certificado que escolher determina a variável SAN.

Observação

A partir do Android 12, o Android já não suporta a utilização dos seguintes identificadores de hardware para dispositivos de perfil de trabalho pessoais :

- Número de série

- IMEI

- MEID

Intune perfis de certificado para dispositivos de perfil de trabalho pessoais que dependem destas variáveis no nome do requerente ou SAN não aprovisionará um certificado em dispositivos que executem o Android 12 ou posterior no momento em que o dispositivo foi inscrito com Intune. Os dispositivos que se registraram antes da atualização para o Android 12 ainda podem receber certificados desde que o Intune obteve anteriormente os identificadores de hardware dos dispositivos.

Para obter mais informações sobre isso e outras alterações introduzidas com o Android 12, consulte a postagem no blog Suporte do Android Day Zero para Microsoft Endpoint Manager.

Tipo de certificado de usuário

Com o tipo de certificado de utilizador , pode utilizar qualquer uma das variáveis de certificado de utilizador ou dispositivo descritas acima na secção Nome do Requerente.

Por exemplo, os tipos de certificado de usuário podem incluir o nome UPN no nome alternativo da entidade. Se um certificado do cliente for usado para se autenticar em um Servidor de Políticas de Rede, defina o nome alternativo da entidade como o UPN.

Microsoft Intune também suporta OnPremisesSecurityIdentifier, uma variável que está em conformidade com os requisitos de mapeamento fortes do Centro de Distribuição de Chaves (KDC) para autenticação baseada em certificados. Deve adicionar a variável aos certificados de utilizador que se autenticam com o KDC. Pode adicionar a variável, formatada como {{OnPremisesSecurityIdentifier}}, a perfis novos e existentes no centro de administração do Microsoft Intune. Esta variável é suportada em certificados de utilizador para macOS, iOS e Windows 10/11 e só funciona com o atributo URI.

Tipo de certificado de dispositivo

Com o tipo de certificado de dispositivo , pode utilizar qualquer uma das variáveis descritas na secção Tipo de certificado de dispositivo para Nome do Requerente.

Para especificar um valor para um atributo, inclua o nome da variável com chaves, seguido pelo texto da variável. Por exemplo, um valor para o atributo DNS pode ser adicionado como {{AzureADDeviceId}}.domain.com, em que .domain.com é o texto. Para um utilizador com o nome User1, poderá aparecer um endereço Email como {{FullyQualifiedDomainName}}User1@Contoso.com.

Ao utilizar uma combinação de uma ou muitas destas variáveis e cadeias de texto estáticas, pode criar um formato de nome alternativo do requerente personalizado, como {{UserName}}-Home.

Microsoft Intune também suporta OnPremisesSecurityIdentifier, uma variável que está em conformidade com os requisitos de mapeamento fortes do Centro de Distribuição de Chaves (KDC) para autenticação baseada em certificados. Deve adicionar a variável aos certificados de dispositivo que se autenticam com o KDC. Pode adicionar a variável, formatada como {{OnPremisesSecurityIdentifier}}, a perfis novos e existentes no centro de administração do Microsoft Intune. Esta variável é suportada em certificados de dispositivo para Microsoft Entra dispositivos associados híbridos e só funciona com o atributo URI.

Importante

- Ao usar uma variável de certificado do dispositivo, coloque o nome dela entre chaves duplas {{ }}.

- Não use chaves { }, símbolos de barra vertical | nem ponto e vírgula ; no texto após a variável.

- As propriedades do dispositivo usadas na entidade ou no SAN de um certificado de dispositivo, como IMEI, SerialNumber e FullyQualifiedDomainName, são propriedades que podem ser falsificadas por uma pessoa com acesso ao dispositivo.

- Um dispositivo precisa dar suporte a todas as variáveis especificadas em um perfil de certificado para que esse perfil seja instalado nesse dispositivo. Por exemplo, se {{IMEI}} for usado no SAN de um perfil SCEP e for atribuído a um dispositivo que não tenha um número IMEI, o perfil não será instalado.

Período de validade do certificado:

Você pode inserir um valor inferior ao período de validade no modelo de certificado, mas não superior. Se tiver configurado o modelo de certificado para suportar um valor personalizado que pode ser definido a partir do centro de administração do Intune, utilize esta definição para especificar a quantidade de tempo restante antes de o certificado expirar.

O Intune dá suporte a um período de validade de até 24 meses.

Por exemplo, se o período de validade do certificado em um modelo de certificado for de dois anos, você poderá inserir um valor de um ano, mas não de cinco anos. O valor também tem que ser inferior ao período de validade restante do certificado da AC emissora.

Planeje o uso de um período de validade de cinco dias ou mais. Quando o período de validade é inferior a cinco dias, existe uma elevada probabilidade de o certificado entrar num estado de quase expiração ou expirado, o que pode fazer com que o agente MDM nos dispositivos rejeite o certificado antes de ser instalado.

Provedor de armazenamento de chaves (KSP):

(Aplica-se a: Windows 8.1 e Windows 10/11)

Especifique o local de armazenamento da chave para o certificado. Escolha um dos seguintes valores:

- Registrar no KSP do TPM (Trusted Platform Module) se existir; caso contrário, no KSP de Software

- Registrar no KSP do TPM (Trusted Platform Module); caso contrário, falha

- Inscrever-se no Windows Hello para Empresas, caso contrário, falhar (Windows 10 e posterior)

- Registrar no Software KSP

Uso de chave:

Selecione as opções de uso de chave para o certificado:

- Assinatura digital: Permitir a troca de chaves apenas quando uma assinatura digital ajudar a proteger a chave.

- Codificação de chave: Permitir a troca de chaves apenas quando a chave é criptografada.

Tamanho da chave (bits):

Selecione o número de bits contidos na chave:

Não configurado

1024

2048

4096 - É suportado um Tamanho de chave de 4096 para as seguintes plataformas:

- Android (todos)

- iOS/iPadOS 14 e posterior

- macOS 11 e posterior

- Windows (tudo)

Observação

Para dispositivos Windows, o armazenamento de chaves de 4096 bits é suportado apenas no Fornecedor de Armazenamento de Chaves de Software (KSP). As seguintes opções não suportam o armazenamento de chaves deste tamanho:

- O TPM de hardware (Trusted Platform Module). Como solução, pode utilizar o KSP de Software para armazenamento de chaves.

- Windows Hello para Empresas. De momento, não existe nenhuma solução para Windows Hello para Empresas.

Algoritmo de hash:

(Aplica-se a Android, Android (AOSP), Android Enterprise, Windows 8.1 e Windows 10/11)

Selecione um dos tipos de algoritmo de hash disponíveis para uso com esse certificado. Selecione o nível mais alto de segurança que dá suporte aos dispositivos de conexão.

NOTA: os dispositivos ANDROID AOSP e Android Enterprise irão selecionar o algoritmo mais forte suportado – SHA-1 será ignorado e SHA-2 será utilizado como alternativa.

Certificado Raiz:

Selecione o perfil de certificado confiável configurado anteriormente e atribuído aos usuários e dispositivos aplicáveis nesse perfil de Certificado SCEP. O perfil de certificado confiável é usado para provisionar usuários e dispositivos com o Certificado de Autoridade de Certificação raiz confiável. Para obter informações sobre o perfil de certificado confiável, confira Exportar o Certificado de Autoridade de Certificação raiz confiável e Criar perfis de certificado confiável em Usar certificados para autenticação no Intune.

Observação

Se você tiver um infraestrutura de PKI de vários níveis, como uma Autoridade de Certificação Raiz e uma Autoridade de Certificação Emissora, selecione o perfil certificado Raiz Confiável de nível superior que valida a Autoridade de Certificação Emissora.

Uso estendido de chave:

Adicione valores para a finalidade desejada do certificado. Na maioria dos casos, o certificado exige a autenticação de cliente, de modo que o usuário ou o dispositivo possa se autenticar em um servidor. Adicione mais usos de chave, conforme necessário.

Limite de renovação (%):

Insira o percentual do tempo de vida restante do certificado antes da renovação das solicitações de dispositivo do certificado. Por exemplo, se você inserir 20, haverá uma tentativa de renovação do certificado quando o certificado estiver 80% expirado. As tentativas de renovação continuarão até que a renovação seja bem-sucedida. A renovação gera um novo certificado, o que resulta em um novo par de chaves pública/privada.

Observação

Comportamento de renovação no iOS/iPadOS e macOS: os certificados só podem ser renovados durante a fase de limiar de renovação. Além disso, o dispositivo tem de ser desbloqueado durante a sincronização com Intune. Se a renovação não tiver sido bem-sucedida, o certificado expirado permanecerá no dispositivo e Intune já não aciona uma renovação. Além disso, Intune não oferece uma opção para reimplementar certificados expirados. Os dispositivos afetados têm de ser excluídos temporariamente do perfil SCEP para remover o certificado expirado e pedir um novo.

URLs de servidor SCEP:

Insira uma ou mais URLs para os servidores NDES que emitem certificados por meio do protocolo SCEP. Por exemplo, insira algo como

https://ndes.contoso.com/certsrv/mscep/mscep.dll.Para permitir que os dispositivos na Internet obtenham certificados, tem de especificar o URL do NDES externo à sua rede empresarial.

A URL pode ser HTTP ou HTTPS. No entanto, para dar suporte aos seguintes dispositivos, a URL do servidor SCEP deve usar HTTPS:- Administrador de dispositivo Android

- Proprietário do dispositivo Android Enterprise

- Perfil de trabalho de propriedade corporativa do Android Enterprise

- Perfil de trabalho de propriedade pessoal do Android Enterprise

Adicione outras URLs SCEP para balanceamento de carga, conforme necessário. Os dispositivos fazem três chamadas separadas ao servidor NDES. A primeira é para obter as funcionalidades dos servidores, a segunda é para obter uma chave pública e a última para enviar uma solicitação de assinatura. Quando utiliza vários URLs, é possível que o balanceamento de carga possa resultar na utilização de um URL diferente para chamadas subsequentes para um Servidor do NDES. Se um servidor diferente for contatado para uma chamada seguinte durante a mesma solicitação, a solicitação falhará.

O comportamento para gerenciar a URL do servidor NDES é específico para cada plataforma de dispositivo:

- Android: O dispositivo faz uma escolha aleatória na lista de URLs recebidas na política SCEP e, em seguida, percorre a lista até que um servidor NDES acessível seja encontrado. Em seguida, o dispositivo continua usando essa mesma URL e esse mesmo servidor durante todo o processo. Se o dispositivo não puder acessar nenhum dos servidores NDES, o processo falhará.

- iOS/iPadOS: O Intune escolhe aleatoriamente as URLs e fornece uma única URL para um dispositivo. Se o dispositivo não puder acessar o servidor NDES, a solicitação SCEP falhará.

- Windows: A lista de URLs de NDES é aleatória e, em seguida, passada para o dispositivo Windows, que as tenta na ordem recebida, até que uma disponível seja encontrada. Se o dispositivo não puder acessar nenhum dos servidores NDES, o processo falhará.

Se um dispositivo não conseguir acessar o mesmo servidor NDES com êxito durante uma das três chamadas ao servidor NDES, a solicitação SCEP falhará. Por exemplo, isso pode acontecer quando uma solução de balanceamento de carga fornece uma URL diferente na segunda ou na terceira chamada ao servidor NDES ou fornece outro servidor NDES com base em uma URL virtualizada para o NDES. Após uma solicitação com falha, um dispositivo tenta executar o processo novamente no próximo ciclo de política, começando com a lista aleatória de URLs do NDES (ou uma só URL para o iOS/iPadOS).

Este passo aplica-se apenas aos perfis de dispositivos Android Enterprise para Perfil de Trabalho Totalmente Gerido, Dedicado e Corporate-Owned.

Em Aplicações, configure o Acesso ao certificado para gerir a forma como o acesso ao certificado é concedido às aplicações. Escolha entre:

- Exigir a aprovação do utilizador para aplicações(predefinição) – os utilizadores têm de aprovar a utilização de um certificado por todas as aplicações.

- Conceder automaticamente a aplicações específicas (exigir a aprovação do utilizador para outras aplicações) – com esta opção, selecione Adicionar aplicações e, em seguida, selecione uma ou mais aplicações que irão utilizar automaticamente o certificado sem interação do utilizador.

Selecione Avançar.

Em Atribuições, selecione o usuário ou os grupos que receberão seu perfil. Para obter mais informações sobre a atribuição de perfis, consulte Atribuir perfis de usuário e dispositivo.

Selecione Avançar.

(Aplica-se apenas ao Windows 10/11) Em Regras de Aplicabilidade, especifique regras de aplicabilidade para refinar a atribuição desse perfil. Você pode optar por atribuir ou não atribuir o perfil com base na edição ou na versão do sistema operacional de um dispositivo.

Para obter mais informações, confira Regras de aplicabilidade em Criar um perfil de dispositivo no Microsoft Intune.

Em Examinar + criar, examine as configurações. Quando você seleciona Criar, as alterações são salvas, e o perfil é atribuído. A política também é mostrada na lista de perfis.

Evitar solicitações de assinatura de certificado com caracteres especiais de escape

Há um problema conhecido em solicitações de certificado SCEP e PKCS que incluem um Nome de Entidade (CN) com um ou mais dos caracteres especiais a seguir como um caractere de escape. Os nomes de entidades que incluem um dos caracteres especiais como um caractere de escape resultam em um CSR com um nome de entidade incorreto. Um nome de entidade incorreto resulta em falha na validação do desafio SCEP do Intune e na não emissão do certificado.

Os caracteres especiais são:

- +

- ,

- ;

- =

Quando o nome da entidade incluir um dos caracteres especiais, use uma das seguintes opções para contornar essa limitação:

- Encapsule com aspas o valor de CN que contém o caractere especial.

- Remova o caractere especial do valor de CN.

Por exemplo, você tem um nome de entidade que aparece como Usuário de teste (TestCompany, LLC). Um CSR que inclui um CN que tem a vírgula entre TestCompany e LLC apresenta um problema. O problema pode ser evitado com o uso de aspas em todo o CN ou com a remoção da vírgula entre TestCompany e LLC:

- Adicionar aspas: CN="Test User (TestCompany, LLC)",OU=UserAccounts,DC=corp,DC=contoso,DC=com

- Remover a vírgula: CN=Test User (TestCompany LLC),OU=UserAccounts,DC=corp,DC=contoso,DC=com

No entanto, as tentativas de retirar a vírgula usando um caractere de barra invertida falharão com um erro nos logs do CRP:

- Vírgula escapada: CN=Test User (TestCompany\, LLC),OU=UserAccounts,DC=corp,DC=contoso,DC=com

O erro é semelhante ao seguinte:

Subject Name in CSR CN="Test User (TESTCOMPANY\, LLC),OU=UserAccounts,DC=corp,DC=contoso,DC=com" and challenge CN=Test User (TESTCOMPANY\, LLC),OU=UserAccounts,DC=corp,DC=contoso,DC=com do not match

Exception: System.ArgumentException: Subject Name in CSR and challenge do not match

at Microsoft.ConfigurationManager.CertRegPoint.ChallengeValidation.ValidationPhase3(PKCSDecodedObject pkcsObj, CertEnrollChallenge challenge, String templateName, Int32 skipSANCheck)

Exception: at Microsoft.ConfigurationManager.CertRegPoint.ChallengeValidation.ValidationPhase3(PKCSDecodedObject pkcsObj, CertEnrollChallenge challenge, String templateName, Int32 skipSANCheck)

at Microsoft.ConfigurationManager.CertRegPoint.Controllers.CertificateController.VerifyRequest(VerifyChallengeParams value

Atribuir o perfil de certificado

Atribua perfis de Certificado SCEP da mesma maneira que você implanta perfis de dispositivo para outras finalidades.

Importante

Para usar um perfil de certificado SCEP, o dispositivo também deve ter recebido o perfil de certificado confiável que o provisiona com o certificado de AC raiz confiável. Recomendamos que você implante tanto o perfil de certificado raiz confiável quanto o perfil de certificado SCEP nos mesmos grupos.

Considere o seguinte antes de continuar:

Quando você atribui perfis de Certificado SCEP a grupos, o arquivo do Certificado de Autoridade de Certificação raiz confiável (conforme especificado no perfil do certificado confiável) é instalado no dispositivo. O dispositivo usa o perfil de Certificado SCEP para criar uma solicitação de certificado para esse Certificado de Autoridade de Certificação raiz confiável.

O perfil de Certificado SCEP é instalado somente em dispositivos que executam a plataforma especificada durante a criação do perfil de certificado.

Você pode atribuir perfis de certificado para coleções de usuários ou coleções de dispositivos.

Para publicar um certificado em um dispositivo rapidamente depois que o dispositivo for registrado, atribua o perfil de certificado a um grupo de usuários em vez de um grupo de dispositivos. Se você atribuir um grupo de dispositivos, um registro de dispositivo completo será necessário para que o dispositivo receba políticas.

Se você usar o cogerenciamento para o Intune e o Configuration Manager, no Configuration Manager, defina o controle deslizante da carga de trabalho para as Políticas de Acesso ao Recurso como Intune ou Intune Piloto. Essa configuração permite que os clientes do Windows 10/11 iniciem o processo de solicitar o certificado.

Observação

- Em dispositivos iOS/iPadOS e macOS, quando um perfil de certificado SCEP ou um perfil de certificado PKCS está associado a um perfil adicional, como um perfil de Wi-Fi ou VPN, o dispositivo recebe um certificado para cada um desses perfis adicionais. Isto faz com que o dispositivo tenha vários certificados entregues pelo pedido de certificado SCEP ou PKCS.

- Os certificados entregues pelo SCEP são exclusivos. Os certificados entregues pelo PKCS são o mesmo certificado, mas parecem diferentes, pois cada instância de perfil é representada por uma linha separada no perfil de gerenciamento.

- No iOS 13 e macOS 10.15, existem requisitos de segurança adicionais que são documentados pela Apple para ter em consideração.

Próximas etapas

Solucionar problemas de implantação de perfis de certificado SCEP