Gerenciar contas de acesso de emergência no Microsoft Entra ID

É importante evitar que você seja bloqueado acidentalmente da sua organização do Microsoft Entra porque não pode entrar ou ativar uma função. Você pode reduzir o impacto da falta acidental de acesso administrativo ao criar duas ou mais contas de acesso de emergência em sua organização.

As contas de usuário com a função administrador global têm privilégios elevados no sistema, isso inclui contas de acesso de emergência com a função de Administrador Global. As contas de acesso de emergência são limitadas à emergência ou cenários de "break glass" em que as contas administrativas normais não podem ser usadas. Recomendamos que você mantenha uma meta de restringir o uso da conta de emergência apenas aos momentos em que for absolutamente necessário.

Este artigo fornece diretrizes para gerenciar contas de acesso de emergência no Microsoft Entra ID.

Por que usar uma conta de acesso de emergência

Uma organização pode precisar usar uma conta de acesso de emergência nas seguintes situações:

- As contas de usuário são federadas e a federação está indisponível no momento devido a uma interrupção de rede celular ou uma interrupção do provedor de identidade. Por exemplo, se o host de provedor de identidade em seu ambiente foi desligado, os usuários podem não conseguir entrar quando o Microsoft Entra ID redireciona para seu provedor de identidade.

- Os administradores são registrados por meio da autenticação multifator do Microsoft Entra e todos os seus dispositivos individuais não estão disponíveis ou o serviço não está disponível. Os usuários podem não conseguir concluir a autenticação multifator para ativar uma função. Por exemplo, uma interrupção de rede celular está impedindo que eles atendam a chamadas telefônicas ou recebam mensagens de texto, os dois únicos dois mecanismos de autenticação registrados para os dispositivos.

- A pessoa com acesso administrativo global mais recente saiu da organização. O Microsoft Entra ID impede que a última conta de Administrador Global seja excluída, mas não impede que a conta seja excluída ou desabilitada no local. Qualquer situação pode fazer com que a organização não consiga recuperar a conta.

- Circunstâncias imprevisíveis, como uma emergência de desastre natural, em que um telefone celular ou outras redes podem não estar disponíveis.

- Se as atribuições de função para funções de Administrador Global e Administrador de Funções com Privilégios forem qualificadas, a aprovação será necessária para ativação, mas nenhum aprovador será selecionado (ou todos os aprovadores serão removidos do diretório). Administradores globais ativos e administradores de função com privilégios são aprovadores padrão. Mas não haverá administradores globais ativos e administradores de função com privilégios e a administração do locatário será efetivamente bloqueada, a menos que contas de acesso de emergência sejam usadas.

Criar contas de acesso de emergência

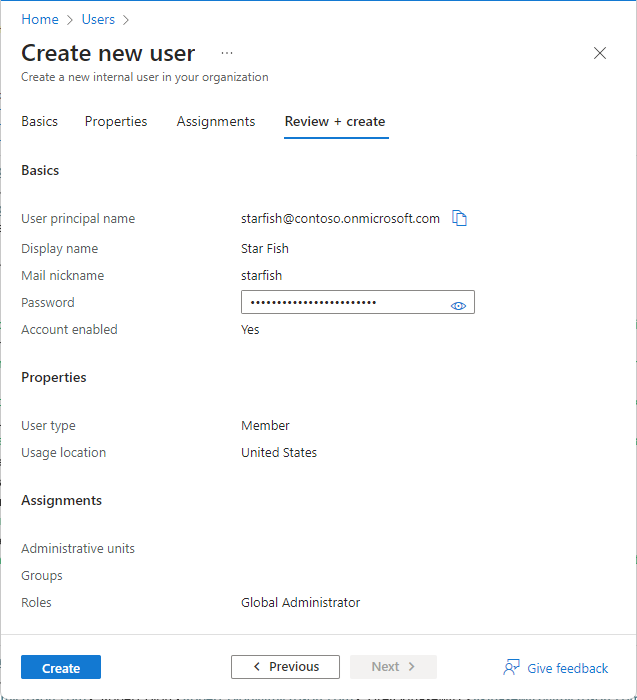

Crie duas ou mais contas de acesso de emergência. Essas contas deverão ser contas somente na nuvem que usem o domínio *.onmicrosoft.com e que não sejam federadas ou sincronizadas de um ambiente local. Em um alto nível, siga estas etapas.

Localize suas contas de acesso de emergência existentes ou crie novas contas com a função de Administrador Global.

Selecione um desses métodos de autenticação sem senha para suas contas de acesso de emergência. Esses métodos atendem aos requisitos obrigatórios de autenticação multifator .

- Passkey (FIDO2) (Recomendado)

- autenticação baseada em certificado se sua organização já tiver uma configuração de PKI (Infraestrutura de Chave Pública)

Configurar suas contas de acesso de emergência para usar a autenticação sem senha.

Requer autenticação multifator resistente a phishing para todas as suas contas de emergência.

Requisitos de configuração

Ao configurar essas contas, os seguintes requisitos devem ser atendidos:

Na maioria das organizações, as contas de acesso de emergência não são associadas a nenhum usuário individual na organização. As credenciais estão em um local seguro conhecido disponível para vários membros da equipe de administração e não estão conectadas a nenhum dispositivo fornecido por funcionários, como telefones. Essa abordagem geralmente é usada para unificar o gerenciamento de contas de acesso de emergência: a maioria das organizações precisa de contas de acesso de emergência não apenas para a infraestrutura do Microsoft Cloud, mas também para o ambiente local, aplicativos SaaS federados e outros sistemas críticos.

Como alternativa, você pode optar por criar contas de acesso de emergência individuais para administradores. Essa solução promove a responsabilidade e permite que os administradores usem contas de acesso de emergência de locais remotos.

Use autenticação forte para suas contas de acesso de emergência e verifique se ela não usa os mesmos métodos de autenticação que suas outras contas administrativas. Por exemplo, se sua conta de administrador normal usar o aplicativo Microsoft Authenticator para autenticação forte, use uma chave de segurança FIDO2 para suas contas de emergência. Considere as dependências de vários métodos de autenticação, para evitar a adição de requisitos externos ao processo de autenticação.

O dispositivo ou a credencial não deve expirar ou estar no escopo de limpeza automatizado devido à falta de uso.

No Microsoft Entra Privileged Identity Management, você deve tornar a atribuição de função de Administrador global permanente, em vez de qualificada para suas contas de acesso de emergência.

Os indivíduos autorizados a usar essas contas de acesso de emergência devem utilizar uma estação de trabalho designada, segura ou um ambiente de computação de cliente semelhante, como uma Estação de Trabalho de Acesso Privilegiado. Essas estações de trabalho devem ser empregadas ao interagir com as contas de acesso de emergência. Para obter mais informações sobre como configurar um locatário do Microsoft Entra em que há estações de trabalho designadas, consulte implantando uma solução de acesso privilegiado.

Diretrizes de federação

Algumas organizações usam o Active Directory Domain Services e o AD FS (Serviço de Federação do Active Directory) ou um provedor de identidade semelhante para federar à ID do Microsoft Entra. O acesso de emergência para sistemas locais e o acesso de emergência para serviços de nuvem devem ser mantidos distintos, sem qualquer dependência entre eles. O domínio e/ou a autenticação de fornecimento para contas com privilégios de acesso de emergência de outros sistemas adiciona risco desnecessário em caso de falha desses sistemas.

Armazenar com segurança as credenciais da conta

As organizações precisam garantir que as credenciais para essas contas de emergência sejam mantidas seguras e conhecidas apenas para os indivíduos que estão autorizados a usá-las. Por exemplo, você pode usar chaves de segurança FIDO2 para o Microsoft Entra ID ou smartcards para o Active Directory do Windows Server. As credenciais devem ser armazenadas em cofres seguros e à prova de fogo que estejam em locais seguros e separados.

Exibir entradas e logs de auditoria

As organizações devem monitorar a atividade de entrada e log de auditoria das contas de emergência e disparar notificações para outros administradores. Ao monitorar a atividade para contas de acesso de emergência, você pode verificar se essas contas são usadas apenas para testes ou emergências reais. Você pode usar o Azure Monitor, o Microsoft Sentinel ou outras ferramentas para monitorar os logs de entrada e disparar alertas de email e SMS para seus administradores sempre que as contas de acesso de emergência entrarem. Esta seção ilustra o uso do Azure Monitor.

Pré-requisitos

- Enviar logs de entrada do Microsoft Entra ao Azure Monitor.

Obter IDs dos objetos das contas de acesso de emergência

Entre no centro de administração do Microsoft Entra como, no mínimo, Administrador de Usuários.

Navegue até Identidade>Usuários>Todos os usuários.

Pesquise a conta de acesso de emergência e selecione o nome do usuário.

Copie e salve o atributo ID de objeto para que você possa usá-lo mais tarde.

Repita as etapas anteriores para a segunda conta de acesso de emergência.

Criar uma regra de alerta

Inscreva-se no portal do Azure como pelo menos um Colaborador de monitoramento.

Navegue até Monitorar>Workspaces do Log Analytics.

Selecione um workspace.

Em seu espaço de trabalho, selecione Alertas>Nova regra de alerta.

Em Recursos, verifique se a assinatura é aquela com a qual você deseja associar a regra de alerta.

Em Condição, selecione Adicionar.

Selecione Pesquisa de log personalizada em Nome do sinal.

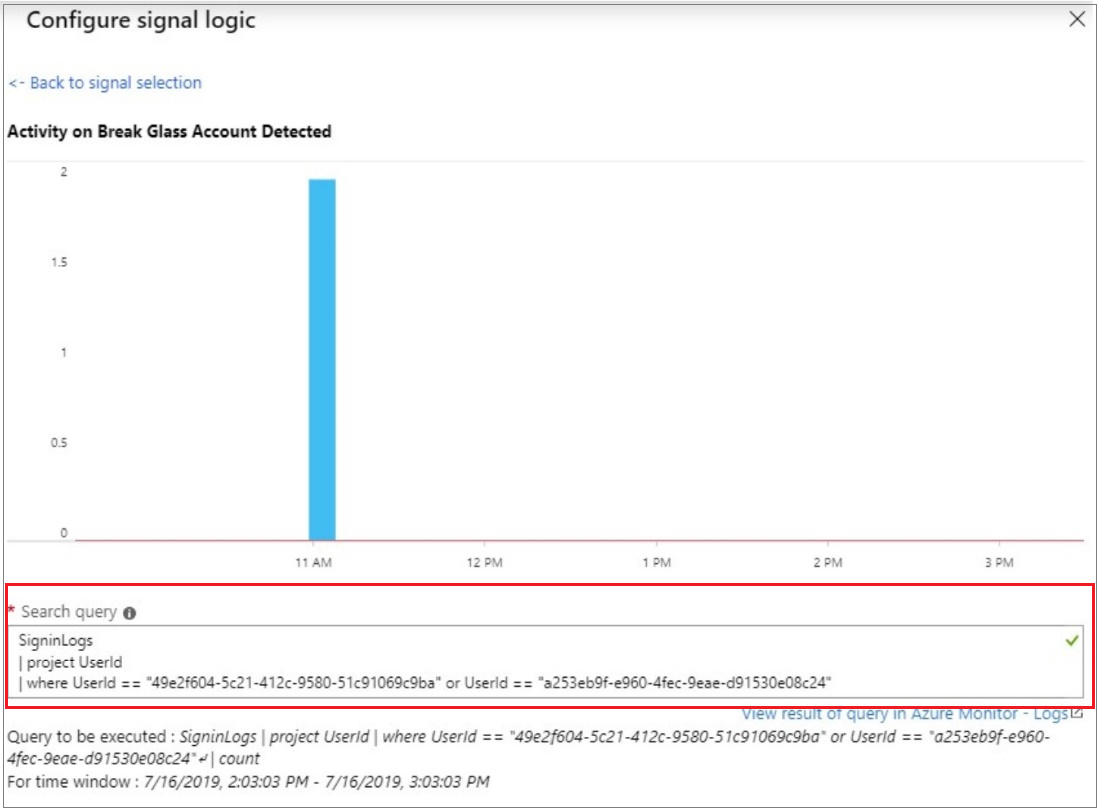

Em Consulta de pesquisa, insira a consulta a seguir, inserindo as IDs de objeto das duas contas de acesso de emergência.

Observação

Para incluir cada conta de acesso de emergência adicional, adicione outro

or UserId == "ObjectGuid"à consulta.Consultas de exemplo:

// Search for a single Object ID (UserID) SigninLogs | project UserId | where UserId == "00aa00aa-bb11-cc22-dd33-44ee44ee44ee"// Search for multiple Object IDs (UserIds) SigninLogs | project UserId | where UserId == "00aa00aa-bb11-cc22-dd33-44ee44ee44ee" or UserId == "11bb11bb-cc22-dd33-ee44-55ff55ff55ff"// Search for a single UserPrincipalName SigninLogs | project UserPrincipalName | where UserPrincipalName == "user@yourdomain.onmicrosoft.com"

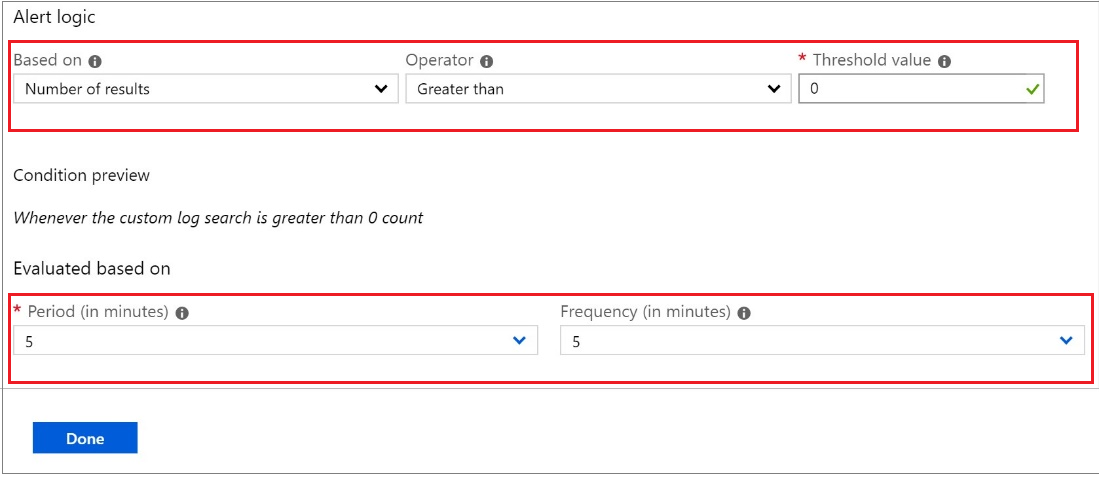

Em Lógica de alerta, insira o seguinte:

- Baseado em: Número de resultados

- Operador: Maior que

- Valor do limite: 0

Em Avaliado com base em, selecione o Período (em minutos) para informar quanto tempo você deseja que a consulta seja executada e a Frequência (em minutos) para a frequência de execução da consulta. A frequência deve ser inferior ou igual ao período.

Selecione Concluído. Agora, você pode exibir o custo mensal estimado deste alerta.

Selecione um grupo de ações de usuários a ser notificado pelo alerta. Se você quiser criar um, confira Criar um grupo de ação.

Para personalizar a notificação por email enviada aos membros do grupo de ações, selecione ações em Personalizar ações.

Em Detalhes do alerta, especifique o nome da regra de alerta e adicione uma descrição opcional.

Defina o Nível de severidade do evento. É recomendável defini-lo como Crítico (Sev 0) .

Em Habilitar regra ao criar, deixe-a definida como Sim.

Para desativar os alertas por um tempo, marque a caixa de seleção Suprimir alertas e insira a duração da espera antes de alertar novamente e, em seguida, selecione Salvar.

Selecione Criar regra de alerta.

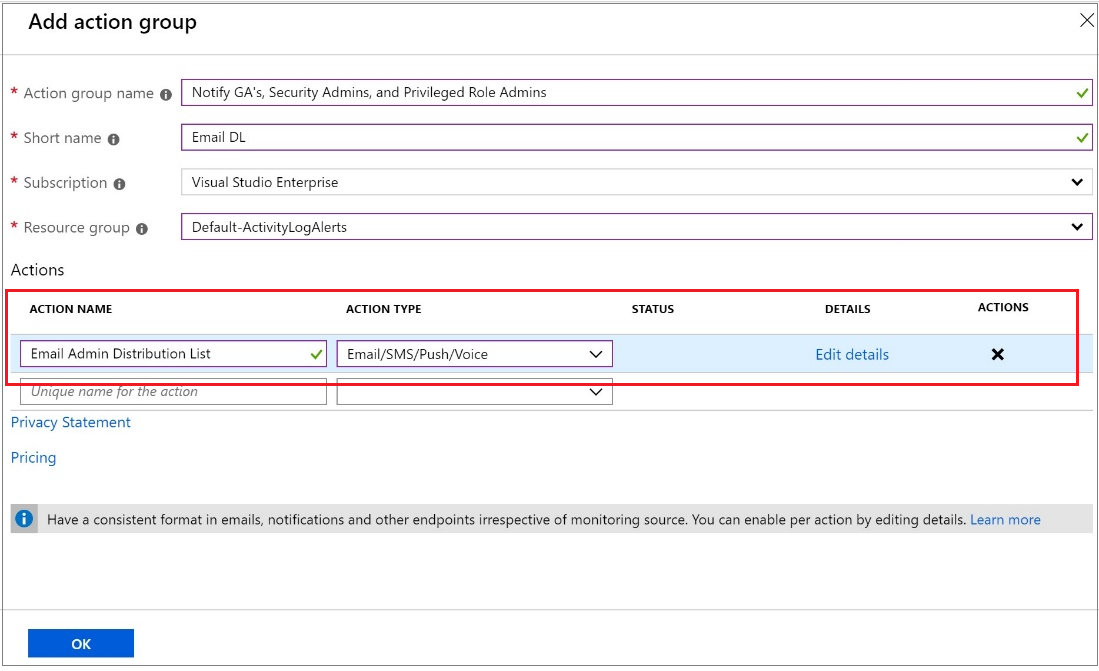

Criar um grupo de ações

Selecione Criar um grupo de ações.

Inserir o nome do grupo de ações e um nome curto.

Verifique uma assinatura e um grupo de recursos.

Em Tipo de ação, selecione Email/SMS/Push/Voz.

Insira um nome de ação, como Notificar Administrador Global.

Selecione o Tipo de Ação como Email/SMS/Push/Voz.

Selecione Editar detalhes para selecionar os métodos de notificação que você deseja configurar e insira as informações de contato necessárias e, em seguida, selecione Ok para salvar os detalhes.

Adicione as ações adicionais que você deseja disparar.

Selecione OK.

Preparar uma equipe post-mortem para avaliar cada uso de credencial de conta de acesso de emergência

Se o alerta for disparado, preserve os logs do Microsoft Entra e de outras cargas de trabalho. Realize uma revisão das circunstâncias e dos resultados do uso da conta de acesso de emergência. Esta revisão determinará se a conta foi usada:

- Para uma simulação planejada para validar sua adequação

- Em resposta a uma emergência real em que nenhum administrador poderia usar suas contas regulares

- Ou como resultado de uso indevido ou não autorizado da conta

Em seguida, examine os logs para determinar quais ações foram tomadas pelo indivíduo com a conta de acesso de emergência para garantir que essas ações estejam alinhadas com o uso autorizado da conta.

Validar contas regularmente

Além de treinar os membros da equipe para usar contas de acesso de emergência, você também deve ter um processo contínuo para validar se as contas de acesso de emergência permanecem acessíveis aos funcionários autorizados. Análises regulares devem ser realizadas para validar a funcionalidade das contas e confirmar se as regras de monitoramento e alerta são disparadas caso uma conta seja posteriormente mal utilizada. No mínimo, as seguintes etapas devem ser executadas em intervalos regulares:

- Verifique se a equipe de monitoramento de segurança está ciente de que a atividade de verificação de conta está em andamento.

- Examine e atualize a lista de indivíduos autorizados a usar as credenciais da conta de acesso de emergência.

- Certifique-se de que o processo de quebra de vidro de emergência para usar essas contas é documentado e atual.

- Certifique-se de que os administradores e os agentes de segurança que talvez sejam necessários para executar essas etapas durante uma emergência recebam um treinamento sobre o processo.

- Valide se as contas de acesso de emergência podem entrar e executar tarefas administrativas.

- Verifique se os usuários não registraram autenticação multifator ou SSPR (redefinição de senha de autoatendimento) para o dispositivo ou os dados pessoais de qualquer usuário específico.

- Se as contas forem registradas para a autenticação multifator para um dispositivo, para uso durante as entradas ou a ativação de função, certifique-se de que o dispositivo esteja acessível a todos os administradores que podem precisar usá-lo durante uma emergência. Verifique também se o dispositivo pode se comunicar por meio de, pelo menos, dois caminhos de rede que não compartilhem um modo de falha comum. Por exemplo, o dispositivo pode se comunicar com a Internet por meio de rede sem fio da instalação e por uma rede de provedor celular.

- Altere as combinações em todos os cofres depois que alguém com acesso sair da organização, bem como regularmente.

Essas etapas devem ser realizadas em intervalos regulares e para alterações de chave:

- Pelo menos a cada 90 dias

- Quando houve uma alteração recente na equipe de TI, como após a terminação ou alteração de posição

- Quando as assinaturas do Microsoft Entra da organização foram alteradas

Próximas etapas

- Como verificar se os usuários estão configurados para MFA obrigatório

- Exigir autenticação multifator resistente a phishing para administradores

- Protegendo o acesso privilegiado para implantações de nuvem e híbridos no Microsoft Entra ID

- Configurar proteções adicionais para funções com privilégios no Microsoft 365, se você estiver usando o Microsoft 365

- Iniciar uma revisão de acesso de funções com privilégios e fazer a transição de atuais atribuições de função com privilégios para funções Administrador mais específicas