Analisar os logs de atividade do Microsoft Entra com o Log Analytics

Depois de integrar os logs de atividade do Microsoft Entra com os logs do Azure Monitor, você pode usar o poder do Log Analytics e dos logs do Azure Monitor para obter insights do seu ambiente.

Comparar os logs de credenciais do Microsoft Entra com os logs de segurança publicados pelo Microsoft Defender para Nuvem.

Solucionar problemas de gargalos de desempenho na página de entrada do seu aplicativo, correlacionando os dados de desempenho de aplicativo do Aplicativo Azure Insights.

Analisar logs de usuários suspeitos e de detecção de risco da Proteção de Identidade para detectar ameaças em seu ambiente.

Esse artigo descreve como analisar os logs de atividade do Microsoft Entra no seu workspace do Log Analytics.

Pré-requisitos

Para analisar logs de atividade com o Log Analytics, você precisa de:

- Um locatário do Microsoft Entra em funcionamento com uma licença Microsoft Entra ID P1 ou P2 associada a ele.

- Um workspace do Log Analytics e acesso a esse espaço de trabalho

- As funções apropriadas para o Azure Monitor e o Microsoft Entra ID

Espaço de trabalho do Log Analytics

Você deve criar um workspace do Log Analytics. Existem vários fatores que determinam o acesso aos workspaces do Log Analytics. Você precisa das funções corretas para o espaço de trabalho e os recursos que enviam os dados.

Para obter mais informações, consulte Gerenciar o acesso a workspaces do Log Analytics.

Funções do Azure Monitor

O Azure Monitor fornece duas funções internas para exibir os dados de monitoramento e editar as configurações de monitoramento. O controle de acesso baseado em função (RBAC) do Azure também fornece duas funções internas do Log Analytics que concedem acesso semelhante.

Exibir:

- Leitor de monitoramento

- Leitor do Log Analytics

Exibir e modificar as configurações:

- Colaborador de monitoramento

- Colaborador do Log Analytics

Para obter mais informações sobre as funções internas do Azure Monitor, confira Funções, permissões e segurança no Azure Monitor.

Para obter mais informações sobre as funções do Log Analytics, consulte Funções internas do Azure

Funções do Microsoft Entra

O acesso somente leitura permite exibir os dados de log do Microsoft Entra ID dentro de uma pasta de trabalho, consultar os dados do Log Analytics ou ler os logs no centro de administração do Microsoft Entra. A atualização de acesso adiciona a capacidade de criar e editar configurações de diagnóstico para enviar dados do Microsoft Entra para um workspace do Log Analytics.

Leitura:

- Leitor de Relatórios

- Leitor de segurança

- Leitor global

Atualização:

- Administrador de Segurança

Para obter mais informações sobre as funções internas do Microsoft Entra, consulte Funções internas do Microsoft Entra.

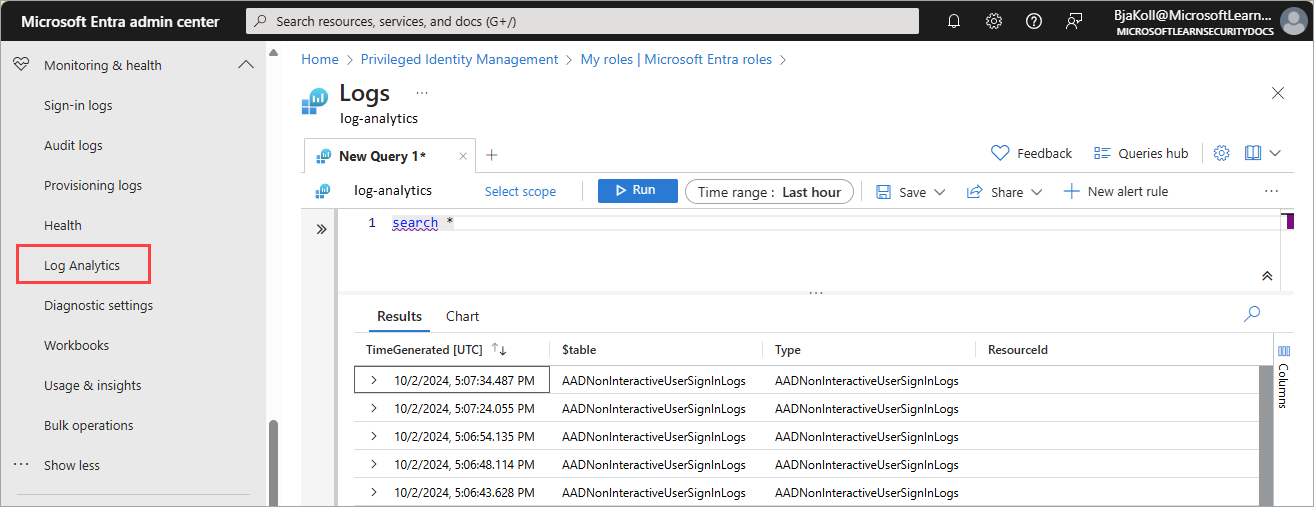

Acessar o Log Analytics

Para exibir o Log Analytics do Microsoft Entra ID, você já deve estar enviando seus logs de atividade do Microsoft Entra ID para um workspace do Log Analytics. Esse processo é abordado no artigo Como integrar logs de atividade com o Azure Monitor.

Entre no Centro de administração do Microsoft Entra como, pelo menos, Leitor de Relatórios.

Navegue até Identidade>Monitoramento e integridade>Log Analytics. Uma consulta de pesquisa padrão é executada.

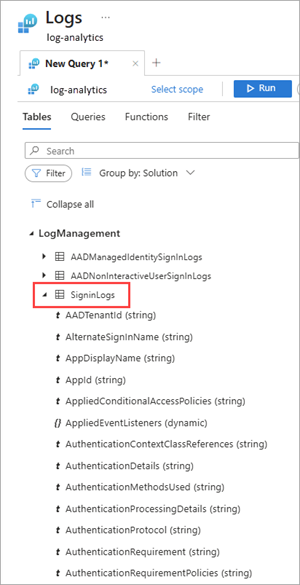

Expanda a categoria LogManagement para exibir a lista de consultas relacionadas ao log.

Selecione ou passe o mouse sobre o nome de uma consulta para exibir uma descrição e outros detalhes úteis.

Expanda uma consulta da lista para exibir o esquema.

Logs de atividade de consulta

Você pode executar consultas nos logs de atividade que estão sendo roteados para um workspace do Log Analytics. Por exemplo, para obter uma lista de aplicativos com a maioria das entradas da semana passada, insira a consulta a seguir e selecione o botão Executar.

SigninLogs

| where CreatedDateTime >= ago(7d)

| summarize signInCount = count() by AppDisplayName

| sort by signInCount desc

Para localizar eventos de entrada arriscados, use a seguinte consulta:

SigninLogs

| where RiskState contains "atRisk"

Para obter os principais eventos de auditoria na última semana, use a seguinte consulta:

AuditLogs

| where TimeGenerated >= ago(7d)

| summarize auditCount = count() by OperationName

| sort by auditCount desc

Para resumir a contagem de eventos de provisionamento por dia, por ação:

AADProvisioningLogs

| where TimeGenerated > ago(7d)

| summarize count() by Action, bin(TimeGenerated, 1d)

Pegue 100 eventos de provisionamento e projete as propriedades-chave:

AADProvisioningLogs

| extend SourceIdentity = parse_json(SourceIdentity)

| extend TargetIdentity = parse_json(TargetIdentity)

| extend ServicePrincipal = parse_json(ServicePrincipal)

| where tostring(SourceIdentity.identityType) == "Group"

| project tostring(ServicePrincipal.Id), tostring(ServicePrincipal.Name), ModifiedProperties, JobId, Id, CycleId, ChangeId, Action, SourceIdentity.identityType, SourceIdentity.details, TargetIdentity.identityType, TargetIdentity.details, ProvisioningSteps

| take 100