Extensões de diretório e mapeamento do atributo personalizado da Sincronização na Nuvem

O Microsoft Entra ID deve conter todos os dados (atributos) necessários para criar um perfil de usuário ao provisionar contas de usuário do Microsoft Entra ID para uma linha de negócios (LOB), aplicativo SaaS ou aplicativo local. Você pode usar extensões de diretório para estender o esquema na ID do Microsoft Entra com seus próprios atributos. Esse recurso permite criar aplicativos LOB consumindo atributos que você continua a gerenciar localmente, provisionar usuários do Active Directory para aplicativos de ID do Microsoft Entra ou SaaS e usar atributos de extensão no Microsoft Entra ID e nos recursos de Governança de ID do Microsoft Entra, como grupos de associação dinâmica ou provisionamento de grupo para o Active Directory.

Para obter mais informações sobre extensões de diretório, confira Usar atributos de extensão de diretório em declarações, Microsoft Entra Connect Sync: extensões de diretório e Sincronização de atributos de extensão para o provisionamento de aplicativos do Microsoft Entra.

É possível ver os atributos disponíveis usando o Explorador do Microsoft Graph.

Observação

Para descobrir novos atributos de extensão do Active Directory, o agente de provisionamento precisa ser reiniciado. Você deve reiniciar o agente depois que as extensões de diretório tiverem sido criadas. Para os atributos de extensão do Azure AD, o agente não precisa ser reiniciado.

Sincronização das extensões de diretório para a sincronização na nuvem do Microsoft Entra

Você pode usar as extensões de diretório para estender a definição de diretório do esquema de sincronização no Microsoft Entra ID com seus próprios atributos.

Importante

A extensão do Directory do Microsoft Entra Cloud Sync só tem suporte para aplicativos com o URI do identificador API://<tenantId>/CloudSyncCustomExtensionsApp e o Aplicativo de Extensão de Esquema de Locatário criado pelo Microsoft Entra Connect.

Criar aplicativo e entidade de serviço para a extensão de diretório

Você precisa criar um aplicativo com o URI do identificador API://<tenantId>/CloudSyncCustomExtensionsApp, caso ainda não exista, e criar uma entidade de serviço para o aplicativo, se ela também não existir.

Verifique se o aplicativo com o URI do identificador

API://<tenantId>/CloudSyncCustomExtensionsAppexiste.- Usando o Microsoft Graph

GET /applications?$filter=identifierUris/any(uri:uri eq 'api://<tenantId>/CloudSyncCustomExtensionsApp')Para obter mais informações, confira get application

- Como usar o PowerShell

$tenantId = (Get-MgOrganization).Id Get-MgApplication -Filter "identifierUris/any(uri:uri eq 'API://$tenantId/CloudSyncCustomExtensionsApp')"Para obter mais informações, confira Get-MgApplication

Se o aplicativo não existir, crie o aplicativo com o identificador URI

API://<tenantId>/CloudSyncCustomExtensionsApp.- Usando o Microsoft Graph

POST https://graph.microsoft.com/v1.0/applications Content-type: application/json { "displayName": "CloudSyncCustomExtensionsApp", "identifierUris": ["api://<tenant id>/CloudSyncCustomExtensionsApp"] }Para obter mais informações, confira create application

- Usando o PowerShell (Observação: execute a variável

$tenantIddas etapas anteriores)

New-MgApplication -DisplayName "CloudSyncCustomExtensionsApp" -IdentifierUris "API://$tenantId/CloudSyncCustomExtensionsApp"Para obter mais informações, consulte New-MgApplication

Verifique se o principal de serviço existe para o aplicativo com o identificador de URI

API://<tenantId>/CloudSyncCustomExtensionsApp.- Usando o Microsoft Graph

GET /servicePrincipals?$filter=(appId eq '{appId}')Para obter mais informações, confira get service principal

- Usando o PowerShell (Observação: execute a variável

$tenantIddas etapas anteriores)

$appId = (Get-MgApplication -Filter "identifierUris/any(uri:uri eq 'API://$tenantId/CloudSyncCustomExtensionsApp')").AppId Get-MgServicePrincipal -Filter "AppId eq '$appId'"Para mais informações, consulte Get-MgServicePrincipal

Se um principal de serviço não existir, crie um novo principal de serviço para o aplicativo com o URI do identificador

API://<tenantId>/CloudSyncCustomExtensionsApp.- Usando o Microsoft Graph

POST https://graph.microsoft.com/v1.0/servicePrincipals Content-type: application/json { "appId": "<application appId>" }Para obter mais informações, confira create servicePrincipal

- Usando o PowerShell (Observação: execute a variável

$appIddas etapas anteriores)

New-MgServicePrincipal -AppId $appIdPara mais informações, consulte New-MgServicePrincipal

Crie uma extensão de diretório no Microsoft Entra ID. Por exemplo, uma nova extensão chamada "WritebackEnabled", do tipo booliano, para objetos de grupo.

- Usando o Microsoft Graph

POST https://graph.microsoft.com/v1.0/applications/<ApplicationId>/extensionProperties Content-type: application/json { "name": "WritebackEnabled", "dataType": "Boolean", "isMultiValued": false, "targetObjects": [ "Group" ] }- Usando o PowerShell (Observação: execute a variável

$tenantIddas etapas anteriores)

$appObjId = (Get-MgApplication -Filter "identifierUris/any(uri:uri eq 'API://$tenantId/CloudSyncCustomExtensionsApp')").Id New-MgApplicationExtensionProperty -ApplicationId $appObjId -Name WritebackEnabled -DataType Boolean -TargetObjects Group

Você pode criar extensões de diretório na ID do Microsoft Entra de várias maneiras diferentes, conforme descrito na tabela a seguir:

| Método | Descrição | URL |

|---|---|---|

| MS Graph | Criar extensões usando o GRAPH | Criar extensionProperty |

| PowerShell | Criar extensões usando o PowerShell | New-MgApplicationExtensionProperty |

| Usando a sincronização na nuvem e o Microsoft Entra Connect | Criar extensões usando o Microsoft Entra Connect | Criar um atributo de extensão usando o Microsoft Entra Connect |

| Personalização de atributos para sincronização | Informações sobre personalização, quais atributos devem ser sincronizados | Personalizar quais atributos sincronizar com o Microsoft Entra ID |

Usar o mapeamento de atributo para mapear as extensões de diretório

Se você estendeu o Active Directory para incluir atributos personalizados, poderá adicionar esses atributos e mapeá-los aos usuários.

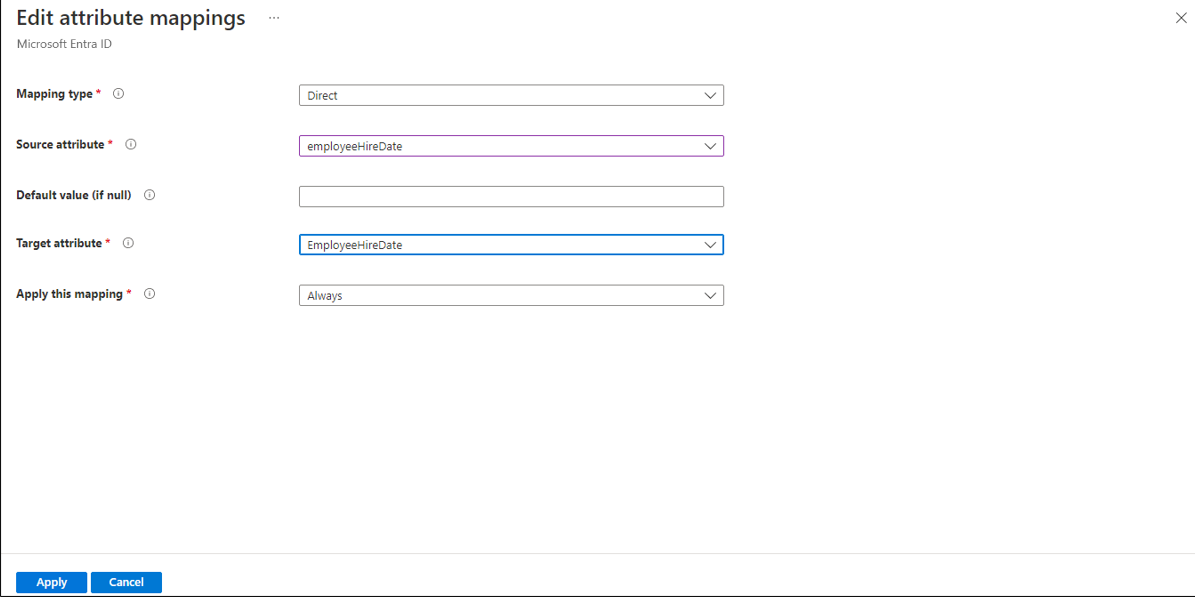

Para descobrir e mapear atributos, selecione Adicionar mapeamento de atributo e os atributos ficam disponíveis na lista suspensa sob atributo de origem. Preencha o tipo de mapeamento desejado e clique em Aplicar.

Para obter informações sobre novos atributos adicionados e atualizados no Microsoft Entra ID, consulte o usertipo de recurso e considere assinar as notificações de alteração.

Para obter mais informações sobre atributos de extensão, confira Sincronização de atributos de extensão para o Provisionamento de Aplicativos do Microsoft Entra.