Proteger contra phishing de consentimento

A produtividade não está mais limitada a redes privadas, e o trabalho está migrando drasticamente para os serviços de nuvem. Embora os aplicativos de nuvem habilitem os funcionários a serem produtivos remotamente, os invasores também podem usar ataques baseados em aplicativo para obter acesso a dados valiosos da organização. Você pode estar familiarizado com ataques voltados para usuários, como phishing de email ou comprometimento de credenciais. O phishing de consentimento é outro vetor de ameaça a ser levado em conta.

Este artigo explora o que é o phishing de consentimento, o que a Microsoft faz para proteger uma organização e quais etapas as organizações podem seguir para se manterem seguras.

O que é o phishing de consentimento?

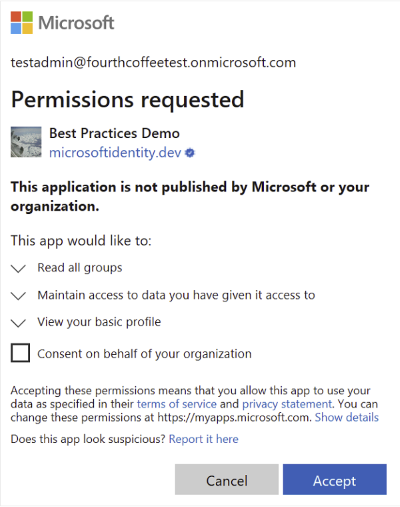

Os ataques de phishing de consentimento enganam os usuários, levando-os a conceder permissões a aplicativos mal-intencionados na nuvem. Em seguida, esses aplicativos mal-intencionados podem obter acesso a dados e serviços de nuvem legítimos dos usuários. Ao contrário do comprometimento de credenciais, os atores de ameaças que executam o phishing de consentimento têm como alvo usuários que podem permitir acesso a dados pessoais ou organizacionais diretamente. A tela de consentimento exibe todas as permissões recebidas pelo aplicativo. Como um provedor legítimo (como a plataforma de identidade da Microsoft) hospeda o aplicativo, os usuários desavisados aceitam os termos. Essa ação concede a um aplicativo mal-intencionado as permissões solicitadas para os dados. A imagem a seguir mostra um exemplo de um aplicativo OAuth que solicita acesso a uma ampla variedade de permissões.

Como atenuar ataques de phishing de consentimento

Os administradores, os usuários ou os pesquisadores de segurança da Microsoft poderiam sinalizar aplicativos OAuth que parecem se comportar de maneira suspeita. A Microsoft revisa um aplicativo sinalizado para determinar se ele viola os termos de serviço. Se uma violação for confirmada, a ID do Microsoft Entra desativa o aplicativo e impede o uso posterior em todos os serviços da Microsoft.

Quando a ID do Microsoft Entra desabilita um aplicativo OAuth, as seguintes ações ocorrem:

- O aplicativo mal-intencionado e as entidades de serviço relacionadas são colocados em um estado totalmente desabilitado. Todas as novas solicitações de token ou solicitações de tokens de atualização são negadas, mas os tokens de acesso existentes ainda são válidos até o vencimento.

- Esses aplicativos mostrarão

DisabledDueToViolationOfServicesAgreementna propriedadedisabledByMicrosoftStatusnos tipos de recurso de aplicativo e entidade de serviço relacionados no Microsoft Graph. Para impedir que eles sejam instanciados em sua organização novamente no futuro, você não pode excluir esses objetos. - Um email é enviado a um Administrador de função com privilégios quando um usuário em uma organização dá consentimento a um aplicativo antes de ele ser desabilitado. O email especifica a medida tomada e as etapas recomendadas que podem ser executadas para investigar e aprimorar a postura de segurança.

Resposta e correção recomendadas

Se um aplicativo desabilitado pela Microsoft afetar a organização, a organização deverá adotar as seguintes medidas para manter o ambiente seguro:

- Investigue a atividade do aplicativo para o aplicativo desabilitado, incluindo:

- As permissões delegadas ou as permissões de aplicativo solicitadas pelo aplicativo.

- Os logs de auditoria do Microsoft Entra para atividade pelo aplicativo e atividade de conexão para os usuários autorizados a usarem o aplicativo.

- Leia e use as diretrizes para se defender contra concessões de consentimento ilícito. As diretrizes incluem permissões de auditoria e consentimento para aplicativos desabilitados e suspeitos encontrados durante a revisão.

- Implemente as práticas recomendadas para proteger contra phishing de consentimento, conforme descrito na seção a seguir.

Práticas recomendadas para proteger contra ataques de phishing de consentimento

Os administradores devem estar no controle do uso do aplicativo fornecendo os insights e as funcionalidades corretas para controlar como os aplicativos são permitidos e usados nas organizações. Embora os invasores nunca descansem, há etapas que as organizações podem seguir para aprimorar a postura de segurança. Algumas das principais práticas recomendadas são:

- Instrua sua organização sobre como nossa estrutura de permissões e consentimento funciona:

- Entenda os dados e as permissões que um aplicativo está solicitando e como as permissões e o consentimento funcionam na plataforma.

- Verifique se os administradores sabem como gerenciar e avaliar as solicitações de consentimento.

- Audite com frequência os aplicativos e as permissões consentidas na organização para garantir que os aplicativos usados acessem apenas os dados necessários e sigam os princípios de privilégios mínimos.

- Saiba como identificar e bloquear táticas comuns de phishing de consentimento:

- Verifique se há erros ortográficos e gramaticais. Se uma mensagem de email ou a tela de consentimento do aplicativo tem erros ortográficos e gramaticais, provavelmente, se trata de um aplicativo suspeito. Nesse caso, denuncie-o diretamente no solicitação de consentimento pelo link Denuncie aqui. A Microsoft irá investigar e desabilitar o aplicativo mal-intencionado se a hipótese for confirmada.

- Não confie em nomes de aplicativos e URLs de domínio como uma fonte de autenticidade. Os invasores gostam de falsificar nomes e domínios de aplicativos que parecem vir de um serviço ou de uma empresa legítima para direcionar o consentimento para um aplicativo mal-intencionado. Em vez disso, valide a origem da URL de domínio e use aplicativos de editores verificados quando possível.

- Bloqueie emails de phishing de consentimento com o Microsoft Defender para Office 365, protegendo-se contra campanhas de phishing em que um invasor representa um usuário conhecido na organização.

- Configure políticas do Microsoft Defender para Aplicativos de Nuvem para ajudar a gerenciar atividades anormais de aplicativos na organização. Por exemplo, políticas de atividade, detecção de anomalias e políticas de aplicativo OAuth.

- Investigue e faça buscas contra ataques de phishing de consentimento seguindo as diretrizes sobre a busca avançada com Microsoft 365 Defender.

- Permitir o acesso a aplicativos confiáveis que atendem a determinados critérios e que oferecem proteção contra aplicativos que não:

- Configure as opções de consentimento do usuário para permitir que os usuários só autorizem aplicativos que atendam a determinados critérios. Esses aplicativos incluem aplicativos desenvolvidos por sua organização ou de editores verificados e apenas para permissões de baixo risco selecionadas.

- Use aplicativos cujos editores já foram verificados. A verificação do editor ajuda os administradores e os usuários a entender a autenticidade dos desenvolvedores de aplicativos por meio de um processo de verificação com suporte da Microsoft. Mesmo que um aplicativo tenha um editor verificado, ainda é importante examinar o prompt de consentimento para entender e avaliar a solicitação. Por exemplo, examinar as permissões que estão sendo solicitadas para garantir que elas se alinhem com o cenário em que o aplicativo está solicitando que elas habilitem, outros detalhes do aplicativo e do editor no prompt de consentimento e assim por diante.

- Crie políticas proativas de governança de aplicativo para monitorar o comportamento do aplicativo de terceiros na plataforma Microsoft 365 a fim de lidar com comportamentos comuns de aplicativos suspeitos.

- Com Microsoft Security Copilot, você pode usar prompts de linguagem natural para obter insights dos seus dados do Microsoft Entra. Isso ajuda a identificar e entender os riscos relacionados a aplicativos ou identidades de carga de trabalho. Saiba mais sobre como Avaliar riscos do aplicativo usando o Microsoft Security Copilot no Microsoft Entra.