Avaliar os riscos do aplicativo usando o Microsoft Security Copilot no Microsoft Entra (versão prévia)

O Microsoft Security Copilot obtém insights de seus dados do Microsoft Entra por meio de muitas habilidades diferentes, como Investigar riscos de identidade com a Proteção do Entra ID e explorar os detalhes do log de auditoria do Microsoft Entra. As habilidades de risco do aplicativo permitem que administradores de identidade e analistas de segurança que gerenciam aplicativos ou identidades de carga de trabalho no Microsoft Entra identifiquem e entendam os riscos por meio de prompts de linguagem natural. Usando prompts como "Listar detalhes de aplicativos arriscados para meu locatário", o analista pode ter uma visão melhor do risco das identidades de aplicativos e descobrir outros detalhes do aplicativo no Microsoft Entra, incluindo permissões concedidas (especialmente aquelas que possam ser consideradas de alta privilégio), aplicativos não utilizados no seu locatário e aplicativos de fora do seu locatário. O Security Copilot então usa o contexto do prompt para responder, como com uma lista de aplicativos ou permissões e exibe links para o Centro de Administração do Microsoft Entra para que os administradores possam ver uma lista completa e adotar as ações corretivas apropriadas para seus aplicativos arriscados. Os administradores de TI e analistas do SOC (Centro de Operações de Segurança) podem usar essas habilidades e outras pessoas para obter o contexto certo para ajudar a investigar e corrigir incidentes baseados em identidade usando prompts de linguagem natural.

Este artigo descreve como um analista do SOC ou administrador de TI pode usar as habilidades do Microsoft Entra para investigar um possível incidente de segurança.

Nota

Essas funcionalidades de avaliação de risco do aplicativo fornecem dados sobre locatários únicos, SaaS de terceiros e aplicativos multilocatários que são aplicativos ou entidades de serviço no Microsoft Entra. As identidades gerenciadas não estão no escopo no momento.

Cenário

Jason, um administrador de TI do Woodgrove Bank, está tentando proativamente identificar e entender quaisquer aplicativos arriscados em seu locatário.

Investigar

Jason inicia sua avaliação e entra no Microsoft Security Copilot ou no centro de administração do Microsoft Entra. Para exibir os detalhes do aplicativo e da entidade de serviço, ele entra pelo menos como Leitor de Segurança e precisa de uma atribuição de função do Microsoft Entra de Administrador de Aplicativos, Administrador de Aplicativos de Nuvem ou função de administrador semelhante do Microsoft Entra que tenha permissões para gerenciar identidades de aplicativo/carga de trabalho no Microsoft Entra.

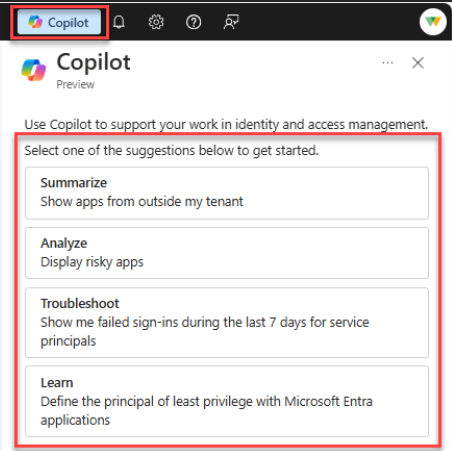

Os administradores de identidade que usam o Security Copilot como parte do centro de administração do Microsoft Entra podem escolher entre um conjunto de prompts de inicialização de risco do aplicativo que aparecem na parte superior da janela do Security Copilot. Selecione entre os prompts sugeridos que podem aparecer após uma resposta. Os prompts de risco inicial do aplicativo aparecerão nos painéis do centro de administração relacionados ao aplicativo: Aplicativos Empresariais, Registros de aplicativo e Identidades de carga de trabalho arriscadas da Proteção de Identidade.

Explorar entidades de serviço arriscadas do Microsoft Entra

Jason começa fazendo perguntas de linguagem natural para ter uma visão melhor dos "pontos quentes" de risco. Isso usa dados de identidade de carga de trabalho arriscada da Proteção de ID como filtro inicial na escala de aplicativos no locatário com base nas detecções da Microsoft. Essas entidades de serviço têm um risco elevado de comprometimento.

Ele usa qualquer uma das seguintes solicitações para obter as informações de que precisa:

- Mostrar aplicativos arriscados

- Algum aplicativo corre o risco de ser mal-intencionado ou comprometido?

- Listar 5 aplicativos com Alto Nível de Risco. Formatar a tabela da seguinte maneira: Nome de Exibição | ID | Estado de risco

- Listar os aplicativos com o Estado de Risco "Comprometimento confirmado".

- Mostrar os detalhes do aplicativo arriscado com ID {ServicePrincipalObjectId} (ou ID do Aplicativo {ApplicationId})

Importante

Você deve usar uma conta autorizada para administrar a Proteção de ID relacionada a essa habilidade, a fim de retornar informações de risco. Seu locatário também deve ter licença para Workload Identities Premium.

Explorar entidades de serviço do Microsoft Entra

Para obter mais informações sobre essas entidades de serviço identificadas como arriscadas, Jason pede mais informações do Microsoft Entra, incluindo informações como o proprietário.

Ele usa as seguintes solicitações para obter as informações de que precisa:

- Fale-me mais sobre essas entidades de serviço (da resposta anterior)

- Dê-me detalhes sobre a entidade de serviço com {DisplayName} (ou {ServicePrincipalId})

- me dê uma lista de proprietários desses aplicativos?

Explorar aplicativos do Microsoft Entra

Jason também quer entender mais sobre os aplicativos em nível global, como informações sobre o publicador e o status de sua verificação.

Jason usa os seguintes prompts para recuperar as propriedades do aplicativo selecionadas:

- me fale mais sobre o aplicativo {DisplayName} ou {AppId}

- fale mais sobre esses aplicativos (da resposta anterior)

Exibir as permissões concedidas em uma entidade de serviço do Microsoft Entra

Jason continua sua avaliação e quer saber quais permissões foram concedidas a todos ou a um dos aplicativos para encontrar o impacto potencial em caso de comprometimento. Normalmente, é difícil avaliar diversos tipos de permissões (como as permissões de API, por exemplo, User.Read.All, e as funções de administrador do Microsoft Entra, como o Administrador de Aplicativos), mas o Copilot as simplifica em uma lista contextualizada para a investigação. Essa habilidade recupera permissões delegadas, permissões de aplicativo e funções de administrador do Microsoft Entra para uma entidade de serviço específica do Microsoft Entra.

Jason também pode identificar permissões de privilégios elevados concedidas a um principal de serviço, com base na avaliação de risco da Microsoft. Atualmente, essas permissões abrangem as permissões de aplicativos que geralmente permitem o acesso a todo o locatário sem um contexto de usuário, além de funções de administrador altamente privilegiadas no Microsoft Entra.

Importante

Atualmente, esta habilidade analisa apenas as permissões de API e as funções de administrador do Entra. No momento, ele não analisa as permissões de não diretório concedidas em locais como o RBAC do Azure ou outros sistemas de autorização. As permissões com privilégios elevados são limitadas a uma lista estática de manutenção da Microsoft que pode evoluir ao longo do tempo e não é atualmente acessível ou personalizável pelos clientes.

Ele usa as seguintes solicitações para obter as informações de permissões de que precisa:

- Quais permissões são concedidas ao aplicativo com ID {ServicePrincipalId} ou ID do aplicativo {AppId}?

- Quais permissões os aplicativos arriscados acima têm (da resposta anterior)?

- Quais permissões concedidas a este aplicativo são altamente privilegiadas?

Explorar aplicativos não utilizados do Microsoft Entra

Jason percebe que tem outra oportunidade fácil: reduzir o risco removendo aplicativos não utilizados. Estas são vitórias rápidas porque:

A remoção de um aplicativo não utilizado resolve muitos outros riscos com uma única ação de correção.

Geralmente, é possível tratar proativamente aplicativos não utilizados por meio de uma abordagem centralizada, mantendo baixo o risco de falhas ou interrupções nos negócios, já que os usuários não estão realmente utilizando os aplicativos.

Usando a habilidade do Copilot integrada com a recomendação existente do Microsoft Entra para aplicativos não utilizados, Jason extrai os dados relevantes para investigar mais ou trabalha com a equipe para melhorar a postura de segurança do locatário. A resposta inclui links para aplicativos específicos para facilitar a correção. O analista também pode perguntar sobre os detalhes de um aplicativo específico diretamente no Security Copilot.

Nota

A resposta do Copilot retorna uma lista de registros de aplicativos ou aplicativos que não foram usados nos últimos 90 dias e para os quais nenhum token foi emitido nesse período.

Ele usa as seguintes solicitações para obter as informações de que precisa:

- Mostrar-me aplicativos não utilizados

- Quantos aplicativos não utilizados eu tenho?

Explorar aplicativos do Microsoft Entra fora do meu locatário

Jason também gostaria de examinar o fator de risco de aplicativos externos ou aplicativos multilocatário com presença em seu locatário que estão registrados no locatário de outra organização. Como a postura de segurança desses aplicativos é afetada pela postura do locatário proprietário, é especialmente importante revisá-los para identificar riscos e oportunidades de redução da área de superfície. O Copilot pode retornar uma lista de entidades de serviço dentro do locatário atual, incluindo aquelas registradas como aplicativos multilocatário fora do locatário do usuário informar se uma entidade de serviço específica está registrada fora do locatário.

Nota

Jason pode obter uma lista parcial de aplicativos no Security Copilot e uma lista completa por meio de um link para a consulta Microsoft Graph Explorer na parte inferior da resposta.

Ele usa as seguintes solicitações para obter as informações de que precisa:

- Mostrar aplicativos fora do meu locatário

- Quantos aplicativos são de fora do meu locatário?

Corrigir

Usando o Security Copilot, Jason consegue coletar informações de risco abrangentes e informações básicas sobre os aplicativos e entidades de serviço em seu locatário do Microsoft Entra. Depois de concluir sua avaliação, Jason toma medidas para corrigir os aplicativos arriscados. O Copilot de Segurança apresenta links para o Centro de administração do Microsoft Entra em respostas para que os administradores executem as ações de correção apropriadas.

Ele lê sobre gerenciamento de acesso e segurança para aplicativos, identidades de carga de trabalho de segurança, proteção contra phishing de consentimento e guias estratégicos de resposta para determinar possíveis ações a serem adotadas em seguida.

Próximas etapas

Saiba mais sobre:

- Gerenciar acesso e segurança do aplicativo

- O que é risco na Proteção de Identidade?

- Proteger identidades de carga de trabalho com o Microsoft Entra ID Protection

- Proteger contra phishing de consentimento – Microsoft Entra ID | Microsoft Learn

- Investigação de aplicativos mal-intencionados e comprometidos

- Responder a ameaças de identidade usando resumo de usuário suspeito