Tutorial: migrar o provisionamento de sincronização Okta para a sincronização do Microsoft Entra Connect

Nesse tutorial, aprenda a migrar o provisionamento de usuários do Okta para o ID do Microsoft Entra e migre a Sincronização de Usuário ou o Sincronização Universal para o Microsoft Entra Connect. Esse recurso permite o provisionamento na ID do Microsoft Entra e no Office 365.

Observação

Ao migrar plataformas de sincronização, valide as etapas nesse artigo em seu ambiente antes de remover o Microsoft Entra Connect do modo de preparo ou habilitar o agente de provisionamento de nuvem do Microsoft Entra.

Pré-requisitos

Quando você alterna do provisionamento Okta para o ID do Microsoft Entra, há duas opções. Use um servidor Microsoft Entra Connect ou provisionamento de nuvem do Microsoft Entra.

Saiba mais: Comparação entre o Microsoft Entra Connect e a sincronização na nuvem.

O provisionamento de nuvem do Microsoft Entra é o caminho de migração mais familiar para clientes Okta que usam a Sincronização Universal ou a Sincronização de Usuário. Os agentes de provisionamento de nuvem são leves. Você pode instalá-los em controladores de domínio ou próximos a eles, como os agentes de sincronização de diretório do Okta. Não instale-os no mesmo servidor.

Ao sincronizar usuários, use um servidor do Microsoft Entra Connect se sua organização precisar de qualquer uma das seguintes tecnologias:

- Sincronização de dispositivos: ingresso híbrido do Microsoft Entra ou Hello for Business

- Autenticação de passagem

- Suporte para mais de 150.000 objetos

- Suporte a write-back

Para usar o Microsoft Entra Connect, você precisa entrar com uma função Administrador de Identidade Híbrida.

Observação

Leve todos os pré-requisitos em consideração ao instalar o Microsoft Entra Connect ou o provisionamento em nuvem do Microsoft Entra. Antes de continuar com a instalação, consulte Pré-requisitos para o Microsoft Entra Connect.

Confirmar o atributo ImmutableID sincronizado pelo Okta

O atributo ImmutableID vincula objetos sincronizados a seus sistemas equivalentes locais. O Okta pega a objectGUID do Active Directory de um objeto local e o converte em uma cadeia de caracteres codificada em Base64. Por padrão, ele carimba essa cadeia de caracteres no campo ImmutableID no ID do Microsoft Entra.

Você pode se conectar ao PowerShell do Microsoft Graph e examinar o valor ImmutableID atual. Se você não tiver usado o módulo do Microsoft Graph PowerShell, execute:

Install-Module AzureAD em uma sessão administrativa antes de executar os seguintes comandos:

Import-Module AzureAD

Connect-MgGraph

Se você tiver o módulo, pode aparecer um aviso para atualizar para a versão mais recente.

Importe o módulo instalado.

Na janela de autenticação, entre como, no mínimo, um Administrador de identidade híbrida.

Conecte-se ao locatário.

Verifique as configurações de valor ImmutableID. O exemplo a seguir é o padrão de conversão do objectGUID em ImmutableID.

Confirme manualmente a conversão de objectGUID em Base64 local. Para testar um valor individual, use estes comandos:

Get-MgUser onpremupn | fl objectguid $objectguid = 'your-guid-here-1010' [system.convert]::ToBase64String(([GUID]$objectGUID).ToByteArray())

Métodos de validação em massa do ObjectGUID

Antes de migrar para o Microsoft Entra Connect, é fundamental validar se os valores ImmutableID no ID do Microsoft Entra correspondem aos valores locais.

O comando a seguir obtém usuários locais do Microsoft Entra e exporta uma lista de seus valores objectGUID e ImmutableID já calculados para um arquivo CSV.

Execute o seguinte comando no PowerShell do Microsoft Graph em um controlador de domínio local:

Get-ADUser -Filter * -Properties objectGUID | Select-Object UserPrincipalName, Name, objectGUID, @{Name = 'ImmutableID'; Expression = { [system.convert]::ToBase64String((GUID).tobytearray()) } } | export-csv C:\Temp\OnPremIDs.csvExecute o seguinte comando em uma sessão do Microsoft Graph PowerShell para listar os valores sincronizados:

Get-MgUser -all $true | Where-Object {$_.dirsyncenabled -like "true"} | Select-Object UserPrincipalName, @{Name = 'objectGUID'; Expression = { [GUID][System.Convert]::FromBase64String($_.ImmutableID) } }, ImmutableID | export-csv C:\\temp\\AzureADSyncedIDS.csvApós ambas as exportações, confirme se os valores ImmutableID do usuário correspondem.

Importante

Se os valores ImmutableID na nuvem não corresponderem aos valores objectGUID, você modificou os padrões da sincronização do Okta. Você provavelmente escolheu outro atributo para determinar valores ImmutableID. Antes de ir para a próxima seção, identifique qual atributo de origem preenche os valores ImmutableID. Antes de desabilitar a sincronização do Okta, atualize o atributo que o Okta está sincronizando.

Instalar o Microsoft Entra Connect no modo de preparo

Depois de preparar sua lista de destinos de origem e destino, instale um servidor do Microsoft Entra Connect. Se você usa o provisionamento de nuvem do Microsoft Entra Connect, ignore esta seção.

Baixe e instale o Microsoft Entra Connect em um servidor. Consulte Instalação personalizada do Microsoft Entra Connect.

No painel esquerdo, selecione Identificando usuários.

Na página Identificar com exclusividade seus usuários, em Selecione como os usuários devem ser identificados no Microsoft Entra ID, escolha a opção Escolher um atributo específico.

Se você não modificou o padrão do Okta, selecione mS-DS-ConsistencyGUID.

Aviso

Esta etapa é crucial. Verifique se o atributo selecionado para uma âncora de origem preenche os usuários do Microsoft Entra. Se você selecionar o atributo errado, desinstale e reinstale o Microsoft Entra Connect para selecionar novamente essa opção.

Selecione Avançar.

No painel esquerdo, selecione Configurar.

Na página Pronto para configurar, selecione Habilitar modo de preparo.

Selecione Instalar.

Verifique se os valores ImmutableID correspondem.

Quando a configuração estiver concluída, selecione Sair.

Abra o Serviço de Sincronização como administrador.

Localize a Sincronização Completa no espaço do conector domain.onmicrosoft.com.

Confirme se há usuários na guia Conectores com atualizações de fluxo.

Verifique se não há exclusões pendentes na exportação.

Selecione a guia Conectores.

Realce o espaço do conector domain.onmicrosoft.com.

Selecione Pesquisar Espaço do Conector.

Na caixa de diálogo Pesquisar Espaço Conector, em Escopo, selecione Exportação Pendente.

Selecione Excluir.

Selecione Pesquisar. Se todos os objetos corresponderem, nenhum registro correspondente será exibido em Exclusões.

Registrar objetos com exclusão pendente e seus valores locais.

Desmarque Excluir.

Selecione Adicionar.

Selecione Modificar.

Selecione Pesquisar.

As funções de atualização aparecem para os usuários que estão sendo sincronizados com o ID do Microsoft Entra via Okta. Adicionar novos objetos que o Okta não está sincronizando, que estão na estrutura de unidade organizacional (UO) selecionada durante a instalação do Microsoft Entra Connect.

Para ver o que o Microsoft Entra Connect se comunica com o ID do Microsoft Entra, clique duas vezes em uma atualização.

Observação

Se houver funções adicionar para um usuário no ID do Microsoft Entra, sua conta local não corresponderá à conta na nuvem. O Entra Connect cria um objeto e registra adições novas e inesperadas.

- Antes de sair do modo de preparo, corrija o valor ImmutableID no ID do Microsoft Entra.

Neste exemplo, o Okta registrou o atributo de email na conta do usuário, mesmo que o valor local não fosse preciso. Quando o Microsoft Entra Connect assume a conta, o atributo mail é excluído do objeto.

- Verifique se as atualizações incluem atributos esperados na ID do Microsoft Entra. Se vários atributos estão sendo excluídos, você poderá preencher manualmente esses valores do AD local antes de remover o modo de preparo.

Observação

Antes de continuar, verifique se os atributos de usuário estão sincronizando e aparecem na guia Exportação Pendente. Se forem excluídos, verifique se os valores ImmutableID correspondem e se o usuário está em uma UO selecionada para sincronização.

Instalar agentes de sincronização na nuvem do Microsoft Entra Connect

Depois de preparar sua lista de origem e destino desejados, instale e configure os agentes de sincronização em nuvem do Microsoft Entra Connect. Consulte Tutorial: integrar uma única floresta com um único locatário do Microsoft Entra.

Observação

Se você usa um servidor Microsoft Entra Connect, ignore esta seção.

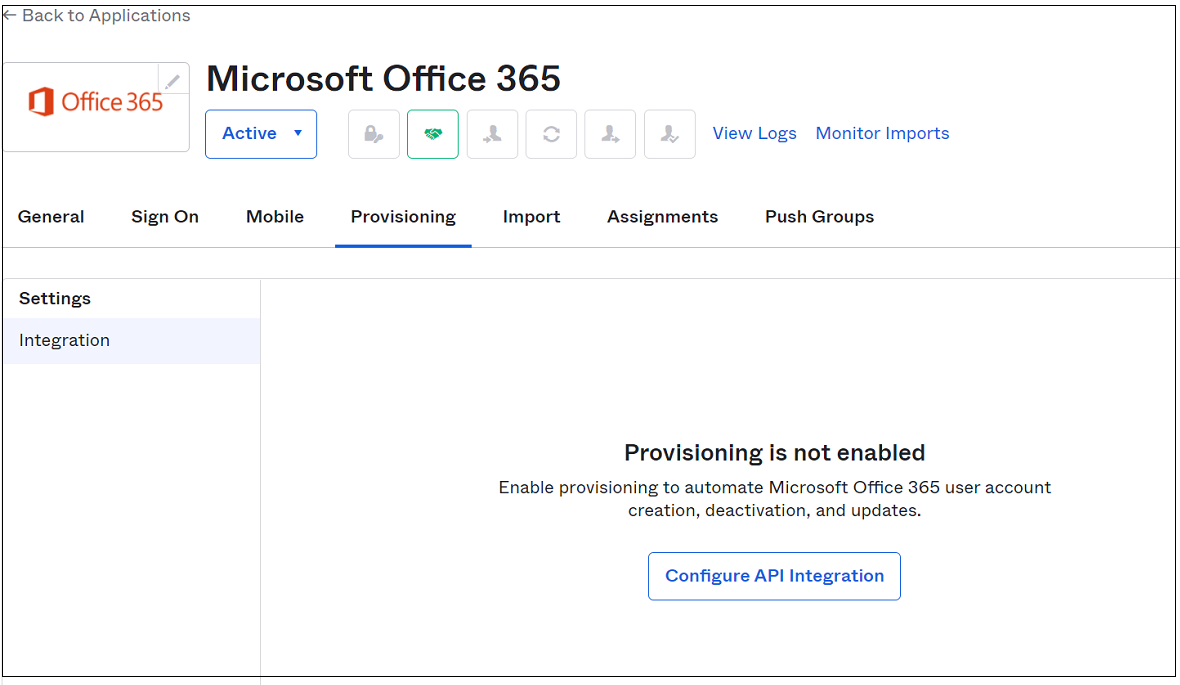

Desabilitar o provisionamento do Okta para o ID do Microsoft Entra

Depois de verificar a instalação do Microsoft Entra Connect, desative o provisionamento Okta para o ID do Microsoft Entra.

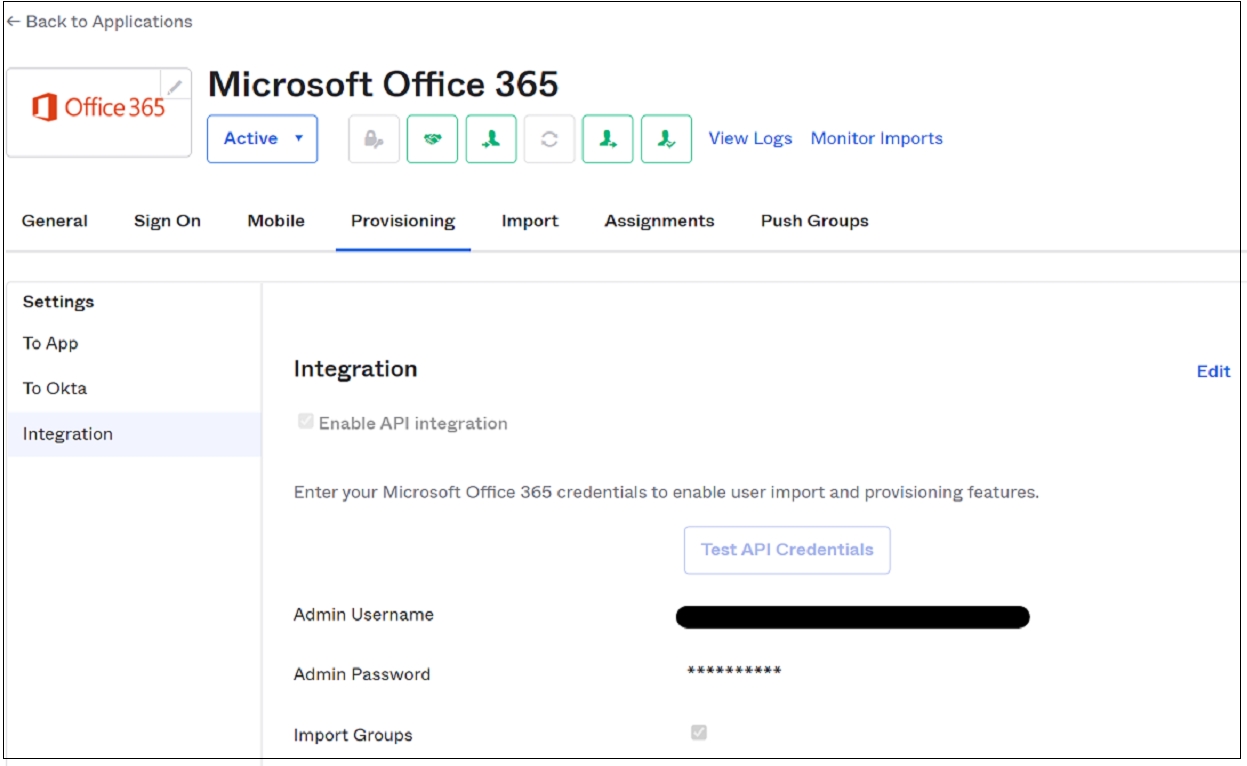

Acesse o portal do Okta

Selecione Aplicativos.

Selecione o aplicativo Okta que provisiona os usuários para o ID do Microsoft Entra.

Selecione a guia Provisionamento.

Selecione a seção Integração.

Selecione Editar.

Desmarque a opção Habilitar integração de API .

Clique em Salvar.

Observação

Se você tiver vários aplicativos do Office 365 que lidam com o provisionamento para o ID do Microsoft Entra, verifique se eles foram desativados.

Desabilitar o modo de preparo no Microsoft Entra Connect

Depois de desativar o provisionamento Okta, o servidor Microsoft Entra Connect pode sincronizar objetos.

Observação

Caso use agentes de sincronização de nuvem do Microsoft Entra, ignore essa seção.

- No desktop, execute o assistente de instalação da área de trabalho.

- Selecione Configurar.

- Selecione Configurar modo de preparo

- Selecione Avançar.

- Insira as credenciais da conta de Administrador de Identidade Híbrida do seu ambiente.

- Desmarque Habilitar o processo de preparo.

- Selecione Avançar.

- Selecione Configurar.

- Após a configuração, abra o Serviço de Sincronização como administrador.

- No conector domain.onmicrosoft.com, veja a Exportação.

- Verifique adições, atualizações e exclusões.

- A migração foi concluída. Execute novamente o assistente de instalação para atualizar e expandir os recursos do Microsoft Entra Connect.

Habilitar agentes de sincronização de nuvem

Dica

As etapas neste artigo podem variar ligeiramente com base no portal do qual você começa.

Depois de desativar o provisionamento Okta, o agente de sincronização em nuvem do Microsoft Entra Connect poderá sincronizar objetos.

- Entre no centro de administração do Microsoft Entra como, no mínimo, um Administrador de identidade híbrida.

- Navegue até Identidade>Gerenciamento híbrido >Microsoft Entra Connect>Sincronização do Connect.

- Selecione o perfil Configuração.

- Selecione Habilitar.

- Volte ao menu de provisionamento e selecione Logs.

- Confirme se o conector de provisionamento atualizou os objetos no local. Os agentes de sincronização de nuvem não são destrutivos. As atualizações falharão se uma correspondência não for encontrada.

- Se um usuário for incompatível, faça as atualizações para associar os valores ImmutableID.

- Reinicie a sincronização de provisionamento em nuvem.