Tutorial: configurar o Acesso Híbrido Seguro com o Microsoft Entra ID e o Datawiza

Neste tutorial, saiba como fazer para integrar o Microsoft Entra ID com o Datawiza para acesso híbrido. O Datawiza Access Proxy (DAP) amplia o Microsoft Entra ID para habilitar logon único (SSO) e fornecer controles de acesso para proteger aplicativos locais e hospedados na nuvem, como Oracle E-Business Suite, Microsoft IIS e SAP. Com essa solução, as empresas podem fazer a transição de gerenciadores de acesso à Web (WAMs) herdados, como Symantec SiteMinder, NetIQ, Oracle e IBM, para o Microsoft Entra ID sem reescrever os aplicativos. As empresas podem utilizar o Datawiza como uma solução sem código, ou de baixo código, para integrar novos aplicativos ao Microsoft Entra ID. Essa abordagem permite que as empresas implementem uma estratégia de confiança zero e obtenham economia de tempo de engenharia e de custo.

Saiba mais: segurança de Confiança Zero

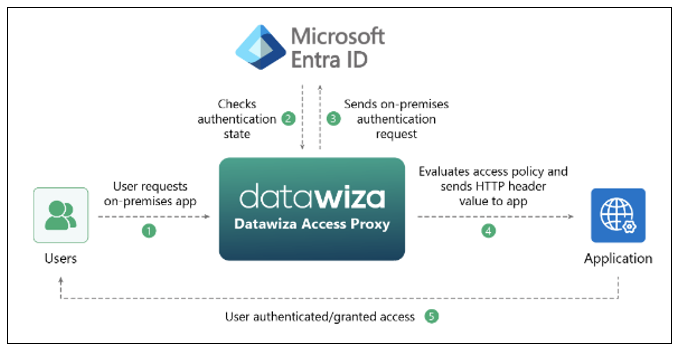

O Datawiza com a arquitetura de autenticação do Microsoft Entra

A integração do Datawiza inclui os seguintes componentes:

- Microsoft Entra ID: serviço de gerenciamento de identidade e acesso que ajuda os usuários a entrar e acessar recursos externos e internos

- DAP (Proxy de Acesso do Datawiza) – Esse serviço passa de forma transparente informações de identidade para aplicativos por meio de cabeçalhos HTTP

- DCMC (Console de Gerenciamento de Nuvem do Datawiza) – Interface do usuário e APIs RESTful para que os administradores gerenciem as políticas de configuração e de controle de acesso do DAP

O diagrama a seguir ilustra a arquitetura de autenticação com o Datawiza em um ambiente híbrido.

- O usuário solicita acesso ao aplicativo hospedado no local ou na nuvem. Os proxies do DAP representam a solicitação para o aplicativo.

- O DAP verifica o estado da autenticação do usuário. Se não existir um token de sessão ou se o token de sessão for inválido, o DAP enviará a solicitação do usuário ao Microsoft Entra ID para autenticação.

- O Microsoft Entra ID envia a solicitação do usuário para o ponto de extremidade especificado durante o registro DAP no locatário do Microsoft Entra ID.

- O DAP avalia as políticas e os valores de atributo a serem incluídos nos cabeçalhos HTTP encaminhados para o aplicativo. O DAP pode chamar o provedor de identidade para recuperar as informações a fim de definir os valores do cabeçalho corretamente. O DAP define os valores do cabeçalho e envia a solicitação ao aplicativo.

- O usuário é autenticado e recebe acesso.

Pré-requisitos

Para começar, você precisa do seguinte:

- Uma assinatura do Azure

- Se não tiver, você pode obter uma conta gratuita do Azure

- Um locatário do Microsoft Entra vinculado à assinatura do Azure

- O Docker e o docker-compose são necessários para executar o DAP

- Seus aplicativos podem ser executados em plataformas, como uma VM (máquina virtual) ou computador bare-metal

- Um aplicativo local ou hospedado na nuvem para fazer a transição de um sistema de identidade herdado para o Microsoft Entra ID

- Neste exemplo, o DAP é implantado no mesmo servidor do aplicativo

- O aplicativo é executado no localhost: 3001. Tráfego de proxies DAP para o aplicativo por meio do localhost: 9772

- O tráfego para o aplicativo chega ao DAP e é transmitido por proxy para o aplicativo

Configurar o Console de Gerenciamento de Nuvem do Datawiza

Entre no DCMC (Console de Gerenciamento de Nuvem do Datawiza).

Crie um aplicativo no DCMC e gere um par de chaves para ele:

PROVISIONING_KEYePROVISIONING_SECRET.Para criar o aplicativo e gerar o par de chaves, siga as instruções no Console de Gerenciamento de Nuvem do Datawiza.

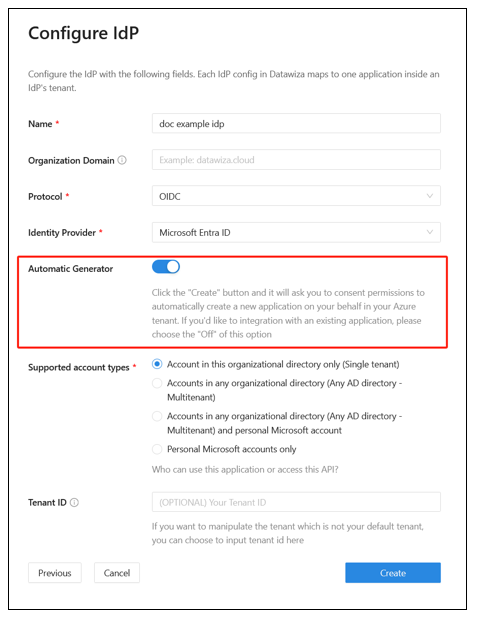

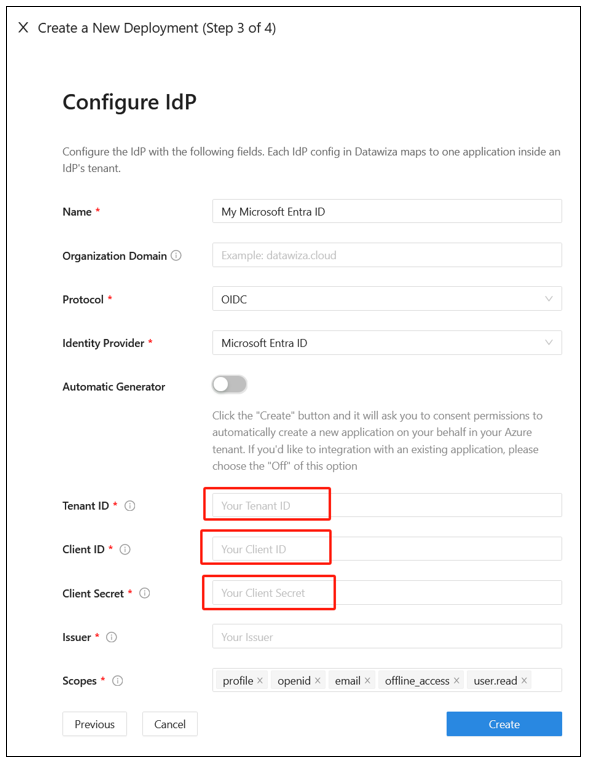

Registre seu aplicativo do Entra ID com a Integração de um clique com o Microsoft Entra ID.

Para usar um aplicativo Web, preencha manualmente os campos de formulário: ID do locatário, ID do cliente e Segredo do cliente.

Saiba mais: para criar um aplicativo Web e obter valores, acesse docs.datawiza.com para obter a documentação Microsoft Entra ID.

Use o Docker ou o Kubernetes para executar o DAP. A imagem do Docker é necessária para criar um aplicativo de exemplo baseado em cabeçalho.

- Para o Kubernetes, confira Implantar o Proxy de Acesso do Datawiza com um aplicativo Web usando o Kubernetes

- Para o Docker, confira Implantar o proxy de acesso ao Datawiza com seu aplicativo

- É possível usar o seguinte arquivo docker-compose.yml de imagem do Docker de exemplo:

services:

datawiza-access-broker:

image: registry.gitlab.com/datawiza/access-broker

container_name: datawiza-access-broker

restart: always

ports:

- "9772:9772"

environment:

PROVISIONING_KEY: #############################################

PROVISIONING_SECRET: ##############################################

header-based-app:

image: registry.gitlab.com/datawiza/header-based-app

restart: always

ports:

- "3001:3001"

- Conecte no registro de contêiner.

- Baixe as imagens do DAP e o aplicativo baseado em cabeçalho nesta Etapa Importante.

- Execute o seguinte comando:

docker-compose -f docker-compose.yml up. - O aplicativo baseado em cabeçalho tem o SSO habilitado com o Microsoft Entra ID.

- Em um navegador, acesse

http://localhost:9772/. - Aparece uma página de entrada do Microsoft Entra.

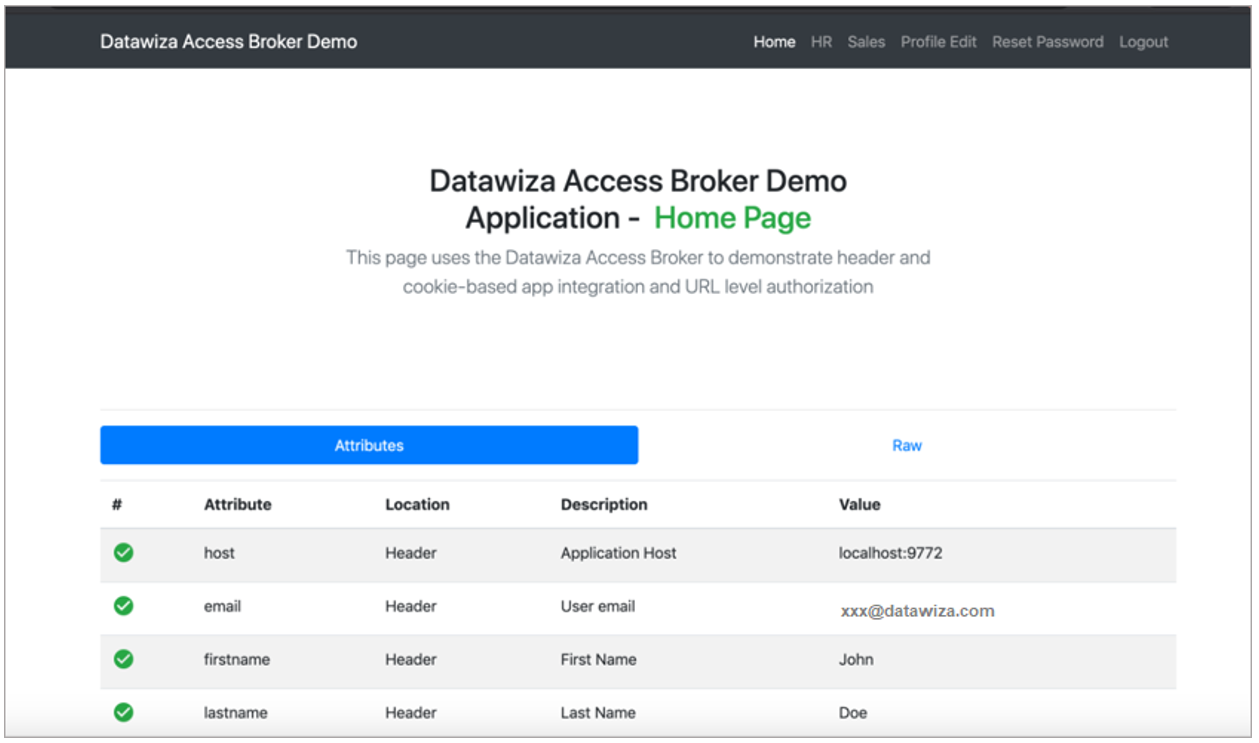

- Transmita os atributos de usuário ao aplicativo baseado em cabeçalho. O DAP obtém os atributos do usuário no Microsoft Entra ID e passa os atributos para o aplicativo por meio de um cabeçalho ou cookie.

- Para passar atributos de usuário, como endereço de email, nome e sobrenome, para o aplicativo baseado em cabeçalho, confira Passar atributos de usuário.

- Para confirmar se você configurou os atributos de usuário, observe se há uma marca de seleção verde ao lado de cada um deles.

Testar o fluxo

- Acesse a URL do aplicativo.

- O DAP redireciona você para a página de entrada do Microsoft Entra.

- Após a autenticação, você será redirecionado para o DAP.

- O DAP avalia as políticas, calcula os cabeçalhos e envia o usuário ao aplicativo.

- O aplicativo solicitado é exibido.

Próximas etapas

- Tutorial: configurar o Azure Active Directory B2C com o Datawiza para fornecer acesso híbrido seguro

- Tutorial: configurar o Datawiza para habilitar a autenticação multifator do Microsoft Entra e o SSO do Oracle JD Edwards

- Tutorial: configurar o Datawiza para habilitar a autenticação multifator do Microsoft Entra e o SSO do Oracle PeopleSoft

- Tutorial: Configurar o Datawiza para habilitar a autenticação multifator do Microsoft Entra e o SSO para o Oracle Hyperion EPM

- Acessar docs.datawiza.com para Guias do Usuário do Datawiza