Usar logs de auditoria para solucionar problemas de alterações na política de Acesso Condicional

O log de auditoria do Microsoft Entra é uma fonte valiosa de informações ao solucionar problemas sobre o por que e como as alterações na política de Acesso Condicional aconteceram no seu ambiente.

Os dados do log de auditoria são mantidos por apenas 30 dias por padrão, o que pode não ser tempo o suficiente para todas as organizações. As organizações podem armazenar dados por períodos maiores ao alterar as configurações de diagnóstico na ID do Microsoft Entra:

- Enviar dados para um workspace do Log Analytics

- Arquivar dados em uma conta de armazenamento

- Transmitir dados para os Hubs de Eventos

- Enviar dados para uma solução de parceiro

Encontre essas opções Identidade>Monitoramento e integridade>Configurações de diagnóstico>Editar configuração. Se você não tiver uma configuração de diagnóstico, siga as instruções no artigo Criar configurações de diagnóstico para enviar logs e métricas de plataforma para destinos diferentes para criar uma.

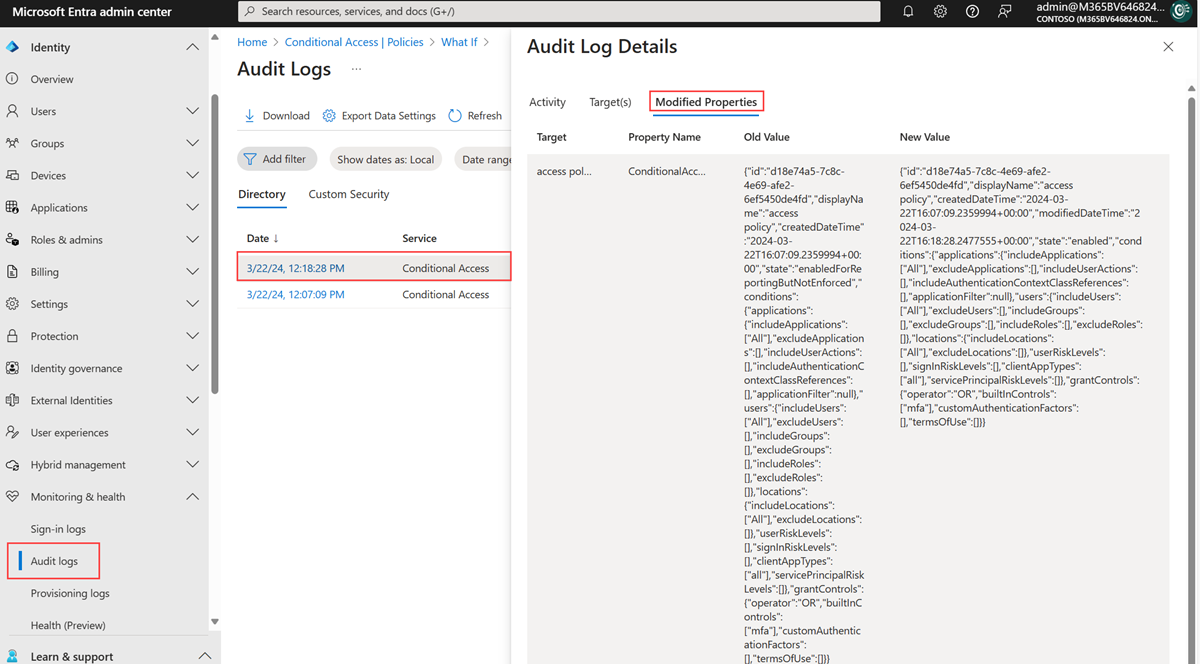

Usar o log de auditoria

Entre no Centro de administração do Microsoft Entra como, pelo menos, Leitor de Relatórios.

Navegue até Identidade>Monitoramento e integridade>Logs de auditoria.

Selecione o intervalo de Datas que você deseja consultar.

No filtro Serviço, selecione Acesso Condicional e selecione o botão Aplicar.

Os logs de auditoria exibem todas as atividades por padrão. Abra o filtro Atividade para restringir as atividades. Para obter uma lista completa das atividades de log de auditoria para acesso condicional, confira as Atividades de log de auditoria.

Selecione uma linha para exibir os detalhes. A guia Propriedades Modificadas lista os valores JSON modificados para a atividade de auditoria selecionada.

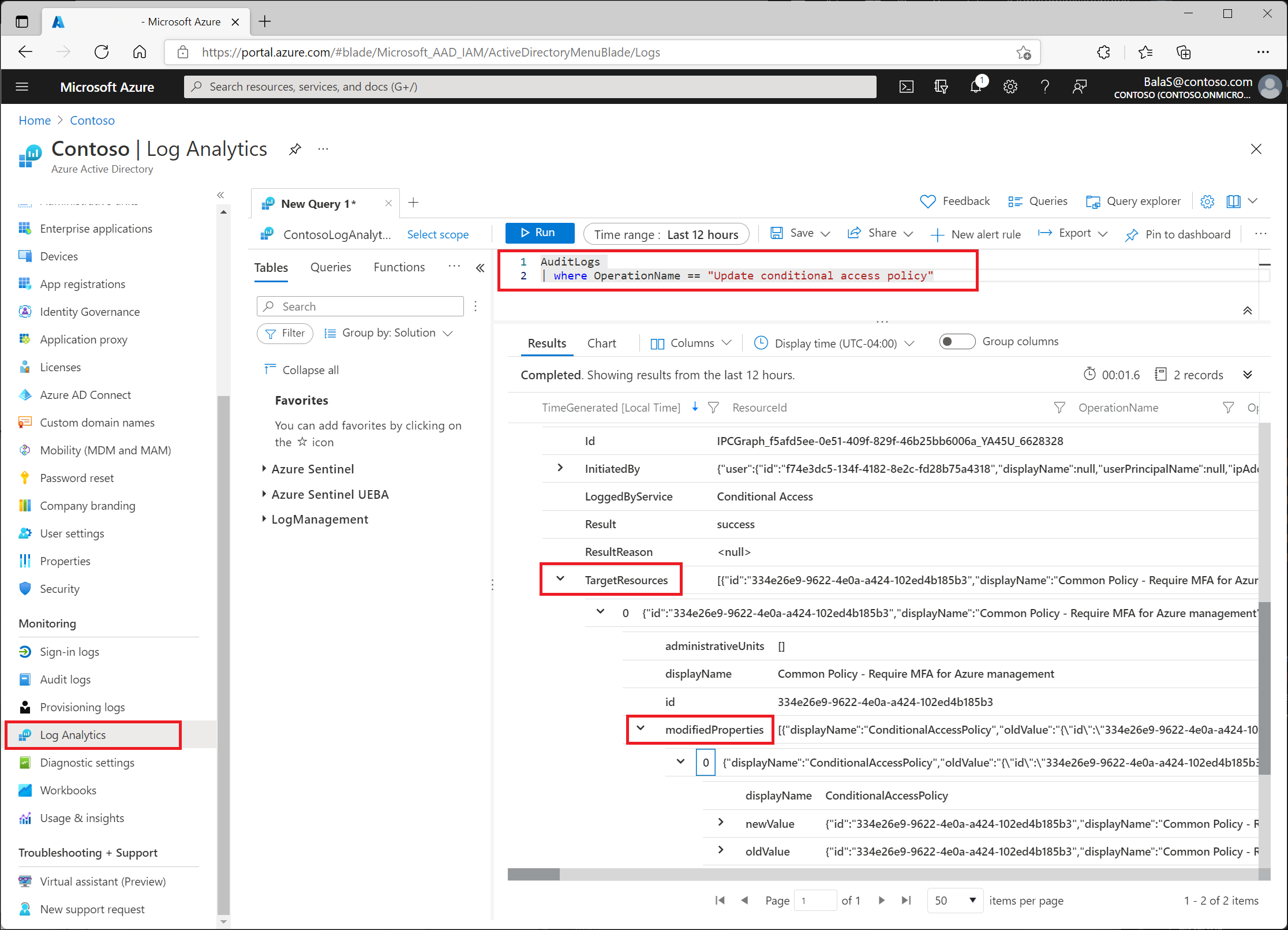

Usar o Log Analytics

O Log Analytics permite que as organizações consultem dados usando consultas internas ou consultas Kusto criadas e personalizadas. Para obter mais informações, consulte Introdução às consultas de log no Azure Monitor.

Uma vez habilitada, encontre acesso ao Log Analytics em Identidade>Monitoramento e integridade>Log Analytics. A tabela de maior interesse para administradores de Acesso Condicional é AuditLogs.

AuditLogs

| where OperationName == "Update Conditional Access policy"

As alterações podem ser encontradas em TargetResources>modifiedProperties.

Lendo os valores

Os valores antigos e novos do log de auditoria e do Log Analytics estão no formato JSON. Compare os dois valores para ver as alterações à política.

Exemplo da política antiga:

{

"conditions": {

"applications": {

"applicationFilter": null,

"excludeApplications": [

],

"includeApplications": [

"797f4846-ba00-4fd7-ba43-dac1f8f63013"

],

"includeAuthenticationContextClassReferences": [

],

"includeUserActions": [

]

},

"clientAppTypes": [

"browser",

"mobileAppsAndDesktopClients"

],

"servicePrincipalRiskLevels": [

],

"signInRiskLevels": [

],

"userRiskLevels": [

],

"users": {

"excludeGroups": [

"eedad040-3722-4bcb-bde5-bc7c857f4983"

],

"excludeRoles": [

],

"excludeUsers": [

],

"includeGroups": [

],

"includeRoles": [

],

"includeUsers": [

"All"

]

}

},

"displayName": "Common Policy - Require MFA for Azure management",

"grantControls": {

"builtInControls": [

"mfa"

],

"customAuthenticationFactors": [

],

"operator": "OR",

"termsOfUse": [

"a0d3eb5b-6cbe-472b-a960-0baacbd02b51"

]

},

"id": "334e26e9-9622-4e0a-a424-102ed4b185b3",

"modifiedDateTime": "2021-08-09T17:52:40.781994+00:00",

"state": "enabled"

}

Exemplo da política atualizada:

{

"conditions": {

"applications": {

"applicationFilter": null,

"excludeApplications": [

],

"includeApplications": [

"797f4846-ba00-4fd7-ba43-dac1f8f63013"

],

"includeAuthenticationContextClassReferences": [

],

"includeUserActions": [

]

},

"clientAppTypes": [

"browser",

"mobileAppsAndDesktopClients"

],

"servicePrincipalRiskLevels": [

],

"signInRiskLevels": [

],

"userRiskLevels": [

],

"users": {

"excludeGroups": [

"eedad040-3722-4bcb-bde5-bc7c857f4983"

],

"excludeRoles": [

],

"excludeUsers": [

],

"includeGroups": [

],

"includeRoles": [

],

"includeUsers": [

"All"

]

}

},

"displayName": "Common Policy - Require MFA for Azure management",

"grantControls": {

"builtInControls": [

"mfa"

],

"customAuthenticationFactors": [

],

"operator": "OR",

"termsOfUse": [

]

},

"id": "334e26e9-9622-4e0a-a424-102ed4b185b3",

"modifiedDateTime": "2021-08-09T17:52:54.9739405+00:00",

"state": "enabled"

}

No exemplo anterior, a política atualizada não inclui os termos de uso em controles de concessão.