Como: exportar dados de risco

O Microsoft Entra ID armazena relatórios e sinais de segurança por um período definido. Quando se trata de informações de risco, esse período pode não ser suficientemente longo.

| Relatório/sinal | Microsoft Entra ID Gratuito | Microsoft Entra ID P1 | Microsoft Entra ID P2 |

|---|---|---|---|

| Logs de auditoria | 7 dias | 30 dias | 30 dias |

| Entradas | 7 dias | 30 dias | 30 dias |

| Uso da autenticação multifator do Microsoft Entra | 30 dias | 30 dias | 30 dias |

| Entradas de risco | 7 dias | 30 dias | 30 dias |

Este artigo descreve os métodos disponíveis para exportar dados de risco do Microsoft Entra ID Protection para fins de análise e armazenamento de longo prazo.

Pré-requisitos

Para exportar dados de risco para fins de análise e armazenamento, você precisa do seguinte:

- Uma assinatura do Azure para criar um workspace do Log Analytics, um hub de eventos do Azure ou uma conta de armazenamento do Azure. Se não tiver uma assinatura do Azure, você poderá inscrever-se em uma avaliação gratuita.

- Acesso de Administrador de Segurança para criar configurações gerais de diagnóstico para o locatário do Microsoft Entra.

Configurações de Diagnóstico

As organizações podem optar por armazenar ou exportar os dados de RiskyUsers, UserRiskEvents, RiskyServicePrincipals e ServicePrincipalRiskEvents definindo as configurações de diagnóstico no Microsoft Entra ID para exportar os dados. Você pode integrar os dados com um workspace do Log Analytics, arquivar dados em uma conta de armazenamento, transmitir dados para um hub de eventos ou enviar dados para uma solução de parceiro.

O ponto de extremidade que você seleciona para exportar os logs deve ser configurado antes de você definir as configurações de diagnóstico. Para obter um resumo rápido dos métodos disponíveis para análise e armazenamento de logs, confira Como acessar logs de atividade no Microsoft Entra ID.

Entre no Centro de administração do Microsoft Entra como pelo menos Administrador de segurança.

Navegue até Identidade>Monitoramento e integridade>Configurações de diagnóstico.

Selecione + Adicionar configuração de diagnóstico.

Insira um Nome de configuração de diagnóstico, selecione as categorias de log que você quer transmitir, selecione um destino configurado anteriormente e selecione Salvar.

Talvez você precise aguardar cerca de 15 minutos para que os dados comecem a aparecer no destino selecionado. Para obter mais informações, confira Como definir as configurações de diagnóstico do Microsoft Entra.

Log Analytics

A integração dos dados de risco com o Log Analytics fornece recursos robustos de análise e visualização de dados. O processo de alto nível para usar o Log Analytics para analisar dados de risco é o seguinte:

- Crie um espaço de trabalho do Log Analytics.

- Defina as configurações de diagnóstico do Microsoft Entra para exportar os dados.

- Consulte os dados no Log Analytics.

Você precisa configurar um workspace do Log Analytics antes de poder exportar e, a seguir, consultar os dados. Após configurar um workspace do Log Analytics e exportar os dados com configurações de diagnóstico, vá para Centro de administração do Microsoft Entra>Identidade>Monitoramento e integridade>Log Analytics. Em seguida, com o Log Analytics, você pode consultar dados usando consultas do Kusto integradas ou personalizadas.

As tabelas a seguir são de maior interesse para os administradores do Microsoft Entra ID Protection:

- RiskyUsers: fornece dados como o relatório Usuários arriscados.

- UserRiskEvents: fornece dados como o relatório Detecções de riscos.

- RiskyServicePrincipals – fornece dados como o relatório de Identidades de carga de trabalho arriscadas.

- ServicePrincipalRiskEvents – fornece dados como o relatório de detecções de identidades de carga de trabalho.

Observação

O Log Analytics tem visibilidade apenas dos dados conforme eles são transmitidos. Os eventos anteriores à habilitação do envio de eventos do Microsoft Entra ID não são exibidos.

Consultas de exemplo

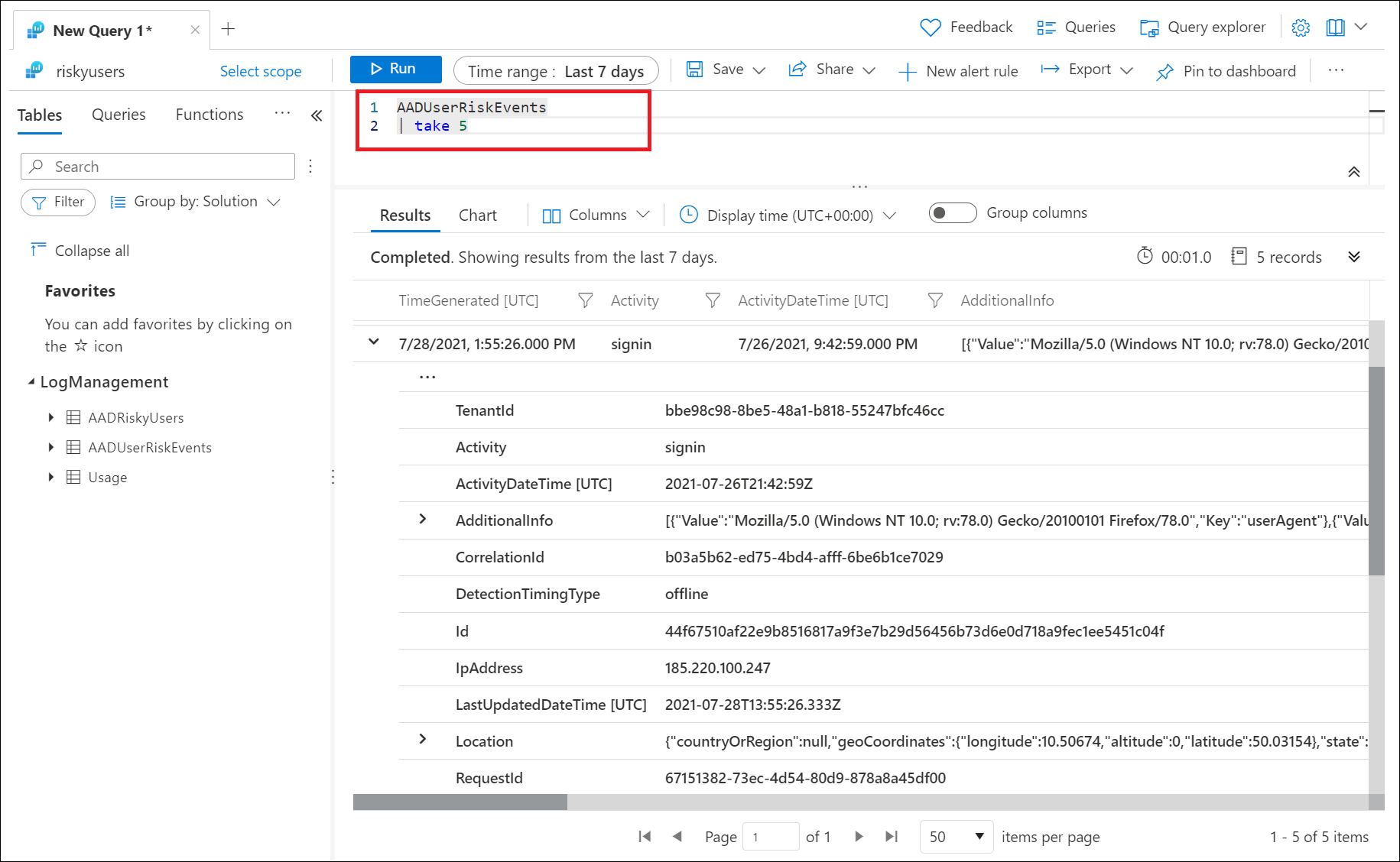

Na imagem anterior, a consulta em questão foi executada para mostrar as cinco detecções de risco mais recentes disparadas.

AADUserRiskEvents

| take 5

Outra opção é consultar a tabela AADRiskyUsers para ver todos os usuários arriscados.

AADRiskyUsers

Exibir a contagem de usuários de alto risco por dia:

AADUserRiskEvents

| where TimeGenerated > ago(30d)

| where RiskLevel has "high"

| summarize count() by bin (TimeGenerated, 1d)

Exiba detalhes úteis de investigação, como a cadeia de caracteres do agente do usuário, para detecções de alto risco que não foram corrigidas ou ignoradas:

AADUserRiskEvents

| where RiskLevel has "high"

| where RiskState has "atRisk"

| mv-expand ParsedFields = parse_json(AdditionalInfo)

| where ParsedFields has "userAgent"

| extend UserAgent = ParsedFields.Value

| project TimeGenerated, UserDisplayName, Activity, RiskLevel, RiskState, RiskEventType, UserAgent,RequestId

Acesse mais consultas e insights visuais com base nos logs de Usuários AADUserRiskEvents e AADRisky na pasta de trabalho Análise de impacto das políticas de acesso baseadas em risco.

Conta de armazenamento

Ao rotear os logs para uma conta de armazenamento do Azure, você pode reter os dados por um período de tempo mais longo do que o período de retenção padrão.

- Criar uma conta de Armazenamento do Azure.

- Arquive os logs do Microsoft Entra em uma conta de armazenamento.

Hubs de eventos do Azure

Os Hubs de Eventos do Azure podem examinar dados de entrada de fontes como Microsoft Entra ID Protection e fornecer análise e correlação em tempo real.

Microsoft Sentinel

As organizações podem optar por conectar os dados do Microsoft Entra ao Microsoft Sentinel para fins de Gerenciamento de Eventos e Informações de Segurança (SIEM) e Orquestração, Automação e Resposta de Segurança (SOAR).

- Crie um espaço de trabalho do Log Analytics.

- Defina as configurações de diagnóstico do Microsoft Entra para exportar os dados.

- Conecte as fontes de dados ao Microsoft Sentinel.