Guia de implantação da solução de borda do serviço de segurança da Microsoft para a prova de conceito de acesso à Internet do Microsoft Entra para Tráfego da Microsoft

Este Guia de Implantação de POC (prova de conceito) ajuda você a implantar a solução SSE (Security Service Edge) da Microsoft que apresenta o Acesso à Internet do Microsoft Entra para Tráfego da Microsoft.

Visão geral

A solução Security Service Edge centrada em identidade da Microsoft converge controles de acesso de rede, identidade e ponto de extremidade para que você possa proteger o acesso a qualquer aplicativo ou recurso, de qualquer local, dispositivo ou identidade. Ela habilita e orquestra o gerenciamento de políticas de acesso para funcionários, parceiros de negócios e cargas de trabalho digitais. Você pode monitorar e ajustar continuamente o acesso do usuário em tempo real se as permissões ou o nível de risco mudarem em seus aplicativos privados, aplicativos SaaS e pontos de extremidade da Microsoft. Esta seção descreve como concluir o Acesso à Internet do Microsoft Entra para prova de conceito de tráfego da Microsoft em seu ambiente de produção ou teste.

Implantação do Acesso à Internet do Microsoft Entra para o Tráfego da Microsoft

Conclua as etapas de Configurar o produto inicial. Isso inclui a configuração do Acesso à Internet do Microsoft Entra para o Tráfego da Microsoft, a habilitação do perfil de encaminhamento de tráfego da Microsoft e a instalação do cliente de Acesso Global Seguro. Você deve definir o escopo de sua configuração para usuários e grupos de teste específicos.

Cenário de prova de conceito de exemplo: proteger contra a exfiltração dos dados

A exfiltração dos dados é uma preocupação para todas as empresas, especialmente aquelas que operam em setores altamente regulamentados, como governo ou finanças. Com controles de saída em configurações de acesso entre locatários, você pode impedir que identidades não autorizadas de locatários estrangeiros acessem seus dados da Microsoft ao usar seus dispositivos gerenciados.

O Acesso à Internet do Microsoft Entra para Tráfego da Microsoft pode aprimorar seus controles de DLP (Prevenção contra perda de dados), permitindo que você:

- proteja contra roubo de token exigindo que os usuários só possam acessar os recursos da Microsoft se passarem por uma rede em conformidade.

- Impor políticas de acesso condicional em conexões com o Security Service Edge da Microsoft.

- implante restrições universais de locatário v2, eliminando a necessidade de rotear todo o tráfego do usuário por meio de proxies de rede gerenciados pelo cliente.

- configure restrições de locatário que impeçam os usuários de acessar locatários externos não autorizados com qualquer identidade de terceiro (por exemplo, pessoal ou emitida por uma organização externa).

- proteja contra infiltração/exfiltração de token para garantir que os usuários não possam contornar as suas restrições de locatário movendo tokens de acesso de e para dispositivos ou locais de rede não gerenciados.

Esta seção descreve como impor o acesso de rede em conformidade ao tráfego da Microsoft, proteger a conexão com o Security Service Edge da Microsoft com acesso condicional e impedir que identidades externas acessem locatários externos em seus dispositivos gerenciados e/ou redes usando restrições universais de locatário v2. As restrições de locatário se aplicam apenas a identidades externas. Elas não se aplicam a identidades dentro do seu próprio locatário. Para controlar o acesso de saída para as identidades de seus próprios usuários, use as configurações de acesso entre locatários. A configuração da política de restrições de locatário na Microsoft Entra ID para bloquear o acesso se aplica aos usuários que recebem a injeção de cabeçalho de restrições de locatário. Isso inclui apenas usuários que roteiam por meio de proxies de rede do cliente que injetam os cabeçalhos, usuários com o Cliente de Acesso Global Seguro implantado ou usuários em dispositivos Windows com injeção de cabeçalho de restrições de locatário habilitadas por meio da configuração do sistema operacional Windows. Ao testar, verifique se as restrições de locatário são impostas pelo serviço Acesso Global Seguro e não por meio de proxies de rede do cliente ou de configurações do Windows para evitar afetar involuntariamente outros usuários. Além disso, você precisa habilitar a sinalização de Acesso Condicional para habilitar as opções de Acesso Global Seguro no Acesso Condicional.

Habilitar a sinalização de Acesso Global Seguro para Acesso Condicional.

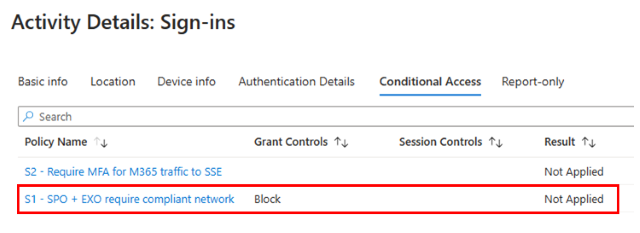

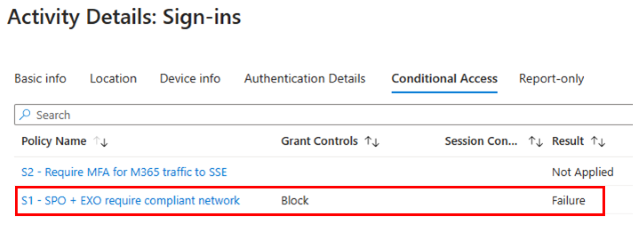

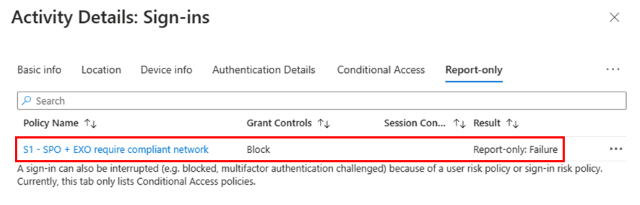

Crie uma política de acesso condicional que exija uma rede compatível para acesso. A configuração do requisito de rede em conformidade bloqueia todo o acesso ao Office 365 Exchange Online e ao Office 365 SharePoint Online para seus usuários de teste, de qualquer local, a menos que eles se conectem usando a solução Security Service Edge da Microsoft. Configure a política de acesso condicional como a seguir:

- Usuários: selecione o usuário de teste ou um grupo piloto.

- Recursos de destino: selecione os aplicativos Office 365 Exchange Online e Office 365 SharePoint Online.

- Condições:

- Em Localizações, selecione Não configurado.

- Alterne Configurar para Sim.

- Inclua Qualquer localização.

- Excluia Localizações selecionadas.

- Em Selecionar, selecione Nenhum.

- Selecione Todos os locais de rede compatíveis.

Em Controles de acesso>Conceder>, selecione Bloquear acesso.

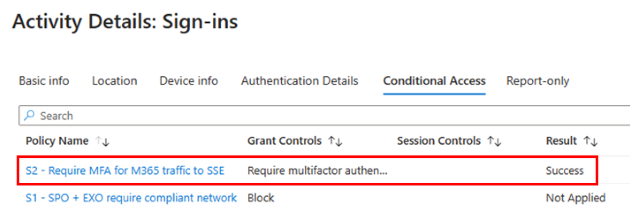

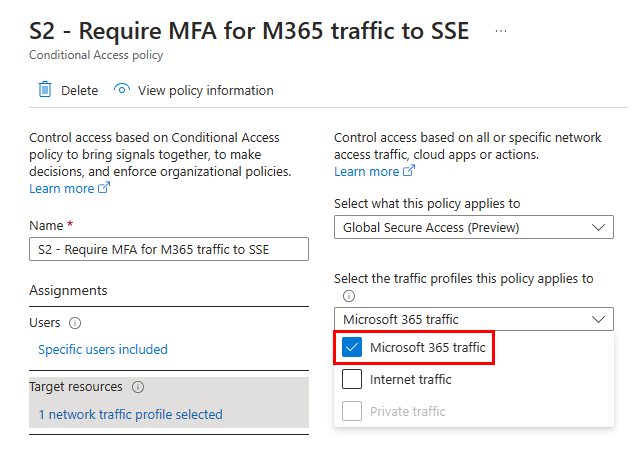

Crie uma segunda política de acesso condicional que exija controles para permitir que o Cliente de Acesso Global Seguro se conecte à solução SSE (como MFA, dispositivo compatível, TOU). Configure a política de acesso condicional como a seguir:

Usuários: selecione o usuário de teste ou um grupo piloto.

Recursos de destino:

Para Selecionar a que essa política se aplica, selecione Acesso Seguro Global.

Para Selecionar os perfis de tráfego aos quais esta política se aplica, selecione Tráfego da Microsoft.

Controles de acesso>Conceder> Selecione os controles que você deseja impor, como exigir autenticação multifator.

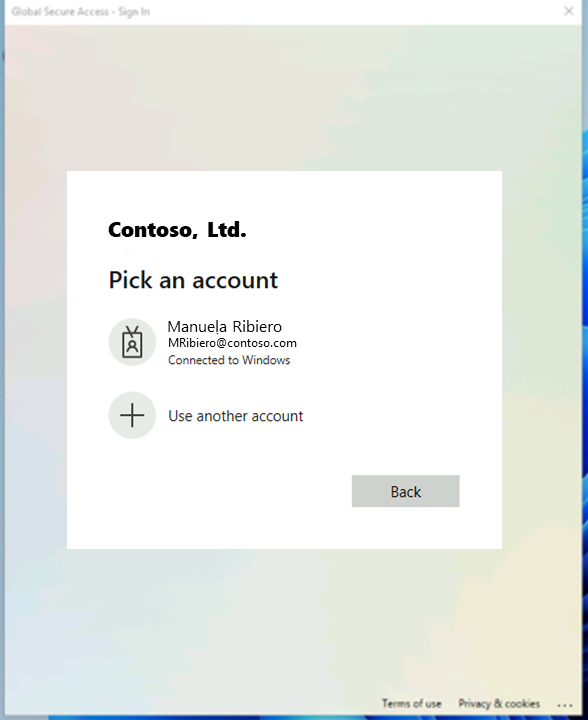

Tente iniciar seção no SharePoint Online ou no Exchange Online e verifique se foi solicitada a autenticação no Acesso Global Seguro. O cliente de acesso seguro global usa tokens de acesso e tokens de atualização para se conectar à solução Security Service Edge da Microsoft. Se você tiver conectado anteriormente o Cliente de Acesso Global Seguro, talvez seja necessário aguardar que o token de acesso expire (até uma hora) antes que a política de Acesso Condicional que você criou seja aplicada.

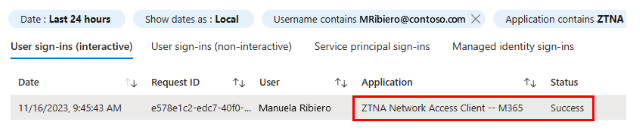

Para verificar se a política de Acesso Condicional foi aplicada com êxito, exiba os logs de início de sessão do usuário de teste para o aplicativo Cliente de Acesso a Rede ZTNA - M365.

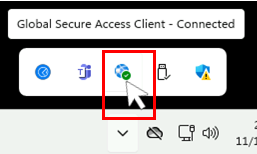

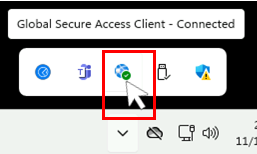

Valide se o Cliente de Acesso Global Seguro está conectado abrindo a bandeja no canto inferior direito e verificando se há uma marca de verificação verde no ícone.

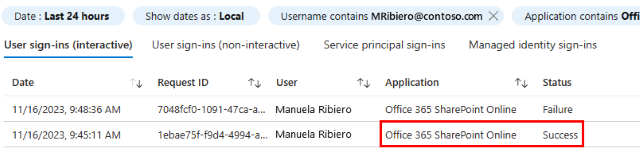

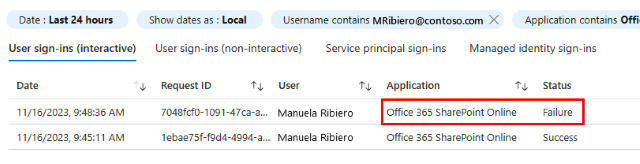

Use seu usuário de teste para entrar no SharePoint Online ou no Exchange Online usando seu dispositivo de teste.

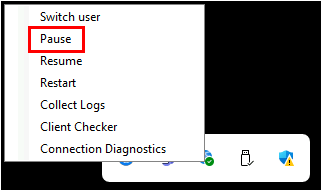

A partir de um dispositivo diferente sem o Cliente de Acesso Global Seguro, use sua identidade de usuário de teste para tentar iniciar sessão no SharePoint Online ou no Exchange Online. Como alternativa, você pode clicar com o botão direito do mouse no Cliente de Acesso Global Seguro na bandeja do sistema e clicar em Pausar e, em seguida, usar sua identidade de usuário de teste para tentar iniciar sessão no SharePoint Online ou no Exchange Online no mesmo dispositivo.

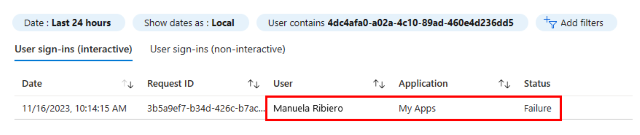

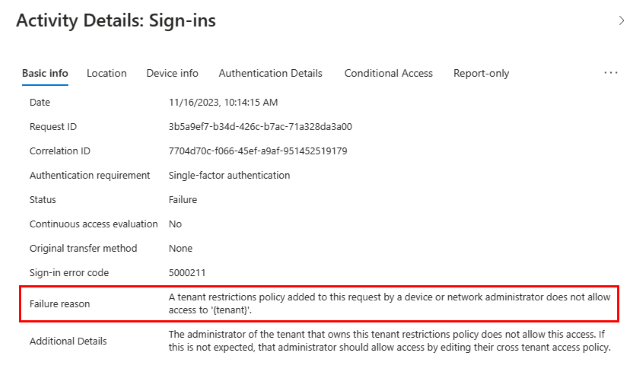

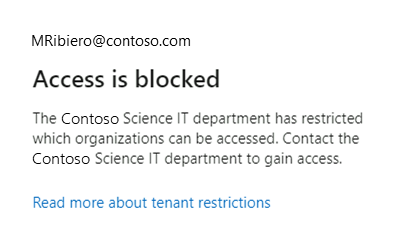

No dispositivo de teste com o Global Secure Access Client habilitado, tente entrar em um locatário diferente do Microsoft Entra com uma identidade externa. Confirme se as restrições de locatário bloqueiam o acesso.

Vá para o locatário externo e navegue até seus logs de início de sessão. Nos logs de início de sessão do locatário externo, confirme se o acesso ao locatário externo aparece como bloqueado e registrado.

Cenário de exemplo de PoC: restauração do endereço IP de origem

Proxies de rede e soluções de SSE de terceiros substituem o endereço IP público do dispositivo de envio, o que impede que o Microsoft Entra ID possa usar esse endereço IP para diretivas ou relatórios. Essa restrição causa os seguintes problemas:

- O Microsoft Entra ID não pode impor determinadas políticas de acesso condicional baseadas em localização (como o bloqueio de países não confiáveis).

- As detecções baseadas em risco que aproveitam as localizações familiares da linha de base de um usuário são degradadas porque o sistema limita os algoritmos de aprendizado de máquina de proteção de identidade ao endereço IP do seu proxy. Eles não podem detectar ou treinar o verdadeiro endereço IP de origem do usuário.

- As operações/investigações de SOC devem aproveitar logs de terceiros/proxy para determinar o IP de origem original e, em seguida, correlacioná-lo com logs de atividades subsequentes, resultando em ineficiências.

Esta seção demonstra como o Acesso à Internet do Microsoft Entra para Tráfego da Microsoft supera esses problemas preservando o endereço IP de origem do usuário, simplificando investigações de segurança e solução de problemas.

Para testar a restauração do endereço IP de origem, a sinalização para acesso condicional do Acesso Global Seguro deve estar habilitada. Você precisa de uma política de acesso condicional que exija uma rede compatível, conforme descrito anteriormente neste artigo.

Valide se o Cliente de Acesso Global Seguro está conectado abrindo a bandeja no canto inferior direito e verificando se há uma marca de verificação verde no ícone. Usando sua identidade de teste, inicie sessão no SharePoint Online ou no Exchange Online.

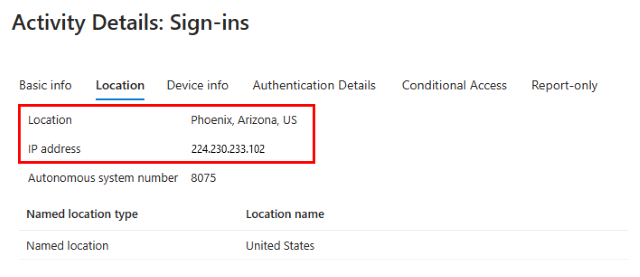

Visualize o log de início de sessão para este login e anote o endereço IP e o local. Confirme se a política de acesso condicional de rede compatível não foi aplicada.

Defina a política de acesso condicional de rede compatível para o modo somente relatório e selecione Salvar.

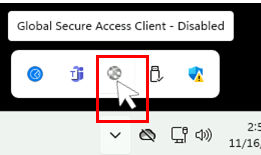

No dispositivo cliente de teste, abra a bandeja do sistema, clique com o botão direito do mouse no ícone do cliente de Acesso Global Seguro na e selecione Pausar. Passe o mouse sobre o ícone e verifique se o Cliente de Acesso Global Seguro não se conecta mais, confirmando Cliente de Acesso Global Seguro -- Desabilitado.

Usando sua identidade de teste, inicie sessão no SharePoint Online ou no Exchange Online. Confirme se você conseguiu iniciar sessão com êxito e acessar o recurso.

Visualize o log de início de sessão da última tentativa de início de sessão.

Próximas etapas

Implantar e verificar a Implantação do Acesso privado do Microsoft Entrae verificar o Acesso à Internet do Microsoft Entra