Experiência do usuário final resiliente usando o Azure AD B2C

A experiência de inscrição e credenciamento do usuário final contém os seguintes elementos:

- Interfaces com as quais o usuário interage, como CSS, HTML e JavaScript

- Fluxos de usuário e políticas personalizadas que você cria – por exemplo, inscrição, entrada e edição de perfil

- Provedores de identidade (IdPs) para o seu aplicativo, como nome de usuário ou senha da conta local, Microsoft Outlook, Facebook e Google

Fluxo de usuário e política personalizada

Para ajudá-lo a configurar as tarefas de identidade mais comuns, o Azure AD B2C oferece fluxos dos usuários internos que podem ser configurados. Você também pode criar suas próprias políticas personalizadas, o que oferece máxima flexibilidade. No entanto, recomendamos o uso de políticas personalizadas para lidar com cenários complexos.

Selecionar fluxo de usuário ou política personalizada

Escolha fluxos de usuário internos que atendam aos seus requisitos de negócios. A Microsoft testa fluxos internos – portanto, você pode reduzir os testes para validar a função, o desempenho ou a escala no nível da política. No entanto, teste aplicativos em relação à funcionalidade, desempenho e escala.

Com as políticas personalizadas, garanta o teste em nível de política para funcional, desempenho ou escala. Realize testes no nível do aplicativo.

Para saber mais, você pode comparar fluxos de usuário e polícias personalizadas.

Escolher vários IdPs

Ao usar um IdP externo, como o Facebook, crie um plano de fallback se o IdP externo não estiver disponível.

Configurar vários IdPs

No processo de registro de IdP externo, inclua uma declaração de identidade verificada, como número de celular ou endereço de email do usuário. Confirme as declarações verificadas para a instância de diretório de Azure AD B2C subjacente. Se um IdP externo não estiver disponível, reverta para a declaração de identidade verificada e volte para o número de telefone como um método de autenticação. Outra opção é enviar ao usuário uma senha única (OTP) para entrar.

Você pode criar caminhos de autenticação alternativos:

- Configure a política de inscrição para permitir a inscrição por conta local e IDPs externos.

- Configure uma política de perfil que permita que os usuários vinculem outra identidade à conta deles depois de entrarem.

- Notifique e permita que os usuários alternem para um IDP alternativo durante uma interrupção.

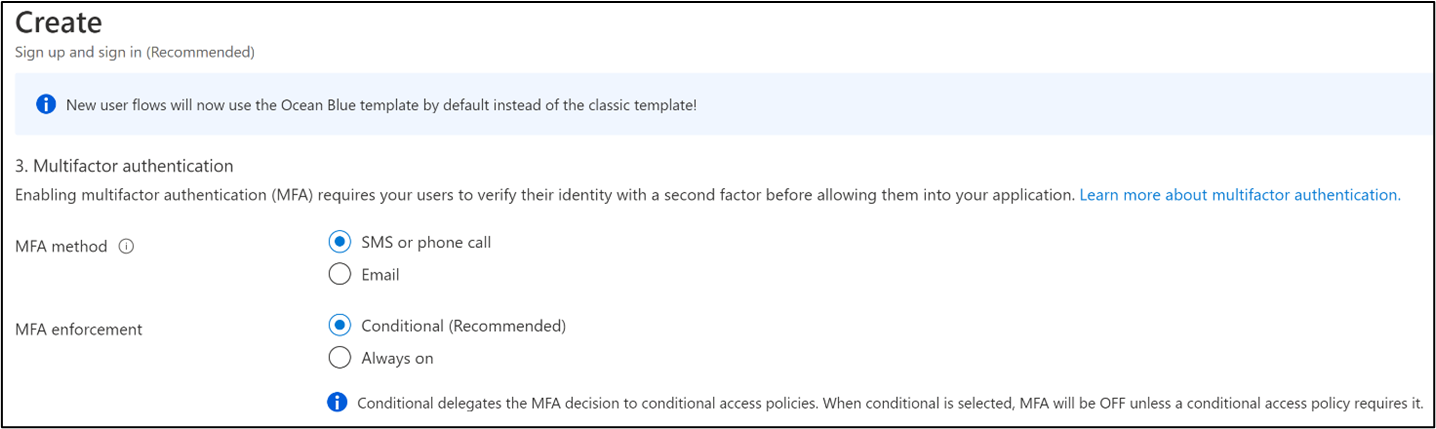

Disponibilidade da autenticação multifator

Se você usar um serviço de telefone para autenticação multifator, considere um provedor de serviços alternativo. O provedor de serviços de telefonia local pode sofrer interrupções no serviço.

Selecionar autenticação multifator alternativa

O serviço do Azure AD B2C tem um provedor de MFA baseado em telefone para fornecer senhas baseadas no tempo e de uso único (OTPs). É uma chamada de voz e uma mensagem de texto para números de telefone pré-registrados pelo usuário.

Com os fluxos de usuário, há dois métodos para criar resiliência:

Alterar a configuração de fluxo do usuário: durante a interrupção na entrega OTP baseada em telefone, altere o método de entrega OTP para email. Reimplantar o fluxo do usuário.

Alterar aplicativos: para tarefas de identidade, como inscrição e entrada, defina dois conjuntos de fluxos de usuário. Configure o primeiro conjunto para usar o OTP baseado em telefone e o segundo para o OTP por email. Durante uma interrupção na entrega OTP baseada em telefone, alterne do primeiro conjunto de fluxos de usuário para o segundo, deixando os fluxos do usuário inalterados.

Se você usar políticas personalizadas, haverá quatro métodos para criar resiliência. A lista está em ordem de complexidade. Reimplantar políticas atualizadas.

Habilitar a seleção do usuário de OTP de telefone ou OTP de email: exponha ambas as opções para permitir que os usuários selecionem. Não altere políticas ou aplicativos.

Alternar dinamicamente entre o OTP do telefone e o OTP de email: colete informações sobre o telefone e o email na inscrição. Defina a política personalizada para alternar condicionalmente, durante a interrupção do telefone, para enviar por email o OTP. Não altere políticas ou aplicativos.

Use um aplicativo de autenticação: atualize a política personalizada para usar um aplicativo de autenticação. Se a sua MFA for OTP por telefone ou email, reimplante políticas personalizadas e use um aplicativo de autenticação.

Observação

Os usuários configuram a integração do Authenticator durante a inscrição.

Perguntas de segurança: se nenhum dos métodos anteriores for aplicável, use perguntas de segurança. Essas perguntas são para usuários durante a integração ou edição de perfil. As respostas são armazenadas em um banco de dados separado. Esse método não atende ao requisito de MFA de algo que você possui, por exemplo, um telefone, mas é algo que você sabe.

Rede de distribuição de conteúdo

As redes de distribuição de conteúdo (CDNs) têm um desempenho melhor e são mais baratas do que os repositórios de blobs para armazenar a interface do usuário de fluxo de usuário personalizado. O conteúdo da página da Web parte de uma rede distribuída geograficamente de servidores altamente disponíveis.

Periodicamente, teste a disponibilidade da CDN e o desempenho da distribuição de conteúdo por meio do cenário de ponta a ponta e do teste de carga. Para picos devido a promoções ou tráfego de feriados, revise as estimativas para testes de carga.