Cenário de implantação do Microsoft Entra – modernizar o acesso remoto a aplicativos locais com a MFA por aplicativo

Os cenários de implantação do Microsoft Entra apresentam diretrizes detalhadas sobre como combinar e testar estes produtos da Suíte do Microsoft Entra:

- Proteção do Microsoft Entra ID

- Microsoft Entra ID Governance

- ID Verificada do Microsoft Entra (funcionalidades premium)

- Acesso à Internet do Microsoft Entra

- Acesso privado do Microsoft Entra

Nestes guias, descrevemos cenários que mostram o valor da Suíte do Microsoft Entra e como as funcionalidades dele trabalham em conjunto.

- Introdução aos cenários de implantação do Microsoft Entra

- Cenário de implantação do Microsoft Entra – integração da força de trabalho e convidados, identidade e governança do ciclo de vida de acesso em todos os seus aplicativos

- Cenário de implantação do Microsoft Entra – proteger o acesso à Internet de acordo com as necessidades comerciais

Cenário: modernizar o acesso remoto com acesso rápido

Nesta seção, descrevemos como configurar produtos do Suíte do Microsoft Entra para um cenário em que a organização fictícia, Contoso, está atualizando sua solução de VPN existente. A nova solução escalonável baseada em nuvem ajuda a Contoso a avançar para o SASE (Perímetro de serviço de acesso seguro). Para atingir esse objetivo, ela implanta o Acesso à Internet do Microsoft Entra, Acesso Privado do Microsoft Entra e Microsoft Entra ID Protection.

O Acesso Privado do Microsoft Entra fornece aos usuários (seja em um escritório ou trabalhando remotamente) acesso seguro aos recursos privados e corporativos. O Acesso Privado do Microsoft Entra se baseia no proxy de aplicativo do Microsoft Entra para estender o acesso a qualquer recurso privado, independente da porta e do protocolo TCP/IP.

Os usuários remotos podem se conectar a aplicativos privados em ambientes híbridos e de multinuvem, redes privadas e data centers a partir de qualquer dispositivo e rede sem a necessidade de uma solução de VPN. O serviço oferece acesso adaptável por aplicativo com base em políticas de acesso condicional (AC) para segurança mais granular do que uma solução de VPN.

O IAM (Gerenciamento de identidades e acesso) baseado em nuvem do Microsoft Entra ID Protection ajuda a proteger as identidades e credenciais dos usuários contra comprometimento.

Você pode replicar essas etapas de alto nível para a solução Contoso, conforme descrito neste cenário.

- Inscreva-se para o Suíte do Microsoft Entra. Habilite e defina o Acesso Privado e à Internet do Microsoft Entra para as configurações de segurança e rede desejadas.

- Implante o cliente do Acesso Global Seguro da Microsoft em dispositivos de usuário e conectores do Acesso Privado do Microsoft Entra em redes privadas. Inclua redes virtuais baseadas em IaaS (Internet como Serviço) multinuvem para acessar aplicativos e recursos em redes da Contoso.

- Configure aplicativos privados como aplicativos de Acesso Global Seguro. Atribua usuários e grupos apropriados. Configure políticas de Acesso Condicional para esses aplicativos e usuários. Com essa configuração, você terá o acesso mínimo permitindo acesso somente a usuários e grupos que exigem acesso.

- Habilite o Microsoft Entra ID Protection para permitir que os administradores investiguem e corrijam os riscos para manter as organizações seguras e protegidas. Os riscos podem ser mantidos em ferramentas como Acesso Condicional para tomar decisões de acesso ou mandados de volta para uma ferramenta SIEM (gerenciamento de eventos e informações de segurança) para investigação.

- Use análises e logs aprimorados do Acesso à Internet do Microsoft Entra, do Acesso Privado do Microsoft Entra e do Microsoft Entra ID Protection para acompanhar e avaliar o status de rede e segurança. Essa configuração ajuda sua equipe do SOC (Centro de Operações de Segurança) a detectar e examinar prontamente as ameaças para evitar o escalonamento.

As soluções do Suíte do Microsoft Entra oferecem essas vantagens em relação à VPN:

- Gerenciamento mais fácil e consolidado

- Custos de VPN mais baixos

- Melhor segurança e visibilidade

- Eficiência e experiência do usuário mais tranquilas

- Preparação para SASE

Requisitos do acesso remoto com acesso rápido

Esta seção define os requisitos da solução do cenário.

Permissões do acesso remoto com acesso rápido

Os administradores que interagem com os recursos do Acesso Global Seguro exigem as funções Administrador do Acesso Global Seguro e Administrador de Aplicativos.

A configuração de política de AC (Acesso Condicional) requer a função de Administrador de Acesso Condicional ou Administrador de Segurança. Alguns recursos podem exigir mais funções.

Pré-requisitos do acesso remoto com acesso rápido

Para implantar e testar esse cenário com sucesso, configure estes pré-requisitos:

- Locatário do Microsoft Entra com licença Microsoft Entra ID P1. Configure o Microsoft Entra ID para testar o Microsoft Entra ID Protection. Adquirir licenças ou obter licenças de avaliação.

- Um usuário com pelo menos as funções Administrador do Acesso Global Seguro e Administrador de aplicativos para configurar o Security Service Edge da Microsoft

- Pelo menos um usuário de teste do cliente no seu locatário

- Um dispositivo cliente Windows com esta configuração:

- Windows 10/11 com versão de 64 bits

- Com ingresso híbrido ou ingressado no Microsoft Entra

- Conectado à Internet e sem acesso à rede corporativa ou VPN

- Baixe e instale o cliente do Acesso Global Seguro no dispositivo cliente. O artigo Cliente de Acesso Global Seguro para Windows descreve os pré-requisitos e a instalação.

- Para testar o Acesso Privado do Microsoft Entra, configure um servidor Windows para funcionar como o servidor de recursos:

- Windows Server 2012 R2 ou versões posteriores

- Um compartilhamento de arquivo

- Para testar o Acesso Privado do Microsoft Entra, configure um servidor Windows para funcionar como o servidor de conector:

- Windows Server 2012 R2 ou versões posteriores

- Conectividade de rede com o serviço do Microsoft Entra

- As portas 80 e 443 abertas ao tráfego de saída

- Permitir o acesso às URLs necessárias

- Estabelecer conectividade entre o servidor do conector e o servidor de aplicativos. Confirme o acesso ao aplicativo de teste no servidor de aplicativos (por exemplo, acesso bem-sucedido ao compartilhamento de arquivo).

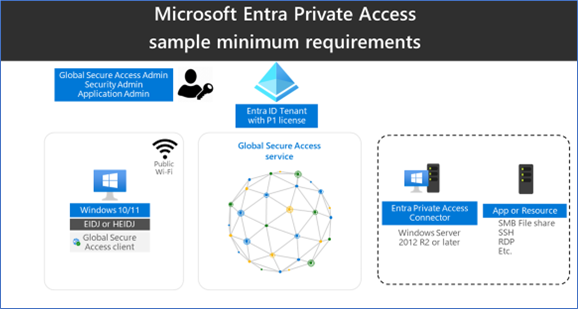

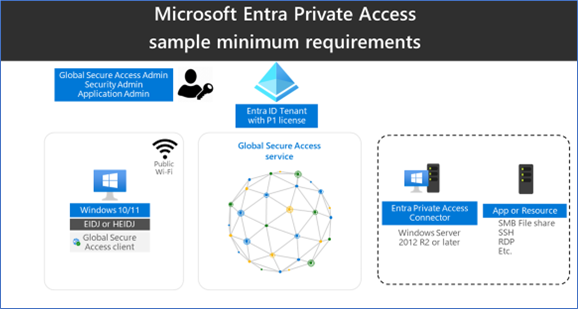

Este diagrama ilustra os requisitos mínimos de arquitetura para implantar e testar o Acesso Privado do Microsoft Entra:

Configurar o Acesso Global Seguro para acesso remoto com acesso rápido

Nesta seção, ativamos o Acesso Global Seguro por meio do Centro de administração do Microsoft Entra. Em seguida, definimos as configurações iniciais necessárias para esse cenário.

- Entre no centro de administração do Microsoft Entra como Administrador global.

- Navegue até Acesso Global Seguro>Introdução>Ativar o Acesso Global Seguro no seu locatário. Selecione Ativar para habilitar recursos do SSE.

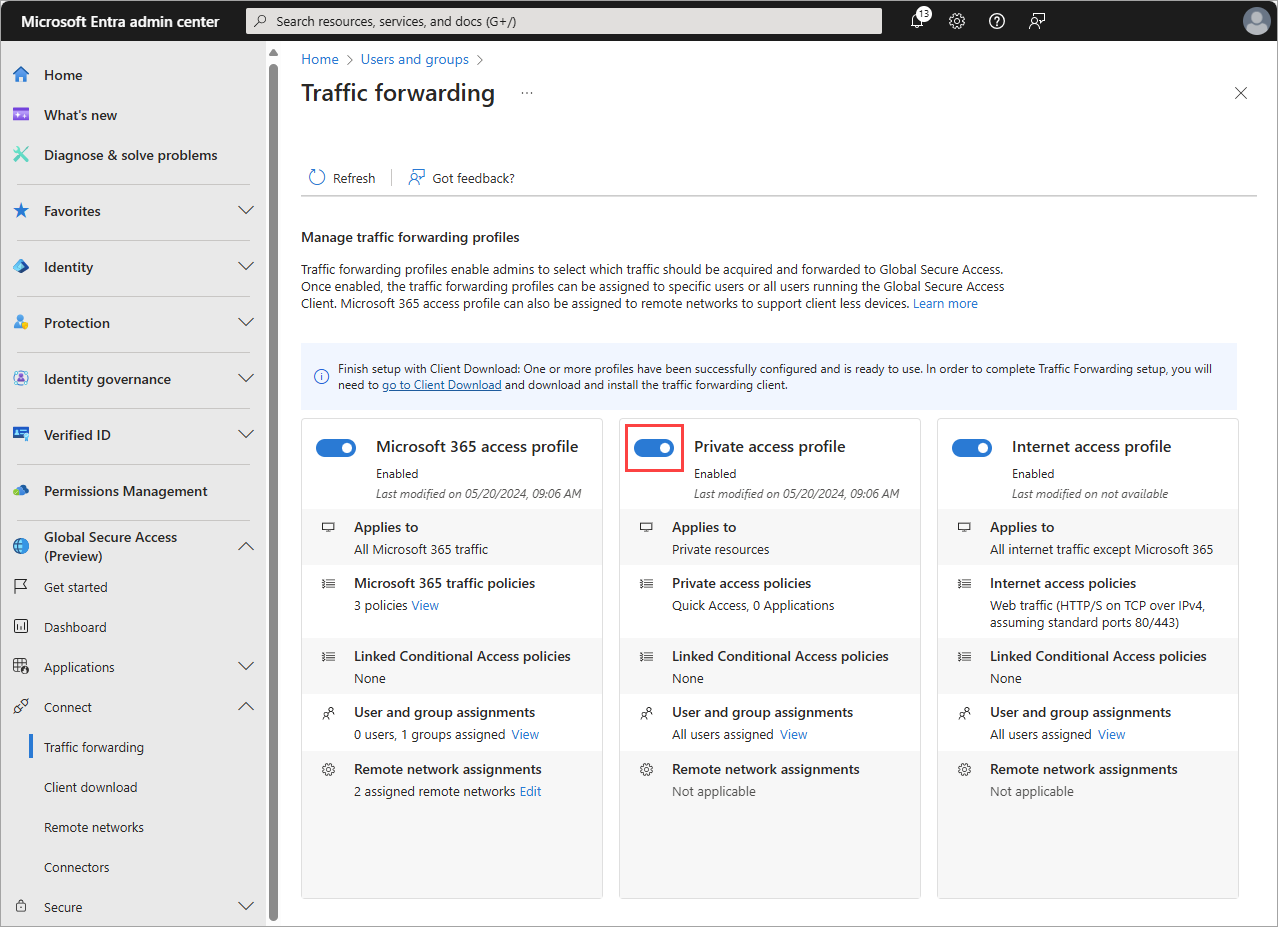

- Navegue até Acesso Seguro Global>Conectar>Encaminhamento de tráfego. Ative o Perfil de acesso privado. O encaminhamento de tráfego permite que você configure o tipo de tráfego para túnel por meio dos serviços da solução Security Service Edge da Microsoft. Configure perfis de encaminhamento de tráfego para gerenciar tipos de tráfego.

O perfil de acesso do Microsoft 365 é para o Microsoft Entra Internet Access para Microsoft 365.

O Perfil de acesso privado é para Acesso Privado do Microsoft Entra.

O perfil de acesso à Internet é para o Acesso à Internet do Microsoft Entra. A solução Security Service Edge da Microsoft captura apenas o tráfego em dispositivos cliente com instalação do Cliente de Acesso Global Seguro.

Instalar o cliente do Acesso Global Seguro para acesso remoto com acesso rápido

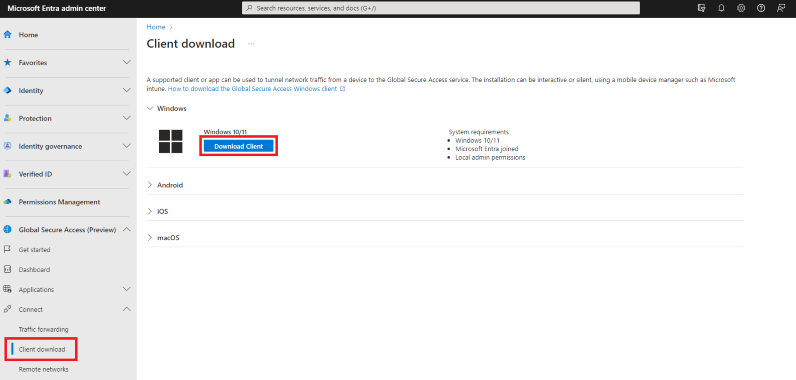

O Acesso à Internet do Microsoft Entra para Microsoft 365 e o Acesso Privado do Microsoft Entra usam o cliente do Acesso Global Seguro em dispositivos Windows. Esse cliente adquire e encaminha o tráfego de rede para a solução Security Service Edge (SSE) da Microsoft. Conclua estas etapas de instalação e configuração:

Verifique se o dispositivo Windows tem ingresso híbrido ou foi ingressado no Microsoft Entra.

Entre no dispositivo Windows com uma função de usuário do Microsoft Entra com privilégios de administrador local.

Entre no Centro de administração do Microsoft Entra como pelo menos um Administrador de Acesso Global Seguro

Navegue até Acesso Global Seguro>Conectar>Download de Cliente. Selecione Baixar cliente. Conclua a instalação.

Na barra de tarefas do Windows, o Cliente de Acesso Global Seguro aparece primeiro como desconectado. Após alguns segundos, quando as credenciais forem solicitadas, insira as credenciais do usuário de teste.

Na barra de tarefas do Windows, passe o mouse sobre o ícone do Cliente de Acesso Global Seguro e verifique o status Conectado.

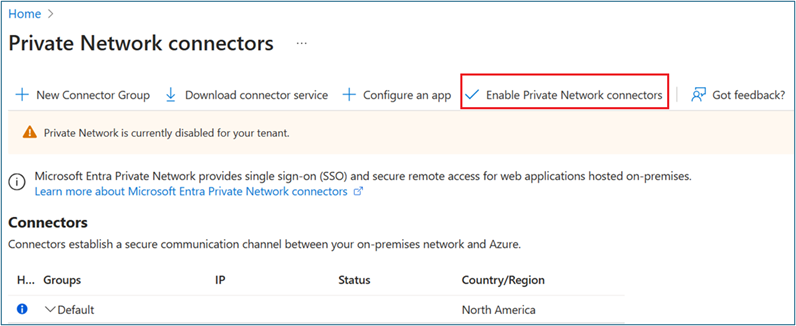

Configurar o servidor do conector para acesso remoto com acesso rápido

O servidor do conector se comunica com a solução Security Service Edge da Microsoft como o gateway para a rede corporativa. Ele usa conexões de saída através das portas 80 e 443 e não requer portas de entrada. Saiba Como configurar conectores para o Acesso Privado do Microsoft Entra. Conclua estas etapas de configuração:

No servidor do conector, entre no Centro de administração do Microsoft Entra como pelo menos um Administrador de Acesso Global Seguro.

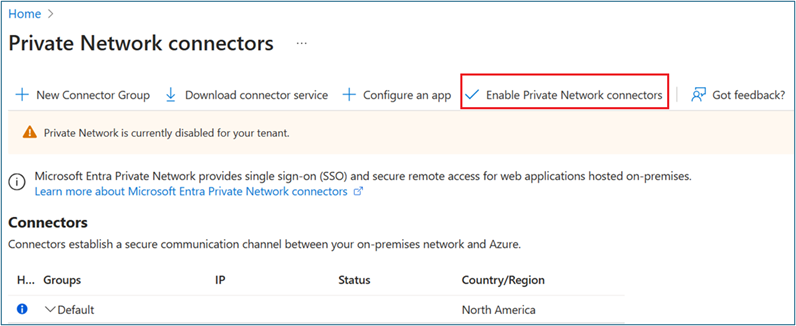

Navegue até Acesso Global Seguro>Conectar>Conectores. Selecione Habilitar conectores de rede privada.

Escolha Baixar o serviço do conector.

Siga o assistente de instalação para instalar o serviço de conector no servidor do conector. Quando solicitado, insira as credenciais do locatário para concluir a instalação.

O servidor do conector é instalado quando ele aparece em Conectores.

Neste cenário, usamos o grupo padrão de conectores com um servidor de conector. Em um ambiente de produção, crie grupos de conectores com vários servidores de conectores. Consulte as diretrizes detalhadas para publicar aplicativos em redes separadas usando grupos de conectores.

Criar grupo de segurança para acesso remoto com acesso rápido

Nesse cenário, usamos um grupo de segurança para atribuir permissões ao aplicativo de Acesso Privado e para direcionar políticas de Acesso Condicional.

- No Centro de administração do Microsoft Entra, crie um novo grupo de segurança somente na nuvem.

- Adicione um usuário de teste como um membro.

Determinar o recurso privado para acesso remoto com acesso rápido

Nesse cenário, usamos os serviços de compartilhamento de arquivo como um recurso de exemplo. Você pode usar qualquer aplicativo ou recurso privado. Você precisa saber quais portas e protocolos o aplicativo usa para publicá-lo com o Acesso Privado do Microsoft Entra.

Identifique um servidor com um compartilhamento de arquivo para publicar e anotar seu endereço IP. Os serviços de compartilhamento de arquivo usam a porta 445/TCP.

Publicar aplicativo para acesso remoto com acesso rápido

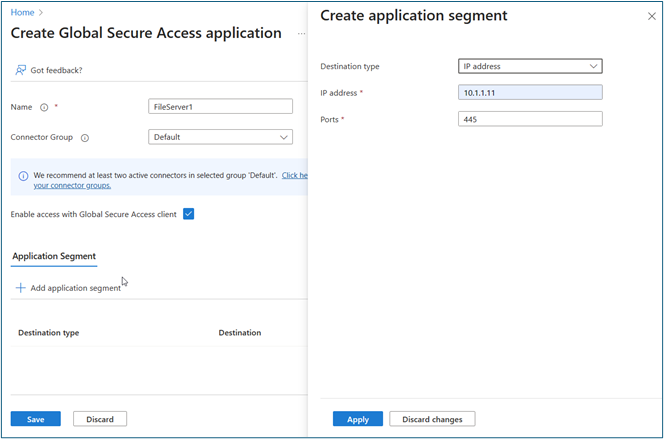

O Acesso Privado do Microsoft Entra dá suporte a aplicativos com protocolo TCP usando qualquer porta. Para se conectar ao servidor de arquivos (porta TCP 445) pela Internet, conclua estas etapas:

No servidor do conector, verifique se você pode acessar um compartilhamento de arquivo no servidor de arquivos.

Entre no Centro de administração do Microsoft Entra como pelo menos um Administrador de Acesso Global Seguro

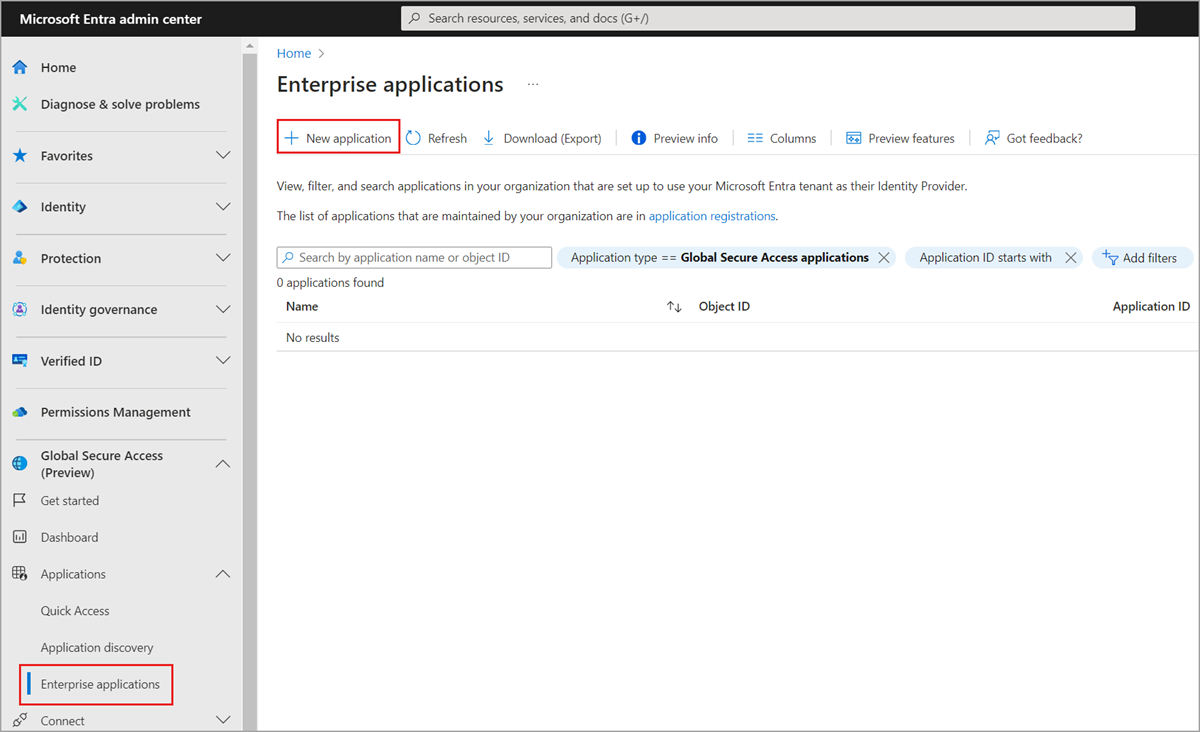

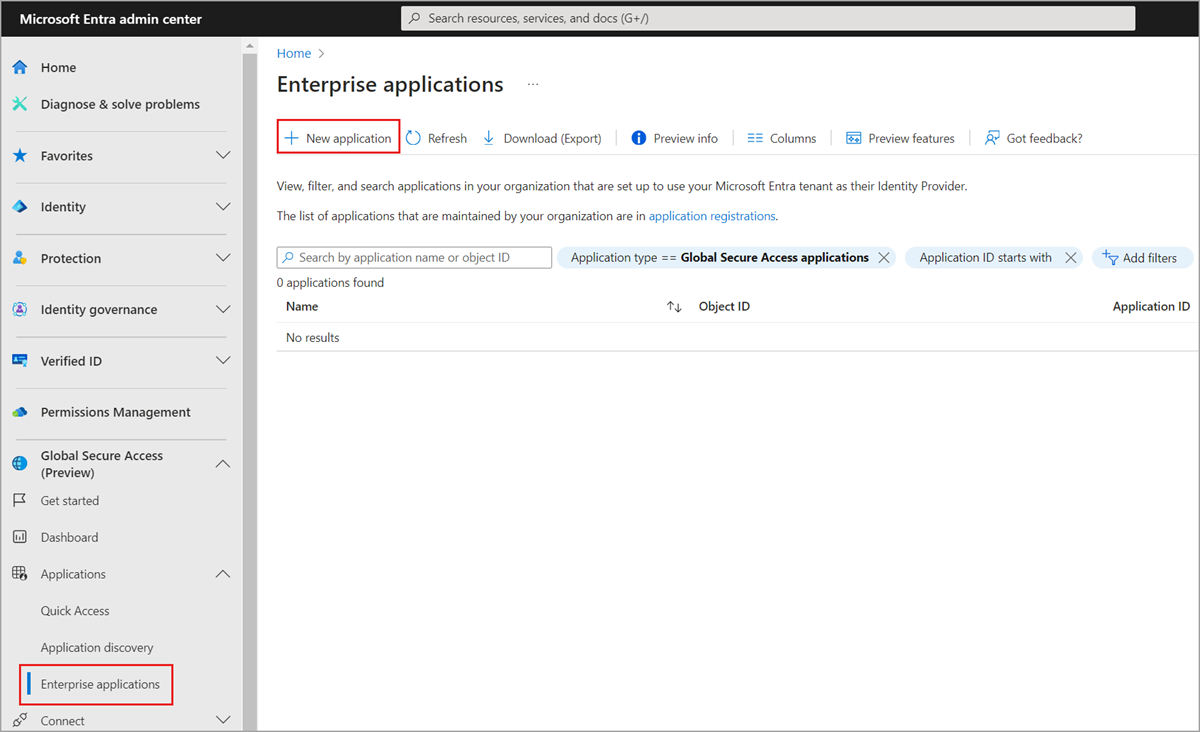

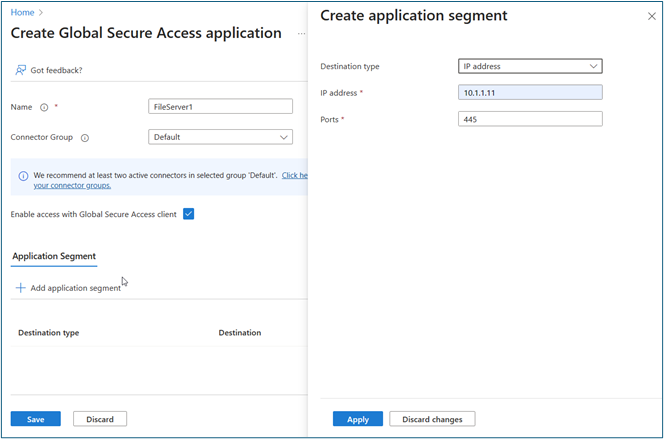

Navegue até Acesso Global Seguro>Aplicativos>Aplicativos empresariais>+ Novo aplicativo.

Insira um Nome (como FileServer1). Selecione o grupo de conectores padrão. Selecione +Adicionar segmento de aplicativo. Insira o endereço IP do servidor de aplicativos e porta 441.

Selecione Aplicar>Salvar. Verifique se o aplicativo está em Aplicativos empresariais.

Acesse Identidade>Aplicativos>Aplicativos empresariais. Selecione o novo aplicativo.

Selecione Usuários e grupos. Adicione o grupo de segurança que você criou anteriormente com usuários de teste que acessam esse compartilhamento de arquivo pela Internet.

Proteger aplicativo publicado para acesso remoto com acesso rápido

Nesta seção, criaremos uma política de AC (Acesso Condicional) que impede o acesso ao novo aplicativo quando o risco de um usuário é elevado.

- Entre no centro de administração do Microsoft Entra como pelo menos Administrador de acesso condicional.

- Navegar para Proteção> de acesso condicional de >Políticas.

- Selecione Nova política.

- Insira um nome e selecione usuários. Selecione usuários e grupos. Selecione o grupo de segurança que você criou anteriormente.

- Selecione Recursos de destino>Aplicativos e o aplicativo que você criou anteriormente (como FileServer1).

- Selecione Condições>Risco do usuário>Configurar>Sim. Selecione os níveis de risco Alto e Médio. Selecione Concluído.

- Selecione Conceder>Bloquear acesso>Selecionar.

- Ative Habilitar política.

- Examine suas configurações.

- Selecione Criar.

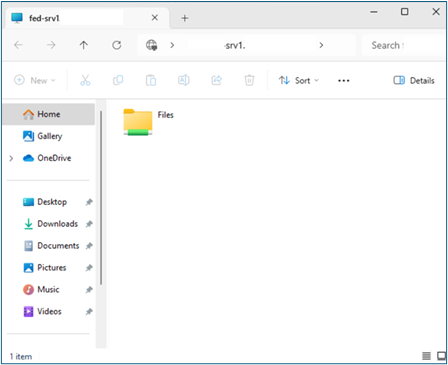

Validar o acesso para acesso remoto com acesso rápido

Nesta seção, validaremos que o usuário pode acessar o servidor de arquivos enquanto não houver nenhum risco. Confirme se o acesso está bloqueado quando o risco for detectado.

Entre no dispositivo de teste em que você instalou anteriormente o cliente do Acesso Global Seguro.

Tente acessar o servidor de arquivos executando \

\\IP_addresse verifique se você pode procurar o compartilhamento de arquivo.

Se desejado, simule o risco do usuário seguindo as instruções em Simular detecções de risco no Microsoft Entra ID Protection. Talvez seja necessário repetir a operação várias vezes para aumentar o risco do usuário para médio ou alto.

Tente acessar o servidor de arquivos para confirmar se o acesso está bloqueado. Talvez seja necessário esperar até uma hora para a imposição do bloco.

Verifique se a política de Acesso Condicional (que você criou anteriormente usando logs de entrada) bloqueia o acesso. Abra os logs de entrada não interativos por meio do aplicativo Cliente de Acesso à Rede ZTNA – Privado. Veja os logs no nome do aplicativo de acesso privado que você criou anteriormente como o Nome do recurso.

Cenário: modernizar o acesso remoto por aplicativo

Nesta seção, descrevemos como configurar produtos do Suíte do Microsoft Entra para um cenário em que a organização fictícia, Contoso, está transformando sua prática de segurança cibernética. Ela adota princípios de confiança zero que verificam explicitamente, usam privilégios mínimos e presumem violação em todos os aplicativos e recursos. Em seu processo de descoberta, ela identificou vários aplicativos empresariais que não usam autenticação moderna e dependem da conectividade com a rede corporativa (de suas filiais ou remotamente com VPN).

Você pode replicar essas etapas de alto nível para a solução Contoso, conforme descrito neste cenário.

- Para verificar explicitamente, configure o Acesso privado do Microsoft Entra ID para acessar a rede corporativa com base em aplicativo. Use o conjunto unificado de controles de acesso fornecido pelo Acesso Condicional e o Microsoft Entra ID Protection para conceder acesso à rede corporativa com base na identidade, ponto de extremidade e sinal de risco que eles usam com o Microsoft 365 e outros aplicativos de nuvem.

- Para impor privilégios mínimos, use o Microsoft Entra ID Governance para criar pacotes de acesso para incluir o acesso à rede por aplicativo junto com os aplicativos que o exigem. Essa abordagem concede acesso à rede corporativa aos funcionários alinhados com suas funções de trabalho em seu ciclo de vida de ingresso/mudança/saída.

Como parte dessa transformação, as equipes de SecOps obtêm análises de segurança mais avançadas e coesas para identificar melhor as ameaças à segurança. Esses são os benefícios de usar as soluções em conjunto:

- Segurança e visibilidade aprimoradas. Imponha políticas de acesso granulares e adaptáveis com base na identidade e no contexto de usuários e dispositivos, bem como a localização e o nível de confidencialidade de aplicativos e dados. Use análises e logs enriquecidos para obter insights sobre a postura de rede e segurança para detectar e responder mais rapidamente às ameaças.

- Acesso de privilégio mínimo a aplicativos locais. Reduza o acesso à rede corporativa somente ao que os aplicativos exigem. Atribuir e controlar o acesso alinhado à função de trabalho evolui por meio do ciclo de ingresso/mudança/saída dos funcionários. Essa abordagem reduz o risco de ataque de vetores de movimento lateral.

- Aumentar a produtividade. Habilite de forma coesa o acesso a aplicativos e redes quando os usuários ingressarem na organização para que estejam prontos no primeiro dia. Os usuários têm o acesso correto às informações, associações de grupo e aplicativos de que precisam. Os recursos de autoatendimento para funcionários em mudança dentro da organização garantem a revogação de acesso quando os usuários deixam a organização.

Requisitos do acesso remoto por aplicativo

Esta seção define os requisitos da solução do cenário.

Permissões para acesso remoto por aplicativo

Os administradores que interagem com os recursos do Acesso Global Seguro exigem as funções Administrador do Acesso Global Seguro e Administrador de Aplicativos.

A configuração de Governança de Identidade requer pelo menos a função Administrador de governança de identidade.

Licenças para acesso remoto por aplicativo

Para implementar todas as etapas neste cenário, você precisa de licenças do Acesso Global Seguro e do Microsoft Entra ID Governance. Você pode adquirir licenças ou obter licenças de avaliação. Para saber mais sobre o licenciamento do Acesso Global Seguro, consulte a seção de licenciamento O que é o Acesso Global Seguro?.

Usuários para acesso remoto por aplicativo

Para configurar e testar as etapas neste cenário, você precisa desses usuários:

- Administrador do Microsoft Entra com as funções definidas em Permissões

- Administrador do Active Directory local para configurar a Sincronização de Nuvem e o acesso ao recurso de exemplo (servidor de arquivos)

- Um usuário regular sincronizado para executar testes em um dispositivo cliente

Pré-requisitos de acesso privado

Para implantar e testar esse cenário com sucesso, configure esses pré-requisitos.

- Um dispositivo cliente Windows com esta configuração:

- Windows 10/11 com versão de 64 bits

- Com ingresso híbrido ou ingressado no Microsoft Entra

- Conectado à Internet e sem acesso à rede corporativa ou VPN

- Baixe e instale o Cliente de Acesso Global Seguro no dispositivo cliente. O artigo Cliente de Acesso Global Seguro para Windows descreve os pré-requisitos e a instalação.

- Para testar o Acesso Privado do Microsoft Entra, configure um servidor Windows para funcionar como o servidor de recursos:

- Windows Server 2012 R2 ou versões posteriores

- Um compartilhamento de arquivo

- Para testar o Acesso Privado do Microsoft Entra, configure um servidor Windows para funcionar como o servidor de conector:

- Windows Server 2012 R2 ou versões posteriores

- Conectividade de rede com o serviço do Microsoft Entra

- As portas 80 e 443 abertas ao tráfego de saída

- Permitir o acesso às URLs necessárias

- Estabeleça conectividade entre o servidor conector e o servidor de aplicativos. Confirme que você pode acessar seu aplicativo de teste no servidor de aplicativos (por exemplo, acesso bem-sucedido ao compartilhamento de arquivo).

Este diagrama ilustra os requisitos mínimos de arquitetura para implantar e testar o Acesso Privado do Microsoft Entra:

Determinar o recurso privado para acesso remoto por aplicativo

Nesse cenário, usamos os serviços de compartilhamento de arquivo como um recurso de exemplo. Você pode usar qualquer aplicativo ou recurso privado. Você precisa saber quais portas e protocolos o aplicativo usa para publicá-lo com o Acesso Privado do Microsoft Entra.

Identifique um servidor com um compartilhamento de arquivo que você deseja publicar e anotar seu endereço IP. Os serviços de compartilhamento de arquivo usam a porta 445/TCP.

Configurar o Acesso Global Seguro para acesso remoto por aplicativo

Ative o Acesso Global Seguro por meio do Centro de administração do Microsoft Entra e faça as configurações iniciais necessárias para esse cenário.

- Entre no centro de administração do Microsoft Entra como Administrador global.

- Navegue até Acesso Global Seguro>Introdução>Ativar o Acesso Global Seguro no seu locatário. Selecione Ativar para habilitar os recursos de SSE em seu locatário.

- Vá para Acesso Global Seguro>Conectar>Encaminhamento de tráfego. Ative o Perfil de acesso privado. O encaminhamento de tráfego permite que você configure o tipo de tráfego para túnel por meio dos serviços da solução Security Service Edge da Microsoft. Configure perfis de encaminhamento de tráfego para gerenciar tipos de tráfego.

O perfil de acesso do Microsoft 365 é para o Microsoft Entra Internet Access para Microsoft 365.

O Perfil de acesso privado é para Acesso Privado do Microsoft Entra.

O perfil de acesso à Internet é para o Acesso à Internet do Microsoft Entra. A solução Security Service Edge da Microsoft captura apenas o tráfego em dispositivos cliente com instalação do Cliente de Acesso Global Seguro.

Instalar o cliente do Acesso Global Seguro para acesso remoto por aplicativo

O Acesso à Internet do Microsoft Entra para Microsoft 365 e o Acesso Privado do Microsoft Entra usam o cliente do Acesso Global Seguro em dispositivos Windows. Esse cliente adquire e encaminha o tráfego para a solução Security Service Edge da Microsoft. Conclua estas etapas de instalação e configuração:

Verifique se o dispositivo Windows tem ingresso híbrido ou foi ingressado no Microsoft Entra ID.

Entre no dispositivo Windows com uma função de usuário do Microsoft Entra ID com privilégios de administrador local.

Entre no Centro de administração do Microsoft Entra como pelo menos um Administrador de Acesso Global Seguro

Navegue até Acesso Global Seguro>Conectar>Download de Cliente. Selecione Baixar cliente. Conclua a instalação.

Na barra de tarefas do Windows, o Cliente de Acesso Global Seguro aparece primeiro como desconectado. Após alguns segundos, quando as credenciais forem solicitadas, insira as credenciais do usuário de teste.

Na barra de tarefas do Windows, passe o mouse sobre o ícone do Cliente de Acesso Global Seguro e verifique o status Conectado.

Configurar o servidor do conector para acesso remoto por aplicativo

O servidor do conector se comunica com a solução Security Service Edge da Microsoft como o gateway para a rede corporativa. Ele usa conexões de saída através das portas 80 e 443 e não requer portas de entrada. Saiba como configurar conectores para o Acesso Privado do Microsoft Entra. Conclua estas etapas de configuração:

No servidor do conector, entre no Centro de administração do Microsoft Entra como pelo menos um Administrador de Acesso Global Seguro.

Navegue até Acesso Global Seguro>Conectar>Conectores. Selecione Habilitar conectores de rede privada.

Escolha Baixar o serviço do conector.

Siga o assistente de instalação para instalar o serviço de conector no servidor do conector. Quando solicitado, insira as credenciais do locatário para concluir a instalação.

O servidor do conector é instalado quando ele aparece em Conectores.

Neste cenário, usamos o grupo padrão de conectores com um servidor de conector. Em um ambiente de produção, crie grupos de conectores com vários servidores de conectores. Consulte as diretrizes detalhadas para publicar aplicativos em redes separadas usando grupos de conectores.

Criar um grupo de segurança de aplicativo de Acesso Privado

Nesse cenário, usamos um grupo de segurança para atribuir permissões ao aplicativo de Acesso Privado e para direcionar políticas de Acesso Condicional.

- No Centro de administração do Microsoft Entra, crie um novo grupo de segurança somente na nuvem.

- Adicione um usuário de teste como um membro.

Publicar aplicativo para acesso remoto por aplicativo

O Acesso Privado do Microsoft Entra dá suporte a aplicativos com protocolo TCP usando qualquer porta. Para se conectar ao servidor de arquivos (porta TCP 445) pela Internet, conclua estas etapas:

No servidor do conector, verifique se você pode acessar um compartilhamento de arquivo no servidor de arquivos.

Entre no centro de administração do Microsoft Entra como pelo menos um Administrador de Acesso Global Seguro.

Navegue até Acesso Global Seguro>Aplicativos>Aplicativos empresariais>+ Novo aplicativo.

Insira um Nome (como FileServer1). Selecione o grupo de conectores padrão. Selecione +Adicionar segmento de aplicativo. Insira o endereço IP do servidor de aplicativos e porta 441.

Selecione Aplicar>Salvar. Verifique se o aplicativo está em Aplicativos empresariais.

Acesse Identidade>Aplicativos>Aplicativos empresariais. Selecione o novo aplicativo.

Selecione Usuários e grupos. Adicione o grupo de segurança que você criou anteriormente com usuários de teste que acessam esse compartilhamento de arquivo pela Internet.

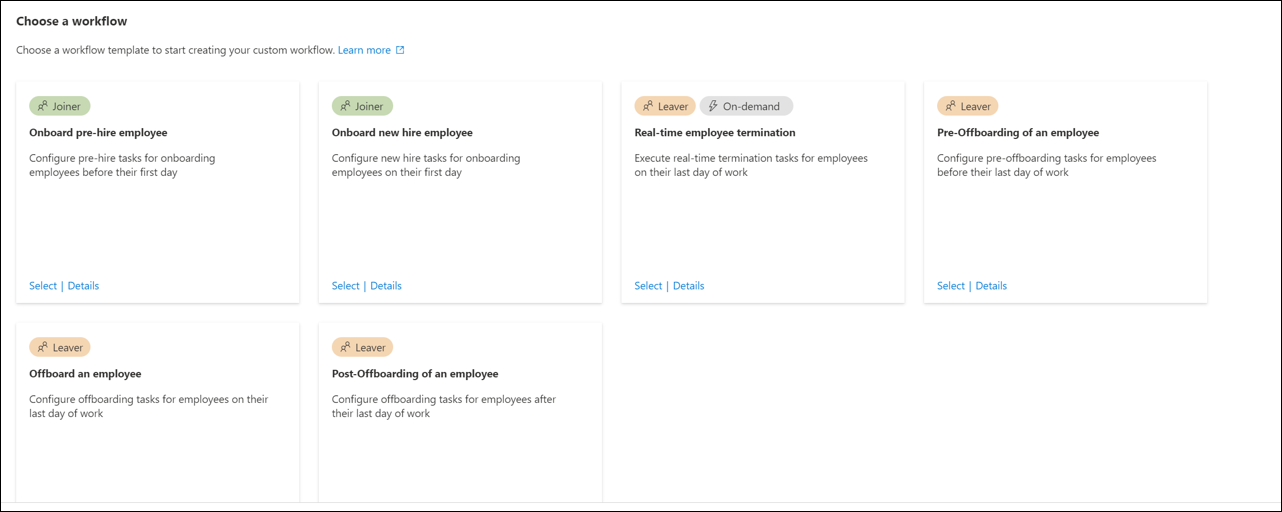

Configurar a governança de acesso para acesso remoto por aplicativo

Nesta seção, descrevemos as etapas de configuração desta solução.

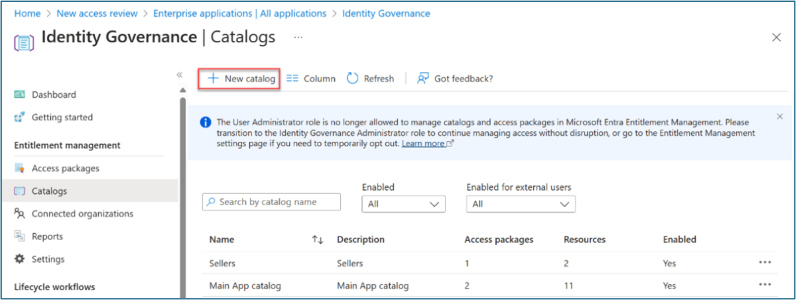

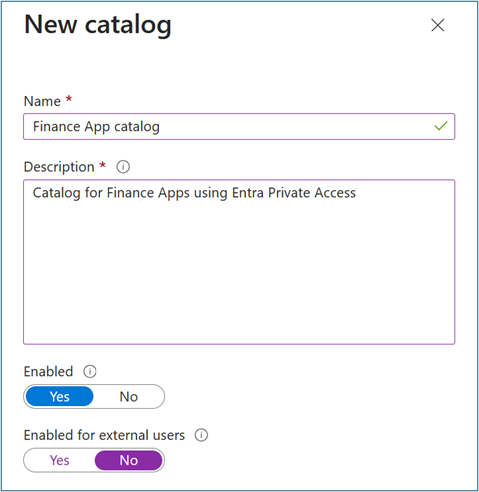

Criar o catálogo de Gerenciamento de direitos

Siga estas etapas para criar um catálogo de Gerenciamento de direitos:

Entre no centro de administração do Microsoft Entra como no mínimo um Administrador de Governança de Identidade.

Navegue até Governança de identidade>Gerenciamento de direitos>Catálogos.

Selecione +Novo catálogo.

Insira um nome exclusivo para o catálogo e uma descrição. Os solicitantes veem essas informações nos detalhes do pacote de acesso.

Para criar pacotes de acesso neste catálogo para usuários internos, selecione Habilitado para usuários externos>Não.

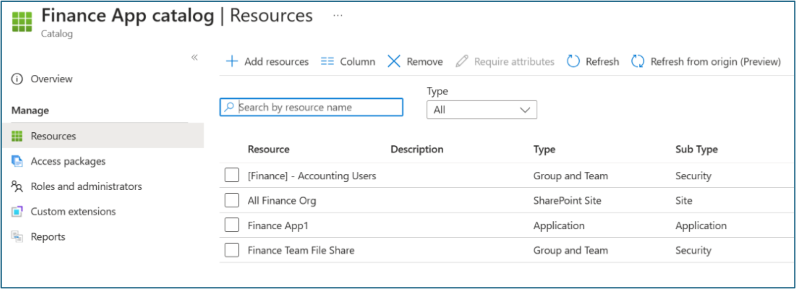

Em Catálogo, abra o catálogo ao qual você deseja adicionar recursos. Selecione Recursos>+Adicionar recursos.

Selecione Tipo, Grupos e Equipes, Aplicativos ou Sites do SharePoint.

Selecione e adicione o aplicativo (como FileServer1) e o grupo de segurança (como Compartilhamento de Arquivo da Equipe do Financeiro) que você criou anteriormente. Selecione Adicionar.

Provisionar grupos no Active Directory

Recomendamos o provisionamento de grupo para o Active Directory com a Sincronização na nuvem do Microsoft Entra. Se você usar o Connect Sync, alterne sua configuração para a Sincronização de Nuvem. Os artigos Pré-requisitos para Microsoft Entra Cloud Sync no Microsoft Entra ID e Como instalar o agente de provisionamento do Microsoft Entra fornecem instruções detalhadas. O write-back de grupo v2 no Microsoft Entra Connect Sync não estará mais disponível após 30 de junho de 2024.

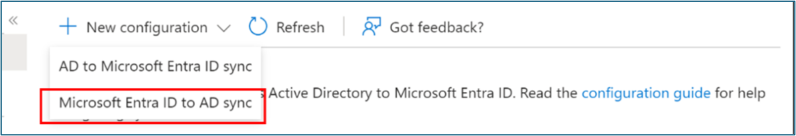

Siga estas etapas para configurar a Sincronização de Nuvem do Microsoft Entra:

Entre no centro de administração do Microsoft Entra como, no mínimo, um Administrador de identidade híbrida.

Navegue atéIdentidade>Gerenciamento híbrido>Microsoft Entra Connect>Sincronização na nuvem.

Selecione Nova configuração.

Selecione Sincronizar o Microsoft Entra ID ao AD.

Em Configurações, selecione seu domínio. Opcionalmente, selecione Habilitar sincronização de hash de senha.

Selecione Criar.

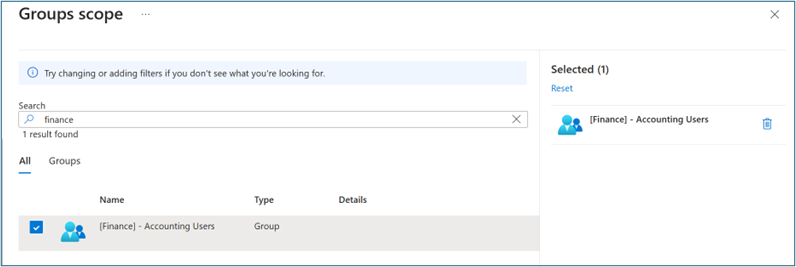

Na configuração Introdução, selecione Adicionar filtros de escopo (ao lado do ícone Adicionar filtros de escopo) ou Filtros de escopo (em Gerenciar).

Selecione Grupos de segurança selecionados na opção Selecionar grupo(s). Selecione Editar objetos. Adicione o grupo de segurança do Microsoft Entra ID que você criou anteriormente (como o Compartilhamento de Arquivo da Equipe do Financeiro). Usamos esse grupo para gerenciar o acesso a aplicativos locais usando fluxos de trabalho do ciclo de vida e pacotes de acesso em etapas posteriores.

Atribuir acesso ao servidor de arquivos local

- Crie um compartilhamento de arquivo no servidor de arquivos selecionado.

- Atribua permissões de leitura ao grupo de segurança do Microsoft Entra ID (como Compartilhamento de Arquivo da Equipe do financeiro) que você provisionou no Active Directory.

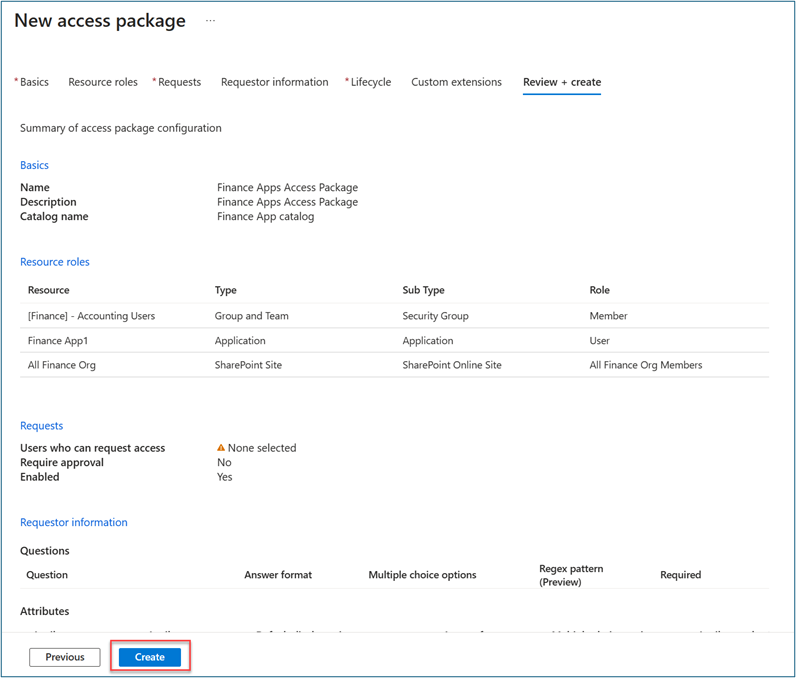

Criar pacote de acesso para acesso remoto por aplicativo

Siga estas etapas para criar um pacote de acesso no Gerenciamento de direitos:

Entre no centro de administração do Microsoft Entra como, no mínimo Administrador de Governança de identidade.

Navegue até Governança de identidade>Gerenciamento de direitos>Pacote de acesso.

Selecione Novo pacote de acesso.

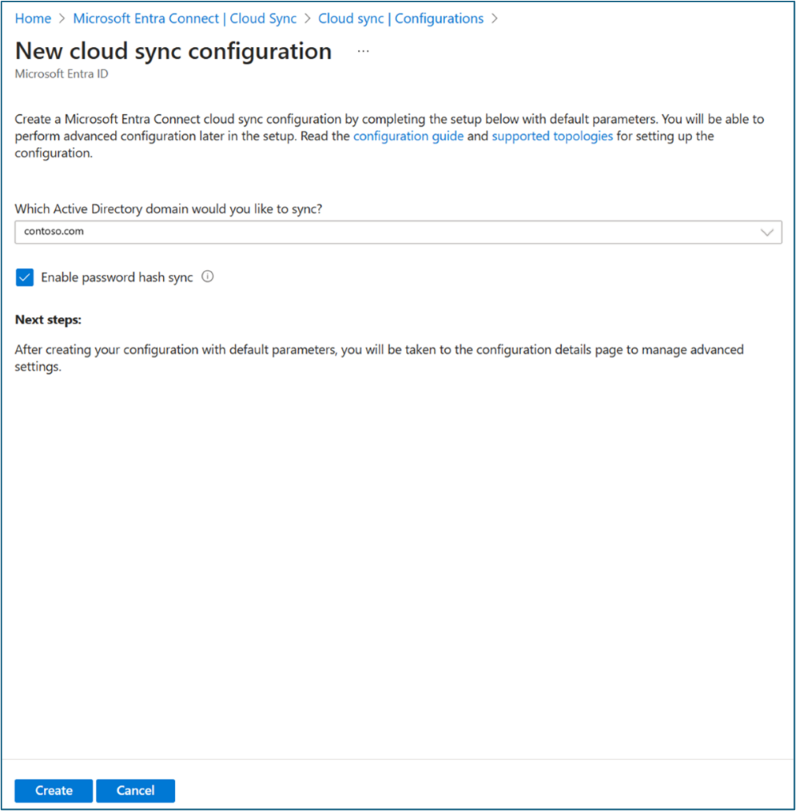

Em Informações Básicas, dê um nome ao pacote de acesso (como Pacote de acesso de Aplicativos Financeiros). Especifique o catálogo criado anteriormente.

Para Funções de recurso, selecione os recursos que você adicionou anteriormente (como o aplicativo FileServer1 e o grupo de segurança do Compartilhamento de Arquivo da Equipe do financeiro).

Em Função, selecione Membro para Compartilhamento de Arquivo da Equipe do financeiro e Usuário para aplicativo FileServer1.

Em Solicitações, selecione Para usuários em seu diretório. Como alternativa, habilite o pacote de acesso para Usuários convidados (a serem discutidos em um cenário separado).

Se você selecionou Usuários e grupos específicos,selecione Adicionar usuários e grupos.

Não selecione um usuário em Selecionar usuários e grupos. Testamos um usuário solicitando acesso posteriormente.

Opcional: em Aprovação, especifique se uma aprovação é necessária quando os usuários solicitam esse pacote de acesso.

Opcional: em Informações do solicitante, selecione Perguntas. Insira uma pergunta que você deseja fazer ao solicitante. Essa pergunta é conhecida como a cadeia de caracteres de exibição. Para adicionar opções de localização, selecione Adicionar localização.

Em Ciclo de vida, especifique quando expira a atribuição de um usuário ao pacote de acesso. Especifique se os usuários podem estender as respectivas atribuições. Em Expiração, defina a validade das Atribuições do pacote de acesso como Na data, Número de dias, Número de horas ou Nunca.

Selecione Criar.

Criar fluxos de trabalho do ciclo de vida

Nesta seção, descreveremos como criar fluxos de trabalho de funcionário ingressando e saindo e executar fluxos de trabalho sob demanda.

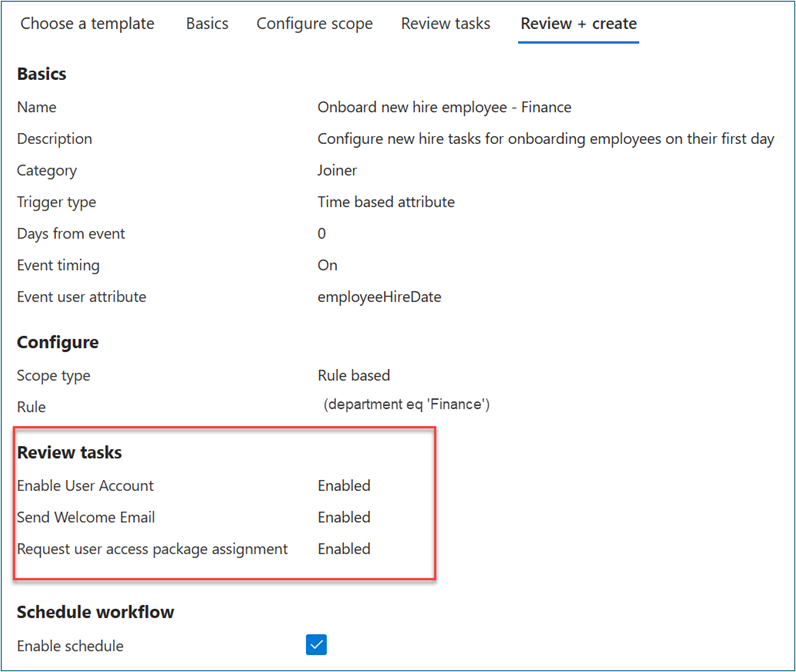

Criar um fluxo de trabalho de funcionário ingressando

Para criar um fluxo de trabalho de funcionário ingressando, siga estas etapas.

Entre no centro de administração do Microsoft Entra como pelo menos Administrador de Fluxos de Trabalho do Ciclo de Vida.

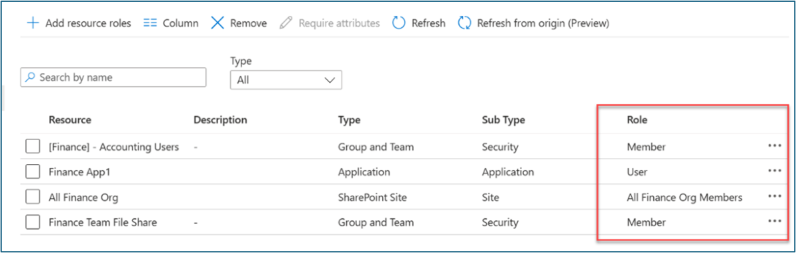

Navegue até Governança de identidade>Fluxos de trabalho do ciclo de vida>Criar um fluxo de trabalho.

Em Escolher um fluxo de trabalho, selecione Integrar novo funcionário contratado.

Em Informações Básicas, insira Integrar novo funcionário contratado – financeiro para o nome de exibição e a descrição do fluxo de trabalho. Selecione Avançar.

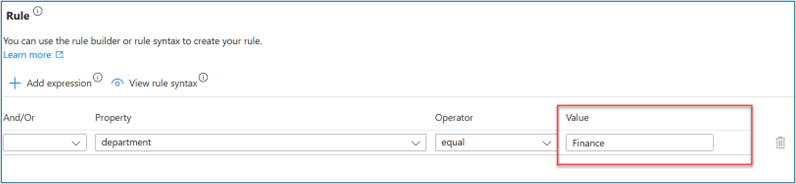

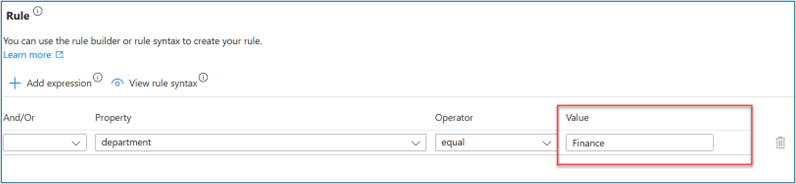

Em Configurar escopo>Regra, insira valores para Propriedade, Operador e Valor. Altere a expressão do escopo apenas para usuários em que Propriedade>departamento tem o Valor de Financeiro. Verifique se o usuário de teste preenche Propriedade com a cadeia de caracteres Financeiro para que ela esteja no escopo do fluxo de trabalho.

Em Analisar tarefas, selecione Adicionar tarefa para adicionar uma tarefa ao modelo. Para este cenário, adicionamos Solicitar atribuição do pacote de acesso do usuário.

Em Informações Básicas, selecione Solicitar atribuição do pacote de acesso do usuário. Atribua um nome a essa tarefa (como Atribuir pacote de acesso ao financeiro). Selecione uma política.

Em Configurar, selecione o pacote de acesso que você criou anteriormente.

Opcional: adicione outras tarefas de funcionário ingressando da seguinte maneira. Para algumas dessas tarefas, verifique se atributos importantes como Gerente e Email são mapeados corretamente para os usuários, conforme descrito em Automatizar tarefas de integração de funcionários antes do primeiro dia de trabalho usando APIs de Fluxos de Trabalho do Ciclo de Vida.

- Habilitar conta de usuário

- Adicionar usuário a grupos ou equipes

- Enviar email de boas-vindas

- Gerar TAP e enviar por email

Selecione Habilitar agendamento.

Selecione Examinar + criar.

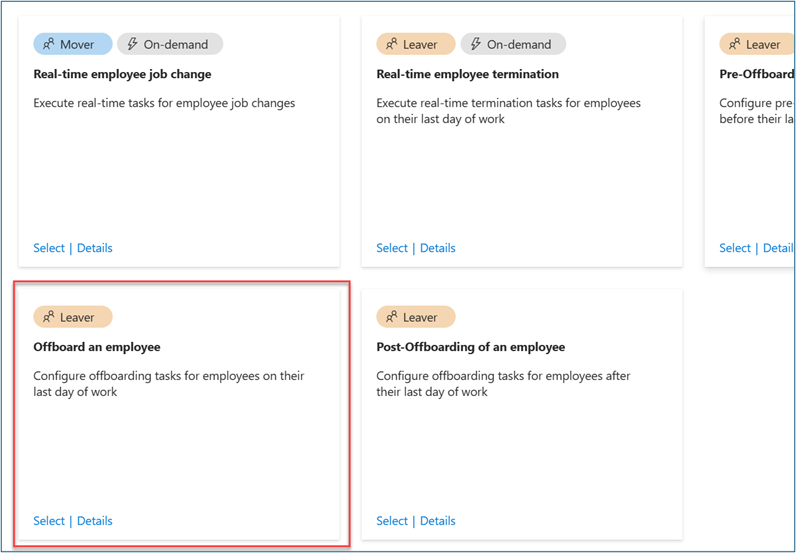

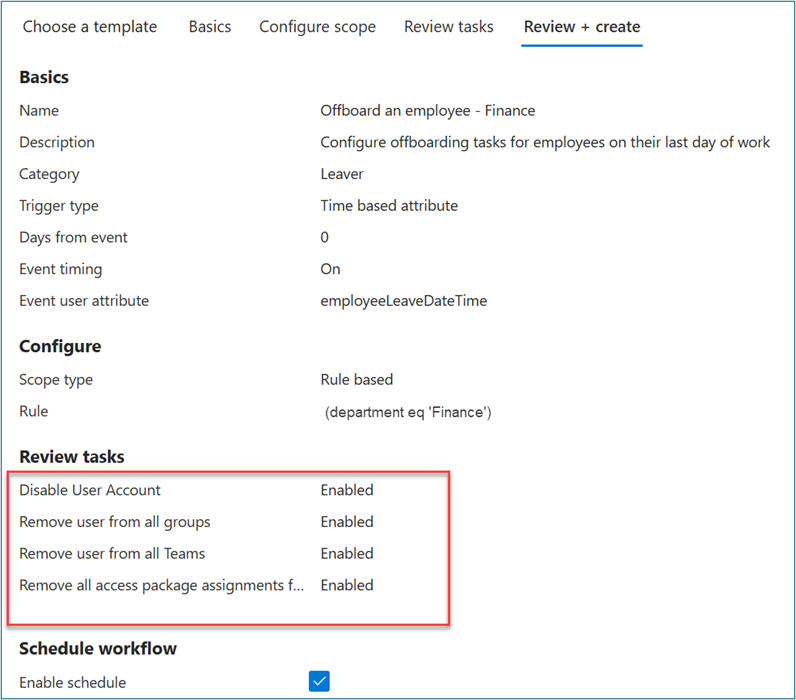

Criar fluxo de trabalho de pessoa de saída

Para criar um fluxo de trabalho de funcionário de saída, siga estas etapas.

Entre no centro de administração do Microsoft Entra como pelo menos Administrador de Fluxos de Trabalho do Ciclo de Vida.

Navegue até Governança de identidade>Fluxos de trabalho do ciclo de vida>Criar um fluxo de trabalho.

Em Escolher um fluxo de trabalho, selecione Remover um funcionário.

Em Informações Básicas, insira Remover um funcionário – financeiro como o nome de exibição e a descrição do fluxo de trabalho. Selecione Avançar.

Em Configurar escopo>Regra, insira valores para Propriedade, Operador e Valor. Altere a expressão do escopo apenas para usuários em que Propriedade>departamento tem o Valor de Financeiro. Verifique se o usuário de teste preenche Propriedade com a cadeia de caracteres Financeiro para que ela esteja no escopo do fluxo de trabalho.

Em Analisar tarefas, selecione Adicionar tarefa para adicionar uma tarefa ao modelo. Para este cenário, adicionamos Solicitar atribuição do pacote de acesso do usuário.

Opcional: adicione outras tarefas de funcionário de saída, como:

- Desabilitar conta de usuário

- Remover usuário de todos os grupos

- Remover usuário de todos os grupos do Teams

Ative Habilitar agendamento.

Selecione Examinar + criar.

Observação

Os fluxos de trabalho do ciclo de vida são executados automaticamente com base em gatilhos definidos que combinam atributos baseados em tempo e um valor de deslocamento. Por exemplo, se o atributo for employeeHireDate e offsetInDays for -1, o fluxo de trabalho deverá disparar um dia antes da data de contratação do funcionário. O valor pode variar entre -180 e 180 dias. Os valores employeeHireDate e employeeLeaveDateTime devem ser definidos no Microsoft Entra ID para os usuários. Como sincronizar atributos para os fluxos de trabalho do ciclo de vida fornece mais informações sobre atributos e processos.

Executar um fluxo de trabalho de funcionário ingressando sob demanda

Para testar esse cenário sem aguardar o agendamento automatizado, execute fluxos de trabalho do ciclo de vida sob demanda.

Inicie o fluxo de trabalho de funcionário ingressado criado anteriormente.

Entre no centro de administração do Microsoft Entra como pelo menos Administrador de Fluxos de Trabalho do Ciclo de Vida.

Navegue até Governança de identidade>Fluxos de trabalho do ciclo de vida>Fluxos de trabalho.

No Fluxo de Trabalho, selecione Integrar novo funcionário contratado – financeiro que você criou anteriormente.

Selecione Executar sob demanda.

Em Selecionar usuários, selecione Adicionar usuários.

Em Adicionar usuários, selecione os usuários para os quais você deseja executar o fluxo de trabalho sob demanda.

Selecione Adicionar.

Confirme suas escolhas. Selecione Executar fluxo de trabalho.

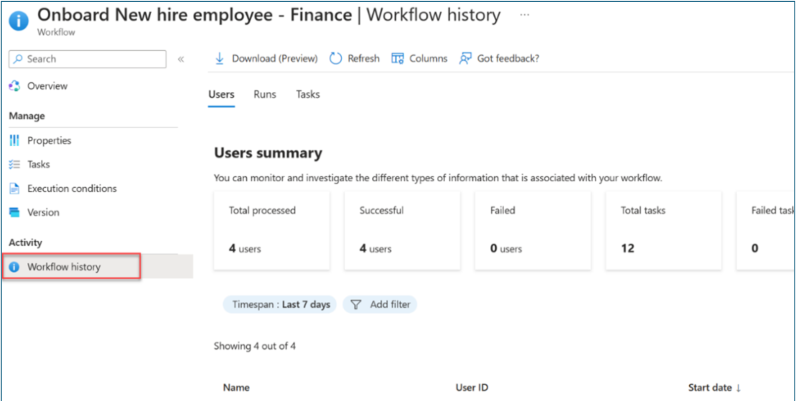

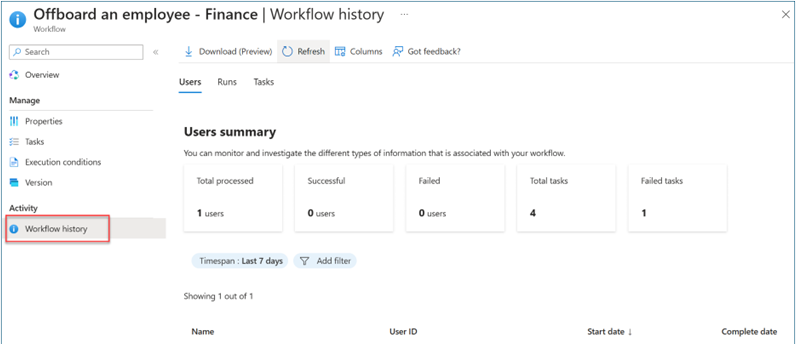

Selecione Histórico de fluxo de trabalho para verificar o status da tarefa.

Depois que todas as tarefas forem concluídas, verifique se o usuário tem acesso aos aplicativos que você selecionou no pacote de acesso. Esta etapa conclui o cenário de funcionário ingressando para que o usuário acesse os aplicativos necessários no primeiro dia.

Validar o acesso para acesso remoto por aplicativo

Nesta seção, simularemos o ingresso na organização de um novo membro da equipe do financeiro. Atribuímos automaticamente o acesso do usuário ao compartilhamento de arquivo da Equipe do financeiro e o acesso remoto ao servidor de arquivos com o Acesso Privado do Microsoft Entra.

Esta seção descreve as opções para verificar o acesso aos recursos atribuídos.

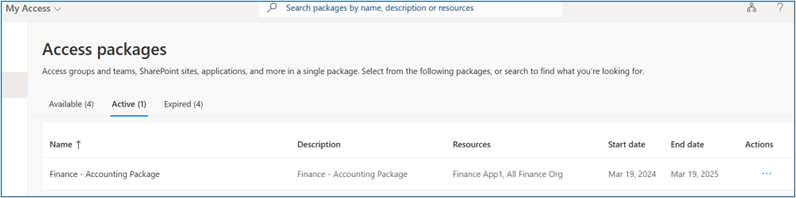

Verificar a atribuição de pacote de acesso

Para verificar o status de atribuição do pacote de acesso, siga estas etapas:

Como usuário, entre no

myaccess.microsoft.com.Selecione Pacotes de acesso, Ativo para ver o pacote de acesso (como Pacote de acesso do financeiro) solicitado anteriormente.

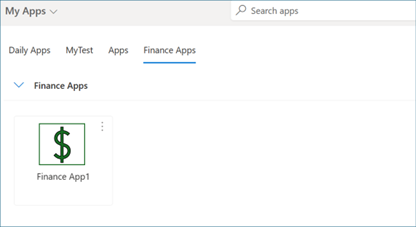

Verificar o acesso ao aplicativo

Para verificar o acesso ao aplicativo, siga estas etapas:

Como usuário, entre no

myaccess.microsoft.com.Na lista de aplicativos, localize e acesse o aplicativo criado anteriormente (como Aplicativo do financeiro).

Verificar associação a um grupo

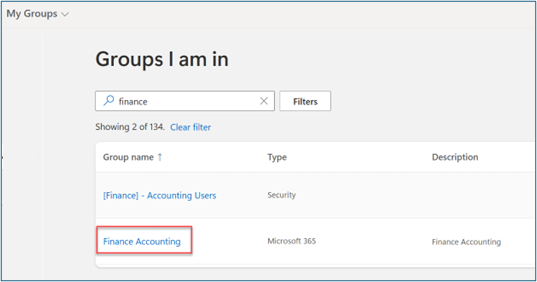

Para verificar a associação a um grupo, siga estas etapas:

Como usuário, entre no

myaccess.microsoft.com.Selecione Grupos dos quais faço parte. Verifique a associação ao grupo que você criou anteriormente (como Contabilidade financeira).

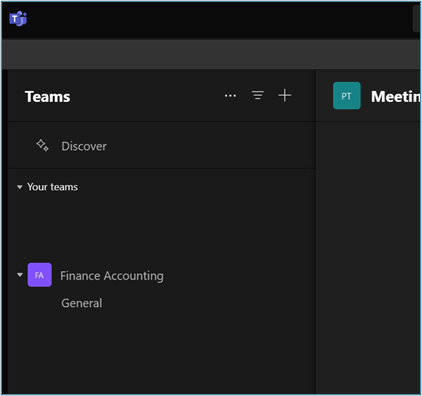

Verificar a associação do Teams

Para verificar a associação do Teams, siga estas etapas:

Como usuário, entre no Teams.

Verifique a associação à Equipe que você criou anteriormente (como Contabilidade financeira).

Verificar o acesso remoto

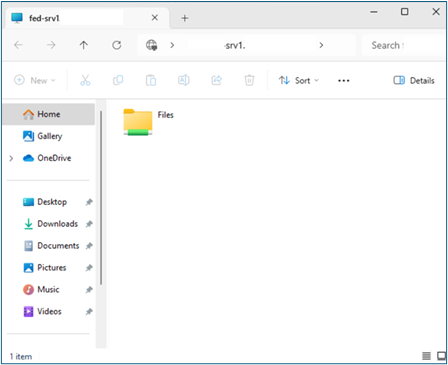

Para verificar o acesso do usuário ao servidor de arquivos, siga estas etapas:

Entre no dispositivo que você instalou o cliente do Acesso Global Seguro.

Execute \

\\IP_addresse valide o acesso ao compartilhamento de arquivo.

Executar o fluxo de trabalho do funcionário de saída sob demanda

Entre no centro de administração do Microsoft Entra como pelo menos Administrador de Fluxos de Trabalho do Ciclo de Vida.

Navegue até Governança de identidade>Fluxos de trabalho do ciclo de vida>Fluxos de trabalho.

Em Fluxos de Trabalho, selecione o fluxo de trabalho Remover um funcionário – financeiro que você criou nas etapas do funcionário de saída.

Selecione Executar sob demanda.

Em Selecionar usuários, selecione Adicionar usuários.

Em Adicionar usuários, selecione os usuários para os quais você deseja executar o fluxo de trabalho sob demanda.

Selecione Adicionar.

Confirme suas escolhas e selecione Executar fluxo de trabalho.

Selecione Histórico de fluxo de trabalho para verificar o status da tarefa.

Depois que todas as tarefas forem concluídas, verifique se o usuário foi removido de todos os acessos aos aplicativos que você selecionou no pacote de acesso.

Validar remoção de acesso

Depois de executar o fluxo de trabalho do funcionário de saída, confirme a remoção do acesso do usuário aos aplicativos financeiros, à equipe financeira, aos sites do SharePoint e aos compartilhamentos de arquivos repetindo as etapas nas seções Verificar acesso ao aplicativo e Verificar acesso remoto. Esta etapa garante uma verificação completa do usuário que está sendo impedido de acessar esses recursos.

Conteúdo relacionado

- Saiba mais sobre o Microsoft Entra ID Governance

- O que é o Microsoft Entra ID Protection?

- Planejar uma implantação do Microsoft Entra ID Protection

- Introdução ao Acesso Seguro Global

- Saiba mais sobre os clientes de Acesso Global Seguro para o Acesso Privado do Microsoft Entra e o Acesso à Internet do Microsoft Entra

- Saiba mais sobre o Microsoft Entra Private Access

- Saiba mais sobre o Acesso à Internet do Microsoft Entra