Criar e gerir regras de deteções personalizadas

Aplica-se a:

- Microsoft Defender XDR

As regras de deteção personalizadas são regras que pode conceber e otimizar com consultas de investigação avançadas . Estas regras permitem-lhe monitorizar proativamente vários eventos e estados do sistema, incluindo atividades suspeitas de violação e pontos finais mal configurados. Você pode configurá-los para serem executados em intervalos regulares, gerando alertas e tomando ações de resposta sempre que houver correspondências.

Permissões necessárias para gerenciar detecções personalizadas

Importante

A Microsoft recomenda que você use funções com o menor número de permissões. Isto ajuda a melhorar a segurança da sua organização. O Administrador Global é uma função altamente privilegiada que deve ser limitada a cenários de emergência quando não for possível usar uma função existente.

Para gerenciar detecções personalizadas, você precisa ter uma destas funções:

Definições de segurança (gerir) – os utilizadores com esta permissão de Microsoft Defender XDR podem gerir as definições de segurança no portal do Microsoft Defender.

Administrador de Segurança – os utilizadores com esta função de Microsoft Entra podem gerir as definições de segurança no portal do Microsoft Defender e noutros portais e serviços.

Operador de Segurança – os utilizadores com esta função Microsoft Entra podem gerir alertas e ter acesso só de leitura global a funcionalidades relacionadas com segurança, incluindo todas as informações no portal do Microsoft Defender. Esta função só é suficiente para gerir deteções personalizadas se o controlo de acesso baseado em funções (RBAC) estiver desativado no Microsoft Defender para Ponto de Extremidade. Se tiver o RBAC configurado, também precisa da permissão *Gerir Definições de Segurança para o Defender para Endpoint.

Pode gerir deteções personalizadas que se aplicam a dados de soluções de Microsoft Defender XDR específicas se tiver as permissões certas para as mesmas. Por exemplo, se tiver apenas permissões de gestão para Microsoft Defender para Office 365, pode criar deteções personalizadas através Email* de tabelas, mas não Identity* de tabelas.

Da mesma forma, uma vez que a IdentityLogonEvents tabela contém informações de atividade de autenticação do Microsoft Defender para Aplicativos de Nuvem e do Defender para Identidade, tem de ter permissões de gestão para ambos os serviços para gerir deteções personalizadas que consultam a tabela indicada.

Observação

Para gerir deteções personalizadas, os Operadores de Segurança têm de ter a permissão Gerir Definições de Segurança no Microsoft Defender para Ponto de Extremidade se o RBAC estiver ativado.

Para gerir as permissões necessárias, um Administrador Global pode:

Atribua a função Administrador de Segurança ou Operador de Segurança no Centro de administração do Microsoft 365 emAdministrador de Segurançade Funções>.

Verifique as definições de RBAC para Microsoft Defender para Ponto de Extremidade no Microsoft Defender XDR em Definições>Funções de Permissões>. Selecione a função correspondente para atribuir a permissão gerir definições de segurança .

Observação

Um utilizador também precisa de ter as permissões adequadas para os dispositivos no âmbito do dispositivo de uma regra de deteção personalizada que está a criar ou editar antes de poder continuar. Um utilizador não pode editar uma regra de deteção personalizada que esteja confinada para ser executada em todos os dispositivos, se o mesmo utilizador não tiver permissões para todos os dispositivos.

Criar uma regra de deteção personalizada

1. Preparar a consulta

No portal Microsoft Defender, aceda a Investigação avançada e selecione uma consulta existente ou crie uma nova consulta. Ao usar uma nova consulta, execute a consulta para identificar erros e compreender os possíveis resultados.

Importante

Para evitar que o serviço retorne muitos alertas, cada regra é limitada a gerar apenas 100 alertas sempre que for executada. Antes de criar uma regra, ajuste sua consulta para evitar alertas para atividades normais do dia a dia.

Colunas obrigatórias nos resultados da consulta

Para criar uma regra de detecção personalizada, a consulta deve retornar as seguintes colunas:

-

Timestamp- Utilizado para definir o carimbo de data/hora dos alertas gerados -

ReportId- Ativa pesquisas para os registos originais - Uma das seguintes colunas que identifica dispositivos, usuários ou caixas de correio específicos:

DeviceIdDeviceNameRemoteDeviceNameRecipientEmailAddress-

SenderFromAddress(remetente do envelope ou endereço de retorno) -

SenderMailFromAddress(endereço do remetente exibido pelo cliente de e-mail) RecipientObjectIdAccountObjectIdAccountSidAccountUpnInitiatingProcessAccountSidInitiatingProcessAccountUpnInitiatingProcessAccountObjectId

Observação

O suporte para entidades adicionais será adicionado à medida que forem adicionadas novas tabelas ao esquema de investigação avançado.

As consultas simples, como as que não utilizam o project operador ou summarize para personalizar ou agregar resultados, normalmente devolvem estas colunas comuns.

Existem várias formas de garantir que as consultas mais complexas devolvem estas colunas. Por exemplo, se preferir agregar e contar por entidade numa coluna como DeviceId, pode continuar a devolver Timestamp e ReportId ao ocorrê-la a partir do evento mais recente que envolve cada exclusivo DeviceId.

Importante

Evite filtrar deteções personalizadas com a Timestamp coluna. Os dados utilizados para deteções personalizadas são pré-filtrados com base na frequência de deteção.

A consulta de exemplo abaixo conta o número de dispositivos exclusivos (DeviceId) com deteções de antivírus e utiliza esta contagem para localizar apenas os dispositivos com mais de cinco deteções. Para devolver o mais recente Timestamp e o correspondente ReportId, utiliza o summarize operador com a arg_max função .

DeviceEvents

| where ingestion_time() > ago(1d)

| where ActionType == "AntivirusDetection"

| summarize (Timestamp, ReportId)=arg_max(Timestamp, ReportId), count() by DeviceId

| where count_ > 5

Dica

Para um melhor desempenho de consultas, defina um filtro de tempo que corresponda à frequência de execução pretendida para a regra. Uma vez que a execução menos frequente é de 24 em 24 horas, a filtragem do último dia irá abranger todos os novos dados.

2. Criar nova regra e fornecer detalhes do alerta

Com a consulta no editor de consultas, selecione Criar regra de deteção e especifique os seguintes detalhes do alerta:

- Nome da deteção – nome da regra de deteção; deve ser exclusivo

- Frequency -Interval para executar a consulta e tomar medidas. Veja mais orientações na secção de frequência de regras

- Título do alerta – título apresentado com alertas acionados pela regra; deve ser exclusivo.

- Gravidade – risco potencial do componente ou atividade identificado pela regra.

- Categoria – componente ou atividade de ameaças identificados pela regra.

- MITRE ATT&técnicas CK – uma ou mais técnicas de ataque identificadas pela regra como documentadas na arquitetura MITRE ATT&CK. Esta secção está oculta para determinadas categorias de alertas, incluindo software maligno, ransomware, atividade suspeita e software indesejável.

- Descrição – mais informações sobre o componente ou atividade identificados pela regra.

- Ações recomendadas – ações adicionais que os participantes podem tomar em resposta a um alerta.

Frequência de regra

Quando guarda uma nova regra, esta é executada e verifica se existem correspondências dos últimos 30 dias de dados. Em seguida, a regra é executada novamente em intervalos fixos, aplicando uma duração de pesquisa com base na frequência que escolher:

- A cada 24 horas – é executada a cada 24 horas, verificando os dados dos últimos 30 dias.

- A cada 12 horas – é executada a cada 12 horas, verificando os dados das últimas 48 horas.

- A cada 3 horas - é executado a cada 3 horas, verificando os dados das últimas 12 horas.

- A cada hora – é executado de hora a hora, verificando os dados das últimas 4 horas.

- Contínua (NRT) – é executada continuamente, verificando os dados dos eventos à medida que são recolhidos e processados quase em tempo real (NRT), veja Frequência contínua (NRT).

Dica

Corresponda os filtros de tempo na consulta com a duração da pesquisa. Os resultados fora da duração da pesquisa são ignorados.

Quando você edita uma regra, ela será executada com as alterações aplicadas no próximo tempo de execução programado de acordo com a frequência que você definir. A frequência da regra baseia-se no carimbo de data/hora do evento e não na hora da ingestão.

Frequência contínua (NRT)

Definir uma deteção personalizada para ser executada na frequência Contínua (NRT) permite-lhe aumentar a capacidade da sua organização de identificar ameaças mais rapidamente. A utilização da frequência Contínua (NRT) tem um impacto mínimo ou nenhum na utilização de recursos e, por conseguinte, deve ser considerada para qualquer regra de deteção personalizada qualificada na sua organização.

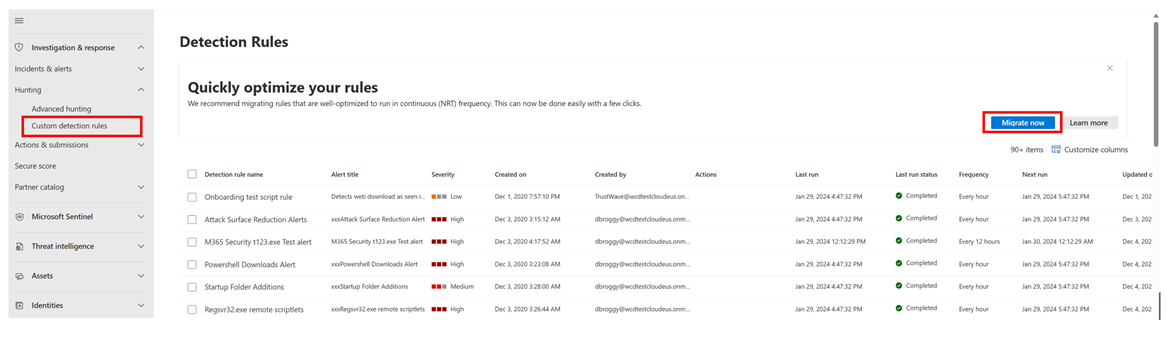

Na página regras de deteção personalizadas, pode migrar regras de deteção personalizadas que se ajustem à frequência Contínua (NRT) com um único botão, Migrar agora:

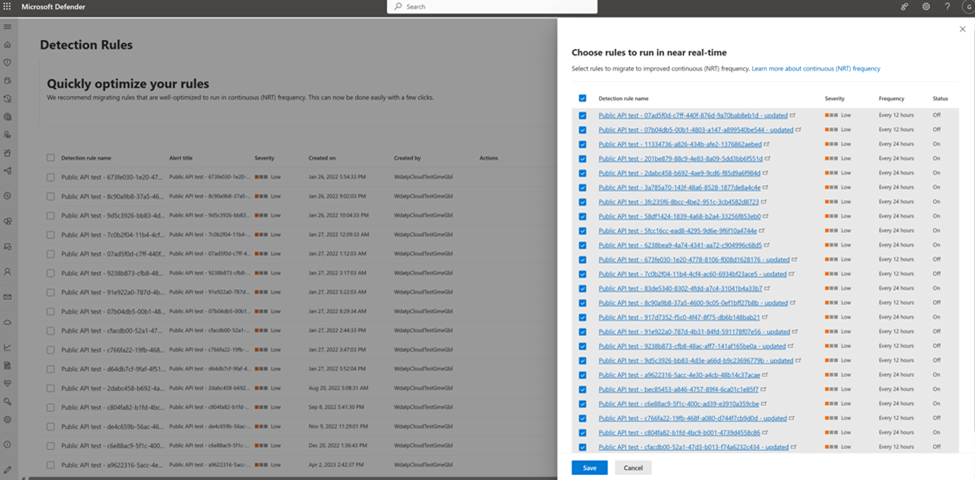

Selecionar Migrar agora fornece-lhe uma lista de todas as regras compatíveis de acordo com a consulta KQL. Pode optar por migrar todas ou regras selecionadas apenas de acordo com as suas preferências:

Depois de clicar em Guardar, a frequência das regras selecionadas é atualizada para a frequência Contínua (NRT).

Consultas que pode executar continuamente

Pode executar uma consulta continuamente, desde que:

- A consulta referencia apenas uma tabela.

- A consulta utiliza um operador da lista de operadores KQL suportados. Funcionalidades de KQL suportadas

- A consulta não utiliza associações, uniões ou o

externaldataoperador. - A consulta não inclui nenhuma linha/informação de comentários.

Tabelas que suportam a frequência Contínua (NRT)

As deteções quase em tempo real são suportadas para as seguintes tabelas:

AlertEvidenceCloudAppEventsDeviceEventsDeviceFileCertificateInfoDeviceFileEventsDeviceImageLoadEventsDeviceLogonEventsDeviceNetworkEventsDeviceNetworkInfoDeviceInfoDeviceProcessEventsDeviceRegistryEventsEmailAttachmentInfo-

EmailEvents(excetoLatestDeliveryLocationeLatestDeliveryActioncolunas) EmailPostDeliveryEventsEmailUrlInfoIdentityDirectoryEventsIdentityLogonEventsIdentityQueryEventsUrlClickEvents

Observação

Apenas as colunas que estão geralmente disponíveis podem suportar a frequência Contínua (NRT ).

3. Escolha as entidades afetadas

Identifique as colunas nos resultados da consulta onde espera encontrar a principal entidade afetada ou impactada. Por exemplo, uma consulta pode devolver endereços do remetente (SenderFromAddress ou SenderMailFromAddress) e do destinatário (RecipientEmailAddress). Identificar quais dessas colunas representam a principal entidade afetada ajuda o serviço a agregar alertas relevantes, correlacionar incidentes e direcionar ações de resposta.

Você pode selecionar apenas uma coluna para cada tipo de entidade (caixa de correio, usuário ou dispositivo). Colunas que não são retornadas pela consulta não podem ser selecionadas.

4. Especificar ações

A regra de deteção personalizada pode efetuar automaticamente ações em dispositivos, ficheiros, utilizadores ou e-mails devolvidos pela consulta.

Ações em dispositivos

Essas ações são aplicadas a dispositivos na coluna DeviceId dos resultados da consulta:

- Isolar dispositivo – utiliza Microsoft Defender para Ponto de Extremidade para aplicar isolamento de rede completo, impedindo que o dispositivo se ligue a qualquer aplicação ou serviço. Saiba mais sobre Microsoft Defender para Ponto de Extremidade isolamento da máquina.

- Recolher pacote de investigação – recolhe informações do dispositivo num ficheiro ZIP. Saiba mais sobre o pacote de investigação Microsoft Defender para Ponto de Extremidade.

- Executar análise antivírus – executa uma análise completa do Antivírus Microsoft Defender no dispositivo.

- Iniciar investigação – inicia uma investigação automatizada no dispositivo.

- Restringir a execução de aplicações – define restrições no dispositivo para permitir que apenas os ficheiros assinados com um certificado emitido pela Microsoft sejam executados. Saiba mais sobre as restrições de aplicações com Microsoft Defender para Ponto de Extremidade.

Ações em arquivos

Quando selecionada, a ação Permitir/Bloquear pode ser aplicada ao ficheiro. Os ficheiros de bloqueio só são permitidos se tiver permissões de Remediação para ficheiros e se os resultados da consulta tiverem identificado um ID de ficheiro, como um SHA1. Quando um ficheiro é bloqueado, outras instâncias do mesmo ficheiro em todos os dispositivos também são bloqueadas. Pode controlar a que grupo de dispositivos o bloqueio é aplicado, mas não dispositivos específicos.

Quando selecionada, a ação Ficheiro de quarentena pode ser aplicada aos ficheiros na

SHA1coluna ,InitiatingProcessSHA1,SHA256ouInitiatingProcessSHA256dos resultados da consulta. Esta ação exclui o arquivo de seu local atual e coloca uma cópia na quarentena.

Ações sobre os usuários

Quando selecionada, a ação Marcar usuário como comprometido é executada nos usuários na coluna

AccountObjectId,InitiatingProcessAccountObjectIdouRecipientObjectIddos resultados da consulta. Esta ação define o nível de risco dos utilizadores como "alto" no Microsoft Entra ID, acionando as políticas de proteção de identidade correspondentes.Selecione Desativar utilizador para impedir temporariamente um utilizador de iniciar sessão.

Selecione Forçar reposição de palavra-passe para pedir ao utilizador para alterar a palavra-passe na sessão de início de sessão seguinte.

Disable userAs opções eForce password resetrequerem o SID do utilizador, que estão nas colunasAccountSid,InitiatingProcessAccountSid,RequestAccountSideOnPremSid.

Para obter mais detalhes sobre as ações do utilizador, leia Remediation actions in Microsoft Defender para Identidade (Ações de remediação no Microsoft Defender para Identidade).

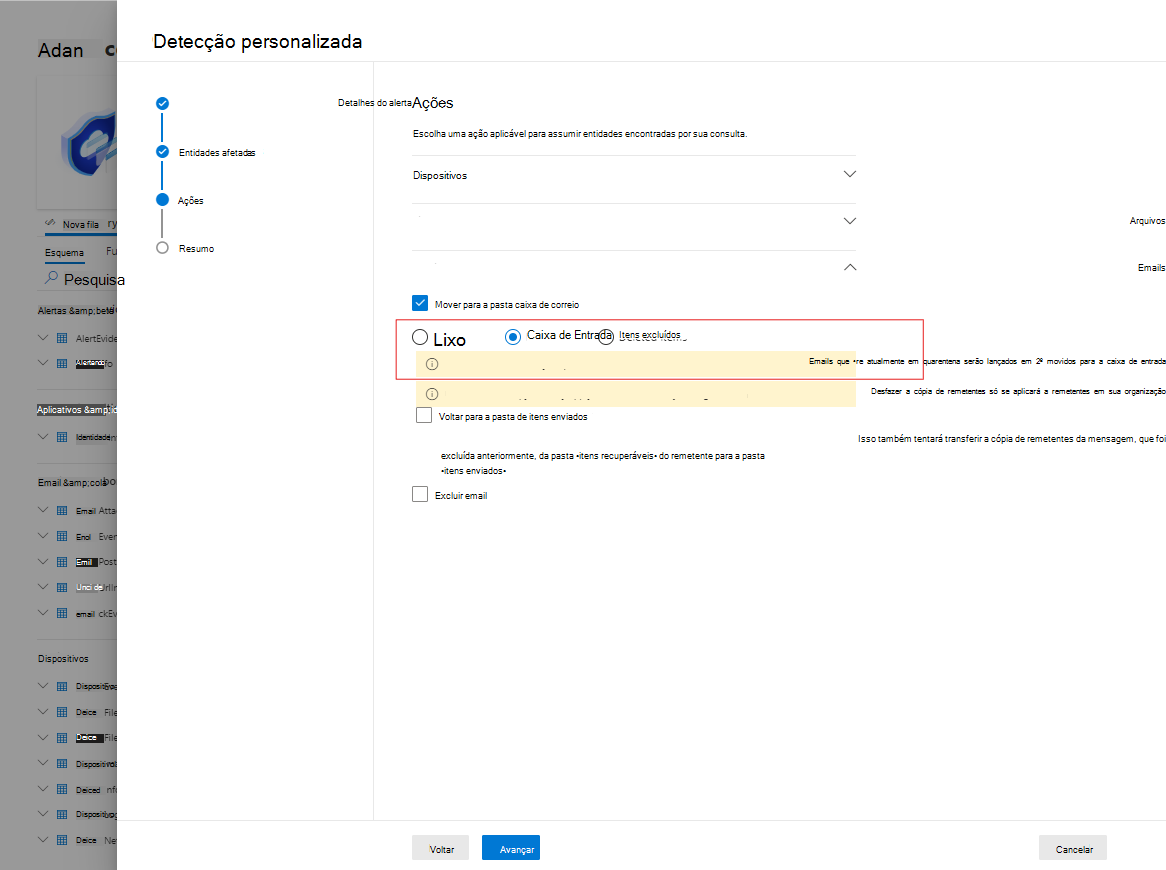

Ações em e-mails

Se a deteção personalizada criar mensagens de e-mail, pode selecionar Mover para a pasta da caixa de correio para mover o e-mail para uma pasta selecionada (qualquer uma das pastas Lixo, Caixa de Entrada ou Itens eliminados ). Especificamente, pode mover resultados de e-mail de itens em quarentena (por exemplo, no caso de falsos positivos) ao selecionar a opção Caixa de Entrada .

Em alternativa, pode selecionar Eliminar e-mail e, em seguida, optar por mover os e-mails para Itens Eliminados (Eliminação recuperável) ou eliminar permanentemente os e-mails selecionados (Eliminação rápida).

As colunas e RecipientEmailAddress têm de estar presentes NetworkMessageId nos resultados de saída da consulta para aplicar ações a mensagens de e-mail.

5. Definir o escopo da regra

Defina o escopo para especificar quais dispositivos são cobertos pela regra. O escopo influencia as regras que verificam os dispositivos e não afeta as regras que verificam apenas caixas de correio e contas ou identidades de usuários.

Ao definir o escopo, você pode selecionar:

- Todos os dispositivos

- Grupos de dispositivos específicos

Apenas os dados de dispositivos no âmbito serão consultados. Além disso, as ações são realizadas apenas nesses dispositivos.

Observação

Os utilizadores só podem criar ou editar uma regra de deteção personalizada se tiverem as permissões correspondentes para os dispositivos incluídos no âmbito da regra. Por exemplo, os administradores só podem criar ou editar regras que estejam confinadas a todos os grupos de dispositivos se tiverem permissões para todos os grupos de dispositivos.

6. Analisar e ativar a regra

Depois de analisar a regra, selecione Criar para salvá-la. A regra de detecção personalizada é executada imediatamente. Ele é executado novamente com base na frequência configurada para verificar correspondências, gerar alertas e executar ações de resposta.

Importante

As deteções personalizadas devem ser revistas regularmente quanto à eficiência e eficácia. Para se certificar de que está a criar deteções que acionam alertas verdadeiros, dedure algum tempo para rever as deteções personalizadas existentes ao seguir os passos em Gerir regras de deteção personalizadas existentes.

Mantém o controlo sobre a amplitude ou a especificidade das suas deteções personalizadas para que quaisquer alertas falsos gerados por deteções personalizadas possam indicar a necessidade de modificar determinados parâmetros das regras.

Gerenciar regras de detecção personalizadas existentes

Pode ver a lista de regras de deteção personalizadas existentes, marcar execuções anteriores e rever os alertas que foram acionados. Também pode executar uma regra a pedido e modificá-la.

Dica

Os alertas gerados por deteções personalizadas estão disponíveis através de alertas e APIs de incidentes. Para obter mais informações, veja ApIs de Microsoft Defender XDR suportadas.

Exibir as regras existentes

Para ver todas as regras de deteção personalizadas existentes, navegue paraRegras de deteção personalizadas de investigação>. A página lista todas as regras com as seguintes informações de execução:

- Última execução - Quando uma regra foi executada pela última vez para marcar para correspondências de consultas e gerar alertas

- Última execução status - Se uma regra foi executada com êxito

- Próxima execução - A próxima execução agendada

- Estado – se uma regra foi ativada ou desativada

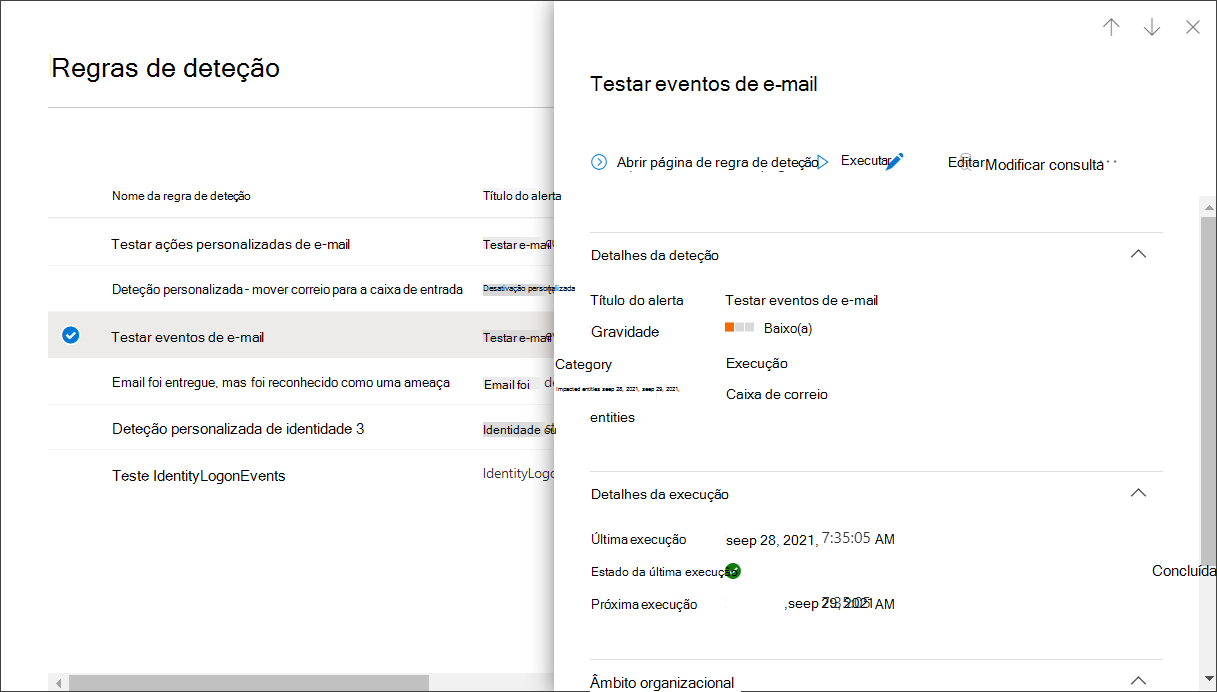

Exibir detalhes da regra, modificar regra e executar regra

Para ver informações abrangentes sobre uma regra de deteção personalizada, aceda a Regras dedeteção personalizadas de investigação> e, em seguida, selecione o nome da regra. Em seguida, pode ver informações gerais sobre a regra, incluindo informações, o respetivo status de execução e âmbito. A página também fornece a lista de alertas e ações disparados.

Você também pode realizar as seguintes ações na regra desta página:

- Executar – execute a regra imediatamente. Isso também redefine o intervalo para a próxima execução.

- Editar – modifique a regra sem alterar a consulta.

- Modificar consulta – edite a consulta na investigação avançada.

- Ativar / Desativar – ative a regra ou pare-a de ser executada.

- Eliminar – desative a regra e remova-a.

Exibir e gerenciar alertas acionados

No ecrã de detalhes da regra (Deteções personalizadas> de investigação>[Nome da regra]), aceda a Alertas acionados, que lista os alertas gerados por correspondências com a regra. Selecione um alerta para exibir informações detalhadas sobre ele e execute as seguintes ações:

- Gerenciar o alerta definindo seu status e classificação (alerta verdadeiro ou falso)

- Vincular o alerta a um incidente

- Executar a consulta que acionou o alerta de caça avançada

Rever ações

No ecrã de detalhes da regra (Deteções personalizadas> de investigação>[Nome da regra]), aceda a Ações acionadas, que lista as ações executadas com base em correspondências com a regra.

Dica

Para ver rapidamente as informações e tomar medidas num item numa tabela, utilize a coluna de seleção [✓] à esquerda da tabela.

Observação

Algumas colunas neste artigo podem não estar disponíveis no Microsoft Defender para Ponto de Extremidade. Ative Microsoft Defender XDR para procurar ameaças através de mais origens de dados. Pode mover os fluxos de trabalho de investigação avançados de Microsoft Defender para Ponto de Extremidade para Microsoft Defender XDR ao seguir os passos em Migrar consultas de investigação avançadas de Microsoft Defender para Ponto de Extremidade.

Confira também

- Visão geral de detecções personalizadas

- Visão geral da busca avançada

- Conhecer a linguagem de consulta de busca avançada

- Migrar consultas de investigação avançadas do Microsoft Defender para Ponto de Extremidade

- API de segurança do Microsoft Graph para deteções personalizadas

Dica

Você deseja aprender mais? Participe da comunidade de Segurança da Microsoft em nossa Tech Community: Tech Community do Microsoft Defender XDR.