Avaliação de segurança: impor a encriptação para a interface de inscrição de certificados RPC (ESC11)

Este artigo descreve Microsoft Defender para Identidade o relatório de avaliação da postura de segurança Impor encriptação para inscrição de certificados RPC.

O que é a encriptação com a inscrição de certificados RPC?

Os Serviços de Certificados do Active Directory (AD CS) suportam a inscrição de certificados através do protocolo RPC, especificamente com a interface MS-ICPR. Nestes casos, as definições de AC determinam as definições de segurança da interface RPC, incluindo o requisito para a privacidade dos pacotes.

Se o IF_ENFORCEENCRYPTICERTREQUEST sinalizador estiver ativado, a interface RPC só aceita ligações com o RPC_C_AUTHN_LEVEL_PKT_PRIVACY nível de autenticação. Este é o nível de autenticação mais elevado e requer que cada pacote seja assinado e encriptado de modo a impedir qualquer tipo de ataque de reencaminhamento. Isto é semelhante ao SMB Signing protocolo SMB.

Se a interface de inscrição RPC não exigir privacidade de pacotes, fica vulnerável a ataques de reencaminhamento (ESC11). O IF_ENFORCEENCRYPTICERTREQUEST sinalizador está ativado por predefinição, mas é muitas vezes desativado para permitir clientes que não suportam o nível de autenticação RPC necessário, como clientes com o Windows XP.

Pré-requisitos

Esta avaliação só está disponível para clientes que tenham instalado um sensor num servidor do AD CS. Para obter mais informações, veja Novo tipo de sensor para os Serviços de Certificados do Active Directory (AD CS).

Como fazer utilizar esta avaliação de segurança para melhorar a minha postura de segurança organizacional?

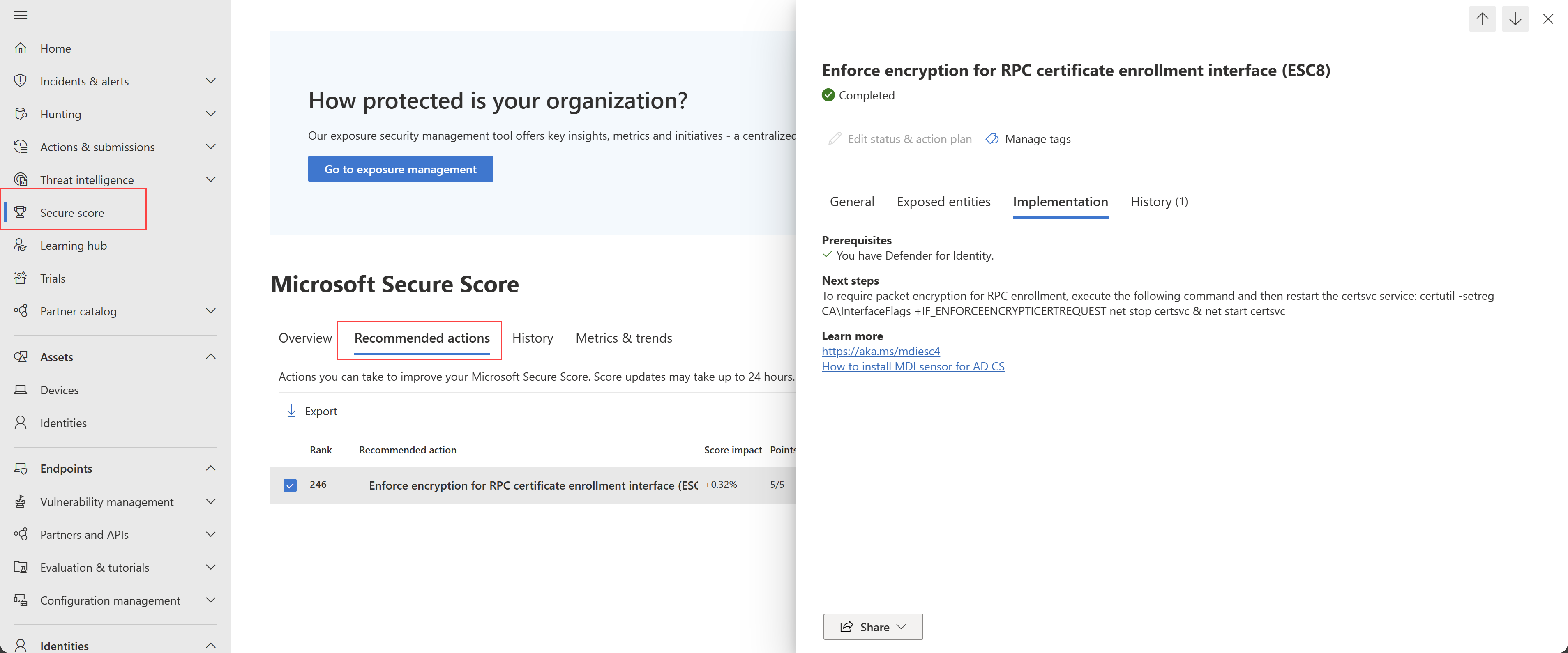

Reveja a ação recomendada em https://security.microsoft.com/securescore?viewid=actions para impor a encriptação para a inscrição de certificados RPC. Por exemplo:

Pesquisar por que a

IF_ENFORCEENCRYPTICERTREQUESTbandeira está desligada.Certifique-se de que ativa o

IF_ENFORCEENCRYPTICERTREQUESTsinalizador para remover a vulnerabilidade.Para ativar o sinalizador, execute:

certutil -setreg CA\InterfaceFlags +IF_ENFORCEENCRYPTICERTREQUESTPara reiniciar o serviço, execute:

net stop certsvc & net start certsvc

Certifique-se de que testa as definições num ambiente controlado antes de as ativar na produção.

Observação

Embora as avaliações sejam atualizadas quase em tempo real, as classificações e os estados são atualizados a cada 24 horas. Embora a lista de entidades afetadas seja atualizada poucos minutos após a implementação das recomendações, a status ainda poderá demorar algum tempo até ser marcada como Concluída.