Teste de deteção EDR para verificar os serviços de inclusão e relatórios do dispositivo

Aplicável a:

Requisitos de cenário e configuração

- Windows 11, Windows 10 versão 1709, compilação 16273 ou mais recente, Windows 8.1 ou Windows 7 SP1.

- Windows Server 2022, Windows Server 2019, Windows Server 2016, Windows Server 2012 R2 e Windows Server 2008 R2 SP1.

- Linux

- macOS

- Microsoft Defender para Ponto de Extremidade

- Microsoft Defender para Ponto de Extremidade para Linux

A deteção e resposta de pontos finais para o Ponto Final fornecem deteções de ataques avançadas quase em tempo real e acionáveis. Os analistas de segurança podem priorizar os alertas de maneira eficaz, obter visibilidade do escopo completo de uma violação e executar ações de resposta para remediar ameaças.

Execute um teste de deteção EDR para verificar se o dispositivo está corretamente integrado e a reportar ao serviço. Execute os seguintes passos no dispositivo recentemente integrado:

Windows

Abrir uma janela da Linha de Comandos

Na linha de comandos, copie e execute o seguinte comando. A janela da Linha de Comandos é fechada automaticamente.

powershell.exe -NoExit -ExecutionPolicy Bypass -WindowStyle Hidden $ErrorActionPreference= 'silentlycontinue';(New-Object System.Net.WebClient).DownloadFile('http://127.0.0.1/1.exe', 'C:\\test-WDATP-test\\invoice.exe');Start-Process 'C:\\test-WDATP-test\\invoice.exe'Se for bem-sucedido, o teste de deteção será marcado como concluído e será apresentado um novo alerta dentro de alguns minutos.

Linux

- Transferir o ficheiro de script para um servidor Linux integrado

curl -o ~/Downloads/MDE-Linux-EDR-DIY.zip -L https://aka.ms/MDE-Linux-EDR-DIY

- Extrair o zip

unzip ~/Downloads/MDE-Linux-EDR-DIY.zip

- Execute o seguinte comando para conceder ao script permissão executável:

chmod +x ./mde_linux_edr_diy.sh

- Execute o seguinte comando para executar o script:

./mde_linux_edr_diy.sh

- Após alguns minutos, deve ser criada uma deteção no Microsoft Defender XDR. Observe os detalhes do alerta, o computador linha do tempo e execute os passos típicos de investigação.

macOS

No seu browser, Microsoft Edge para Mac ou Safari, transfira o MDATP MacOS DIY.zip e https://aka.ms/mdatpmacosdiy extraia.

É apresentado o seguinte pedido:

Pretende permitir transferências em "mdatpclientanalyzer.blob.core.windows.net"?

Pode alterar os sites que podem transferir ficheiros nas Preferências de Sites.Clique em Permitir.

Abra Transferências.

Tem de conseguir ver o MDATP MacOS DIY.

Dica

Se fizer duplo clique em MDATP MacOS DIY, receberá a seguinte mensagem:

Não é possível abrir o "MDATP MacOS DIY" porque o programador não pode ser verificador.

O macOS não consegue verificar se esta aplicação está livre de software maligno.

[Mover para o Lixo][Cancelar]Clique em Cancelar.

Clique com o botão direito do rato em MDATP MacOS DIY e, em seguida, clique em Abrir.

O sistema apresenta a seguinte mensagem:

O macOS não consegue verificar o programador do MDATP MacOS DIY. Tem a certeza de que pretende abri-lo?

Ao abrir esta aplicação, irá substituir a segurança do sistema que pode expor o seu computador e informações pessoais a software maligno que pode prejudicar o seu Mac ou comprometer a sua privacidade.Clique em Abrir.

O sistema apresentará a seguinte mensagem:

Microsoft Defender para Ponto de Extremidade - ficheiro de teste macOS EDR DIY

O alerta correspondente estará disponível no portal MDATP.Clique em Abrir.

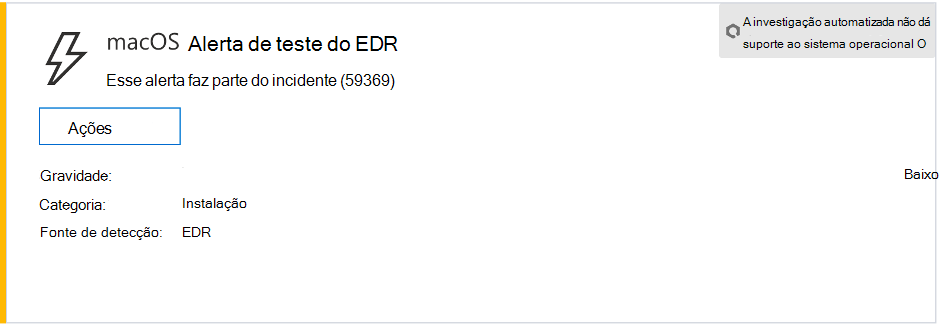

Em poucos minutos, é gerado um alerta de Alerta de Teste EDR do macOS .

Aceda a Microsoft Defender portal (https://security.microsoft.com/).

Aceda à Fila de Alertas .

O alerta de teste EDR do macOS mostra gravidade, categoria, origem de deteção e um menu fechado de ações.

Observe os detalhes do alerta e o dispositivo linha do tempo e execute os passos de investigação regulares.

Próximas etapas

Se estiver a ter problemas com a compatibilidade ou o desempenho da aplicação, poderá considerar adicionar exclusões. Veja os seguintes artigos para obter mais informações:

- Configurar e validar exclusões para Microsoft Defender para Ponto de Extremidade no macOS

- Endereços falsos positivos/negativos no Microsoft Defender para Ponto de Extremidade

- Gerenciar regras de supressão

- Criar indicadores de compromisso (IoC)

- Criar e gerir regras de deteções personalizadas

Além disso, veja o Guia de Operações de Segurança do Microsoft Defender para Ponto de Extremidade.