Integrar dispositivos Windows usando a Política de Grupo

Importante

Algumas informações neste artigo estão relacionadas ao produto pré-lançado que pode ser modificado substancialmente antes de ser lançado comercialmente. A Microsoft não oferece garantias, expressas ou implícitas, com relação às informações aqui fornecidas.

Aplica-se a:

- Política de grupo

- Microsoft Defender para Ponto de Extremidade Plano 1 e Plano 2

- Microsoft Defender XDR

Deseja experimentar o Defender para Ponto de Extremidade? Inscreva-se para uma avaliação gratuita.

Observação

Para utilizar Política de Grupo atualizações (GP) para implementar o pacote, tem de estar no Windows Server 2008 R2 ou posterior.

Para Windows Server 2019 e mais recente, poderá ter de substituir NT AUTHORITY\Well-Known-System-Account pelo NT AUTHORITY\SYSTEM ficheiro XML que a preferência Política de Grupo cria.

Se estiver a utilizar a nova solução de Microsoft Defender para Ponto de Extremidade unificada para Windows Server 2012 R2 e Windows Server 2016, certifique-se de que utiliza os ficheiros ADMX mais recentes no arquivo central para obter acesso ao correto Microsoft Defender para Ponto de Extremidade opções de política. Veja Como criar e gerir o Arquivo Central para Política de Grupo Modelos Administrativos no Windows e transfira os ficheiros mais recentes para utilização com Windows 10.

Consulte Identificar a arquitetura e o método de implementação do Defender para Endpoint para ver os vários caminhos na implementação do Defender para Endpoint.

Abra o ficheiro do pacote de configuração gp (

WindowsDefenderATPOnboardingPackage.zip) que transferiu a partir do assistente de integração do serviço. Também pode obter o pacote no portal do Microsoft Defender:No painel de navegação, selecione Definições Pontos Finais>Gestão> dedispositivos>Integração.

Selecione o sistema operativo.

No campo Método de implementação , selecione Política de grupo.

Clique em Transferir pacote e guarde o ficheiro .zip.

Extraia o conteúdo do ficheiro .zip para uma localização partilhada e só de leitura que possa ser acedida pelo dispositivo. Deverá ter uma pasta denominada OptionalParamsPolicy e o ficheiro WindowsDefenderATPOnboardingScript.cmd.

Para criar um novo GPO, abra a Consola de Gestão de Política de Grupo (GPMC), clique com o botão direito do rato Política de Grupo Objetos que pretende configurar e clique em Novo. Introduza o nome do novo GPO na caixa de diálogo apresentada e clique em OK.

Abra a Consola de Gestão do Política de Grupo (GPMC), clique com o botão direito do rato no Objeto Política de Grupo (GPO) que pretende configurar e clique em Editar.

No Editor gestão de Política de Grupo, aceda a Configuração do computador, Preferências e, em seguida, definições do Painel de controlo.

Clique com o botão direito do rato em Tarefas agendadas, aponte para Nova e, em seguida, clique em Tarefa Imediata (Pelo menos Windows 7).

Na janela Tarefa que é aberta, aceda ao separador Geral . Em Opções de segurança , clique em Alterar Utilizador ou Grupo , escreva SISTEMA e, em seguida, clique em Verificar Nomes e, em seguida, ok. NT AUTHORITY\SYSTEM aparece como a conta de utilizador que a tarefa irá executar como.

Selecione Executar se o utilizador tem sessão iniciada ou não e marcar a caixa Executar com privilégios mais elevados marcar.

No campo Nome, escreva um nome adequado para a tarefa agendada (por exemplo, Implementação do Defender para Ponto Final).

Aceda ao separador Ações e selecione Novo... Certifique-se de que Iniciar um programa está selecionado no campo Ação . Introduza o caminho UNC, utilizando o nome de domínio completamente qualificado (FQDN) do servidor de ficheiros do ficheiro de WindowsDefenderATPOnboardingScript.cmd partilhado.

Selecione OK e feche todas as janelas de GPMC abertas.

Para ligar o GPO a uma Unidade Organizacional (UO), clique com o botão direito do rato e selecione Ligar um GPO existente. Na caixa de diálogo apresentada, selecione o objeto Política de Grupo que pretende ligar. Clique em OK.

Dica

Depois de integrar o dispositivo, pode optar por executar um teste de deteção para verificar se o dispositivo está corretamente integrado no serviço. Para obter mais informações, veja Executar um teste de deteção num dispositivo do Defender para Ponto Final recentemente integrado.

Definições de configuração adicionais do Defender para Endpoint

Para cada dispositivo, pode indicar se os exemplos podem ser recolhidos a partir do dispositivo quando um pedido é feito através de Microsoft Defender XDR para submeter um ficheiro para análise aprofundada.

Pode utilizar Política de Grupo (GP) para configurar definições, tais como definições para a partilha de exemplo utilizada na funcionalidade de análise aprofundada.

Configurar definições de recolha de exemplo

No dispositivo de gestão gp, copie os seguintes ficheiros do pacote de configuração:

Copie

AtpConfiguration.admxparaC:\Windows\PolicyDefinitions.Copie

AtpConfiguration.admlparaC:\Windows\PolicyDefinitions\en-US.

Se estiver a utilizar um Arquivo Central para Política de Grupo Modelos Administrativos, copie os seguintes ficheiros do pacote de configuração:

Copie

AtpConfiguration.admxpara\\<forest.root>\SysVol\<forest.root>\Policies\PolicyDefinitions.Copie

AtpConfiguration.admlpara\\<forest.root>\SysVol\<forest.root>\Policies\PolicyDefinitions\en-US.

Abra a Consola de Gestão do Política de Grupo, clique com o botão direito do rato no GPO que pretende configurar e clique em Editar.

No Editor gestão do Política de Grupo, aceda a Configuração do computador.

Clique em Políticas e, em seguida, em Modelos administrativos.

Clique em Componentes do Windows e, em seguida, em Windows Defender ATP.

Opte por ativar ou desativar a partilha de exemplo dos seus dispositivos.

Observação

Se não definir um valor, o valor predefinido é ativar a recolha de exemplo.

Outras definições de configuração recomendadas

Atualizar a configuração do Endpoint Protection

Depois de configurar o script de inclusão, continue a editar a mesma política de grupo para adicionar configurações de proteção de ponto final. Efetue edições de políticas de grupo a partir de um sistema com Windows 10, Windows 11 ou Windows Server 2019 e posterior para garantir que tem todas as funcionalidades necessárias Microsoft Defender Antivírus. Poderá ter de fechar e reabrir o objeto de política de grupo para registar as definições de configuração do Defender ATP.

Todas as políticas estão localizadas em Computer Configuration\Policies\Administrative Templates.

Localização da política:\Windows Components\Windows Defender ATP

| Política | Setting |

|---|---|

| Ativar\Desativar recolha de exemplo | Ativado – "Ativar recolha de exemplo em máquinas" selecionada |

Localização da política:\Windows Components\Microsoft Defender Antivirus

| Política | Setting |

|---|---|

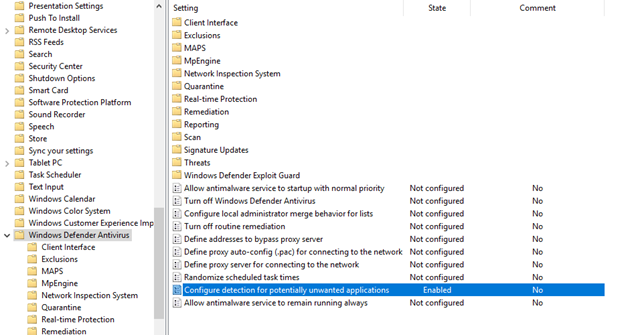

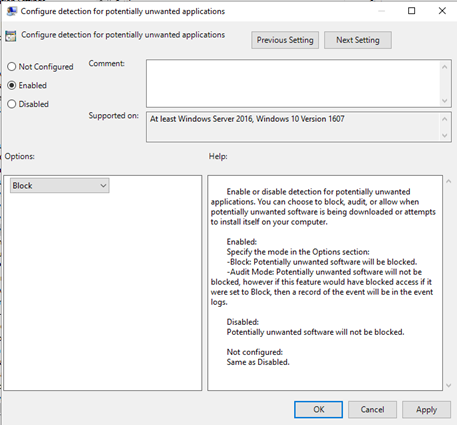

| Configurar a deteção para aplicações potencialmente indesejadas | Ativado, Bloquear |

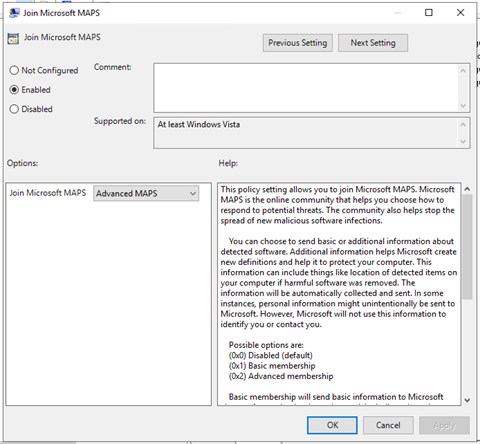

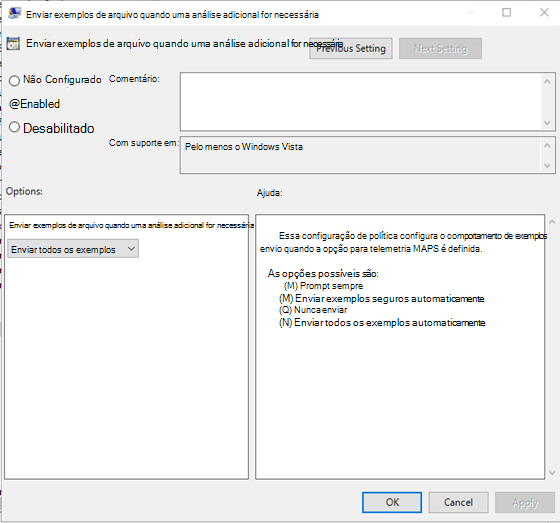

Localização da política:\Windows Components\Microsoft Defender Antivirus\MAPS

| Política | Setting |

|---|---|

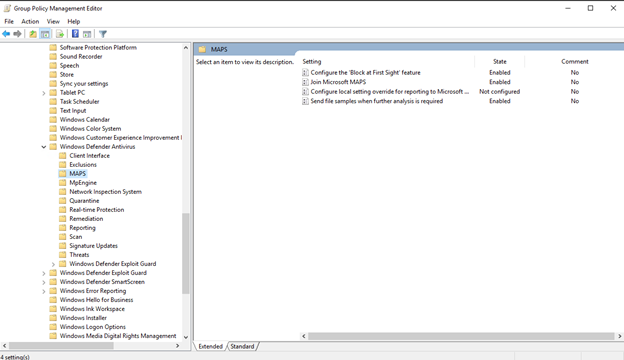

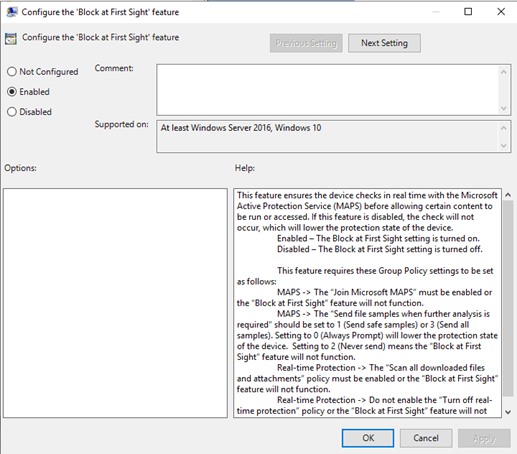

| Aderir ao Microsoft MAPS | Mapas Avançados ativados |

| Enviar exemplos de ficheiros quando for necessária uma análise mais aprofundada | Ativado, Enviar exemplos seguros |

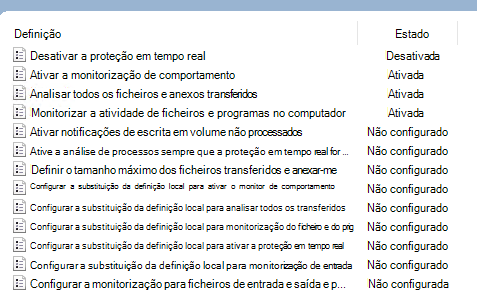

Localização da política:\Windows Components\Microsoft Defender Antivirus\Real-time Protection

| Política | Setting |

|---|---|

| Desativar a proteção em tempo real | Desabilitado |

| Ativar a monitorização de comportamento | Habilitado |

| Analisar todos os ficheiros e anexos transferidos | Habilitado |

| Monitorizar a atividade de ficheiros e programas no computador | Habilitado |

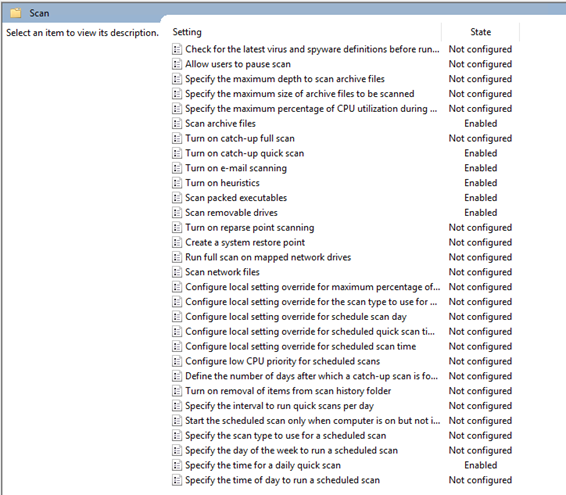

Localização da política:\Windows Components\Microsoft Defender Antivirus\Scan

Estas definições configuram análises periódicas do ponto final. Recomendamos que efetue uma análise rápida semanal, que permita o desempenho.

| Política | Setting |

|---|---|

| Verifique se existem as informações de segurança de vírus e spyware mais recentes antes de executar uma análise agendada | Habilitado |

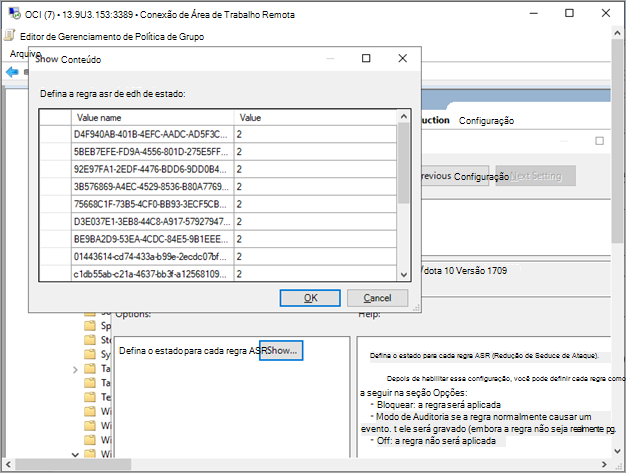

Localização da política:\Windows Components\Microsoft Defender Antivirus\Microsoft Defender Exploit Guard\Attack Surface Reduction

Obtenha a lista atual de GUIDs de regras de redução da superfície de ataque da implementação regras de redução da superfície de ataque Passo 3: Implementar regras ASR. Para obter detalhes adicionais, de acordo com as regras, veja Referência de regras de redução da superfície de ataque

Abra a política Configurar Redução da Superfície de Ataque .

Selecione Habilitado.

Selecione o botão Mostrar .

Adicione cada GUID no campo Nome do Valor com um valor de

2. Esta ação irá configurar cada uma para auditoria apenas.

| Política | Local | Setting |

|---|---|---|

| Configurar o acesso controlado a pastas | \Componentes do Windows\Antivírus Microsoft Defender\Microsoft Defender Exploit Guard Acesso Controlado a Pastas |

Ativado, Modo de Auditoria |

Executar um teste de deteção para verificar a inclusão

Depois de integrar o dispositivo, pode optar por executar um teste de deteção para verificar se um dispositivo está corretamente integrado no serviço. Para obter mais informações, veja Executar um teste de deteção num dispositivo Microsoft Defender para Ponto de Extremidade recentemente integrado.

Exclusão de dispositivos com Política de Grupo

Por motivos de segurança, o pacote utilizado em Dispositivos Offboard irá expirar 7 dias após a data em que foi transferido. Os pacotes de exclusão expirados enviados para um dispositivo serão rejeitados. Ao transferir um pacote de exclusão, será notificado da data de expiração dos pacotes e este também será incluído no nome do pacote.

Observação

As políticas de inclusão e exclusão não devem ser implementadas no mesmo dispositivo ao mesmo tempo, caso contrário, isto causará colisões imprevisíveis.

Obtenha o pacote de exclusão no portal do Microsoft Defender:

No painel de navegação, selecione DefiniçõesPontos Finais>Gestão de dispositivos>Exclusão>.

Selecione o sistema operativo.

No campo Método de implementação , selecione Política de grupo.

Clique em Transferir pacote e guarde o ficheiro .zip.

Extraia o conteúdo do ficheiro .zip para uma localização partilhada e só de leitura que possa ser acedida pelo dispositivo. Deve ter um ficheiro com o nome WindowsDefenderATPOffboardingScript_valid_until_YYYY-MM-DD.cmd.

Abra a Consola de Gestão do Política de Grupo (GPMC), clique com o botão direito do rato no Objeto Política de Grupo (GPO) que pretende configurar e clique em Editar.

No Editor gestão de Política de Grupo, aceda a Configuração do computador,Preferências e, em seguida, definições do Painel de controlo.

Clique com o botão direito do rato em Tarefas agendadas, aponte para Nova e, em seguida, clique em Tarefa imediata.

Na janela Tarefa que é aberta, aceda ao separador Geral em Opções de segurança e selecione Alterar Utilizador ou Grupo, introduza SISTEMA, selecione Verificar Nomes e, em seguida, OK. NT AUTHORITY\SYSTEM aparece como a conta de utilizador como a qual a tarefa será executada.

Selecione Executar se o utilizador tem sessão iniciada ou não e marcar a caixa de marcar Executar com privilégios mais elevados.

No campo Nome, escreva um nome adequado para a tarefa agendada (por exemplo, Implementação do Defender para Ponto Final).

Aceda ao separador Ações e selecione Novo.... Certifique-se de que Iniciar um programa está selecionado no campo Ação . Introduza o caminho UNC, utilizando o nome de domínio completamente qualificado (FQDN) do servidor de ficheiros do ficheiro partilhado

WindowsDefenderATPOffboardingScript_valid_until_YYYY-MM-DD.cmd.Selecione OK e feche todas as janelas de GPMC abertas.

Importante

A exclusão faz com que o dispositivo deixe de enviar dados do sensor para o portal, mas os dados do dispositivo, incluindo a referência a quaisquer alertas que tenha tido, serão retidos até 6 meses.

Monitorizar a configuração do dispositivo

Com Política de Grupo não existe uma opção para monitorizar a implementação de políticas nos dispositivos. A monitorização pode ser feita diretamente no portal ou com as diferentes ferramentas de implementação.

Monitorizar dispositivos com o portal

Aceda ao portal Microsoft Defender.

Selecione Inventário de dispositivos.

Verifique se os dispositivos estão a aparecer.

Observação

Os dispositivos podem demorar vários dias a começar a aparecer na lista Dispositivos. Isto inclui o tempo que as políticas demoram a ser distribuídas para o dispositivo, o tempo que demora até o utilizador iniciar sessão e o tempo que o ponto final demora a iniciar a criação de relatórios.

Configurar políticas do Defender AV

Crie um novo Política de Grupo ou agrupe estas definições com as outras políticas. Isto depende do ambiente do cliente e de como gostaria de implementar o serviço ao direcionar diferentes unidades organizacionais (UOs).

Depois de escolher o GP ou criar um novo, edite o GP.

Navegue até Políticas de Configuração> do ComputadorModelos>Administrativos Componentes>> doWindowsMicrosoft Defender Proteção antivírus> emtempo real.

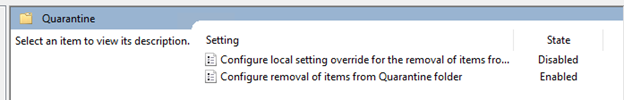

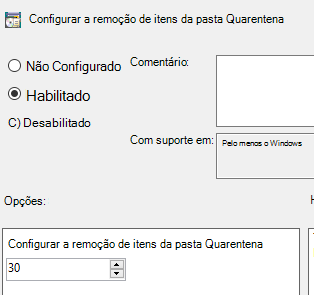

Na pasta Quarentena , configure a remoção de itens da pasta Quarentena.

Na pasta Analisar , configure as definições de análise.

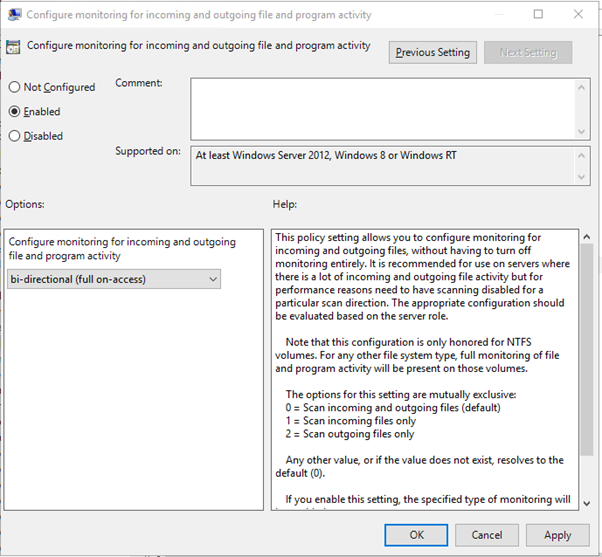

Monitorizar todos os ficheiros na proteção em tempo real

Navegue até Políticas de Configuração> do ComputadorModelos>Administrativos Componentes>> doWindowsMicrosoft Defender Proteção antivírus> emtempo real.

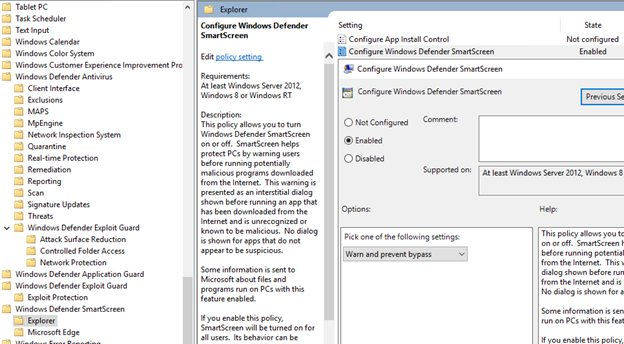

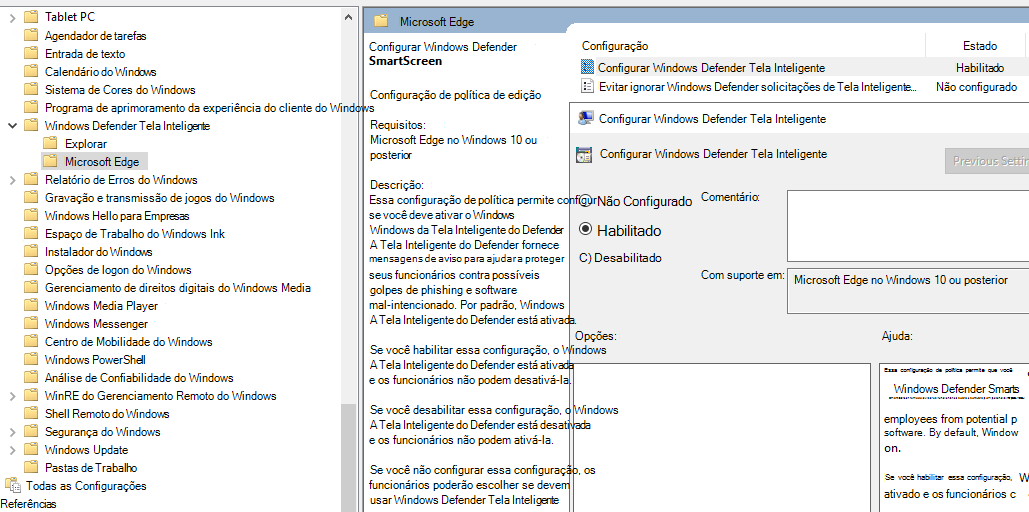

Configurar as definições do Windows Defender SmartScreen

Navegue atéPolíticasde Configuração>do Computador Modelos> AdministrativosComponentes>> doWindows Windows Defender SmartScreen>Explorer.

Navegue até Políticas de Configuração> do ComputadorModelos>Administrativos Componentes>> doWindows Windows Defender SmartScreen>Microsoft Edge.

Configurar Aplicações Potencialmente Indesejadas

Navegue para Políticas de Configuração> do ComputadorModelos>Administrativos Componentes>> doWindowsMicrosoft Defender Antivírus.

Configurar a Proteção contra Entrega na Cloud e enviar amostras automaticamente

Navegue para Políticas de Configuração> do ComputadorModelos>Administrativos Componentes>> doWindowsMicrosoft Defender Antivírus>MAPS.

Observação

A opção Enviar todos os exemplos fornecerá a maior análise de binários/scripts/documentos, o que aumenta a postura de segurança. A opção Enviar exemplos seguros limita o tipo de binários/scripts/documentos que estão a ser analisados e diminui a postura de segurança.

Para obter mais informações, veja Ativar a proteção da cloud no Antivírus do Microsoft Defender e Proteção da cloud e submissão de exemplo no Antivírus do Microsoft Defender.

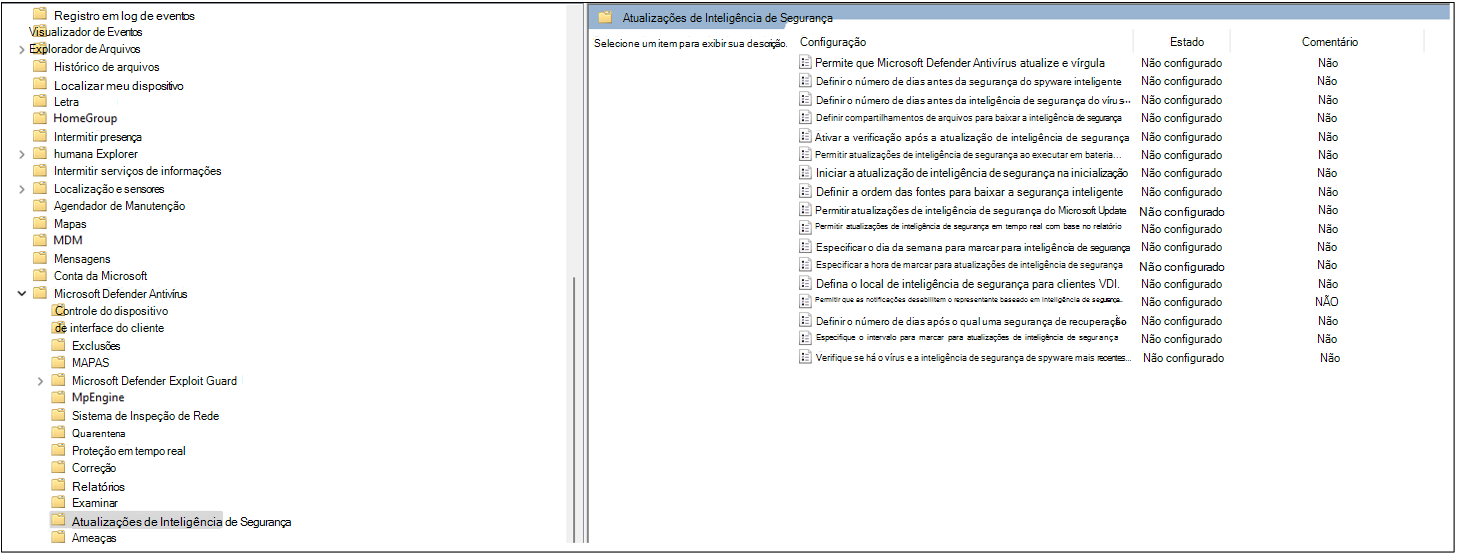

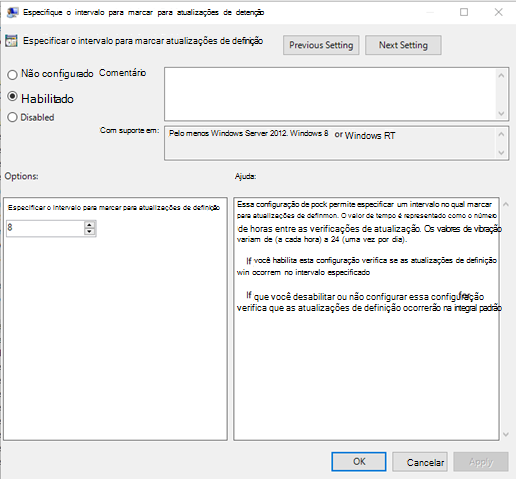

Procurar atualização de assinatura

Navegue atéPolíticasde Configuração> do ComputadorModelos> AdministrativosComponentes>> do Windows Microsoft DefenderAtualizações de Informações de Segurançaantivírus>.

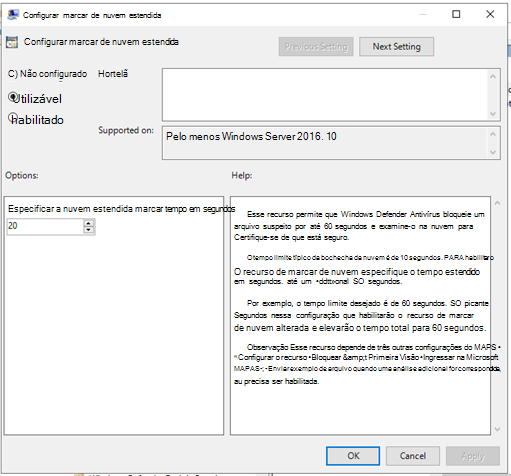

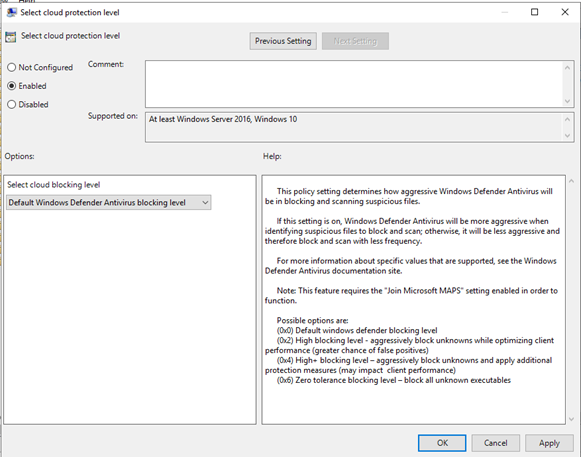

Configurar o tempo limite e o nível de proteção da entrega na cloud

Navegue para Políticas de Configuração> do ComputadorModelos>Administrativos Componentes>> doWindows Microsoft DefenderMpEngineantivírus>.

Quando configurar a política de nível de proteção da cloud para a política de bloqueio do Antivírus Microsoft Defender Predefinido, esta ação irá desativar a política. Isto é o que é necessário para definir o nível de proteção para a predefinição do Windows.

Artigos relacionados

- Integrar dispositivos Windows usando o Microsoft Endpoint Configuration Manager

- Integrar dispositivos Windows usando ferramentas de Gerenciamento de Dispositivos Móveis

- Dispositivos Windows integrados usando um script local

- Dispositivos integrados de VDI (Virtual Desktop Infrastructure) não persistente

- Executar um teste de deteção num dispositivo Microsoft Defender para Ponto de Extremidade recentemente integrado

- Resolver problemas de inclusão de Microsoft Defender para Ponto de Extremidade

Dica

Você deseja aprender mais? Engage com a comunidade de Segurança da Microsoft na nossa Comunidade Tecnológica: Microsoft Defender para Ponto de Extremidade Tech Community.