Integrar dispositivos Windows com Configuration Manager

Deseja experimentar o Defender para Ponto de Extremidade? Inscreva-se para uma avaliação gratuita.

Pode utilizar Configuration Manager para integrar pontos finais no serviço Microsoft Defender para Ponto de Extremidade.

Existem várias opções que pode utilizar para integrar dispositivos com Configuration Manager:

Observação

O Defender para Endpoint não suporta a inclusão durante a fase Experiência Inicial (OOBE). Certifique-se de que os utilizadores completam o OOBE após executar a instalação ou atualização do Windows.

Pode criar uma regra de deteção numa aplicação Configuration Manager para marcar continuamente se um dispositivo tiver sido integrado. Uma aplicação é um tipo de objeto diferente de um pacote e programa. Se um dispositivo ainda não estiver integrado (devido à conclusão pendente do OOBE ou a qualquer outro motivo), Configuration Manager reorganiza para integrar o dispositivo até que a regra detete a alteração do status. Para obter mais informações, veja Configurar Métodos de Deteção no System Center 2012 R2 Configuration Manager.

Pré-requisitos

Veja Requisitos mínimos para Microsoft Defender para Ponto de Extremidade.

Função do sistema de sites do ponto do Endpoint Protection. Esta função é necessária para que as políticas de redução da superfície de ataque e antivírus sejam corretamente implementadas nos pontos finais visados. Sem esta função, os pontos finais na coleção de dispositivos não receberão as políticas de redução da superfície de ataque e antivírus configuradas.

Configurar definições de recolha de exemplo

Para cada dispositivo, pode definir um valor de configuração para indicar se os exemplos podem ser recolhidos a partir do dispositivo quando é feito um pedido através do portal Microsoft Defender para submeter um ficheiro para análise aprofundada.

Observação

Normalmente, estas definições de configuração são efetuadas através de Configuration Manager.

Pode definir uma regra de conformidade para o item de configuração no Configuration Manager para alterar a definição de partilha de exemplo num dispositivo.

Esta regra deve ser um item de configuração da regra de conformidade de remediação que define o valor de uma chave de registo em dispositivos visados para garantir que estão em conformidade.

A configuração é definida através da seguinte entrada de chave de registo:

Path: "HKLM\SOFTWARE\Policies\Microsoft\Windows Advanced Threat Protection"

Name: "AllowSampleCollection"

Value: 0 or 1

Em que o Tipo de chave é um D-WORD. Os valores possíveis são:

- 0: Não permite a partilha de exemplo a partir deste dispositivo

- 1: Permite a partilha de todos os tipos de ficheiro a partir deste dispositivo

O valor predefinido no caso de a chave de registo não existir é 1.

Para obter mais informações sobre a Conformidade do System Center Configuration Manager, consulte Introdução às definições de conformidade no System Center 2012 R2 Configuration Manager.

Criar um conjunto

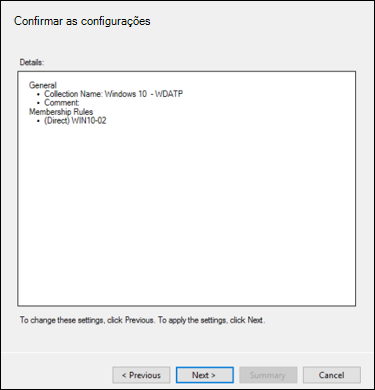

Para integrar dispositivos Windows com Microsoft Configuration Manager, a implementação pode visar uma coleção existente ou pode ser criada uma nova coleção para teste.

A inclusão através de ferramentas como Política de Grupo ou um método manual não instala nenhum agente no sistema.

Na consola Microsoft Configuration Manager, o processo de integração será configurado como parte das definições de compatibilidade na consola do .

Qualquer sistema que receba esta configuração necessária mantém essa configuração enquanto o cliente Configuration Manager continuar a receber esta política do ponto de gestão.

Siga estes passos para integrar pontos finais com Microsoft Configuration Manager:

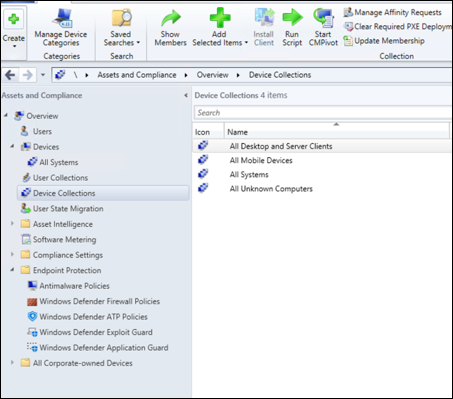

Na consola do Microsoft Configuration Manager, navegue para Ativos e Descrição Geral > da Compatibilidade > Coleções de Dispositivos.

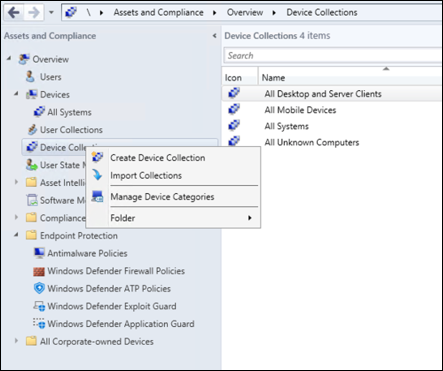

Selecione sem soltar (ou clique com o botão direito do rato) Coleção de Dispositivos e selecione Criar Coleção de Dispositivos.

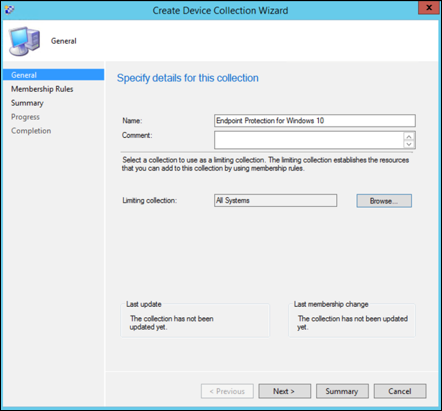

Forneça um Nome e Uma Coleção Limitativa e, em seguida, selecione Seguinte.

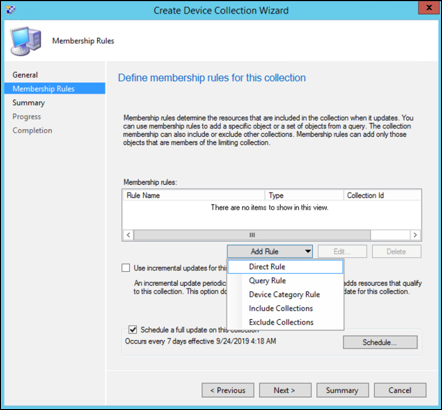

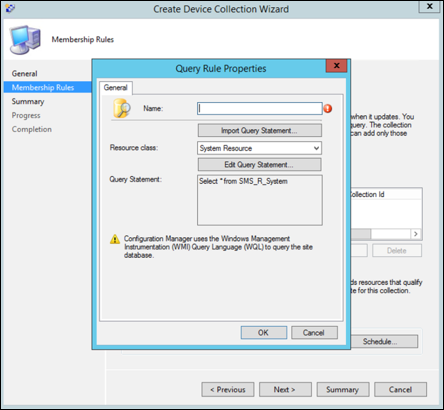

Selecione Adicionar Regra e selecione Regra de Consulta.

Selecione Seguinte no Assistente de Associação Direta e, em seguida, selecione Editar Declaração de Consulta.

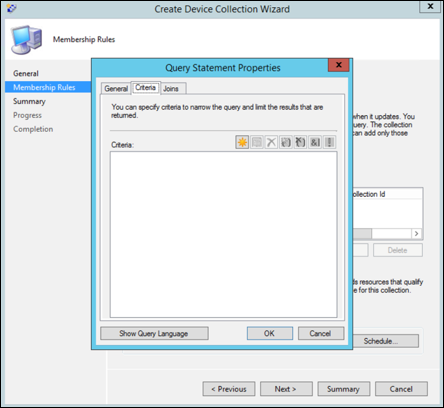

Selecione Critérios e, em seguida, selecione o ícone star.

Mantenha o tipo de critério como valor simples, escolha enquanto Sistema Operativo - número de compilação, operador como é maior ou igual a e valor 14393 e selecione OK.

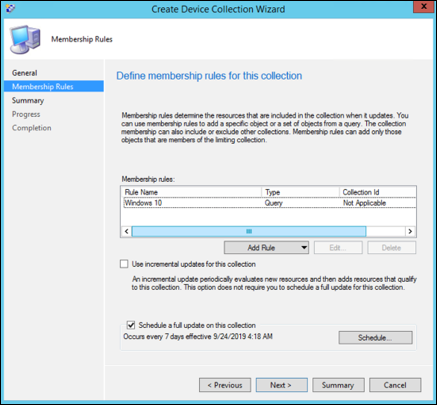

Selecione Seguinte e Fechar.

Selecione Avançar.

Depois de concluir esta tarefa, tem uma coleção de dispositivos com todos os pontos finais do Windows no ambiente.

Configurar a proteção da próxima geração

Recomenda-se as definições de configuração listadas na tabela seguinte:

| Setting | Descrição |

|---|---|

| Examinar | Analisar dispositivos de armazenamento amovíveis, como unidades USB: Sim |

| Proteção em tempo real | Ativar Monitorização Comportamental: Sim Ativar a proteção contra Aplicações Potencialmente Indesejadas durante a transferência e antes da instalação: Sim |

| Serviço de Proteção da Cloud | Tipo de associação do Serviço de Proteção cloud: Associação avançada |

| Redução de superfície de ataque | Configure todas as regras disponíveis para Auditoria. Bloquear estas atividades pode interromper processos de negócio legítimos. A melhor abordagem é definir tudo para auditoria, identificar quais são seguros para ativar e, em seguida, ativar essas definições em pontos finais que não têm deteções de falsos positivos. |

Para implementar Microsoft Defender políticas de redução da superfície de ataque e antivírus através de Microsoft Configuration Manager (SCCM) siga os passos:

- Ative o Endpoint Protection e configure as definições personalizadas do cliente.

- Instale o cliente do Endpoint Protection a partir de uma linha de comandos.

- Verifique a instalação do cliente do Endpoint Protection.

Ativar o Endpoint Protection e configurar definições personalizadas do cliente

Siga os passos para ativar a proteção de pontos finais e a configuração das definições personalizadas do cliente:

Na consola do Configuration Manager, clique em Administração.

Na área de trabalho Administração , clique em Definições do Cliente.

No separador Base , no grupo Criar , clique em Criar Definições Personalizadas do Dispositivo Cliente.

Na caixa de diálogo Criar Definições Personalizadas do Dispositivo Cliente , forneça um nome e uma descrição para o grupo de definições e, em seguida, selecione Endpoint Protection.

Configure as definições de cliente do Endpoint Protection necessárias. Para obter uma lista completa das definições de cliente do Endpoint Protection que pode configurar, consulte a secção Endpoint Protection em Acerca das definições do cliente.

Importante

Instale a função do sistema de sites do Endpoint Protection antes de configurar as definições de cliente para o Endpoint Protection.

Clique em OK para fechar a caixa de diálogo Criar Definições Personalizadas do Dispositivo Cliente . As novas definições de cliente são apresentadas no nó Definições do Cliente da área de trabalho Administração .

Em seguida, implemente as definições de cliente personalizadas numa coleção. Selecione as definições personalizadas do cliente que pretende implementar. No separador Base , no grupo Definições do Cliente , clique em Implementar.

Na caixa de diálogo Selecionar Coleção, selecione a coleção na qual pretende implementar as definições do cliente e, em seguida, clique em OK. A nova implementação é apresentada no separador Implementações do painel de detalhes.

Os clientes são configurados com estas definições quando transferirem a política de cliente seguinte. Para obter mais informações, veja Iniciar a obtenção de políticas para um cliente Configuration Manager.

Observação

Para Windows Server 2012 R2 e Windows Server 2016 geridos pelo Configuration Manager 2207 e versões posteriores, integre o Microsoft Defender para Ponto de Extremidade (MDPE) Definição do cliente (recomendado). Em alternativa, pode utilizar versões mais antigas do Configuration Manager para efetuar uma migração. Para obter mais informações, veja Migrar servidores do Microsoft Monitoring Agent para a solução unificada.

Instalar o cliente do Endpoint Protection com a Linha de Comandos

Siga os passos para concluir a instalação do cliente do Endpoint Protection a partir da linha de comandos.

Copie scepinstall.exe da pasta Cliente da pasta de instalação do Configuration Manager para o computador no qual pretende instalar o software de cliente do Endpoint Protection.

Abra o Prompt de Comando como administrador. Altere o diretório para a pasta com o instalador. Em seguida, execute

scepinstall.exe, adicionando quaisquer propriedades adicionais da linha de comandos necessárias:Propriedade Descrição /sExecutar o instalador silenciosamente /qExtrair os ficheiros de configuração silenciosamente /iExecutar o instalador normalmente /policyEspecificar um ficheiro de política antimalware para configurar o cliente durante a instalação /sqmoptinOptar ativamente por participar no Programa de Melhoramento da Experiência do Cliente da Microsoft (PMEC) Siga as instruções apresentadas no ecrã para concluir a instalação do cliente.

Se transferiu o pacote de definição de atualização mais recente, copie o pacote para o computador cliente e, em seguida, faça duplo clique no pacote de definição para instalá-lo.

Observação

Após a conclusão da instalação do cliente do Endpoint Protection, o cliente executa automaticamente uma atualização de definição marcar. Se esta atualização marcar tiver êxito, não terá de instalar manualmente o pacote de atualização de definições mais recente.

Exemplo: instalar o cliente com uma política antimalware

scepinstall.exe /policy <full path>\<policy file>

Verificar a instalação do cliente do Endpoint Protection

Depois de instalar o cliente do Endpoint Protection no computador de referência, verifique se o cliente está a funcionar corretamente.

No computador de referência, abra System Center Endpoint Protection a partir da área de notificação do Windows.

No separador Base da caixa de diálogo System Center Endpoint Protection, verifique se a proteção em tempo real está definida como Ativada.

Verifique se está atualizado para definições de Vírus e spyware.

Para se certificar de que o computador de referência está pronto para processamento de imagens, em Opções de análise, selecione Completo e, em seguida, clique em Analisar agora.

Configurar a proteção de rede

Antes de ativar a proteção de rede no modo de auditoria ou de bloqueio, certifique-se de que instalou a atualização da plataforma antimalware, que pode ser obtida a partir da página de suporte.

Configurar o acesso controlado a pastas

Ative a funcionalidade no modo de auditoria durante, pelo menos, 30 dias. Após este período, reveja as deteções e crie uma lista de aplicações que têm permissão para escrever em diretórios protegidos.

Para obter mais informações, veja Avaliar o acesso controlado a pastas.

Executar um teste de deteção para verificar a inclusão

Depois de integrar o dispositivo, pode optar por executar um teste de deteção para verificar se um dispositivo está corretamente integrado no serviço. Para obter mais informações, veja Executar um teste de deteção num dispositivo Microsoft Defender para Ponto de Extremidade recentemente integrado.

Exclusão de dispositivos com Configuration Manager

Por motivos de segurança, o pacote utilizado em Dispositivos Offboard irá expirar 7 dias após a data em que foi transferido. Os pacotes de exclusão expirados enviados para um dispositivo serão rejeitados. Ao transferir um pacote de exclusão, será notificado da data de expiração dos pacotes e este também será incluído no nome do pacote.

Observação

As políticas de inclusão e exclusão não devem ser implementadas no mesmo dispositivo ao mesmo tempo, caso contrário, isto causará colisões imprevisíveis.

Exclusão de dispositivos com Microsoft Configuration Manager ramo atual

Se utilizar Microsoft Configuration Manager ramo atual, veja Criar um ficheiro de configuração de exclusão.

Exclusão de dispositivos com o System Center 2012 R2 Configuration Manager

Obtenha o pacote de exclusão no portal do Microsoft Defender:

- No painel de navegação, selecione DefiniçõesPontos Finais>Gestão de dispositivos>Exclusão>.

- Selecione Windows 10 ou Windows 11 como o sistema operativo.

- No campo Método de implementação, selecione System Center Configuration Manager 2012/2012 R2/1511/1602.

- Selecione Transferir pacote e guarde o ficheiro .zip.

Extraia o conteúdo do ficheiro .zip para uma localização partilhada e só de leitura que possa ser acedida pelos administradores de rede que irão implementar o pacote. Deve ter um ficheiro com o nome WindowsDefenderATPOffboardingScript_valid_until_YYYY-MM-DD.cmd.

Implemente o pacote ao seguir os passos no artigo Pacotes e Programas no System Center 2012 R2 Configuration Manager.

Escolha uma coleção de dispositivos predefinida para implementar o pacote.

Importante

A exclusão faz com que o dispositivo deixe de enviar dados do sensor para o portal, mas os dados do dispositivo, incluindo a referência a quaisquer alertas que tenha tido, serão retidos até 6 meses.

Monitorizar a configuração do dispositivo

Se estiver a utilizar Microsoft Configuration Manager ramo atual, utilize o dashboard incorporado do Defender para Ponto Final na consola do Configuration Manager. Para obter mais informações, veja Defender para Endpoint – Monitor.

Se estiver a utilizar o System Center 2012 R2 Configuration Manager, a monitorização consiste em duas partes:

Confirmar que o pacote de configuração foi implementado corretamente e está em execução (ou foi executado com êxito) nos dispositivos na sua rede.

Verificar se os dispositivos estão em conformidade com o serviço Defender para Endpoint (isto garante que o dispositivo pode concluir o processo de integração e pode continuar a reportar dados ao serviço).

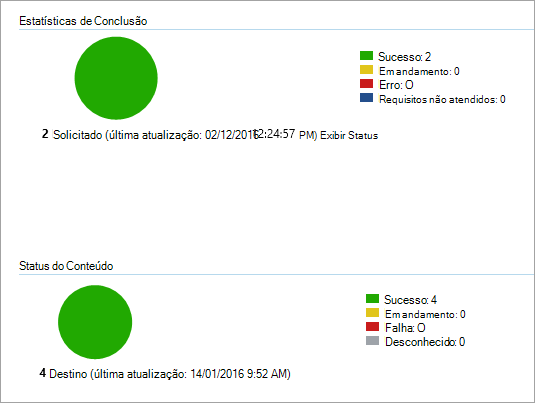

Confirme que o pacote de configuração foi implementado corretamente

Na consola Configuration Manager, clique em Monitorização na parte inferior do painel de navegação.

Selecione Descrição geral e, em seguida , Implementações.

Selecione na implementação com o nome do pacote.

Reveja os indicadores de status em Estatísticas de Conclusão e Estado do Conteúdo.

Se existirem implementações falhadas (dispositivos com o estado Erro, Requisitos Não Cumpridos ou Com Falhas), poderá ter de resolver os problemas dos dispositivos. Para obter mais informações, veja Resolver problemas de inclusão do Microsoft Defender para Ponto de Extremidade.

Verifique se os dispositivos estão em conformidade com o serviço Microsoft Defender para Ponto de Extremidade

Pode definir uma regra de conformidade para o item de configuração no System Center 2012 R2 Configuration Manager para monitorizar a implementação.

Esta regra deve ser um item de configuração de regra de conformidade não remediador que monitorize o valor de uma chave de registo em dispositivos visados.

Monitorize a seguinte entrada de chave de registo:

Path: "HKLM\SOFTWARE\Microsoft\Windows Advanced Threat Protection\Status"

Name: "OnboardingState"

Value: "1"

Para obter mais informações, veja Introdução às definições de compatibilidade no System Center 2012 R2 Configuration Manager.

Artigos relacionados

- Integrar servidores para Microsoft Defender para Ponto de Extremidade

- Carregar dispositivos cliente Windows e Mac para Microsoft Defender para Ponto de Extremidade

Dica

Você deseja aprender mais? Engage com a comunidade de Segurança da Microsoft na nossa Comunidade Tecnológica: Microsoft Defender para Ponto de Extremidade Tech Community.