Criar políticas de sessão Microsoft Defender para Aplicativos de Nuvem

Microsoft Defender para Aplicativos de Nuvem políticas de sessão fornecem visibilidade granular sobre aplicações na cloud com monitorização ao nível da sessão em tempo real. Utilize políticas de sessão para efetuar várias ações, consoante a política que definiu para uma sessão de utilizador.

Ao contrário das políticas de acesso, que permitem ou bloqueiam completamente o acesso, as políticas de sessão permitem o acesso durante a monitorização da sessão. Adicione o controlo de aplicação de Acesso Condicional às políticas de sessão para limitar atividades de sessão específicas.

Por exemplo, pode querer permitir que os utilizadores acedam a uma aplicação a partir de dispositivos não geridos ou a partir de localizações específicas. No entanto, poderá querer limitar a transferência de ficheiros confidenciais durante essas sessões ou exigir que documentos específicos estejam protegidos contra transferências, carregamentos ou cópias ao sair da aplicação.

As políticas criadas para uma aplicação anfitriã não estão ligadas a aplicações de recursos relacionadas. Por exemplo, as políticas de acesso que criar para o Teams, Exchange ou Gmail não estão ligadas ao SharePoint, OneDrive ou Google Drive. Se precisar de uma política para a aplicação de recursos além da aplicação anfitriã, crie uma política separada.

Não há limite para o número de políticas que podem ser aplicadas.

Pré-requisitos

Antes de começar, certifique-se de que tem os seguintes pré-requisitos:

Uma licença de Defender para Aplicativos de Nuvem, como uma licença autónoma ou como parte de outra licença

Uma licença para Microsoft Entra ID P1, como licença autónoma ou como parte de outra licença.

Se estiver a utilizar um IdP que não seja da Microsoft, a licença exigida pela sua solução de fornecedor de identidade (IdP).

As aplicações relevantes integradas no controlo de aplicações de Acesso Condicional. Microsoft Entra ID aplicações são automaticamente integradas, enquanto as aplicações IdP que não sejam da Microsoft têm de ser integradas manualmente.

Se estiver a trabalhar com um IdP que não seja da Microsoft, certifique-se de que também configurou o seu IdP para trabalhar com Microsoft Defender para Aplicativos de Nuvem. Para saber mais, confira:

Para que a política de sessão funcione, também tem de ter uma Microsoft Entra ID política de Acesso Condicional, que cria as permissões para controlar o tráfego.

Exemplo: Criar políticas de Acesso Condicional Microsoft Entra ID para utilização com Defender para Aplicativos de Nuvem

Este procedimento fornece um exemplo de alto nível sobre como criar uma política de Acesso Condicional para utilização com Defender para Aplicativos de Nuvem.

No Microsoft Entra ID Acesso Condicional, selecione Criar nova política.

Introduza um nome significativo para a sua política e, em seguida, selecione a ligação em Sessão para adicionar controlos à sua política.

Na área Sessão , selecione Utilizar Controlo de Aplicações de Acesso Condicional.

Na área Utilizadores , selecione para incluir todos os utilizadores ou apenas utilizadores e grupos específicos.

Nas áreas Condições e Aplicações do cliente , selecione as condições e as aplicações cliente que pretende incluir na sua política.

Guarde a política ao alternar Relatório-apenas para Ativado e, em seguida, selecione Criar.

Microsoft Entra ID suporta políticas baseadas no browser e não baseadas no browser. Recomendamos que crie ambos os tipos para uma maior cobertura de segurança.

Repita este procedimento para criar uma política de Acesso Condicional baseada no nonbrowser. Na área Aplicações do cliente , alterne a opção Configurar para Sim. Em seguida, em Clientes de autenticação moderna, desmarque a opção Browser . Deixe todas as outras seleções predefinidas selecionadas.

Para obter mais informações, veja Políticas de Acesso Condicional e Criar uma política de Acesso Condicional.

Observação

Microsoft Defender para Aplicativos de Nuvem utiliza a aplicação Microsoft Defender para Aplicativos de Nuvem - Controlos de Sessão como parte do serviço de Controlo de Aplicações de Acesso Condicional para o início de sessão do utilizador. Esta aplicação está localizada na secção "Aplicações Empresariais" do Entra ID. Para proteger as suas aplicações SaaS com Controlos de Sessão, tem de permitir o acesso a esta aplicação.

Se tiver políticas de Acesso Condicional que tenham "Bloquear Acesso" selecionadas no Controlo de "Conceder Acesso" num Microsoft Entra ID política de Acesso Condicional no âmbito desta aplicação, os utilizadores finais não poderão aceder às aplicações protegidas nos controlos de sessão.

É importante garantir que esta aplicação não é restrita involuntariamente por quaisquer políticas de Acesso Condicional. Para políticas que restringem todas ou determinadas aplicações, certifique-se de que esta aplicação está listada como uma exceção nos recursos de Destino ou confirme que a política de bloqueio é deliberada.

Para garantir que as políticas de acesso condicional com base na localização funcionam corretamente, inclua a aplicação Microsoft Defender para Aplicativos de Nuvem – Controlos de Sessão nessas políticas.

Criar uma política de sessão Defender para Aplicativos de Nuvem

Este procedimento descreve como criar uma nova política de sessão no Defender para Aplicativos de Nuvem.

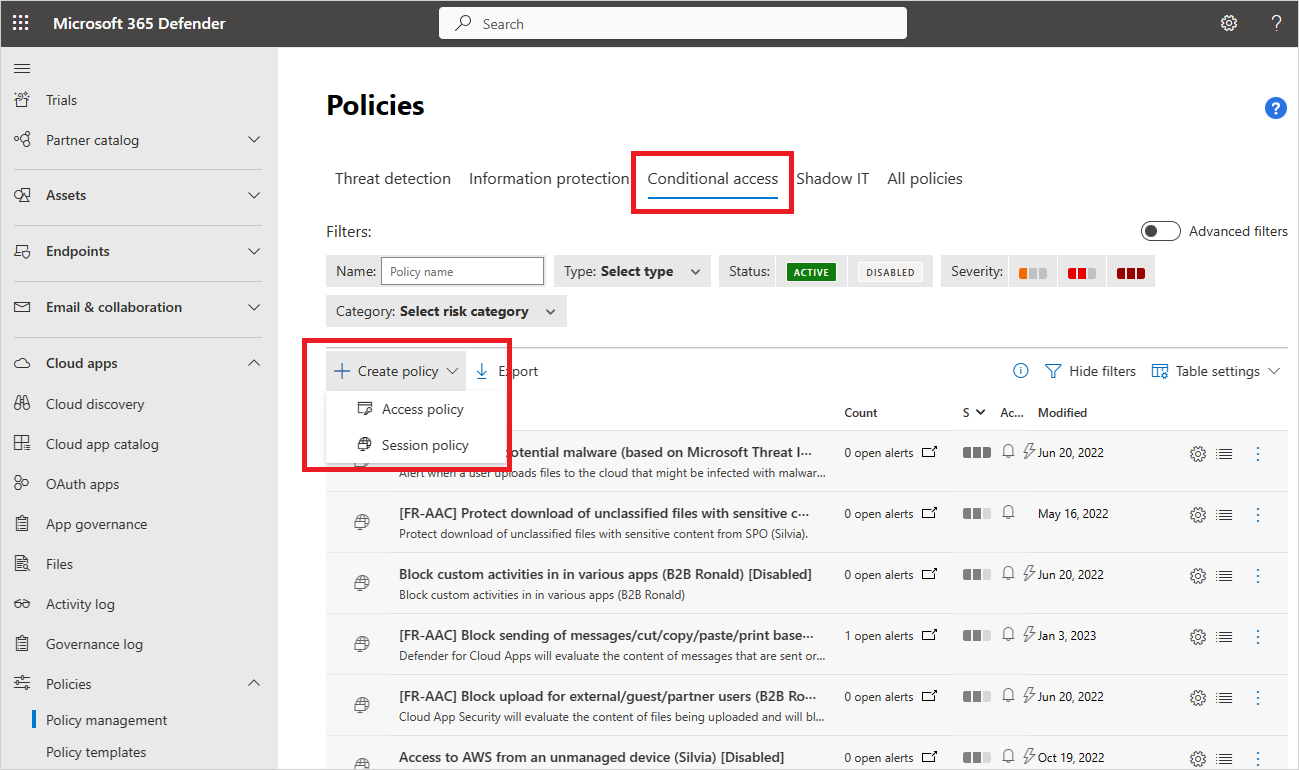

No Microsoft Defender XDR, selecione o separador Gestão > de Políticas de Políticas de Aplicações >> na Cloud Acesso Condicional.

Selecione Criar política>Política de sessão. Por exemplo:

Na página Criar política de sessão , comece por selecionar um modelo na lista pendente Modelo de política ou ao introduzir todos os detalhes manualmente.

Introduza as seguintes informações básicas para a sua política. Se estiver a utilizar um modelo, grande parte do conteúdo já está preenchido automaticl.

Nome Descrição Nome da política Um nome significativo para a sua política, como Bloquear a Transferência de Documentos Confidenciais na Caixa para Utilizadores de Marketing Gravidade da política Selecione a gravidade que pretende aplicar à sua política. Categoria Selecione a categoria que pretende aplicar. Descrição Introduza uma descrição opcional e significativa para a sua política para ajudar a sua equipa a compreender o seu objetivo. Tipo de controlo de sessão Selecione uma das opções a seguir:

- Apenas monitorização. Monitoriza apenas a atividade do utilizador e cria uma política apenas de Monitorização para as aplicações que selecionar.

- Bloquear atividades. Bloqueia atividades específicas definidas pelo filtro Tipo de atividade . Todas as atividades das aplicações selecionadas são monitorizadas e comunicadas no Registo de atividades.

- Controlar a transferência de ficheiros (com inspeção). Monitoriza as transferências de ficheiros e pode ser combinada com outras ações, como bloquear ou proteger transferências.

- Controlar o carregamento de ficheiros (com inspeção). Monitoriza carregamentos de ficheiros e pode ser combinado com outras ações, como bloquear ou proteger carregamentos.

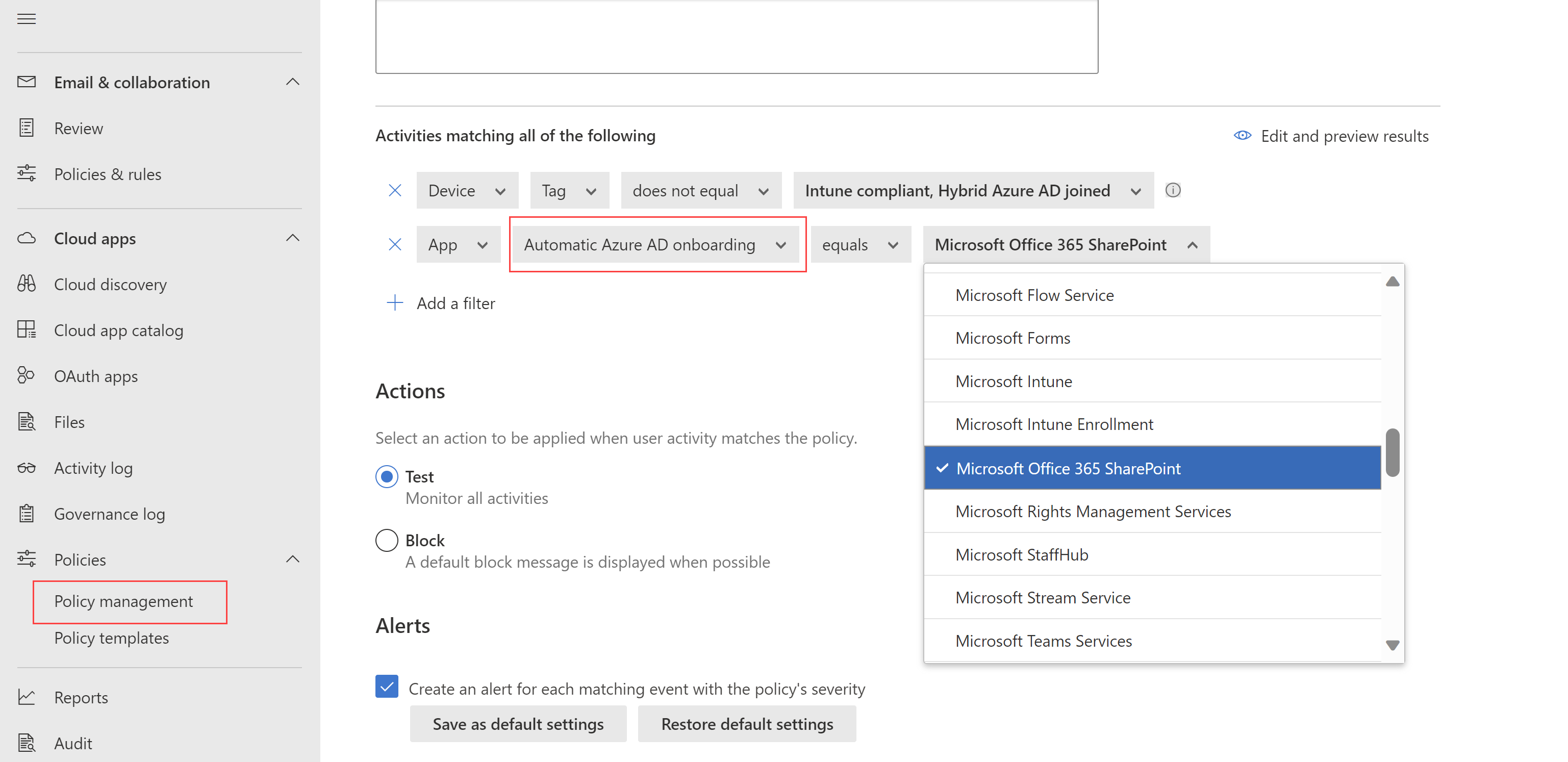

Para obter mais informações, veja Atividades suportadas para políticas de sessão.Na área Atividades que correspondem a todas as áreas seguintes , selecione filtros de atividade adicionais a aplicar à política. Os filtros incluem as seguintes opções:

Nome Descrição Tipo de atividade Selecione o tipo de atividade que pretende aplicar, como:

- Impressão

- Ações da área de transferência como cortar, copiar, colar

- Enviar, partilhar, anular a partilha ou editar itens em aplicações suportadas.

Por exemplo, utilize uma atividade de envio de itens nas suas condições para capturar um utilizador que tente enviar informações num chat do Teams ou num canal do Slack e bloqueie a mensagem se contiver informações confidenciais, como uma palavra-passe ou outras credenciais.Aplicativo Filtra uma aplicação específica a incluir na política. Selecione aplicações selecionando primeiro se utilizam inclusão de Azure AD automatizada, para aplicações Microsoft Entra ID ou Inclusão manual, para aplicações IdP não Microsoft. Em seguida, selecione a aplicação que pretende incluir no filtro da lista.

Se a sua aplicação IdP não Microsoft estiver em falta na lista, certifique-se de que a integrou completamente. Para saber mais, confira:

- Integrar aplicações de catálogo IdP não Microsoft para controlo de aplicações de Acesso Condicional.

- Integrar aplicações personalizadas não Microsoft IdP para controlo de aplicações de Acesso Condicional

Se optar por não utilizar o filtro de Aplicação , a política aplica-se a todas as aplicações marcadas como Ativadas na página Definições aplicações ligadas > aplicações >> de Controlo de Aplicações de Acesso Condicional .

Nota: poderá ver alguma sobreposição entre aplicações integradas e aplicações que precisam de integração manual. Em caso de conflito no filtro entre as aplicações, as aplicações integradas manualmente terão precedência.Dispositivo Filtre por etiquetas de dispositivos, como um método de gestão de dispositivos específico ou tipos de dispositivos, como PC, dispositivos móveis ou tablets. Endereço IP Filtre por endereço IP ou utilize etiquetas de endereço IP atribuídas anteriormente. Location Filtrar por localização geográfica. A ausência de uma localização claramente definida pode identificar atividades de risco. ISP registado Filtre por atividades provenientes de um ISP específico. Usuário Filtre por um utilizador ou grupo de utilizadores específico. Cadeia de caracteres de agente do usuário. Filtre por uma cadeia de agente de utilizador específica. Etiqueta do agente de utilizador Filtre por etiquetas de agente de utilizador, tais como para browsers desatualizados ou sistemas operativos. Por exemplo:

Selecione Editar e pré-visualizar resultados para obter uma pré-visualização dos tipos de atividades que seriam devolvidos com a sua seleção atual.

Configure opções adicionais disponíveis para quaisquer tipos de controlo de sessão específicos.

Por exemplo, se tiver selecionado Bloquear atividades, selecione Utilizar inspeção de conteúdo para inspecionar o conteúdo da atividade e, em seguida, configure as definições conforme necessário. Neste caso, poderá querer inspecionar a procura de texto que inclua expressões específicas, como um número de segurança social.

Se selecionou Transferência de ficheiros de controlo (com inspeção) ou Carregamento de ficheiros de controlo (com inspeção), configure os Ficheiros que correspondem a todas as seguintes definições.

Configure um dos seguintes filtros de ficheiro:

Nome Descrição Rótulo de confidencialidade Filtre por Proteção de Informações do Microsoft Purview etiquetas de confidencialidade, se também utilizar o Microsoft Purview e os seus dados estiverem protegidos pelas respetivas etiquetas de confidencialidade. Nome do arquivo Filtre por ficheiros específicos. Extensão Filtre por tipos de ficheiro específicos, por exemplo, bloquear a transferência de todos os ficheiros .xls. Tamanho do arquivo (MB) Filtre por tamanhos de ficheiro específicos, como ficheiros grandes ou pequenos. Na área Aplicar a (Pré-visualização):

- Selecione se pretende aplicar a política a todos os ficheiros ou ficheiros apenas em pastas especificadas

- Selecione um método de inspeção a utilizar, como serviços de classificação de dados ou software maligno. Para obter mais informações, veja Integração dos Serviços de Classificação de Dados da Microsoft.

- Configure opções mais detalhadas para a sua política, como cenários baseados em elementos como impressões digitais ou classificadores treináveis.

Na área Ações , selecione uma das seguintes opções:

Nome Descrição Auditoria Monitoriza todas as atividades. Selecione para permitir explicitamente a transferência de acordo com os filtros de política que definiu. Bloquear Bloqueia transferências de ficheiros e monitoriza todas as atividades. Selecione para bloquear explicitamente as transferências de acordo com os filtros de política que definiu.

As políticas de bloqueio também lhe permitem selecionar para notificar os utilizadores por e-mail e personalizar a mensagem de bloqueio.Protect Aplica uma etiqueta de confidencialidade à transferência e monitoriza todas as atividades. Disponível apenas se tiver selecionado Transferência de ficheiros de controlo (com inspeção).

Se utilizar Proteção de Informações do Microsoft Purview, também pode optar por aplicar uma etiqueta de confidencialidade a ficheiros correspondentes, aplicar permissões personalizadas ao utilizador que transfere ficheiros ou bloquear a transferência de ficheiros específicos.

Se tiver uma Microsoft Entra ID política de Acesso Condicional, também pode optar por exigir a autenticação de passo a passo (Pré-visualização).Opcionalmente, selecione a opção Aplicar sempre a ação selecionada, mesmo que os dados não possam ser analisados conforme necessário para a sua política.

Na área Alertas , configure qualquer uma das seguintes ações conforme necessário:

- Criar um alerta para cada evento correspondente com a gravidade da política

- Enviar um alerta como e-mail

- Limite de alertas diários por política

- Enviar alertas para o Power Automate

Quando terminar, selecione Criar.

Testar a política

Depois de criar a política de sessão, teste-a ao autenticar novamente cada aplicação configurada na política e testar o cenário que configurou na sua política.

Recomendamos que você:

- Termine sessão em todas as sessões existentes antes de voltar a autenticar nas suas aplicações.

- Inicie sessão em aplicações móveis e de ambiente de trabalho a partir de dispositivos geridos e não geridos para garantir que as atividades são totalmente capturadas no registo de atividades.

Certifique-se de que inicia sessão com um utilizador que corresponda à sua política.

Para testar a política na sua aplicação:

Verifique se o ícone de bloqueio

aparece no browser ou se está a trabalhar num browser que não seja o Microsoft Edge, marcar que o URL da aplicação contém o

aparece no browser ou se está a trabalhar num browser que não seja o Microsoft Edge, marcar que o URL da aplicação contém o .mcassufixo. Para obter mais informações, consulte Proteção no browser com Microsoft Edge para Empresas (Pré-visualização).Visite todas as páginas na aplicação que fazem parte do processo de trabalho de um utilizador e verifique se as páginas são compostas corretamente.

Verifique se o comportamento e a funcionalidade da aplicação não são afetados negativamente pela realização de ações comuns, como transferir e carregar ficheiros.

Se estiver a trabalhar com aplicações IdP personalizadas e não da Microsoft, marcar cada um dos domínios que adicionou manualmente à sua aplicação.

Se encontrar erros ou problemas, utilize a barra de ferramentas de administração para recolher recursos, como .har ficheiros e sessões gravadas, para preencher um pedido de suporte.

Para marcar para atualizações no Microsoft Defender XDR:

No Portal do Microsoft Defender, em Aplicações na Cloud, aceda a Políticas e, em seguida, selecione Gestão de políticas.

Selecione a política que criou para ver o relatório de política. Uma correspondência de política de sessão deve aparecer em breve.

O relatório de política mostra que inícios de sessão foram redirecionados para Microsoft Defender para Aplicativos de Nuvem para controlo de sessão, bem como quaisquer outras ações, como os ficheiros que foram transferidos ou bloqueados das sessões monitorizadas.

Desativar as definições de notificação do utilizador

Por predefinição, os utilizadores são notificados quando as sessões estão a ser monitorizadas. Se preferir que os seus utilizadores não sejam notificados ou personalizem a mensagem de notificação, configure as definições de notificação.

No Microsoft Defender XDR, selecione Definições Aplicações > na cloud Monitorização do Utilizador do Controlo > de Aplicações > de Acesso Condicional.

Efetue uma das seguintes seleções:

- Desmarque a opção Notificar os utilizadores de que a atividade está a ser monitorizada

- Mantenha a seleção e selecione para utilizar a mensagem predefinida ou para personalizar a sua mensagem.

Selecione a ligação Pré-visualizar para ver um exemplo da mensagem configurada num novo separador do browser.

Exportar registos da Cloud Discovery

O Controlo de Aplicações de Acesso Condicional regista os registos de tráfego de cada sessão de utilizador que é encaminhada através do mesmo. Os registos de tráfego incluem a hora, o IP, o agente do utilizador, os URLs visitados e o número de bytes carregados e transferidos. Estes registos são analisados e um relatório contínuo, Defender para Aplicativos de Nuvem Controlo de Aplicações de Acesso Condicional, é adicionado à lista de relatórios de deteção de cloud na dashboard de deteção da cloud.

Para exportar os registos da Cloud Discovery a partir do dashboard da cloud Discovery:

No Portal do Microsoft Defender, selecione Definições. Em seguida, selecione Aplicações na Cloud. Em Aplicações ligadas, selecione Controlo de Aplicações de Acesso Condicional.

Acima da tabela, selecione o botão exportar. Por exemplo:

Selecione o intervalo do relatório e selecione Exportar. Este processo pode demorar algum tempo.

Para transferir o registo exportado depois de o relatório estar pronto, no Portal do Microsoft Defender, aceda a Relatórios ->Aplicações na Cloud e, em seguida, Relatórios exportados.

Na tabela, selecione o relatório relevante na lista de registos de tráfego do Controlo de Aplicações de Acesso Condicional e selecione Transferir. Por exemplo:

Atividades suportadas para políticas de sessão

As secções seguintes fornecem mais detalhes sobre cada atividade suportada por Defender para Aplicativos de Nuvem políticas de sessão.

Monitorizar apenas

O tipo de controlo de sessãoMonitorizar apenas monitoriza apenas a atividade De início de sessão.

Para monitorizar outras atividades, selecione um dos outros tipos de controlo de sessão e utilize a açãoAuditoria.

Para monitorizar atividades que não sejam transferências e carregamentos, tem de ter, pelo menos, um bloco por política de atividade na política de monitorização.

Bloquear todas as transferências

Quando a transferência do Ficheiro de controlo (com inspeção) é definida como o tipo de controlo de sessão e Bloquear é definido como a ação, o controlo de aplicações de Acesso Condicional impede que os utilizadores transfiram um ficheiro de acordo com os filtros de ficheiro de políticas.

Quando um utilizador inicia uma transferência, é apresentada uma mensagem Transferir restrita para o utilizador e o ficheiro transferido é substituído por um ficheiro de texto. Configure a mensagem do ficheiro de texto para o utilizador conforme necessário para a sua organização.

Exigir autenticação passo a passo

A açãoExigir autenticação de passo a passo está disponível quando o tipo de controlo de sessão está definido como Bloquear atividades, Controlar a transferência de ficheiros (com inspeção) ou Controlar o carregamento de ficheiros (com inspeção).

Quando esta ação está selecionada, Defender para Aplicativos de Nuvem redireciona a sessão para Microsoft Entra Acesso Condicional para reavaliação de políticas, sempre que ocorrer a atividade selecionada.

Utilize esta opção para marcar afirmações como a autenticação multifator e a conformidade do dispositivo durante uma sessão, com base no contexto de autenticação configurado no Microsoft Entra ID.

Bloquear atividades específicas

Quando Bloquear atividades estiver definido como o tipo de controlo de sessão, selecione atividades específicas para bloquear em aplicações específicas.

Todas as atividades de aplicações configuradas são monitorizadas e comunicadas no Registo de atividades das aplicações >na cloud.

Para bloquear atividades específicas, selecione ainda mais a açãoBloquear e selecione as atividades que pretende bloquear.

Para emitir alertas para atividades específicas, selecione a açãoAuditoria e configure as definições de alerta.

Por exemplo, poderá querer bloquear as seguintes atividades:

Mensagem enviada do Teams. Impeça os utilizadores de enviar mensagens do Microsoft Teams ou bloqueie mensagens do Teams que contenham conteúdos específicos.

Imprimir. Bloquear todas as ações de impressão.

Copiar. Bloqueie todas as ações de cópia para a área de transferência ou bloqueie apenas a cópia para conteúdo específico.

Proteger ficheiros ao transferir

Selecione o tipo de controlo Bloquear atividadesde sessão para bloquear atividades específicas, que define com o filtroTipo de atividade.

Todas as atividades de aplicações configuradas são monitorizadas e comunicadas no Registo de atividades das aplicações >na cloud.

Selecione a açãoBloquear para bloquear atividades específicas ou selecione a açãoAuditoria e defina as definições de alerta para emitir alertas para atividades específicas.

Selecione a açãoProteger para proteger ficheiros com etiquetagem de confidencialidade e outras proteções de acordo com os filtros de ficheiro da política.

As etiquetas de confidencialidade estão configuradas no Microsoft Purview e têm de ser configuradas para aplicar encriptação para que apareça como uma opção na política de sessão Defender para Aplicativos de Nuvem.

Quando configurar a política de sessão com uma etiqueta específica e o utilizador transferir um ficheiro que cumpra os critérios da política, a etiqueta e quaisquer proteções e permissões correspondentes são aplicadas no ficheiro.

O ficheiro original permanece como estava na aplicação na cloud enquanto o ficheiro transferido está protegido. Os utilizadores que tentarem aceder ao ficheiro transferido têm de cumprir os requisitos de permissão determinados pela proteção aplicada.

Defender para Aplicativos de Nuvem atualmente suporta a aplicação de etiquetas de confidencialidade de Proteção de Informações do Microsoft Purview para os seguintes tipos de ficheiro:

- Word: docm, docx, dotm, dotx

- Excel: xlam, xlsm, xlsx, xltx

- PowerPoint: potm, potx, ppsx, ppsm, pptm, pptx

Observação

Os ficheiros PDF têm de ser etiquetados com etiquetas unificadas.

A opção Proteger não suporta a substituição de ficheiros com uma etiqueta existente nas políticas de sessão.

Proteger carregamentos de ficheiros confidenciais

Selecione o tipo de controlo Controlo de carregamento de ficheiros (com inspeção)sessão para impedir que um utilizador carregue um ficheiro de acordo com os filtros de ficheiro da política.

Se o ficheiro que está a ser carregado tiver dados confidenciais e não tiver a etiqueta correta, o carregamento do ficheiro será bloqueado.

Por exemplo, crie uma política que analise o conteúdo de um ficheiro para determinar se contém uma correspondência de conteúdo confidencial, como um número de segurança social. Se contiver conteúdo confidencial e não estiver etiquetado com uma etiqueta Proteção de Informações do Microsoft Purview Confidencial, o carregamento do ficheiro será bloqueado.

Dica

Configure uma mensagem personalizada para o utilizador quando um ficheiro é bloqueado, instruindo-o sobre como etiquetar o ficheiro para carregá-lo, ajudando a garantir que os ficheiros armazenados nas suas aplicações na cloud estão em conformidade com as suas políticas.

Para obter mais informações, veja Educar os utilizadores para proteger ficheiros confidenciais.

Bloquear software maligno ao carregar ou transferir

Selecione o controlo carregamento de ficheiros (com inspeção) ou Transferência de ficheiros de controlo (com inspeção) como o tipo de controlo de sessão e Deteção de software maligno como método de inspeção para impedir que um utilizador carregue ou transfira um ficheiro com software maligno. Os ficheiros são analisados quanto a software maligno com o motor de informações sobre ameaças da Microsoft.

Veja todos os ficheiros sinalizados como potencial software maligno no Registo de atividades das aplicações > na cloud ao filtrar por Potenciais itens de Software Maligno Detetados . Para obter mais informações, veja Filtros de atividade e consultas.

Educar os utilizadores para proteger ficheiros confidenciais

Recomendamos que eduque os utilizadores quando estiverem a violar as suas políticas para que aprendam a cumprir os requisitos da sua organização.

Uma vez que cada empresa tem necessidades e políticas exclusivas, Defender para Aplicativos de Nuvem permite-lhe personalizar os filtros de uma política e a mensagem apresentada ao utilizador quando é detetada uma violação.

Dê orientações específicas aos seus utilizadores, tais como fornecer instruções sobre como etiquetar adequadamente um ficheiro ou como inscrever um dispositivo não gerido para garantir que os ficheiros são carregados com êxito.

Por exemplo, se um utilizador carregar um ficheiro sem uma etiqueta de confidencialidade, configure uma mensagem para ser apresentada, explicando que o ficheiro contém conteúdo confidencial e necessita de uma etiqueta adequada. Da mesma forma, se um utilizador tentar carregar um documento a partir de um dispositivo não gerido, configure uma mensagem para ser apresentada com instruções sobre como inscrever esse dispositivo ou um que forneça mais explicações sobre o motivo pelo qual o dispositivo tem de estar inscrito.

Controlos de acesso nas políticas de sessão

Muitas organizações que optam por utilizar controlos de sessão para aplicações na cloud para controlar atividades na sessão, também aplicam controlos de acesso para bloquear o mesmo conjunto de aplicações cliente móveis e de ambiente de trabalho incorporadas, proporcionando assim segurança abrangente para as aplicações.

Bloqueie o acesso a aplicações cliente móveis e de ambiente de trabalho incorporadas com políticas de acesso ao definir o filtro da aplicação Cliente como Móvel e ambiente de trabalho. Algumas aplicações cliente incorporadas podem ser reconhecidas individualmente, enquanto outras que fazem parte de um conjunto de aplicações só podem ser identificadas como a aplicação de nível superior. Por exemplo, aplicações como o SharePoint Online só podem ser reconhecidas ao criar uma política de acesso aplicada às aplicações do Microsoft 365.

Observação

A menos que o filtro da aplicação Cliente esteja especificamente definido como Móvel e ambiente de trabalho, a política de acesso resultante só será aplicada às sessões do browser. Isto destina-se a impedir inadvertidamente a procuração de sessões de utilizador.

Embora a maioria dos browsers principais suporte a execução de um certificado de cliente marcar, algumas aplicações móveis e de ambiente de trabalho utilizam browsers incorporados que podem não suportar este marcar. Por conseguinte, a utilização deste filtro pode afetar a autenticação destas aplicações.

Conflitos entre políticas

Quando existe um conflito entre duas políticas de sessão, a política mais restritiva ganha.

Por exemplo:

- Se uma sessão de utilizador corresponder a uma política onde as transferências estão bloqueadas

- E uma política em que os ficheiros são identificados após a transferência ou onde as transferências são auditadas,

- A opção de transferência de ficheiros está bloqueada, para cumprir a política mais restritiva.

Conteúdo relacionado

Para saber mais, confira:

- Resolução de problemas de acesso e controlos de sessão

- Tutorial: Bloquear a transferência de informações confidenciais com o Controlo de Aplicações de Acesso Condicional

- Bloquear transferências em dispositivos não geridos através de controlos de sessão

- Webinar do Controlo de Aplicações de Acesso Condicional

Se tiver algum problema, estamos aqui para ajudar. Para obter assistência ou suporte para o problema do produto, abra um pedido de suporte.