Implementar o controlo de aplicações de acesso condicional para qualquer aplicação Web com o Serviços de Federação do Active Directory (AD FS) (AD FS) como fornecedor de identidade (IdP)

Pode configurar controlos de sessão no Microsoft Defender para Aplicativos de Nuvem para trabalhar com qualquer aplicação Web e qualquer IdP que não seja da Microsoft. Este artigo descreve como encaminhar sessões de aplicações do AD FS para Defender para Aplicativos de Nuvem para controlos de sessão em tempo real.

Para este artigo, vamos utilizar a aplicação Salesforce como exemplo de uma aplicação Web que está a ser configurada para utilizar Defender para Aplicativos de Nuvem controlos de sessão.

Pré-requisitos

A sua organização tem de ter as seguintes licenças para utilizar o controlo de aplicações de acesso condicional:

- Um ambiente do AD FS pré-configurado

- Microsoft Defender for Cloud Apps

Uma configuração de início de sessão único do AD FS existente para a aplicação com o protocolo de autenticação SAML 2.0

Observação

Os passos aqui aplicados aplicam-se a todas as versões do AD FS que são executadas na versão suportada do Windows Server.

Para configurar controlos de sessão para a sua aplicação com o AD FS como o IdP

Utilize os seguintes passos para encaminhar as sessões da aplicação Web do AD FS para Defender para Aplicativos de Nuvem.

Observação

Pode configurar as informações de início de sessão único SAML da aplicação fornecidas pelo AD FS através de um dos seguintes métodos:

- Opção 1: carregar o ficheiro de metadados SAML da aplicação.

- Opção 2: fornecer manualmente os dados SAML da aplicação.

Nos passos seguintes, vamos utilizar a opção 2.

Passo 1: Obter as definições de início de sessão único SAML da sua aplicação

Passo 2: Configurar Defender para Aplicativos de Nuvem com as informações SAML da sua aplicação

Passo 4: Configurar Defender para Aplicativos de Nuvem com as informações da aplicação AD FS

Passo 5: Concluir a configuração da Confiança da Entidade Confiadora do AD FS

Passo 6: Obter as alterações da aplicação no Defender para Aplicativos de Nuvem

Passo 7: Concluir as alterações da aplicação

Passo 8: Concluir a configuração no Defender para Aplicativos de Nuvem

Passo 1: Obter as definições de início de sessão único SAML da sua aplicação

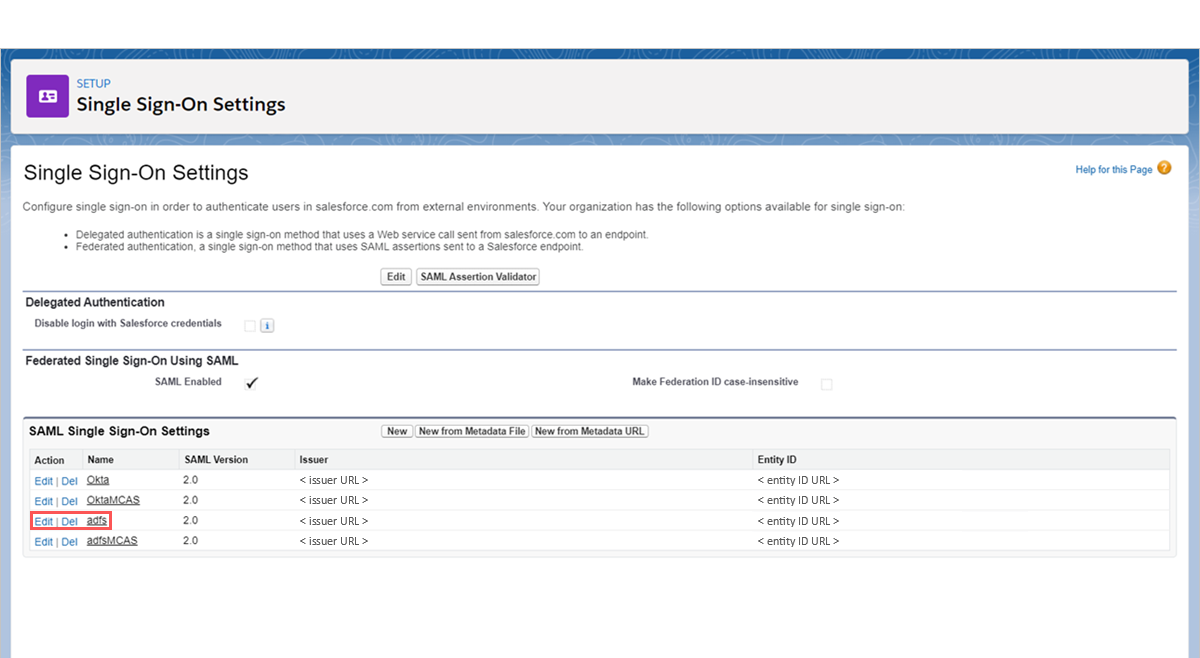

No Salesforce, navegue para Definições de Configuração>Definições Definições>de Identidade>Única Sign-On Definições.

Em Definições de Sign-On Único, clique no nome da configuração do AD FS existente.

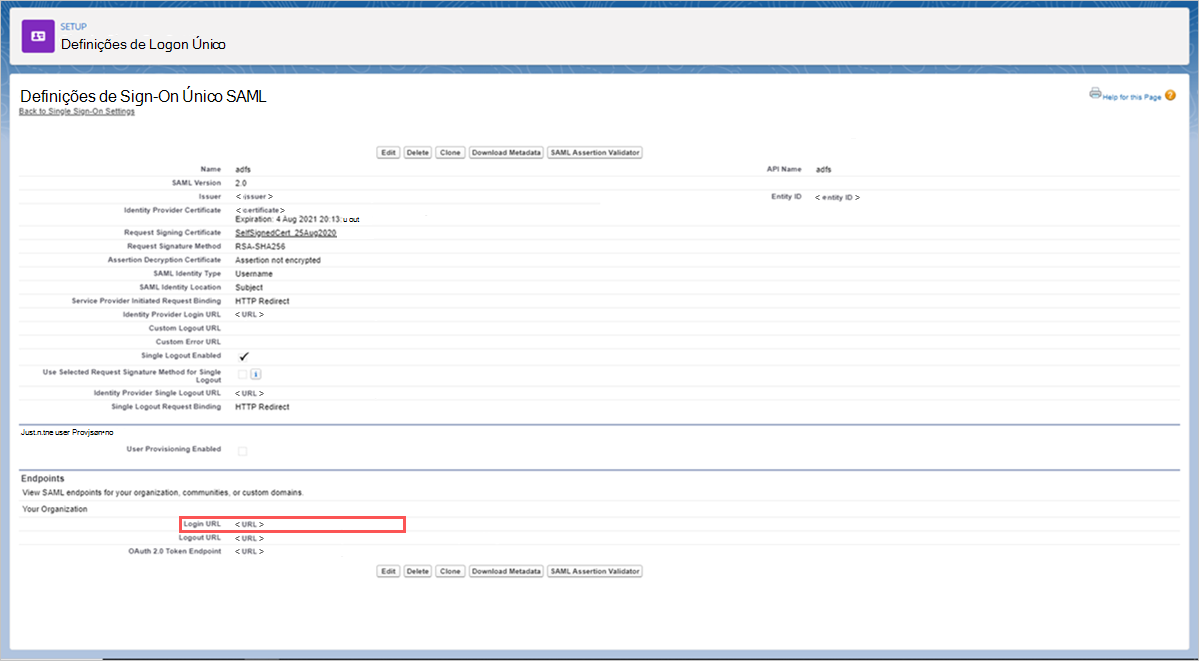

Na página Configurações do Logon Único SAML, anote a URL de logon do Salesforce. Irá precisar disto mais tarde ao configurar Defender para Aplicativos de Nuvem.

Observação

Se a sua aplicação fornecer um certificado SAML, transfira o ficheiro de certificado.

Passo 2: Configurar Defender para Aplicativos de Nuvem com as informações SAML da sua aplicação

No Portal do Microsoft Defender, selecione Definições. Em seguida, selecione Aplicações na Cloud.

Em Aplicações ligadas, selecione Aplicações de Controlo de Aplicações de Acesso Condicional.

Selecione +Adicionar e, no pop-up, selecione a aplicação que pretende implementar e, em seguida, selecione Assistente de Início.

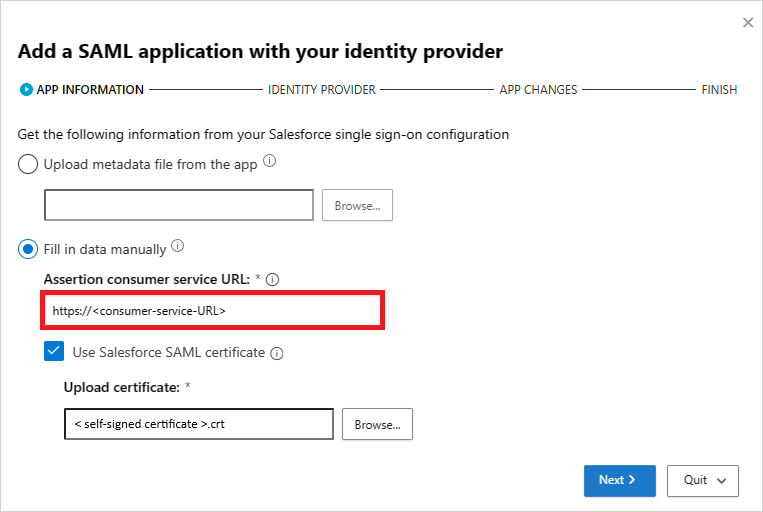

Na página INFORMAÇÕES da APLICAÇÃO , selecione Preencher dados manualmente, no URL do serviço de consumidor asserção introduza o URL de Início de Sessão do Salesforce que anotou anteriormente e, em seguida, clique em Seguinte.

Observação

Se a sua aplicação fornecer um certificado SAML, selecione Utilizar <app_name> certificado SAML e carregue o ficheiro de certificado.

Passo 3: Criar uma nova confiança da Entidade Confiadora do AD FS e configuração de Sign-On Único da Aplicação

Observação

Para limitar o período de indisponibilidade do utilizador final e preservar a sua boa configuração conhecida existente, recomendamos a criação de uma nova configuração de Confiança de Entidade Confiadora e de Sign-On Único. Se isto não for possível, ignore os passos relevantes. Por exemplo, se a aplicação que está a configurar não suportar a criação de várias configurações de Sign-On Único, ignore o passo de criação de novo início de sessão único.

Na consola de Gestão do AD FS , em Confianças da Entidade Confiadora, veja as propriedades da confiança da entidade confiadora existente para a sua aplicação e tome nota das definições.

Em Ações, clique em Adicionar Confiança da Entidade Confiadora. Para além do valor identificador que tem de ser um nome exclusivo, configure a nova confiança com as definições que anotou anteriormente. Você precisará dessa confiança mais tarde ao configurar o Defender para Aplicativos de Nuvem.

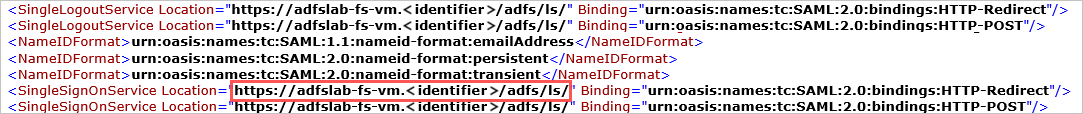

Abra o ficheiro de metadados de federação e anote a Localização SingleSignOnService do AD FS. Você precisará dele mais tarde.

Observação

Pode utilizar o seguinte ponto final para aceder ao ficheiro de metadados de federação:

https://<Your_Domain>/federationmetadata/2007-06/federationmetadata.xml

Transfira o Certificado de Assinatura do fornecedor de identidade. Você precisará dele mais tarde.

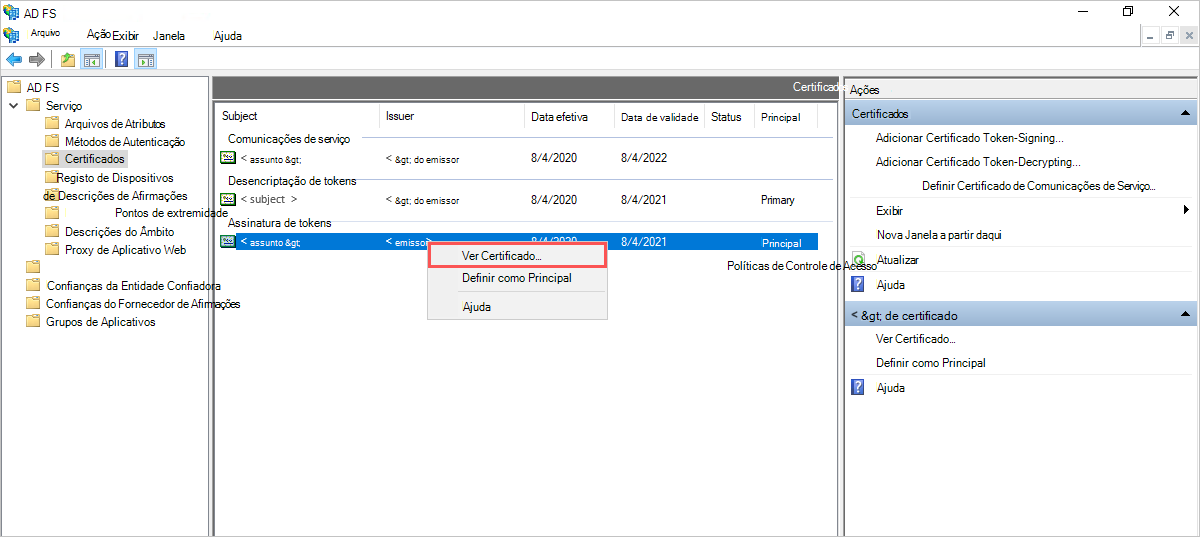

EmCertificados de Serviços>, clique com o botão direito do rato no certificado de assinatura do AD FS e, em seguida, selecione Ver Certificado.

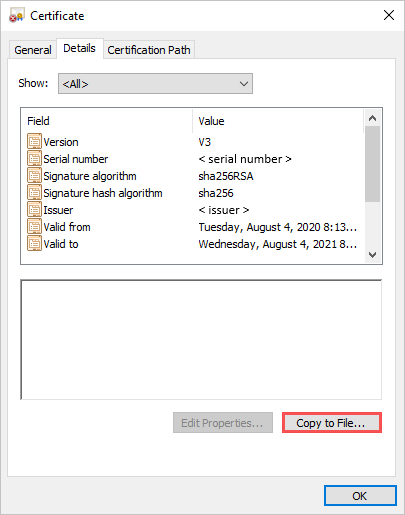

No separador de detalhes do certificado, clique em Copiar para Ficheiro e siga os passos no Assistente de Exportação de Certificados para exportar o certificado como um X.509 codificado com Base-64 (. Ficheiro CER ).

Novamente no Salesforce, na página de definições de início de sessão único do AD FS existente, tome nota de todas as definições.

Crie uma nova configuração de entrada única SAML. Para além do valor ID da Entidade que tem de corresponder ao Identificador de confiança da entidade confiadora, configure o início de sessão único com as definições que anotou anteriormente. Irá precisar disto mais tarde ao configurar Defender para Aplicativos de Nuvem.

Passo 4: Configurar Defender para Aplicativos de Nuvem com as informações da aplicação AD FS

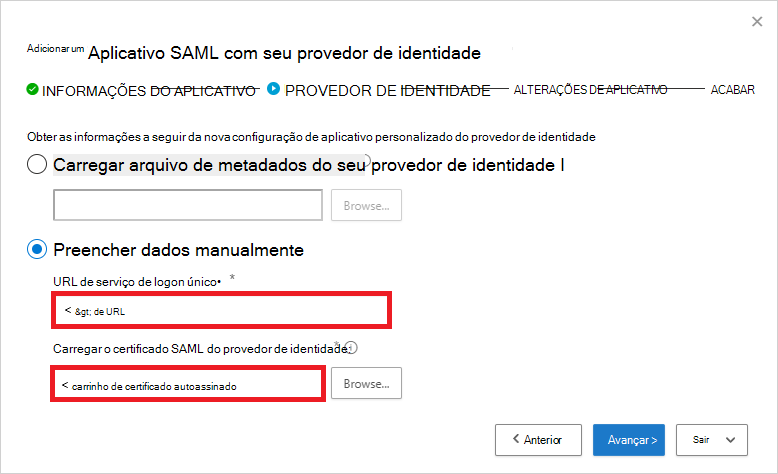

Novamente na página Defender para Aplicativos de Nuvem FORNECEDOR DE IDENTIDADE, clique em Seguinte para continuar.

Na página seguinte, selecione Preencher dados manualmente, faça o seguinte e, em seguida, clique em Seguinte.

- Para o URL do serviço de início de sessão único, introduza o URL de Início de Sessão do Salesforce que anotou anteriormente.

- Selecione Carregar certificado SAML do fornecedor de identidade e carregue o ficheiro de certificado que transferiu anteriormente.

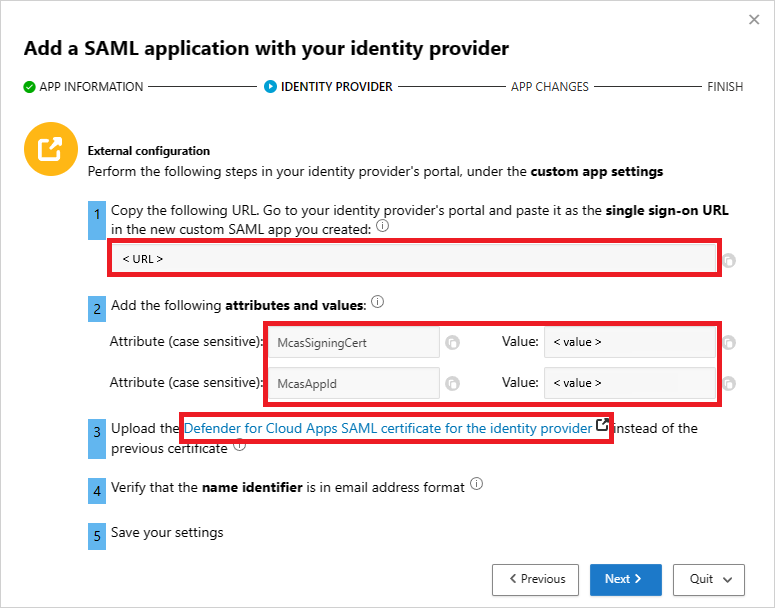

Na página seguinte, tome nota das seguintes informações e, em seguida, clique em Seguinte. Irá precisar das informações mais tarde.

- URL de login único do Defender for Cloud Apps

- Atributos e valores do Defender for Cloud Apps

Observação

Se vir uma opção para carregar o certificado SAML Defender para Aplicativos de Nuvem para o fornecedor de identidade, clique na ligação para transferir o ficheiro de certificado. Você precisará dele mais tarde.

Passo 5: Concluir a configuração da Confiança da Entidade Confiadora do AD FS

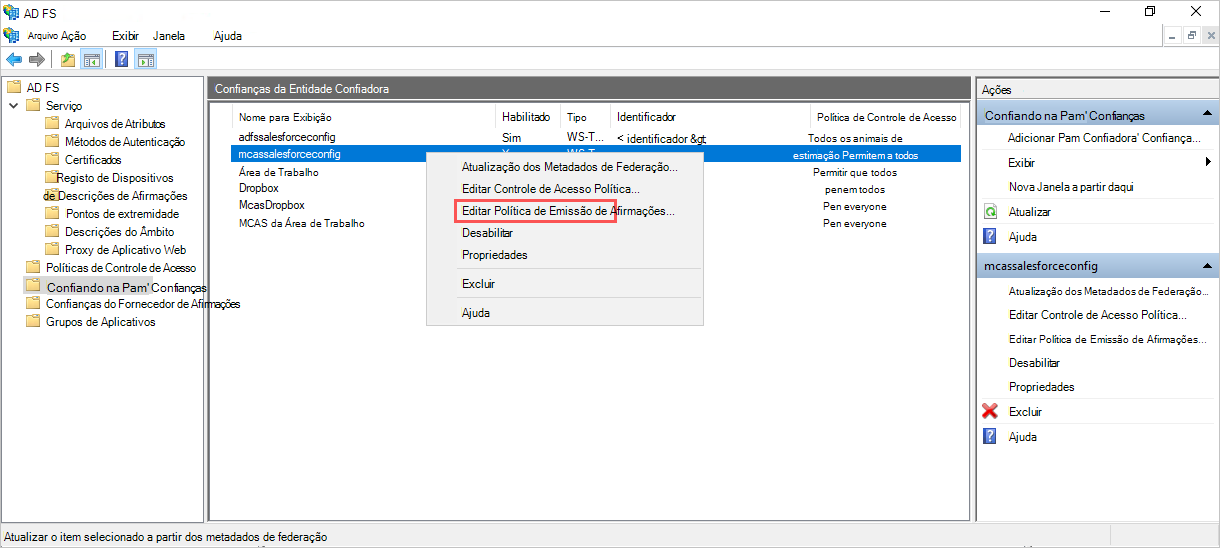

Novamente na consola de Gestão do AD FS , clique com o botão direito do rato na confiança da entidade confiadora que criou anteriormente e, em seguida, selecione Editar Política de Emissão de Afirmações.

Na caixa de diálogo Editar Política de Emissão de Afirmações , em Regras de Transformação de Emissão, utilize as informações fornecidas na tabela seguinte para concluir os passos para criar regras personalizadas.

Nome da regra de afirmação Regra personalizada McasSigningCert => issue(type="McasSigningCert", value="<value>");em que<value>é o valor McasSigningCert do assistente de Defender para Aplicativos de Nuvem que anotou anteriormenteMcasAppId => issue(type="McasAppId", value="<value>");é o valor McasAppId do assistente de Defender para Aplicativos de Nuvem que anotou anteriormente- Clique em Adicionar Regra, em Modelo de regra de afirmação , selecione Enviar Afirmações Utilizando uma Regra Personalizada e, em seguida, clique em Seguinte.

- Na página Configurar Regra , introduza o respetivo Nome da regra de afirmação e Regra personalizada fornecida.

Observação

Estas regras são adicionadas a quaisquer regras de afirmação ou atributos exigidos pela aplicação que está a configurar.

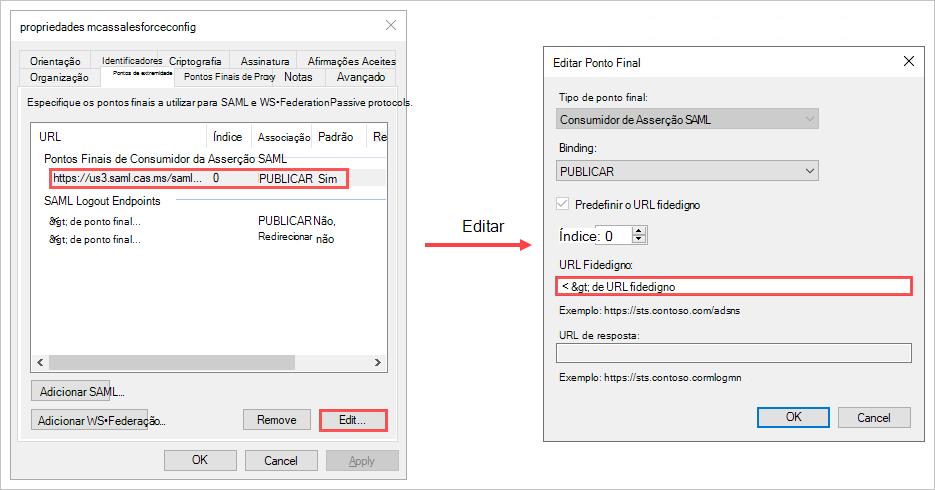

Novamente na página Confiança da Entidade Confiadora , clique com o botão direito do rato na confiança da entidade confiadora que criou anteriormente e, em seguida, selecione Propriedades.

No separador Pontos finais, selecione Ponto Final de Consumidor da Asserção SAML, clique em Editar e substitua o URL Fidedigno pelo Defender para Aplicativos de Nuvem URL de início de sessão único que anotou anteriormente e, em seguida, clique em OK.

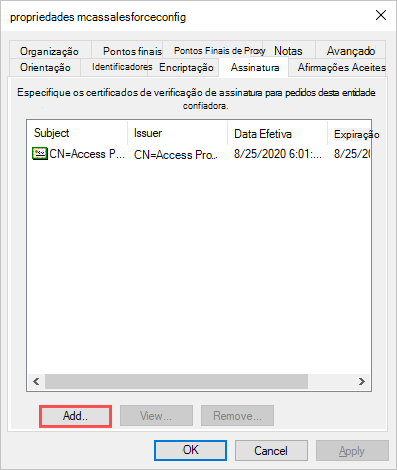

Se transferiu um certificado SAML Defender para Aplicativos de Nuvem para o fornecedor de identidade, no separador Assinatura, clique em Adicionar e carregue o ficheiro de certificado e, em seguida, clique em OK.

Salvar suas configurações.

Passo 6: Obter as alterações da aplicação no Defender para Aplicativos de Nuvem

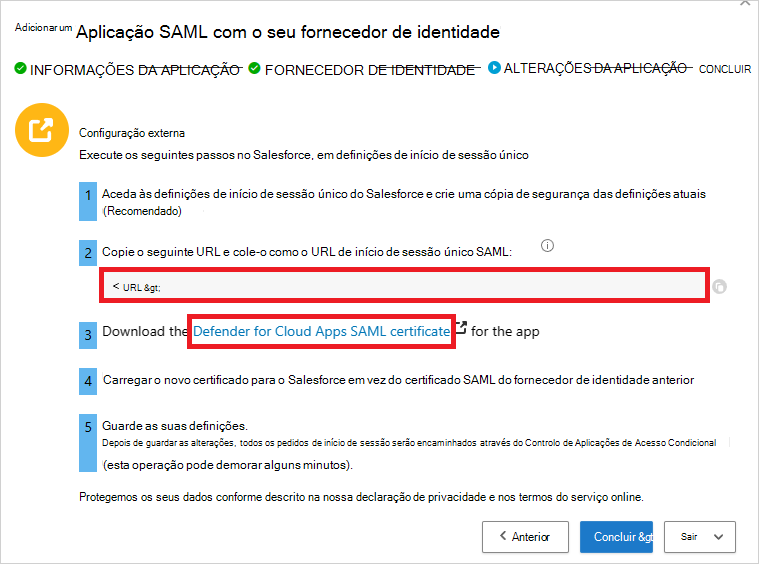

Novamente na página Defender para Aplicativos de Nuvem APP CHANGES, faça o seguinte, mas não clique em Concluir. Irá precisar das informações mais tarde.

- Copiar o URL de início de sessão único saml Defender para Aplicativos de Nuvem

- Transferir o certificado SAML Defender para Aplicativos de Nuvem

Passo 7: Concluir as alterações da aplicação

No Salesforce, navegue até Definições de Configuração>Definições Definições>de Identidade>Única Sign-On Definições e faça o seguinte:

Recomendado: crie uma cópia de segurança das definições atuais.

Substitua o valor do campo URL de Início de Sessão do Fornecedor de Identidade pelo DEFENDER PARA APLICATIVOS DE NUVEM URL de início de sessão único SAML que anotou anteriormente.

Carregue o Defender para Aplicativos de Nuvem certificado SAML que transferiu anteriormente.

Clique em Salvar.

Observação

O Defender para Aplicativos de Nuvem certificado SAML é válido durante um ano. Depois de expirar, terá de ser gerado um novo certificado.

Passo 8: Concluir a configuração no Defender para Aplicativos de Nuvem

- Novamente na página alterações da aplicação Defender para Aplicativos de Nuvem, clique em Concluir. Depois de concluir o assistente, todos os pedidos de início de sessão associados a esta aplicação serão encaminhados através do controlo de aplicações de acesso condicional.

Conteúdo relacionado

Se tiver algum problema, estamos aqui para ajudar. Para obter assistência ou suporte para o problema do produto, abra um pedido de suporte.