Como Defender para Aplicativos de Nuvem ajuda a proteger o seu ambiente do Microsoft 365

Como um grande conjunto de produtividade que fornece armazenamento de ficheiros na cloud, colaboração, BI e ferramentas CRM, o Microsoft 365 permite que os seus utilizadores partilhem os respetivos documentos na sua organização e parceiros de forma simplificada e eficiente. A utilização do Microsoft 365 pode expor os seus dados confidenciais não só internamente, mas também a colaboradores externos ou, pior ainda, torná-los publicamente disponíveis através de uma ligação partilhada. Estes incidentes podem ocorrer devido a um ator malicioso ou a um funcionário desconhecido. O Microsoft 365 também fornece um grande ecossistema de aplicações de terceiros para ajudar a aumentar a produtividade. A utilização destas aplicações pode expor a sua organização ao risco de aplicações maliciosas ou à utilização de aplicações com permissões excessivas.

Ligar o Microsoft 365 a Defender para Aplicativos de Nuvem fornece informações melhoradas sobre as atividades dos seus utilizadores, fornece deteção de ameaças através de deteções de anomalias baseadas em machine learning, deteções de proteção de informações (como detetar partilha de informações externas), ativa controlos de remediação automatizadas e deteta ameaças de aplicações de terceiros ativadas na sua organização.

Defender para Aplicativos de Nuvem integra-se diretamente com os registos de auditoria do Microsoft 365 e fornece proteção para todos os serviços suportados. Para obter uma lista dos serviços suportados, consulte Serviços do Microsoft 365 que suportam a auditoria.

Utilize este conector de aplicações para aceder às funcionalidades da Gestão da Postura de Segurança (SSPM) SaaS, através de controlos de segurança refletidos na Classificação de Segurança da Microsoft. Saiba mais.

Melhorias na análise de ficheiros para o Microsoft 365

Defender para Aplicativos de Nuvem adicionou novos melhoramentos de análise de ficheiros para o SharePoint e o OneDrive:

Velocidade de análise quase em tempo real mais rápida para ficheiros no SharePoint e no OneDrive.

Melhor identificação para o nível de acesso de um ficheiro no SharePoint: o nível de acesso a ficheiros no SharePoint será marcado por predefinição como Interno e não como Privado (uma vez que todos os ficheiros no SharePoint são acessíveis pelo proprietário do site e não apenas pelo proprietário do ficheiro).

Observação

Esta alteração pode afetar as políticas de ficheiros (se uma política de ficheiros estiver à procura de ficheiros Internos ou Privados no SharePoint).

Principais ameaças

- Contas comprometidas e ameaças internas

- Fuga de dados

- Deteção de segurança insuficiente

- Aplicações maliciosas de terceiros

- Malware

- Phishing

- Ransomware

- Bring Your Own Device (BYOD) não gerido

Como Defender para Aplicativos de Nuvem ajuda a proteger o seu ambiente

- Detetar ameaças na cloud, contas comprometidas e utilizadores maliciosos

- Descobrir, classificar, rotular e proteger dados regulamentados e confidenciais armazenados na nuvem

- Descobrir e gerir aplicações OAuth que têm acesso ao seu ambiente

- Aplique políticas de conformidade e DLP para dados armazenados na nuvem

- Limita a exposição de dados compartilhados e impõe políticas de colaboração

- Use a trilha de auditoria de atividades para investigações forenses.

Controlar o Microsoft 365 com políticas e modelos de política incorporados

Pode utilizar os seguintes modelos de política incorporados para detetar e notificá-lo sobre potenciais ameaças:

Para obter mais informações sobre como criar políticas, veja Criar uma política.

Automatizar controlos de governação

Além da monitorização de potenciais ameaças, pode aplicar e automatizar as seguintes ações de governação do Microsoft 365 para remediar as ameaças detetadas:

| Digitar | Ação |

|---|---|

| Governança de dados |

OneDrive: - Herdar as permissões da pasta principal - Tornar o ficheiro/pasta privado - Colocar ficheiro/pasta em quarentena de administrador - Colocar o ficheiro/pasta em quarentena do utilizador - Ficheiro/pasta de lixo - Remover um colaborador específico - Remover colaboradores externos no ficheiro/pasta - Aplicar Proteção de Informações do Microsoft Purview etiqueta de confidencialidade - Remover Proteção de Informações do Microsoft Purview etiqueta de confidencialidade SharePoint: - Herdar as permissões da pasta principal - Tornar o ficheiro/pasta privado - Colocar ficheiro/pasta em quarentena de administrador - Colocar o ficheiro/pasta em quarentena do utilizador - Colocar o ficheiro/pasta em quarentena do utilizador e adicionar permissões de proprietário - Ficheiro/pasta de lixo - Remover colaboradores externos no ficheiro/pasta - Remover um colaborador específico - Aplicar Proteção de Informações do Microsoft Purview etiqueta de confidencialidade - Remover Proteção de Informações do Microsoft Purview etiqueta de confidencialidade |

| Governação de utilizadores | - Notificar o utilizador em alerta (através de Microsoft Entra ID) - Exigir que o utilizador inicie sessão novamente (através de Microsoft Entra ID) - Suspender utilizador (através de Microsoft Entra ID) |

| Governação de aplicações OAuth | - Revogar a permissão da aplicação OAuth |

Para obter mais informações sobre como remediar ameaças a partir de aplicações, veja Governar aplicações ligadas.

Proteger o Microsoft 365 em tempo real

Reveja as nossas melhores práticas para proteger e colaborar com utilizadores externos e bloquear e proteger a transferência de dados confidenciais para dispositivos não geridos ou de risco.

Defender para Aplicativos de Nuvem integração com o Microsoft 365

Defender para Aplicativos de Nuvem suporta a Plataforma Dedicada do Microsoft 365 legada, bem como as ofertas mais recentes dos serviços do Microsoft 365, normalmente denominadas família de lançamentos vNext do Microsoft 365.

Em alguns casos, uma versão do serviço vNext difere ligeiramente nos níveis administrativos e de gestão da oferta padrão do Microsoft 365.

Registro de Auditoria

Defender para Aplicativos de Nuvem integra-se diretamente com os registos de auditoria do Microsoft 365 e recebe todos os eventos auditados de todos os serviços suportados. Para obter uma lista dos serviços suportados, consulte Serviços do Microsoft 365 que suportam a auditoria.

O registo de auditoria do administrador do Exchange, que está ativado por predefinição no Microsoft 365, regista um evento no registo de auditoria do Microsoft 365 quando um administrador (ou um utilizador a quem foram atribuídos privilégios administrativos) efetua uma alteração na sua organização Exchange Online. As alterações efetuadas com o Centro de administração do Exchange ou ao executar um cmdlet no Windows PowerShell são registadas no registo de auditoria do administrador do Exchange. Para obter informações mais detalhadas sobre o log de auditoria de administradores do Exchange, confira Log de auditoria de administradores.

Os eventos do Exchange, Power BI e Teams só serão apresentados após as atividades desses serviços serem detetadas no portal.

As implementações multigeográficos só são suportadas para o OneDrive

integração do Microsoft Entra

Se o seu Microsoft Entra ID estiver definido para sincronizar automaticamente com os utilizadores no seu ambiente do Active Directory no local, as definições no ambiente no local substituem as definições de Microsoft Entra e a utilização da ação Suspender governação de utilizadores é revertida.

Para Microsoft Entra atividades de início de sessão, Defender para Aplicativos de Nuvem apenas apresenta atividades interativas de início de sessão e atividades de início de sessão de protocolos legados, como o ActiveSync. As atividades de início de sessão não interativas podem ser visualizadas no registo de auditoria Microsoft Entra.

Se as aplicações do Office estiverem ativadas, os grupos que fazem parte do Microsoft 365 também são importados para Defender para Aplicativos de Nuvem a partir de aplicações específicas do Office, por exemplo, se o SharePoint estiver ativado, os grupos do Microsoft 365 também são importados como grupos do SharePoint.

Suporte de quarentena

No SharePoint e no OneDrive, Defender para Aplicativos de Nuvem suporta a quarentena de utilizadores apenas para ficheiros em bibliotecas de Documentos Partilhados (SharePoint Online) e ficheiros na biblioteca documentos (OneDrive for Business).

No SharePoint, Defender para Aplicativos de Nuvem suporta tarefas de quarentena apenas para ficheiros com Documentos Partilhados no caminho em inglês.

Ligar o Microsoft 365 ao Microsoft Defender para Aplicativos de Nuvem

Esta secção fornece instruções para ligar Microsoft Defender para Aplicativos de Nuvem à sua conta existente do Microsoft 365 com a API do conector de aplicações. Esta ligação dá-lhe visibilidade e controlo sobre a utilização do Microsoft 365. Para obter informações sobre como Defender para Aplicativos de Nuvem protege o Microsoft 365, consulte Proteger o Microsoft 365.

Utilize este conector de aplicações para aceder às funcionalidades da Gestão da Postura de Segurança (SSPM) SaaS, através de controlos de segurança refletidos na Classificação de Segurança da Microsoft. Saiba mais.

Pré-requisitos:

Tem de ter, pelo menos, uma licença do Microsoft 365 atribuída para ligar o Microsoft 365 ao Defender para Aplicativos de Nuvem.

Para ativar a monitorização das atividades do Microsoft 365 no Defender para Aplicativos de Nuvem, tem de ativar a auditoria no Microsoft Purview.

O registo de auditoria da Caixa de Correio do Exchange tem de estar ativado para cada caixa de correio de utilizador antes de a atividade do utilizador no Exchange Online ser registada, consulte Atividades da Caixa de Correio do Exchange.

Tem de ativar a auditoria no Power BI para obter os registos a partir daí. Assim que a auditoria estiver ativada, Defender para Aplicativos de Nuvem começa a obter os registos (com um atraso de 24 a 72 horas).

Tem de ativar a auditoria no Dynamics 365 para obter os registos a partir daí. Assim que a auditoria estiver ativada, Defender para Aplicativos de Nuvem começa a obter os registos (com um atraso de 24 a 72 horas).

Para ligar o Microsoft 365 ao Defender para Aplicativos de Nuvem:

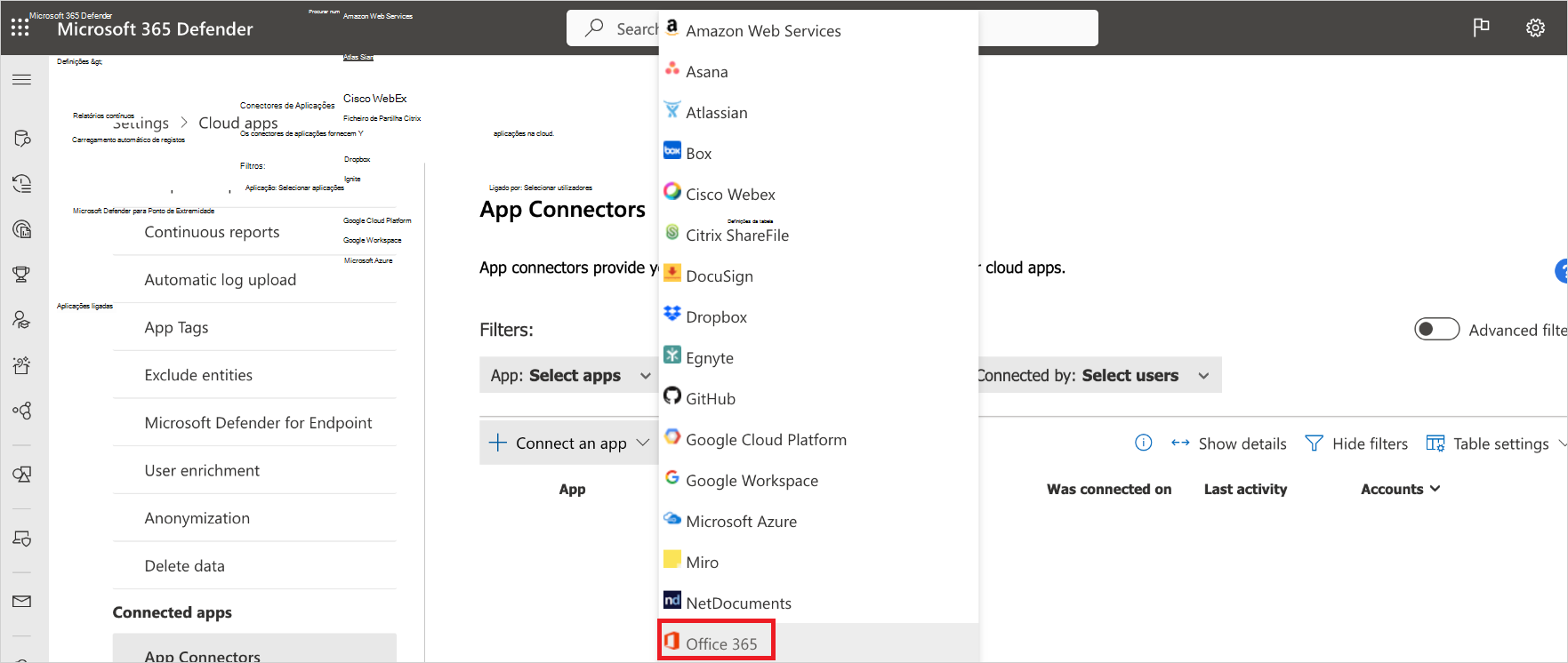

No Portal do Microsoft Defender, selecione Definições. Em seguida, selecione Aplicações na Cloud. Em Aplicações ligadas, selecione Conectores de Aplicações.

Na página Conectores de aplicações , selecione +Ligar uma aplicação e, em seguida, selecione Microsoft 365.

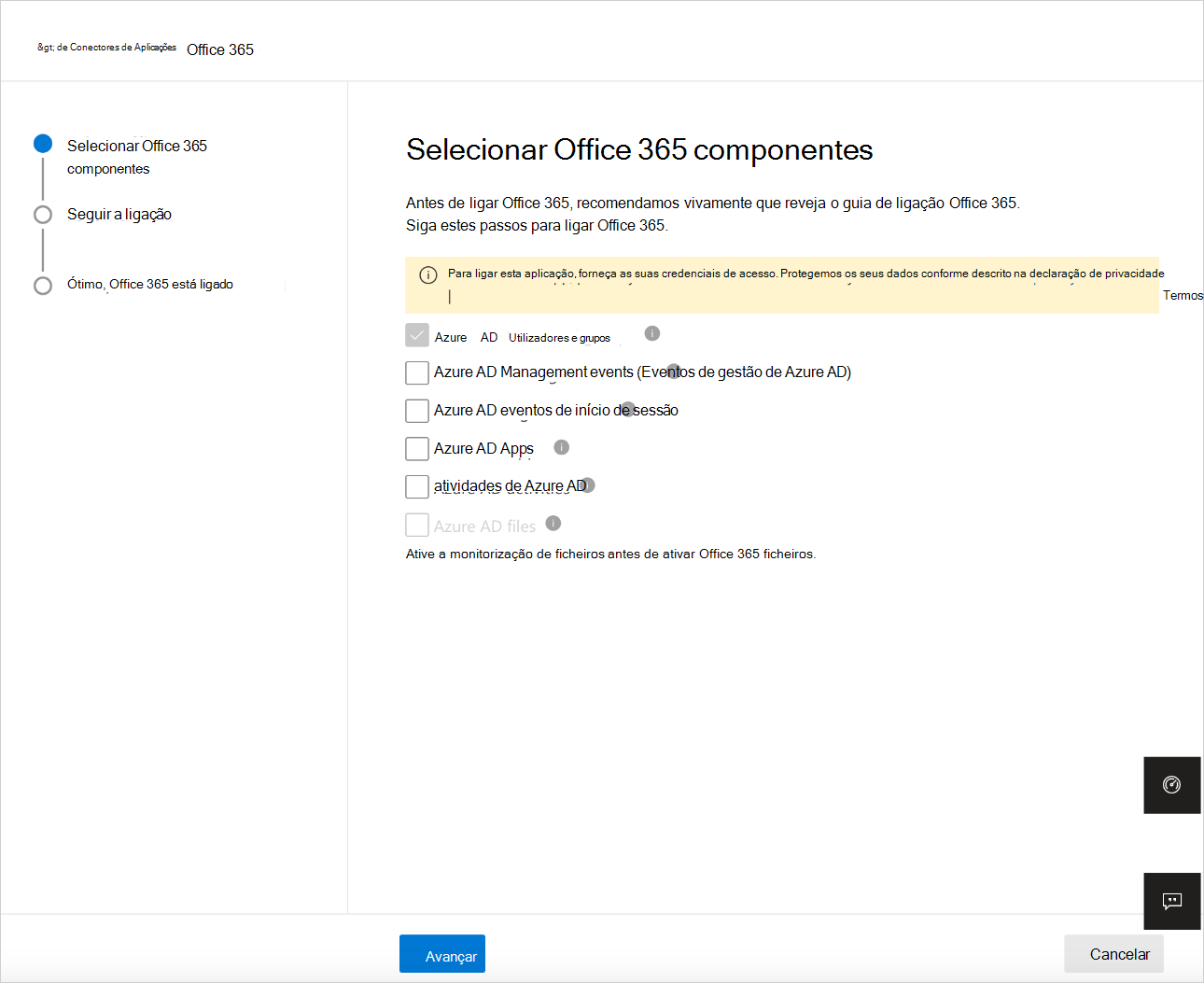

Na página Selecionar componentes do Microsoft 365 , selecione as opções necessárias e, em seguida, selecione Ligar.

Observação

- Para uma melhor proteção, recomendamos que selecione todos os componentes do Microsoft 365.

- O componente Azure AD ficheiros requer o componente atividades Azure AD e Defender para Aplicativos de Nuvem monitorização de ficheiros (Definições Ficheiros de Aplicações>>na CloudAtivar monitorização deficheiros>).

Na página Seguir a ligação , selecione Ligar o Microsoft 365.

Depois de o Microsoft 365 ser apresentado como ligado com êxito, selecione Concluído.

No Portal do Microsoft Defender, selecione Definições. Em seguida, selecione Aplicações na Cloud. Em Aplicações ligadas, selecione Conectores de Aplicações. Certifique-se de que o status do Conector de Aplicações ligado está Ligado.

Os dados da Gestão da Postura de Segurança (SSPM) saaS são apresentados no portal do Microsoft Defender na página Classificação de Segurança. Para obter mais informações, veja Gestão da postura de segurança para aplicações SaaS.

Observação

Depois de ligar o Microsoft 365, verá dados de há uma semana, incluindo quaisquer aplicações de terceiros ligadas ao Microsoft 365 que estejam a solicitar APIs. Para aplicações de terceiros que não estavam a solicitar APIs antes da ligação, vê eventos desde o momento em que liga o Microsoft 365 porque Defender para Aplicativos de Nuvem ativa todas as APIs que estavam desativadas por predefinição.

Se tiver problemas ao ligar a aplicação, veja Resolução de Problemas dos Conectores de Aplicações.

Próximas etapas

Se tiver algum problema, estamos aqui para ajudar. Para obter assistência ou suporte para o problema do produto, abra um pedido de suporte.