Governança para cargas de trabalho SaaS no Azure

Governança é o conjunto de controles, práticas e ferramentas que você pode usar para organizar, controlar e ajudar a regular o uso de serviços em nuvem. Você pode pensar na governança como uma série de proteções que estabelecem padrões para uso aceitável, impedem acesso e modificações não autorizadas e alinham as atividades de nuvem com sua estratégia geral de nuvem. A governança eficaz reduz riscos, ajuda a garantir a conformidade e dá suporte aos objetivos de negócios da sua organização. Quando você cria uma solução de software como serviço (SaaS), é crucial priorizar a governança desde o início. Essa abordagem estabelece as bases para uma solução segura, econômica e eficiente.

Governança de custos

Para ajudar a garantir o sucesso do seu negócio, é fundamental entender os custos para executar sua solução. Você precisa analisar, gerenciar e otimizar esses custos de forma eficaz, mantendo o controle sobre eles. Ao começar a criar sua solução no Azure, você pode usar ferramentas como calculadoras de preços e analisadores de custo para estimar seus custos.

Para obter mais informações sobre como acompanhar e controlar os custos do SaaS e como cobrar seus clientes, consulte Cobrança e gerenciamento de custos para cargas de trabalho de SaaS no Azure.

Considerações sobre o design

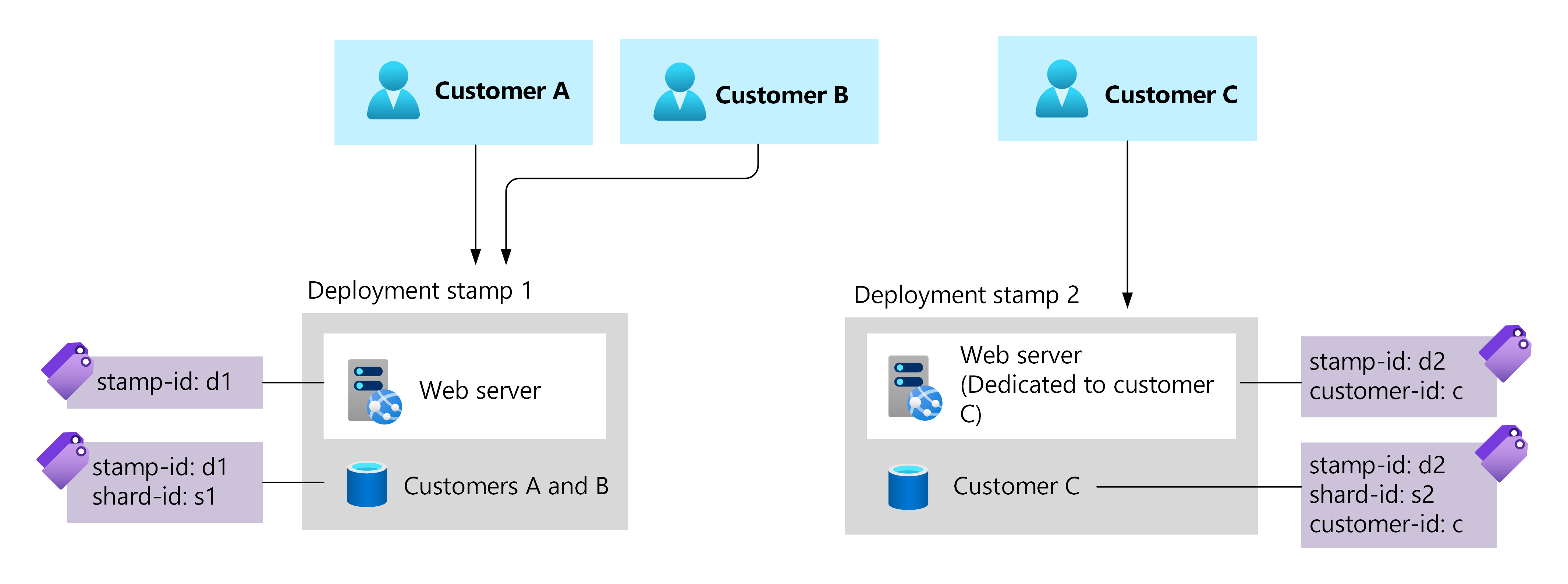

Desenvolva uma convenção de nomenclatura e uma estratégia de marcação. Nomes e tags fornecem metadados que você pode usar para controlar seus recursos e determinar rapidamente a propriedade. A nomenclatura consistente de recursos pode ajudá-lo a gerenciar e controlar seus recursos do Azure. As marcas de recurso do Azure são pares de chave-valor de metadados que você aplica aos seus recursos e usa para identificá-los.

Considere o uso de metadados para ajudá-lo a rastrear informações como:

- O tipo de recurso.

- A carga de trabalho associada.

- O ambiente em que ele é usado, como produção, preparo ou desenvolvimento.

- A localização do recurso.

- O cliente ou grupo de clientes que usa o recurso, para implantações específicas do cliente.

Para obter estratégias sobre nomenclatura de recursos, consulte Cloud Adoption Framework: nomenclatura de recursos.

Implemente a governança automatizada por meio de políticas. As políticas são fundamentais para definir os padrões da organização e avaliar a conformidade de suas cargas de trabalho e recursos. É uma ferramenta de governança que você pode usar para obter consistência de recursos, conformidade regulatória, segurança, gerenciamento e eficiência de custos.

Use o Azure Policy para criar um catálogo de serviços permitidos e tipos de serviço personalizados para seus requisitos de carga de trabalho. Esse catálogo pode evitar gastos excessivos acidentais, ajudando a garantir que apenas serviços aprovados sejam usados. Por exemplo, depois de determinar o tipo, a série e o tamanho das VMs (máquinas virtuais) necessárias, você pode implementar uma política que permita apenas a implantação dessas VMs. Aplique políticas uniformemente a todos os usuários e entidades principais, independentemente do nível de permissão.

Compensação: Segurança e eficiência operacional. A implementação de muitas políticas pode reduzir a produtividade de sua equipe. Esforce-se para implementar controles automatizados nos elementos mais essenciais.

Use ferramentas de gerenciamento de custos. O Gerenciamento de Custos da Microsoft fornece várias ferramentas para dar suporte à governança de custos, como:

A análise de custos é uma ferramenta que você pode usar para acessar análises e insights sobre seus gastos com a nuvem. Você pode revisar esses custos por meio de diferentes exibições inteligentes e personalizáveis. Essas exibições detalham insights, como custos por grupos de recursos, serviços e assinaturas. Ao usar a análise de custos, você pode analisar os custos acumulados e diários e revisar os detalhes de suas faturas.

Orçamentos no Gerenciamento de Custos é uma ferramenta que você pode usar para estabelecer proteções e alertas de gastos em diferentes escopos no Azure. Você pode configurar alertas de orçamento com base no gasto real ou no gasto previsto. Você também pode atribuir orçamentos em vários níveis, incluindo grupos de gerenciamento, assinaturas ou grupos de recursos.

Os alertas de custo ajudam você a monitorar seus gastos com a nuvem por meio de três tipos separados de alertas.

Os alertas de orçamento notificam os destinatários quando você atinge os limites de orçamento ou quando atinge os limites previstos em breve.

Os alertas de anomalias notificam os destinatários quando ocorrem alterações inesperadas em seus gastos com a nuvem.

Os alertas agendados enviam aos destinatários relatórios diários, semanais ou mensais sobre os gastos gerais com a nuvem.

Recomendações de design

| Recomendação | Benefício |

|---|---|

| Habilite o Gerenciamento de Custos. As ferramentas estão disponíveis no portal do Azure e para qualquer pessoa que tenha acesso a uma conta de cobrança, assinatura, grupo de recursos ou grupo de gerenciamento. |

Você obtém acesso a ferramentas que analisam, monitoram e otimizam seus gastos no Microsoft Cloud. |

| Crie o Azure Policy para ajudar a impor controles de custo, como tipos de recursos e locais permitidos. | Essa estratégia ajuda você a impor padrões consistentes, controlar os recursos que podem ser implantados e acompanhar a conformidade de seus recursos e gastos com a nuvem. |

| Habilite alertas de custo apropriados. | Os alertas de custo notificam você sobre gastos inesperados com a nuvem ou quando você se aproxima de limites predefinidos. |

| Use uma convenção de nomenclatura consistente e marcas de recursos. Aplique marcas de recurso do Azure para indicar quais recursos são dedicados a um cliente específico. | Metadados consistentes ajudam a rastrear quais recursos pertencem a qual cliente. Essa prática é especialmente importante quando você implanta recursos dedicados aos clientes. |

Segurança e conformidade

Segurança e conformidade são princípios de design fundamentais para uma carga de trabalho na nuvem e um componente-chave da governança adequada da nuvem. Os controles de segurança, como controles de acesso baseados em função, ajudam a determinar as ações que os usuários podem executar em seu ambiente. Os controles por meio de políticas podem ajudá-lo a alcançar padrões de conformidade regulatória específicos para suas cargas de trabalho implantadas.

Para obter mais informações, consulte RBAC (controle de acesso baseado em função) do Azure e Azure Policy.

Quando você desenvolve uma solução SaaS, seus clientes dependem de você para proteger seus dados e dar suporte às suas operações de negócios. Para operar uma solução SaaS em nome dos clientes, você deve atender ou exceder suas expectativas de segurança. Você também pode precisar atender a requisitos de conformidade específicos impostos por seus clientes. Esse requisito é comum com clientes em setores regulamentados, como saúde e serviços financeiros, e para muitos clientes corporativos.

Considerações sobre o design

Defina locatários do Microsoft Entra. Um locatário do Microsoft Entra define o limite para as identidades que podem gerenciar seus recursos do Azure. Para a maioria das organizações, é uma boa prática usar um único locatário do Microsoft Entra em todos os seus recursos. Quando você cria SaaS, há diferentes abordagens que você pode usar para combinar ou separar locatários do Microsoft Entra, dependendo de suas necessidades.

Ao decidir se deve usar SaaS, é importante considerar três tipos distintos de casos de uso:

SaaS interno, às vezes chamado de corporativo ou corporativo, é quando você hospeda os recursos da sua própria organização, incluindo o Microsoft 365 e outras ferramentas que você mesmo usa.

SaaS de produção é quando você hospeda os recursos do Azure para sua solução SaaS à qual os clientes se conectam e usam.

SaaS de não produção é quando você hospeda os recursos do Azure para qualquer ambiente de não produção de sua solução SaaS, como ambientes de desenvolvimento, teste e preparo.

A maioria dos ISVs (fornecedores independentes de software) usa um único locatário do Microsoft Entra para todas as finalidades na lista anterior.

Ocasionalmente, você pode ter uma justificativa comercial específica para separar algumas das finalidades em vários locatários do Microsoft Entra. Por exemplo, se você trabalha com clientes governamentais de alta segurança, eles podem exigir que você use diretórios distintos para seus aplicativos internos e para suas cargas de trabalho SaaS de produção e não produção. Esses requisitos são incomuns.

Importante

Pode ser difícil gerenciar vários locatários do Microsoft Entra. O gerenciamento de vários locatários aumenta a sobrecarga e os custos de gerenciamento. Se você não for cuidadoso, vários locatários podem aumentar seus riscos de segurança. Use apenas vários locatários do Microsoft Entra quando for absolutamente necessário.

Para obter mais informações sobre como configurar locatários do Microsoft Entra ao implantar SaaS, consulte Considerações de ISV para zonas de destino do Azure.

Gerencie suas identidades. A identidade é a base da segurança na nuvem que forma a base do gerenciamento de acesso. Ao desenvolver SaaS, você tem vários tipos de identidades a serem consideradas. Para obter mais informações sobre identidade em soluções SaaS, consulte Gerenciamento de identidade e acesso para cargas de trabalho SaaS no Azure.

Controle o acesso aos seus recursos do Azure. Seus recursos do Azure são componentes críticos de sua solução. O Azure fornece várias maneiras de proteger seus recursos.

O RBAC do Azure é o sistema de autorização que controla o acesso ao painel de controle do Azure e aos recursos em seu ambiente. O RBAC do Azure é uma coleção de funções predefinidas e personalizadas que determinam quais ações você pode executar em relação aos recursos do Azure. As funções são categorizadas como funções de administrador privilegiado e funções de função de trabalho. Essas funções limitam o que você pode fazer a um conjunto de recursos em um escopo que você define. O RBAC do Azure pode conceder acesso com privilégios mínimos a qualquer pessoa que gerencie a carga de trabalho.

Os bloqueios do Azure podem ajudar a evitar exclusões e modificações acidentais de seus recursos do Azure. Quando você aplica um bloqueio a um recurso, mesmo os usuários que têm funções de administrador privilegiadas não podem excluir o recurso, a menos que excluam explicitamente o bloqueio primeiro.

Compensação: Segurança e eficiência operacional. RBAC e bloqueios são elementos importantes de uma estratégia de segurança e governança de nuvem. No entanto, considere as complexidades operacionais que podem ocorrer quando você restringe severamente quem pode executar operações comuns. Tente equilibrar suas necessidades funcionais e de segurança. Tenha um plano claro para escalar as responsabilidades se houver uma emergência ou se pessoas-chave não estiverem disponíveis.

Cumpra as normas regulatórias. Muitos clientes precisam colocar controles rígidos em seus recursos para atender a regulamentos de conformidade específicos. O Azure fornece várias ferramentas para ajudar sua organização a criar uma solução no Azure que atenda às suas necessidades de conformidade.

O Azure Policy pode ajudá-lo a definir padrões organizacionais e avaliar e impor a conformidade de suas cargas de trabalho e recursos. Você pode implementar padrões predefinidos ou seus próprios padrões de conformidade personalizados. O Azure Policy inclui muitas iniciativas de política internas, ou grupos de políticas, para padrões regulatórios comuns. Essas políticas incluem FedRAMP High, HIPAA, HITRUST, PCI DSS e ISO 27001. Quando você aplica as políticas ao seu ambiente, o painel de conformidade fornece uma pontuação detalhada de sua conformidade geral. Você pode usar esse painel ao criar um plano de correção para atualizar seu ambiente aos padrões. Você pode usar o Azure Policy para:

Negar a implantação de recursos com base em critérios definidos em uma política. Por exemplo, você pode impedir que os recursos de dados sejam implantados em regiões do Azure em que seus requisitos de residência de dados seriam violados.

Audite a implantação ou configuração de recursos para determinar se eles são implantados com configurações que atendem aos seus padrões de conformidade. Por exemplo, você pode auditar VMs para verificar se elas têm backup configurado e listar as VMs que não têm.

Corrija a implantação de um recurso. Você pode configurar políticas para corrigir recursos incompatíveis implantando extensões ou alterando a configuração de recursos novos ou existentes. Por exemplo, você pode usar uma tarefa de correção para implantar o Microsoft Defender para Ponto de Extremidade em suas VMs automaticamente.

Microsoft Defender para Nuvem fornece uma avaliação contínua da configuração de seus recursos em relação aos controles de conformidade e práticas recomendadas nos padrões e parâmetros de comparação que você aplica em suas assinaturas. O Defender para Nuvem calcula uma pontuação geral de conformidade, o que ajuda a determinar as alterações que você precisa fazer.

Por padrão, o Defender para Nuvem usa o MCSB (parâmetro de comparação de segurança na nuvem) da Microsoft como um padrão de linha de base para práticas baseadas em segurança e conformidade. O MCSB é um conjunto de controles de conformidade fornecidos pela Microsoft que recomendamos para a maioria das cargas de trabalho no Azure. Se você precisar atender a outro padrão, poderá usar outras ofertas de conformidade disponíveis.

Dica

Mesmo que você não precise cumprir imediatamente um padrão regulatório, você deve de qualquer maneira. É muito mais fácil aderir a um padrão como o MCSB a partir do momento em que você começa a implantar sua solução do que aplicá-la retroativamente posteriormente.

Você pode aplicar padrões de conformidade a vários escopos. Por exemplo, você pode definir uma assinatura específica do Azure como no escopo de um padrão específico. Você também pode usar o Defender para Nuvem para avaliar a configuração de recursos hospedados em outros provedores de nuvem.

Recomendações de design

| Recomendação | Benefício |

|---|---|

| Conceda a menor quantidade de acesso necessária para que usuários e grupos concluam suas funções de trabalho. Limite o número de atribuições de função com privilégios. Determine se você pode usar uma função específica de trabalho em vez de uma função de administrador privilegiado. |

Você pode reduzir a exposição se uma credencial for comprometida. |

| Limite o número de proprietários de assinatura do Azure. | Muitos proprietários de assinaturas aumentam o risco de uma credencial comprometida. |

| Atribua funções a grupos em vez de usuários. | Essa abordagem reduz o número necessário de atribuições de função, o que reduz a sobrecarga administrativa. |

| Adote uma linha de base de segurança no início do processo de design. Considere o MCSB como ponto de partida. O MCSB fornece conselhos claros e acionáveis para melhorar a segurança de seus aplicativos no Azure e em ambientes em outras nuvens e locais. | Ao se concentrar em controles específicos da nuvem, o MCSB ajuda você a fortalecer sua postura geral de segurança. |

| Use bloqueios do Azure para evitar alterações acidentais em seu ambiente. | Os bloqueios podem ajudar a evitar modificações e exclusões acidentais de recursos, grupos de recursos e assinaturas. |

| Use o Azure Policy ou o Defender para Nuvem para avaliar a conformidade. | As políticas podem ajudar a impor os padrões da organização e satisfazer a conformidade regulatória. |

Recursos adicionais

A multilocação é uma metodologia de negócios central para projetar cargas de trabalho SaaS. Estes artigos fornecem mais informações sobre considerações de governança:

Próxima etapa

Aprenda estratégias sobre como escolher as regiões certas do Azure para seus recursos e desenvolva uma estratégia de organização de recursos para dar suporte ao crescimento e à evolução de sua solução SaaS.