Tutorial: Rotear tráfego de rede com uma tabela de rotas

O Azure roteia tráfego entre todas as sub-redes contidas em uma rede virtual por padrão. É possível criar as próprias rotas para substituir o roteamento padrão do Azure. As rotas personalizadas são úteis quando, por exemplo, você deseja rotear o tráfego entre sub-redes por meio de uma NVA (solução de virtualização de rede).

Neste tutorial, você aprenderá a:

- Criar uma rede virtual e sub-redes

- Criar uma NVA que roteia o tráfego

- Implantar VMs (máquinas virtuais) em diferentes sub-redes

- Criar uma tabela de rotas

- Criar uma rota

- Associar uma tabela de rotas a uma sub-rede

- Rotear o tráfego de uma sub-rede para outra por meio de uma NVA

Pré-requisitos

- Uma conta do Azure com uma assinatura ativa. Você pode criar uma conta gratuitamente.

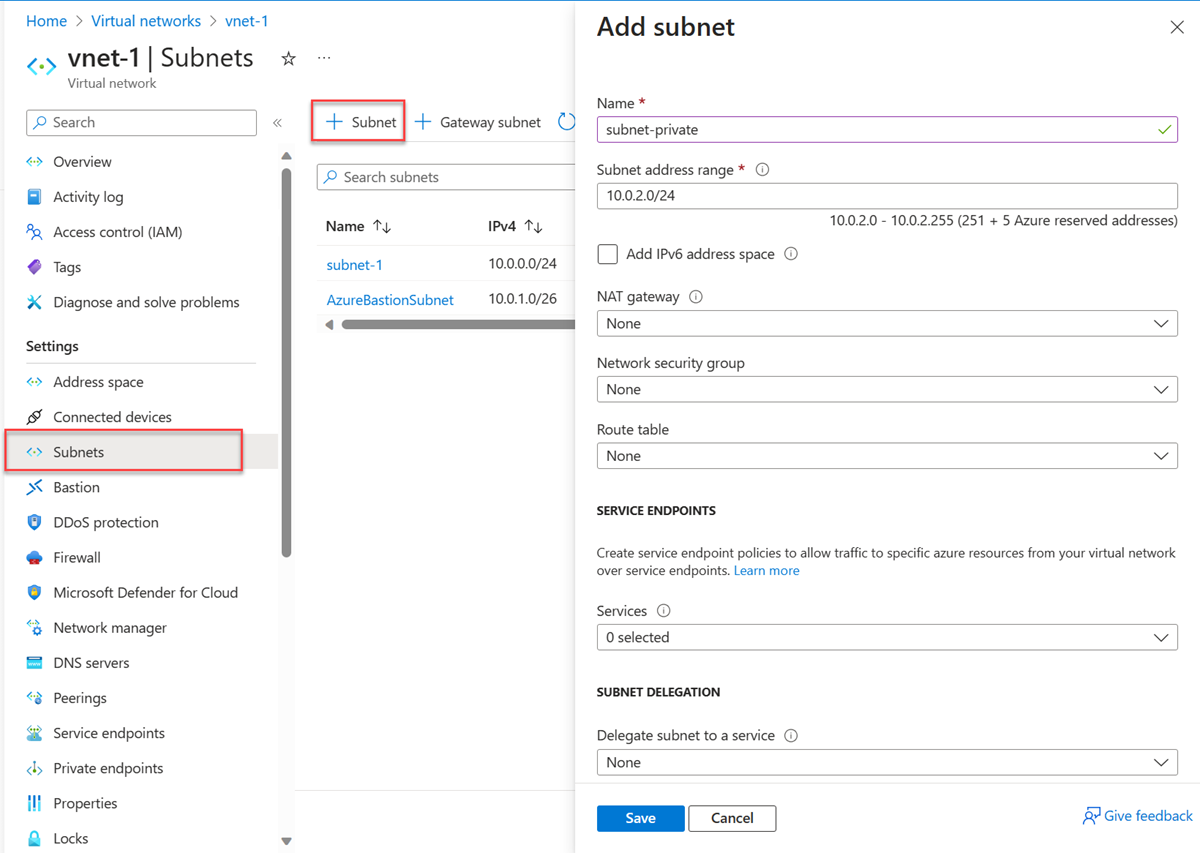

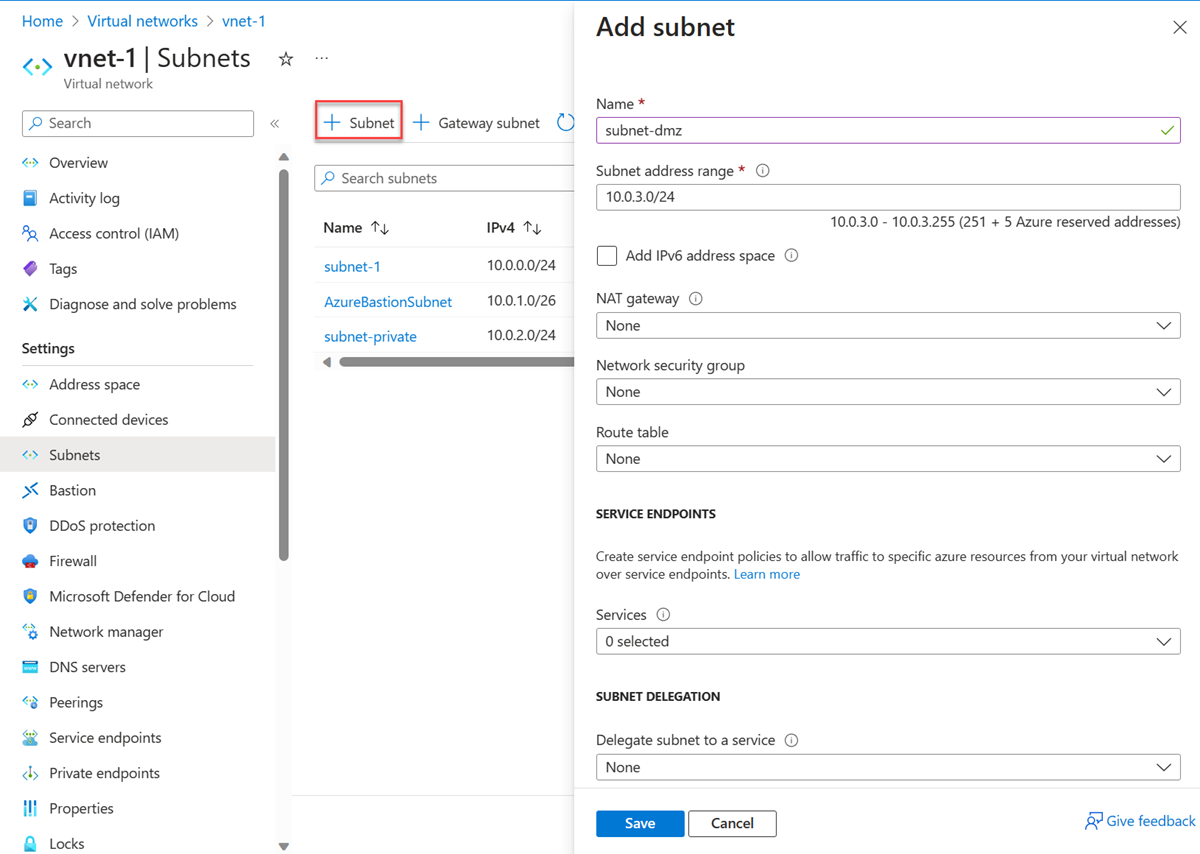

Criar sub-redes

Uma sub-rede DMZ e privada são necessárias para este tutorial. A sub-rede DMZ é onde você implanta o NVA e a sub-rede Privada é onde você implanta as máquinas virtuais para as quais deseja rotear o tráfego. A subnet-1 é a sub-rede criada nas etapas anteriores. Use a sub-rede-1 para a máquina virtual pública.

Criar uma rede virtual e um host do Azure Bastion

O seguinte procedimento cria uma rede virtual com uma sub-rede de recurso, uma sub-rede do Azure Bastion e um host do Bastion:

No portal do Azure, pesquise e selecione Redes virtuais.

Na página Redes virtuais, selecione + Criar.

Na guia Informações Básicas em Criar rede virtual, insira ou selecione as seguintes informações:

Configuração Valor Detalhes do projeto Subscription Selecione sua assinatura. Resource group Selecione Criar novo.

Insira test-rg para o nome.

Selecione

.Detalhes da instância Nome Insira vnet-1. Região Selecione Leste dos EUA 2.

Selecione Avançar para prosseguir para a guia Segurança.

Na seção Azure Bastion, selecione Habilitar o Azure Bastion.

O Bastion usa seu navegador para se conectar às VMs em sua rede virtual por meio do Secure Shell (SSH) ou do Protocolo de Área de Trabalho Remota (RDP) usando os respectivos endereços IP privados. As VMs não precisam de endereços IP públicos, software cliente ou configuração especial. Para obter mais informações, confira O que é o Azure Bastion?.

Observação

Os preços por hora começam a partir do momento em que o Bastion é implantado, independentemente do uso de dados de saída. Para saber mais, confira Preços e SKUs. Se estiver implantando o Bastion como parte de um tutorial ou teste, recomendamos que você exclua esse recurso após terminar de usá-lo.

Em Azure Bastion, digite ou selecione as seguintes informações:

Configuração Valor Nome do host do Azure Bastion Insira bastion. Endereço IP público do Azure Bastion Selecione Criar um endereço IP público.

Insira public-ip-bastion em Nome.

Selecione

.

Selecione Avançar para prosseguir para a guia Endereços IP.

Na caixa de espaço de endereço em Sub-redes, selecione a sub-rede padrão.

Em Editar sub-rede, insira ou selecione as seguintes informações:

Configuração Valor Finalidade da sub-rede Mantenha o padrão como Padrão. Nome Insira sub-rede-1. IPv4 Intervalo de endereços IPv4 Mantenha o padrão de 10.0.0.0/16. Endereço inicial Deixe o padrão de 10.0.0.0. Tamanho Deixe o padrão de /24 (256 endereços). Selecione Salvar.

Selecione Examinar + criar na parte inferior da página. Quando a validação for aprovada na validação, selecione Criar.

Na caixa de pesquisa na parte superior do portal, insira Rede virtual. Selecione Redes virtuais nos resultados da pesquisa.

Em Redes virtuais, selecione vnet-1.

Em vnet-1, selecione Sub-redes na seção Configurações section.

Na lista de sub-redes da rede virtual, escolha + Sub-rede.

Em Adicionar sub-rede, insira ou selecione as seguintes informações:

Configuração Valor Finalidade da sub-rede Mantenha o padrão como Padrão. Nome Insira subnet-private. IPv4 Intervalo de endereços IPv4 Mantenha o padrão de 10.0.0.0/16. Endereço inicial Insira 10.0.2.0. Tamanho Deixe o padrão de /24 (256 endereços).

Selecione Adicionar.

Selecione + Sub-rede.

Em Adicionar sub-rede, insira ou selecione as seguintes informações:

Configuração Valor Finalidade da sub-rede Mantenha o padrão como Padrão. Nome Insira subnet-dmz. IPv4 Intervalo de endereços IPv4 Mantenha o padrão de 10.0.0.0/16. Endereço inicial Insira 10.0.3.0. Tamanho Deixe o padrão de /24 (256 endereços).

Selecione Adicionar.

Criar uma máquina virtual de NVA

NVAs (soluções de virtualização de rede) são máquinas virtuais que ajudam com funções de rede, como roteamento e otimização de firewall. Nesta seção, crie um NVA usando uma máquina virtual Ubuntu 24.04.

Na caixa de pesquisa na parte superior do portal insira Máquina virtual. Selecione Máquinas virtuais nos resultados da pesquisa.

Selecione + Criar e depois a máquina virtual do Azure.

Em Criar uma máquina virtual, insira ou selecione as informações a seguir na guia Básico:

Configuração Valor Detalhes do projeto Subscription Selecione sua assinatura. Resource group Selecione test-rg. Detalhes da instância Nome da máquina virtual Insira vm-nva. Região Selecione (EUA) Leste dos EUA 2. Opções de disponibilidade Selecione Nenhuma redundância de infraestrutura necessária. Tipo de segurança Selecione Padrão. Image Selecione Ubuntu Server 24.04 LTS - x64 Gen2. Arquitetura de VMs Mantenha o padrão x64. Tamanho Selecione um tamanho. Conta de administrador Tipo de autenticação Selecione Senha. Nome de Usuário Digite um nome de usuário. Senha Digite uma senha. Confirmar senha Reinsira a senha. Regras de porta de entrada Porta de entrada públicas Selecione Nenhum. Selecione Avançar: Discos e Avançar: Rede.

Na guia Rede, insira ou selecione as seguintes informações:

Configuração Valor Interface de rede Rede virtual Selecione vnet-1. Sub-rede Selecione subnet-dmz (10.0.3.0/24). IP público Selecione Nenhum. Grupo de segurança de rede da NIC Selecione Avançado. Configurar um grupo de segurança de rede Selecione Criar novo.

Em Nome, insira nsg-nva.

Selecione OK.Deixe o padrão nas outras opções e selecione Examinar + criar.

Selecione Criar.

Criar máquinas virtuais públicas e privadas

Crie duas máquinas virtuais na rede virtual vnet-1. Uma máquina virtual está na sub-rede subnet-1 e a outra máquina virtual está na sub-rede subnet-private. Use a mesma imagem de máquina virtual para ambas as máquinas virtuais.

Criar uma máquina virtual pública

A máquina virtual pública é usada para simular uma máquina na Internet pública. As máquinas virtuais pública e privada são usadas para testar o roteamento do tráfego de rede por meio da máquina virtual NVA.

Na caixa de pesquisa na parte superior do portal insira Máquina virtual. Selecione Máquinas virtuais nos resultados da pesquisa.

Selecione + Criar e depois a máquina virtual do Azure.

Em Criar uma máquina virtual, insira ou selecione as informações a seguir na guia Básico:

Configuração Valor Detalhes do projeto Subscription Selecione sua assinatura. Resource group Selecione test-rg. Detalhes da instância Nome da máquina virtual Insira vm-public. Region Selecione (EUA) Leste dos EUA 2. Opções de disponibilidade Selecione Nenhuma redundância de infraestrutura necessária. Tipo de segurança Selecione Padrão. Image Selecione Ubuntu Server 24.04 LTS - x64 Gen2. Arquitetura de VMs Mantenha o padrão x64. Tamanho Selecione um tamanho. Conta de administrador Tipo de autenticação Selecione Senha. Nome de Usuário Digite um nome de usuário. Senha Digite uma senha. Confirmar senha Reinsira a senha. Regras de porta de entrada Porta de entrada públicas Selecione Nenhum. Selecione Avançar: Discos e Avançar: Rede.

Na guia Rede, insira ou selecione as seguintes informações:

Configuração Valor Interface de rede Rede virtual Selecione vnet-1. Sub-rede Selecione sub-rede-1 (10.0.0.0/24). IP público Selecione Nenhum. Grupo de segurança de rede da NIC Selecione Nenhum. Deixe o padrão nas outras opções e selecione Examinar + criar.

Selecione Criar.

Criar uma máquina virtual privada

Na caixa de pesquisa na parte superior do portal insira Máquina virtual. Selecione Máquinas virtuais nos resultados da pesquisa.

Selecione + Criar e depois a máquina virtual do Azure.

Em Criar uma máquina virtual, insira ou selecione as informações a seguir na guia Básico:

Configuração Valor Detalhes do projeto Subscription Selecione sua assinatura. Resource group Selecione test-rg. Detalhes da instância Nome da máquina virtual Insira vm-private. Region Selecione (EUA) Leste dos EUA 2. Opções de disponibilidade Selecione Nenhuma redundância de infraestrutura necessária. Tipo de segurança Selecione Padrão. Image Selecione Ubuntu Server 24.04 LTS - x64 Gen2. Arquitetura de VMs Mantenha o padrão x64. Tamanho Selecione um tamanho. Conta de administrador Tipo de autenticação Selecione Senha. Nome de Usuário Digite um nome de usuário. Senha Digite uma senha. Confirmar senha Reinsira a senha. Regras de porta de entrada Porta de entrada públicas Selecione Nenhum. Selecione Avançar: Discos e Avançar: Rede.

Na guia Rede, insira ou selecione as seguintes informações:

Configuração Valor Interface de rede Rede virtual Selecione vnet-1. Sub-rede Selecione subnet-private (10.0.2.0/24). IP público Selecione Nenhum. Grupo de segurança de rede da NIC Selecione Nenhum. Deixe o padrão nas outras opções e selecione Examinar + criar.

Selecione Criar.

Habilitar o encaminhamento de IP

Para rotear o tráfego por meio da NVA, ative o encaminhamento de IP no Azure e no sistema operacional da vm-nva. Quando o encaminhamento de IP está habilitado, qualquer tráfego recebido pela vm-nva que seja destinado a um endereço IP diferente não é removido e é encaminhado para o destino correto.

Habilitar o encaminhamento de IP no Azure

Nesta seção, você ativa o encaminhamento de IP para a interface de rede da máquina virtual vm-nva.

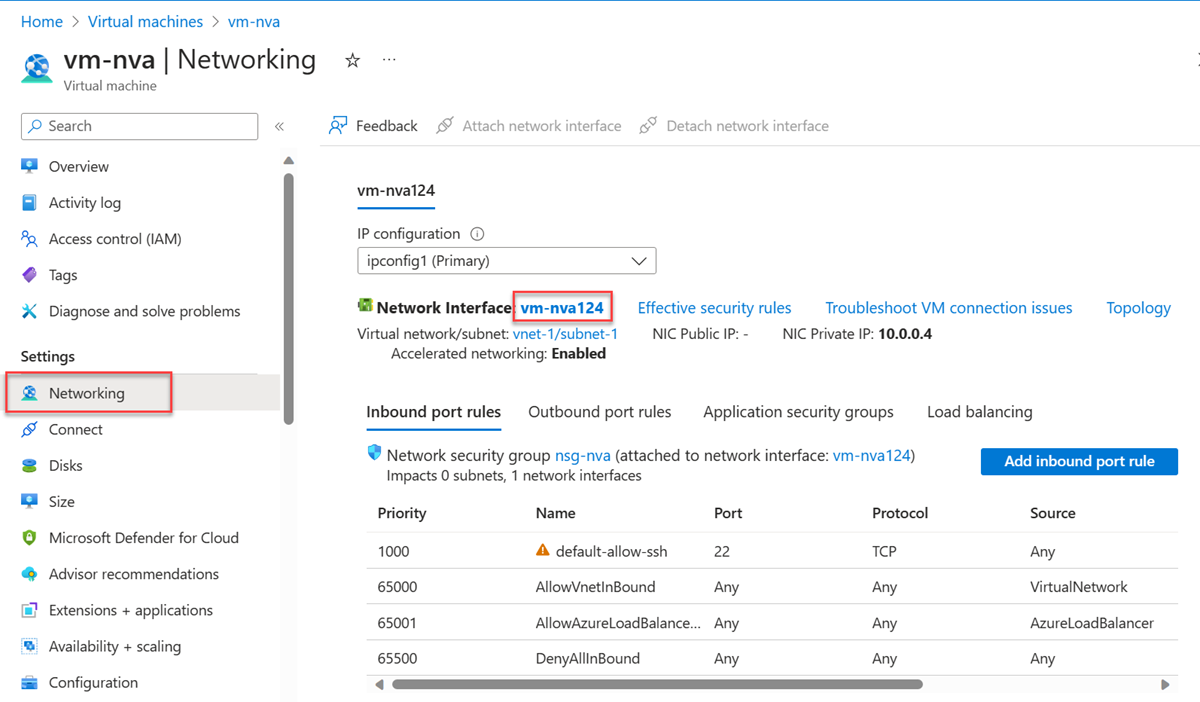

Na caixa de pesquisa na parte superior do portal insira Máquina virtual. Selecione Máquinas virtuais nos resultados da pesquisa.

Em Máquinas virtuais, selecione vm-nva.

Em vm-nva, expanda Rede e selecione Configurações de rede.

Selecione o nome do adaptadorao lado de Adaptador de rede:. O nome começa com vm-nva e tem um número aleatório atribuído à interface. O nome da interface neste exemplo é vm-nva313.

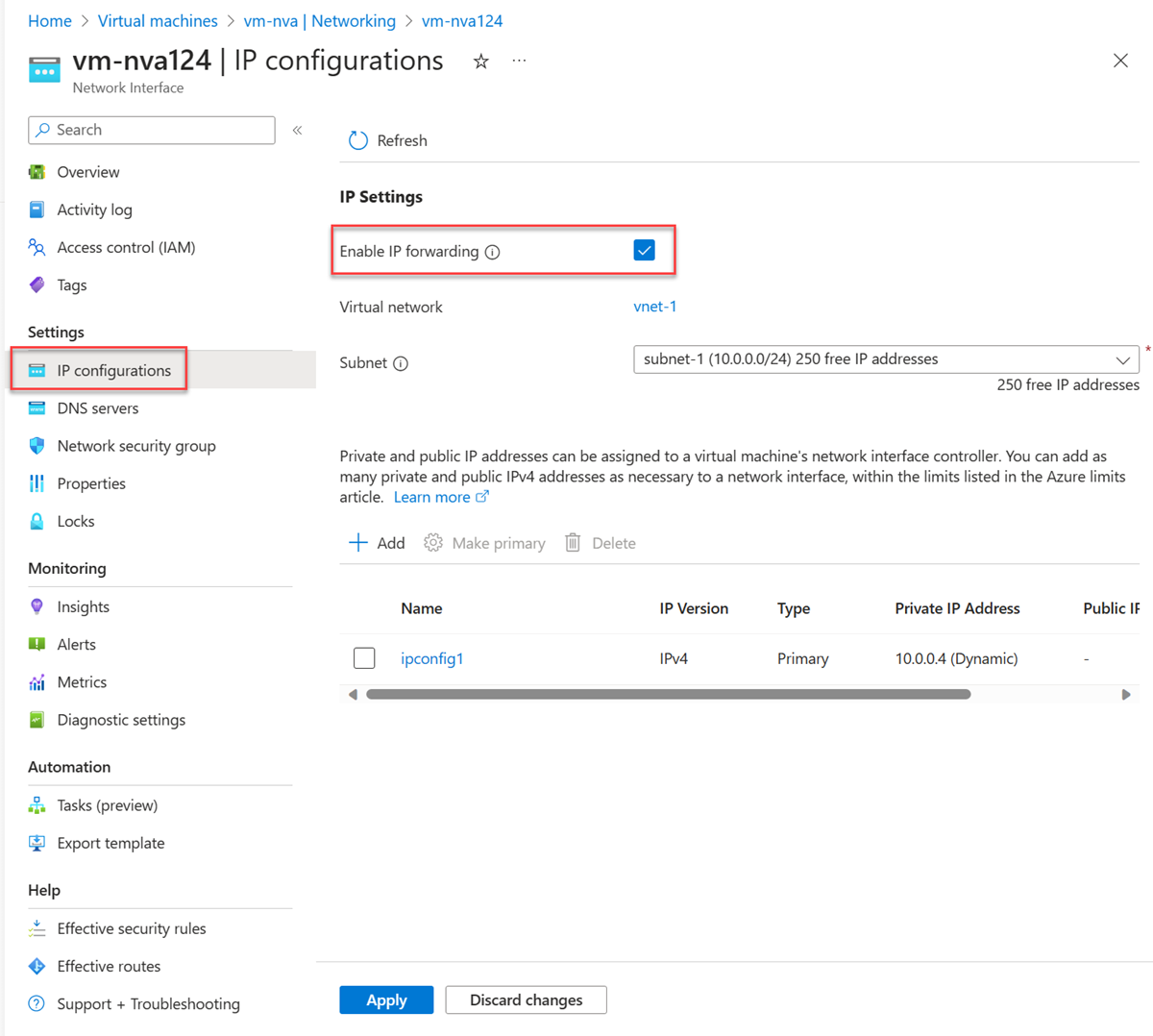

Na página de visão geral do adaptador de rede, selecione Configurações de IP na seção Configurações.

Em Configurações de IP, selecione a caixa ao lado de Habilitar encaminhamento de IP.

Escolha Aplicar.

Habilitar o encaminhamento de IP no sistema operacional

Nesta seção, ative o encaminhamento de IP para o sistema operacional da máquina virtual vm-nva para encaminhar o tráfego de rede. Use o serviço Azure Bastion para se conectar à máquina virtual vm-nva.

Na caixa de pesquisa na parte superior do portal insira Máquina virtual. Selecione Máquinas virtuais nos resultados da pesquisa.

Em Máquinas virtuais, selecione vm-nva.

Selecione Conectar e conecte-se via Bastion na seção Visão geral.

Insira o nome de usuário e a senha que você inseriu quando a máquina virtual foi criada.

Selecione Conectar.

Insira as seguintes informações no prompt da máquina virtual para habilitar o encaminhamento de IP:

sudo vim /etc/sysctl.confNo editor Vim, remova

#da linhanet.ipv4.ip_forward=1:Pressione a tecla Insert.

# Uncomment the next line to enable packet forwarding for IPv4 net.ipv4.ip_forward=1Pressione a tecla ESC.

Insira

:wqe pressione ENTER.Feche a sessão do Bastion.

Reinicie a máquina virtual.

Criar uma tabela de rotas

Nesta seção, crie uma tabela de rotas para definir a rota do tráfego por meio da máquina virtual NVA. A tabela de rotas está associada à sub-rede subnet-1 em que a máquina virtual vm-public é implantada.

Na caixa de pesquisa na parte superior do portal, insira Tabela de rotas. Selecione Tabela de rotas nos resultados da pesquisa.

Selecione + Criar.

Em Criar Tabela de rotas, insira ou selecione as seguintes informações:

Configuração Valor Detalhes do projeto Subscription Selecione sua assinatura. Resource group Selecione test-rg. Detalhes da instância Região Selecione Leste dos EUA 2. Nome Insira route-table-public. Propagar rotas de gateway Mantenha o padrão Sim. Selecione Examinar + criar.

Selecione Criar.

Criar uma rota

Nesta seção, crie uma rota na tabela de rotas que você criou nas etapas anteriores.

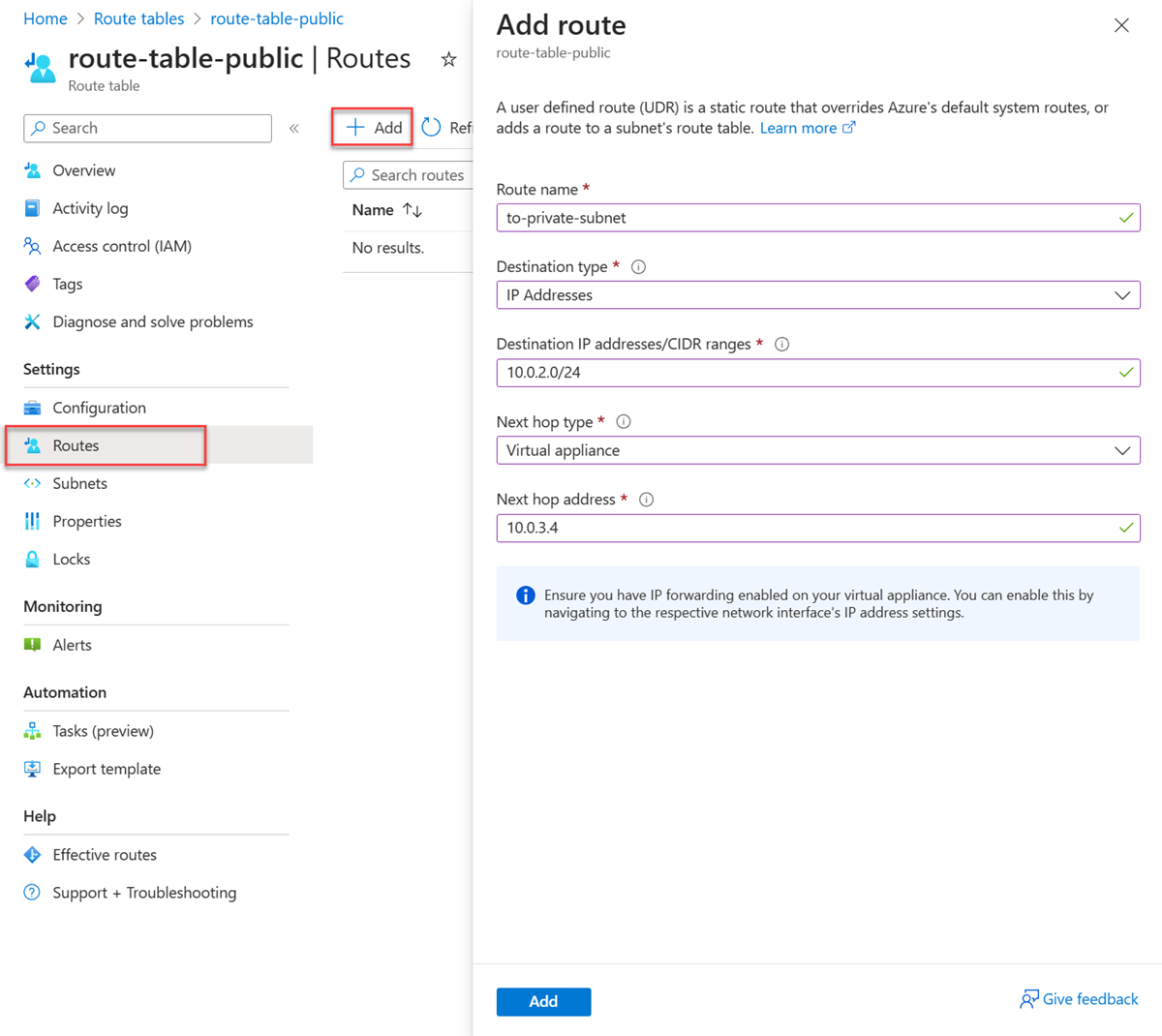

Na caixa de pesquisa na parte superior do portal, insira Tabela de rotas. Selecione Tabela de rotas nos resultados da pesquisa.

Selecione route-table-public.

Expanda Configurações e selecione Rotas.

Selecione + Adicionar em Rotas.

Insira ou selecione as seguintes informações em Adicionar rota:

Configuração Valor Nome da rota Insira to-private-subnet. Tipo de destino Selecione Endereços IP. Intervalos de CIDR /endereço IP de destino Insira 10.0.2.0/24. Tipo do próximo salto Selecione Solução de virtualização. Endereço do próximo salto Insira 10.0.3.4.

Esse é o endereço IP da vm-nva que você criou nas etapas anteriores..

Selecione Adicionar.

Selecione Sub-redes em Configurações.

Selecione + Associar.

Insira ou selecione as seguintes informações em Associar sub-rede:

Configuração Valor Rede virtual Selecione vnet-1 (test-rg). Sub-rede Selecione sub-rede-1. Selecione OK.

Testar o roteamento de tráfego de rede

Teste o roteamento do tráfego de rede de vm-public para vm-private. Teste o roteamento do tráfego de rede de vm-private para vm-public.

Testar o tráfego de rede de vm-public para vm-private

Na caixa de pesquisa na parte superior do portal insira Máquina virtual. Selecione Máquinas virtuais nos resultados da pesquisa.

Em Máquinas virtuais, selecione vm-public.

Selecione Conectar e conecte-se via Bastion na seção Visão geral.

Insira o nome de usuário e a senha que você inseriu quando a máquina virtual foi criada.

Selecione Conectar.

No prompt, insira o seguinte comando para rastrear o roteamento do tráfego de rede de vm-public para vm-private:

tracepath vm-privateA resposta é semelhante ao seguinte exemplo:

azureuser@vm-public:~$ tracepath vm-private 1?: [LOCALHOST] pmtu 1500 1: vm-nva.internal.cloudapp.net 1.766ms 1: vm-nva.internal.cloudapp.net 1.259ms 2: vm-private.internal.cloudapp.net 2.202ms reached Resume: pmtu 1500 hops 2 back 1Você pode ver que há dois saltos na resposta acima para o tráfego ICMP de

tracepathda vm-public para vm-private. O primeiro salto é vm-nva. O segundo salto é o destino vm-private.O Azure enviou o tráfego da subnet-1 por meio do NVA, e não diretamente para subnet-private, porque você adicionou anteriormente a rota to-private-subnet à route-table-public e a associou à subnet-1.

Feche a sessão do Bastion.

Testar o tráfego de rede de vm-private para vm-public

Na caixa de pesquisa na parte superior do portal insira Máquina virtual. Selecione Máquinas virtuais nos resultados da pesquisa.

Em Máquinas virtuais, selecione vm-private.

Selecione Conectar e conecte-se via Bastion na seção Visão geral.

Insira o nome de usuário e a senha que você inseriu quando a máquina virtual foi criada.

Selecione Conectar.

No prompt, insira o seguinte comando para rastrear o roteamento do tráfego de rede de vm-private para vm-public:

tracepath vm-publicA resposta é semelhante ao seguinte exemplo:

azureuser@vm-private:~$ tracepath vm-public 1?: [LOCALHOST] pmtu 1500 1: vm-public.internal.cloudapp.net 2.584ms reached 1: vm-public.internal.cloudapp.net 2.147ms reached Resume: pmtu 1500 hops 1 back 2É possível ver um salto na resposta acima, que é o destino vm-public.

O Azure enviou o tráfego diretamente da subnet-private para a subnet-1. Por padrão, o Azure roteia o tráfego diretamente entre sub-redes.

Feche a sessão do Bastion.

Quando terminar de usar os recursos que criou, você poderá excluir o grupo de recursos e todos os seus recursos.

No portal do Azure, procure por Grupos de recursos e selecione essa opção.

Na página Grupos de recursos, selecione o grupo de recursos test-rg.

Na página test-rg, selecione Excluir grupo de recursos .

Insira test-rg em Inserir o nome do grupo de recursos para confirmar a exclusão e, em seguida, selecione Excluir.

Próximas etapas

Neste tutorial, você:

Criou uma tabela de rotas e a associou a uma sub-rede.

Criou uma NVA simples que roteou o tráfego de uma sub-rede pública para uma sub-rede privada.

Usando o Azure Marketplace, você pode implantar diferentes NVAs pré-configuradas, que fornecem muitas funções de rede úteis.

Para saber mais sobre roteamento, consulte Visão geral de roteamento e Gerenciar uma tabela de rotas.

Para saber como restringir o acesso à rede de recursos de PaaS com pontos de extremidade de serviço de rede virtual, prossiga para o próximo tutorial.