Criar um espaço de trabalho com a proteção de exfiltração dos dados habilitada

Este artigo descreve como criar um espaço de trabalho com a proteção de exfiltração dos dados habilitada e como gerenciar os locatários do Microsoft Entra aprovados para esse espaço de trabalho.

Observação

Você não poderá alterar a configuração do espaço de trabalho para rede virtual gerenciada e proteção contra vazamento de dados depois que o espaço de trabalho for criado.

Pré-requisitos

- Permissões para criar um recurso de espaço de trabalho no Azure.

- Permissões do workspace do Synapse para criar pontos de extremidade privados gerenciados.

- Assinaturas registradas para o provedor de recursos de Rede. Saiba mais.

Siga as etapas listadas em Início rápido: criar um workspace do Synapse para começar a criar seu espaço de trabalho. Antes de criar seu espaço de trabalho, use as informações abaixo para adicionar a proteção de exfiltração dos dados ao seu espaço de trabalho.

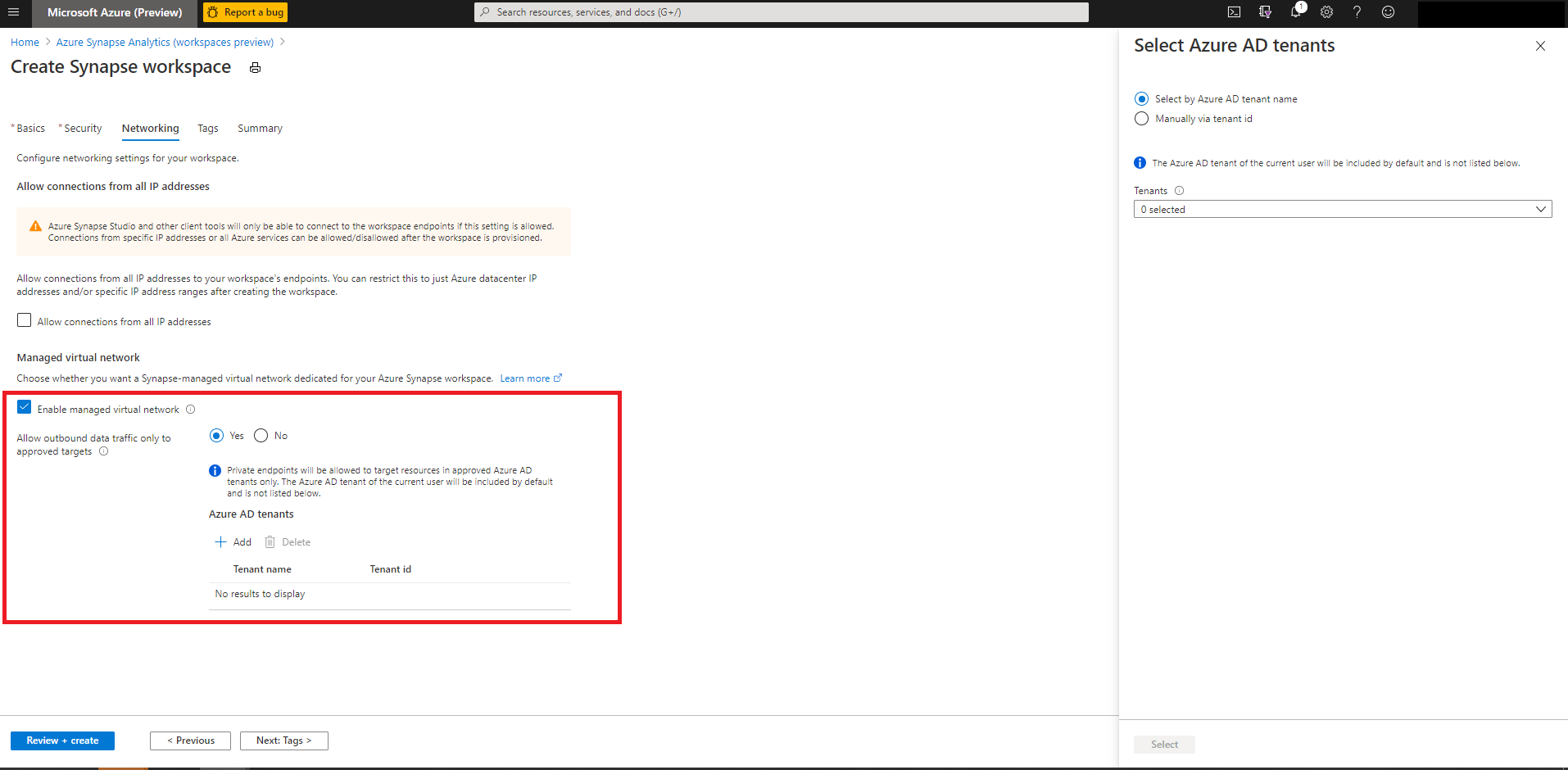

Adicionar a proteção de exfiltração dos dados ao criar o espaço de trabalho

- Na guia Rede, marque a caixa de seleção “Habilitar rede virtual gerenciada”.

- Selecione "Sim" para a opção "Permitir tráfego de dados de saída somente para destinos aprovados".

- Escolha os locatários do Microsoft Entra aprovados para esse espaço de trabalho.

- Examine a configuração e crie o espaço de trabalho.

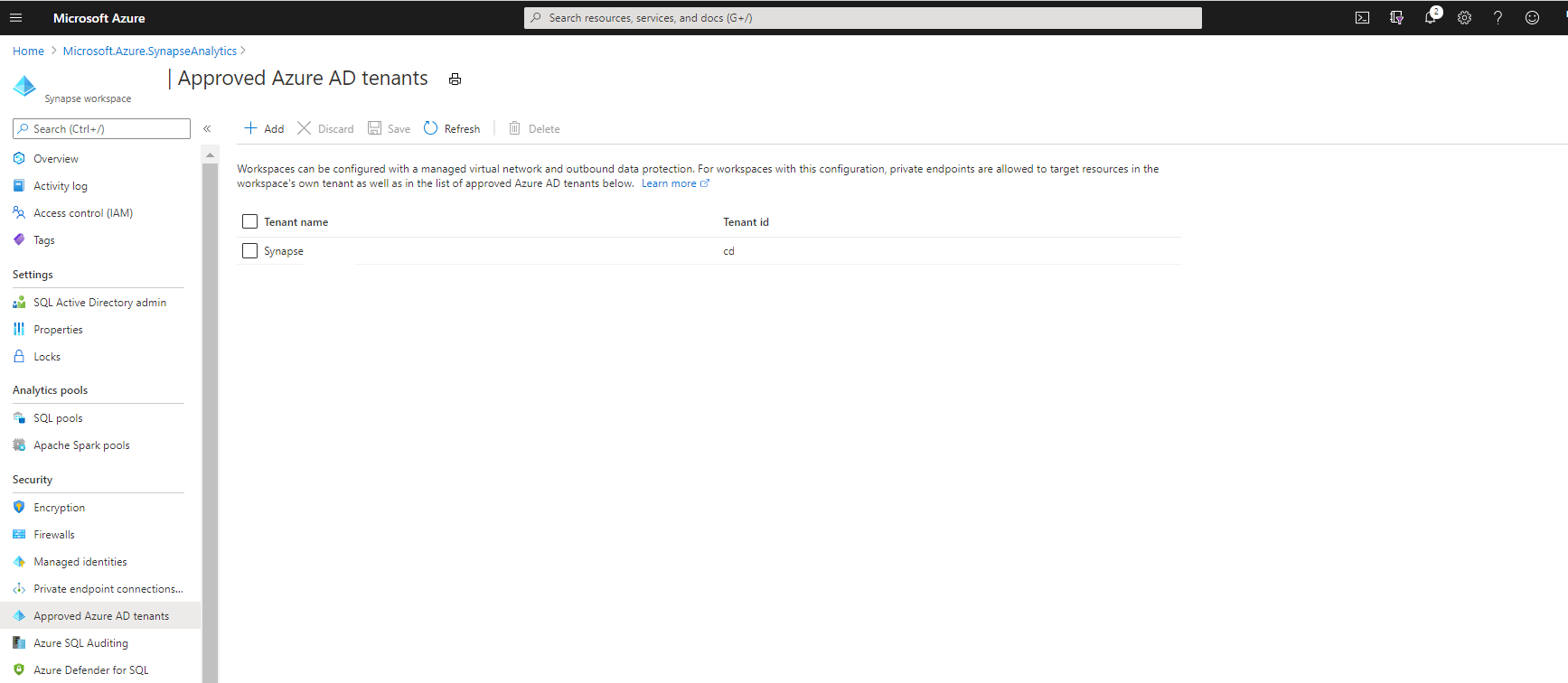

Gerenciar locatários do Microsoft Entra aprovados para esse workspace

- No portal do Azure do espaço de trabalho, navegue até "Locatários do Microsoft Entra aprovados". A lista de locatários do Microsoft Entra aprovados para o espaço de trabalho será listada aqui. O locatário do espaço de trabalho é incluído por padrão e não estará listado.

- Use "+Adicionar" para incluir novos locatários na lista aprovada.

- Para remover um locatário do Microsoft Entra da lista aprovada, escolha o locatário e selecione "Excluir" e, em seguida, "Salvar".

Conectar-se aos recursos do Azure em locatários do Microsoft Entra aprovados

Você pode criar pontos de extremidade privados gerenciados para se conectar aos recursos do Azure que residem em locatários do Microsoft Entra, os quais são aprovados para um espaço de trabalho. Siga as etapas listadas no guia para criar pontos de extremidade privados gerenciados.

Importante

Os recursos em locatários diferentes do locatário do espaço de trabalho não devem bloquear as regras de firewall em vigor para que os pools de SQL se conectem a eles. Os recursos dentro da rede virtual gerenciada do espaço de trabalho, como clusters Spark, podem se conectar por meio de links privados gerenciados para recursos protegidos por firewall.

Limitações conhecidas

Os usuários podem fornecer um arquivo de configuração de ambiente para instalar pacotes do Python de repositórios públicos, como PyPI. Em espaços de trabalho protegidos contra exfiltração dos dados, as conexões com repositórios de saída são bloqueadas. Como resultado, não há suporte para bibliotecas do Python instaladas por meio de repositórios públicos, como PyPI.

Como alternativa, os usuários podem carregar pacotes de workspace ou criar um canal privado dentro da sua conta primária do Azure Data Lake Storage. Para obter mais informações, visite Gerenciamento de pacotes no Azure Synapse Analytics

A ingestão de dados de um Hub de Eventos em pools do Data Explorer não funcionará se o workspace do Synapse usar uma rede virtual gerenciada com a proteção de exfiltração de dados habilitada.

Próximas etapas

- Saiba mais sobre a proteção de exfiltração dos dados em workspaces do Synapse

- Saiba mais sobre a Rede Virtual do espaço de trabalho gerenciado

- Saiba mais sobre Pontos de extremidade privados gerenciados

- Criar Pontos de extremidade privados gerenciados para suas fontes de dados