Atualizar processos do SOC

Um SOC (centro de operações de segurança) é uma função centralizada dentro de uma organização que integra pessoas, processos e tecnologia. Um SOC implementa a estrutura geral de segurança cibernética da organização. O SOC colabora com os esforços organizacionais para monitorar, alertar, prevenir, detectar, analisar e responder a incidentes de segurança cibernética. As equipes do SOC, lideradas por um gerente do SOC, podem incluir respondentes de incidentes, analistas do SOC nos níveis 1, 2 e 3, buscas de ameaças e gerentes de resposta a incidentes.

As equipes do SOC usam telemetria de toda a infraestrutura de TI da organização, incluindo redes, dispositivos, aplicativos, comportamentos, dispositivos e armazenamentos de informações. Em seguida, as equipes correlacionam e analisam os dados para determinar como gerenciar os dados e quais ações devem ser executadas.

Para migrar com êxito para o Microsoft Sentinel, você precisa atualizar não apenas a tecnologia que o SOC usa, mas também as tarefas e os processos do SOC. Este artigo descreve como atualizar seus processos do SOC e analista como parte da migração para o Microsoft Sentinel.

Atualizar o fluxo de trabalho do analista

O Microsoft Sentinel oferece uma variedade de ferramentas que são mapeadas para um fluxo de trabalho típico do analista, desde a atribuição de incidentes até o fechamento. Os analistas podem usar de forma flexível algumas ou todas as ferramentas disponíveis para triagem e investigação de incidentes. À medida que sua organização migra para o Microsoft Sentinel, seus analistas precisam se adaptar a esses novos conjuntos de ferramentas, recursos e fluxos de trabalho.

Incidentes no Microsoft Sentinel

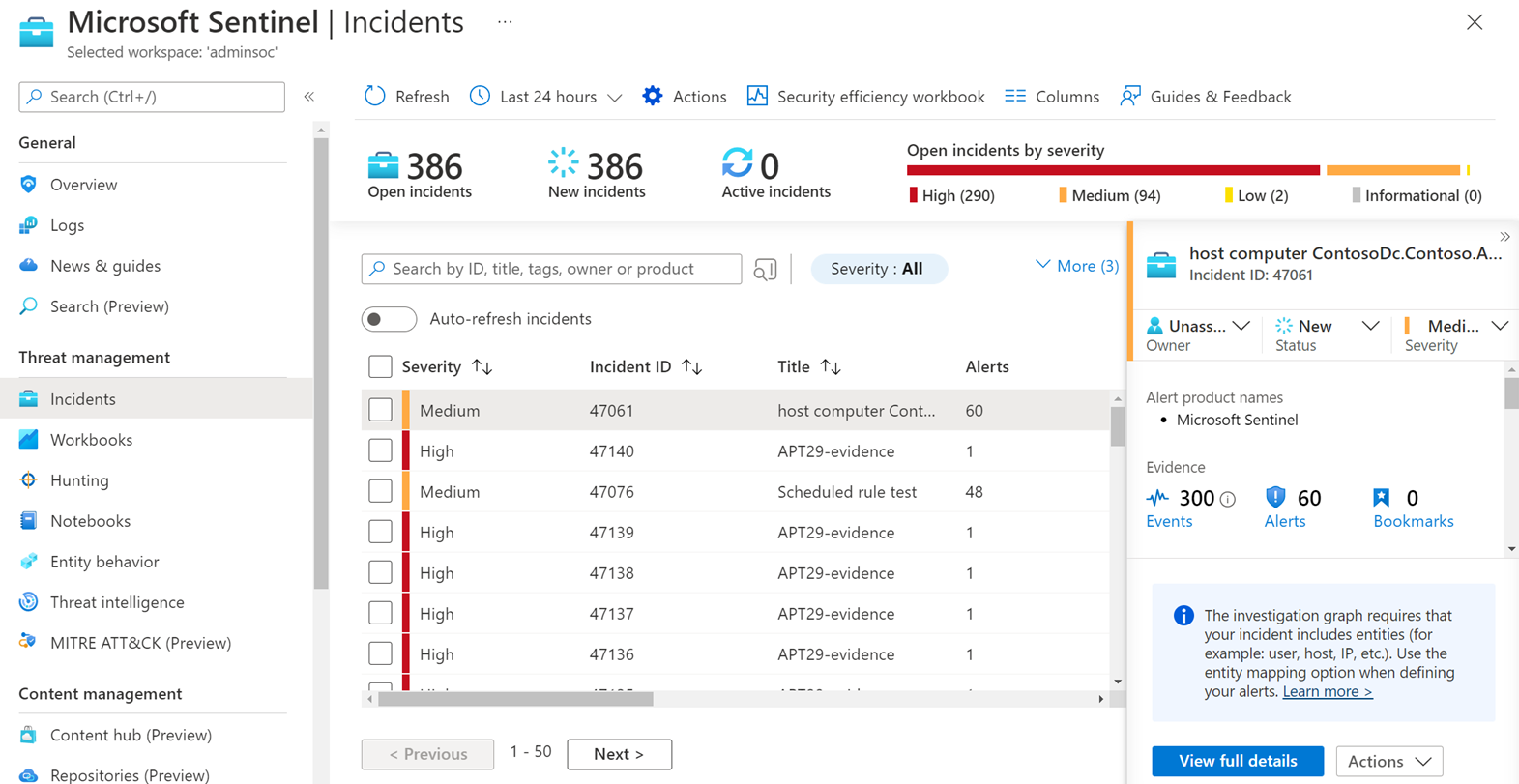

No Microsoft Sentinel, um incidente é uma coleção de alertas que o Microsoft Sentinel determina ter fidelidade suficiente para disparar o incidente. Portanto, com o Microsoft Sentinel, o analista faz a triagem de incidentes na página Incidentes e, em seguida, prossegue para analisar alertas, se for necessário um aprofundamento. Compare as áreas de gerenciamento e terminologia de incidentes do SIEM com o Microsoft Sentinel.

Estágios do fluxo de trabalho do analista

Esta tabela descreve os principais estágios no fluxo de trabalho do analista e destaca as ferramentas específicas relevantes para cada atividade no fluxo de trabalho.

| Atribuir | Triagem | Investigar | Responder |

|---|---|---|---|

| Atribuir incidentes: • Manualmente, na página Incidentes • Automaticamente, usando guias estratégicos ou regras de automação |

Incidentes de triagem usando: • Os detalhes do incidente na página Incidente • Informações de entidade na página Incidente, na guia Entidades • Jupyter Notebooks |

Investigar incidentes usando: • O grafo de investigação • Pastas de Trabalho do Microsoft Sentinel • Janela de consulta do Log Analytics |

Responder a incidentes usando: • Guias estratégicos e regras de automação • Centro de Comando do Microsoft Teams |

As próximas seções mapeiam a terminologia e o fluxo de trabalho do analista para recursos específicos do Microsoft Sentinel.

Atribuir

Use a página Incidentes do Microsoft Sentinel para atribuir incidentes. A página Incidentes inclui uma versão prévia de incidentes e uma exibição detalhada de incidentes únicos.

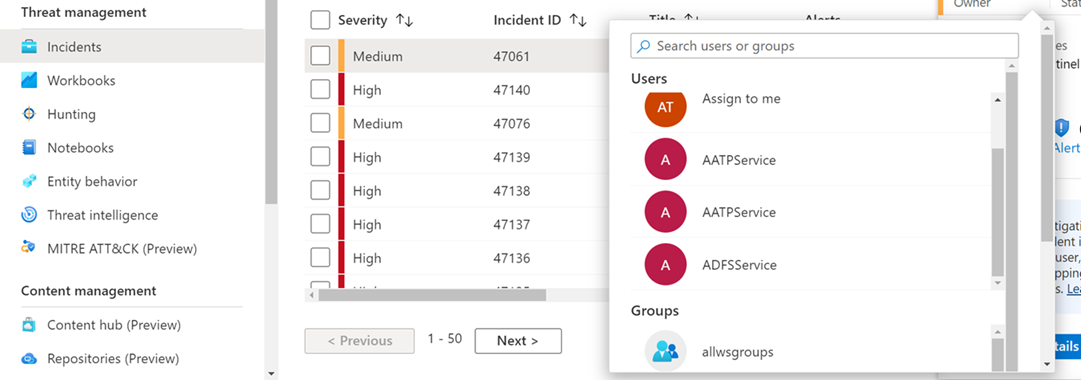

Para atribuir um incidente:

- Manualmente. Defina o campo Proprietário como o nome de usuário relevante.

- Automaticamente. Use uma solução personalizada com base no Microsoft Teams e nos Aplicativos Lógicos ou em uma regra de automação.

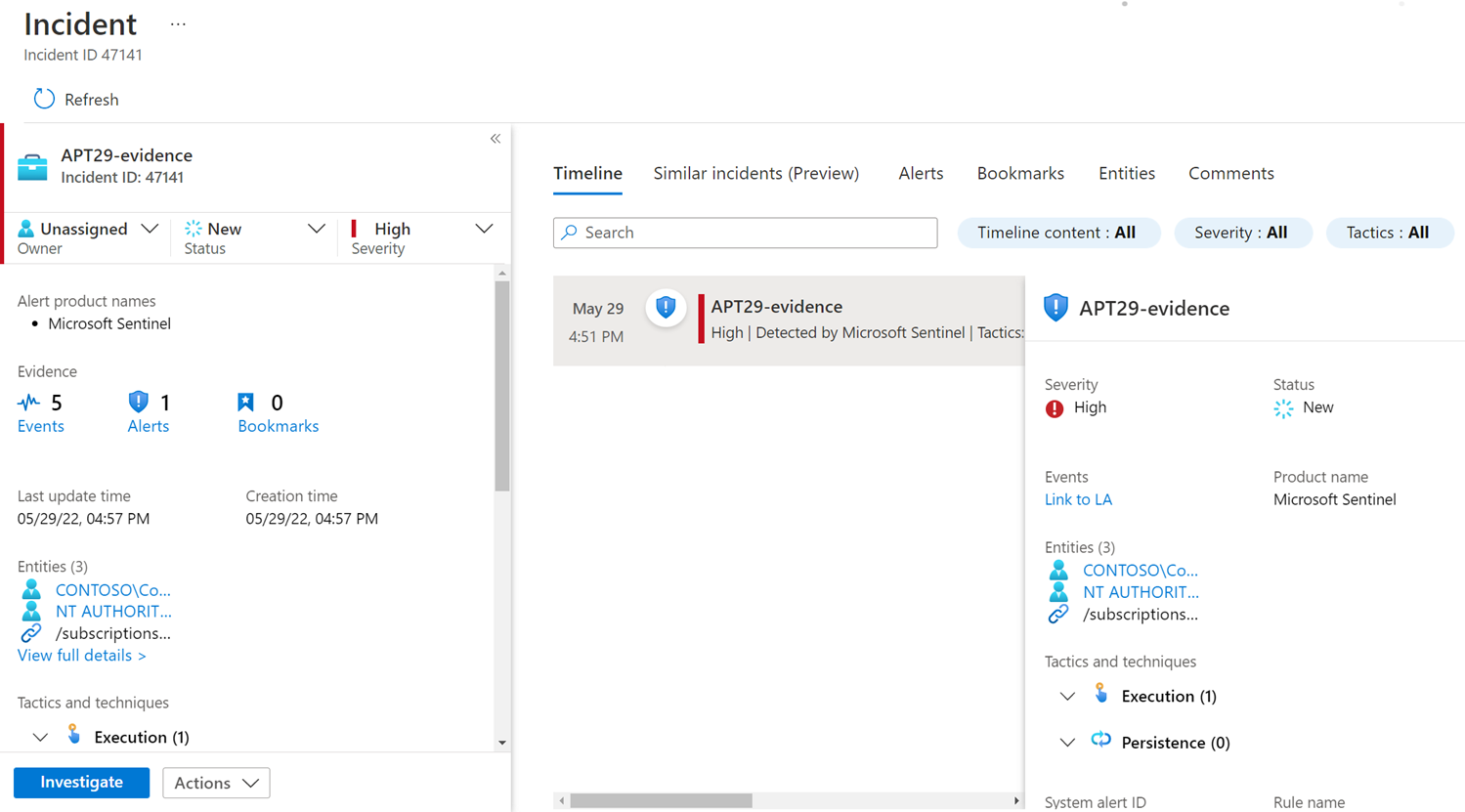

Triagem

Para realizar um exercício de triagem no Microsoft Sentinel, você pode começar com vários recursos do Microsoft Sentinel, dependendo do nível de experiência e da natureza do incidente sob investigação. Como um ponto de partida típico, selecione Exibir detalhes completos na página Incidente. Agora, você pode examinar os alertas que compõem o incidente, examinar indicadores, selecionar entidades para analisar detalhadamente em entidades específicas ou adicionar comentários.

Aqui estão as ações sugeridas para continuar sua revisão de incidentes:

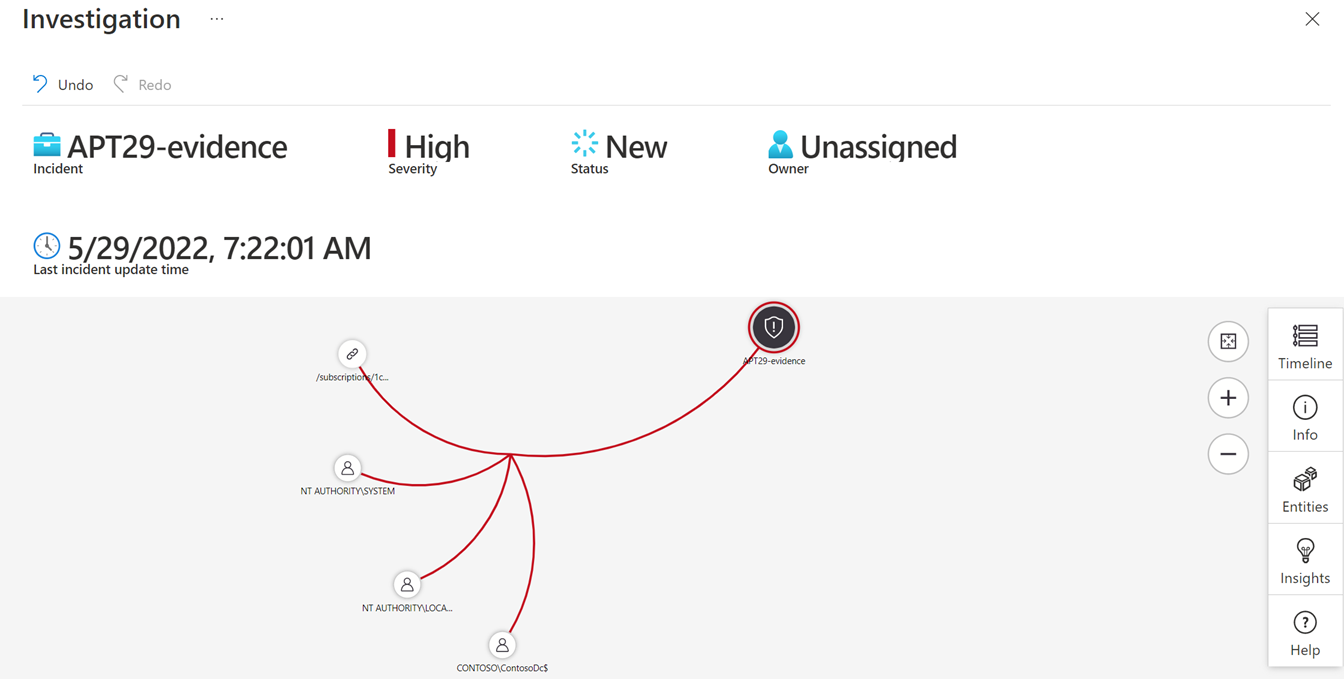

- Selecione Investigação para uma representação visual das relações entre os incidentes e as entidades relevantes.

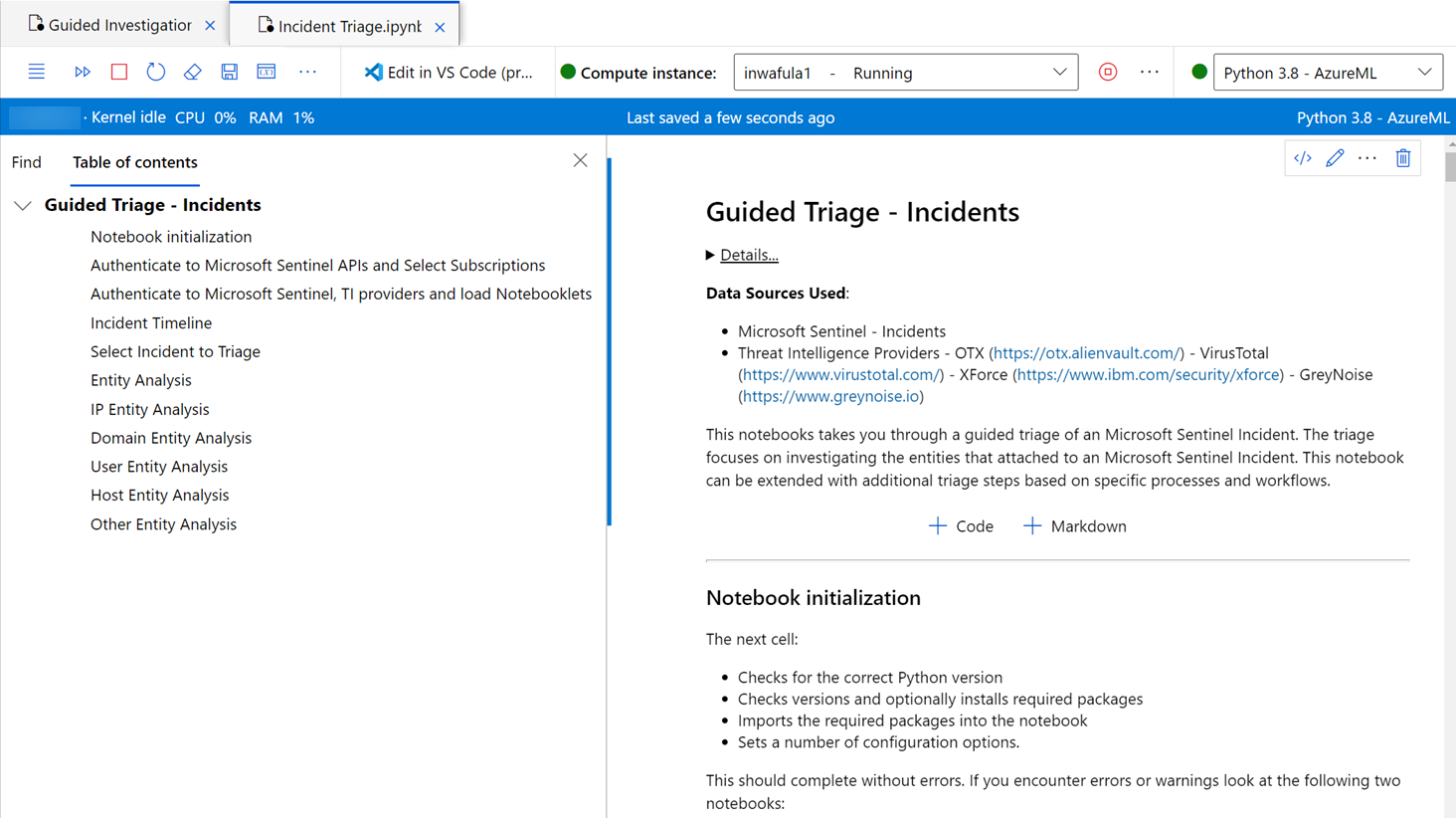

- Use um Jupyter Notebook para executar um exercício de triagem aprofundado para uma entidade específica. Você pode usar o notebook de Triagem de incidentes para este exercício.

Agilizar a triagem

Use esses recursos para agilizar a triagem:

- Para filtragem rápida, na página Incidentes, pesquise incidentes associados a uma entidade específica. A filtragem por entidade na página Incidentes é mais rápida do que a filtragem pela coluna de entidade em filas de incidentes SIEM herdadas.

- Para uma triagem mais rápida, use a tela Detalhes do alerta para incluir informações importantes sobre incidentes no nome do incidente e na descrição, como o nome de usuário, o endereço IP ou o host relacionado. Por exemplo, um incidente pode ser renomeado dinamicamente como

Ransomware activity detected in DC01, ondeDC01é um ativo crítico, identificado dinamicamente por meio das propriedades de alerta personalizáveis. - Para uma análise mais profunda, na página Incidentes, selecione um incidente e selecione Eventos em Evidência para exibir eventos específicos que dispararam o incidente. Os dados do evento são visíveis como a saída da consulta associada à regra de análise, em vez do evento bruto. O engenheiro de migração de regra pode usar essa saída para garantir que o analista obtenha os dados corretos.

- Para obter informações detalhadas sobre a entidade, na página Incidentes, selecione um incidente e um nome de entidade em Entidades para exibir as informações de diretório, a linha do tempo e os insights da entidade. Saiba como mapear entidades.

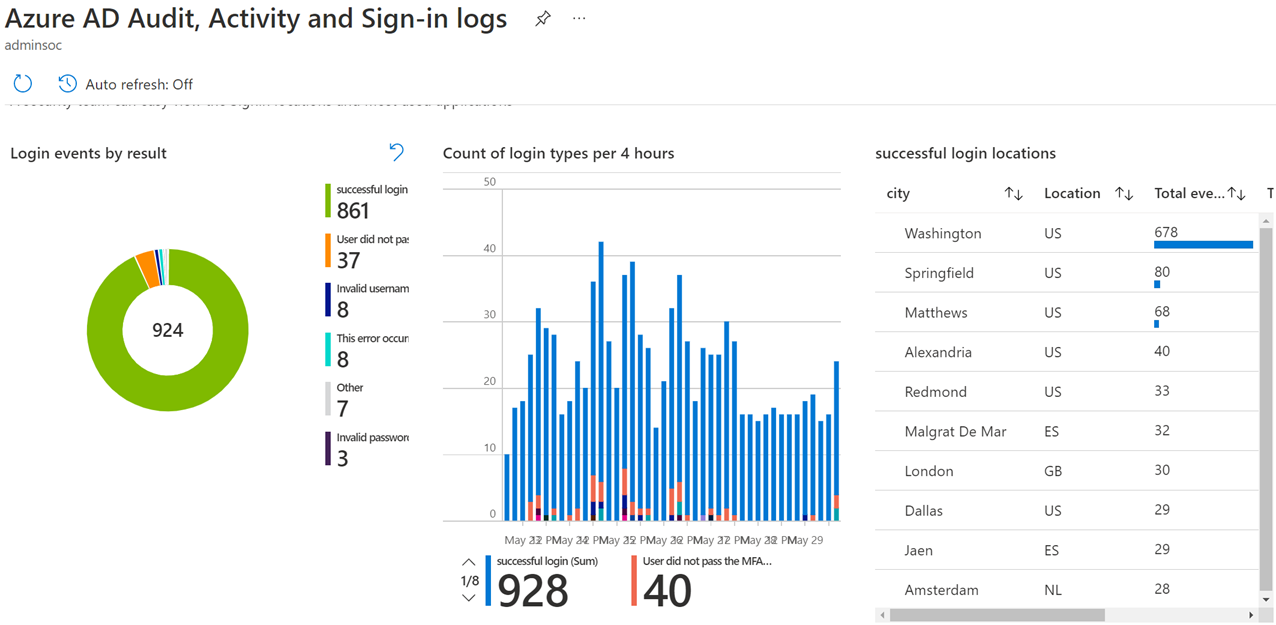

- Para vincular a pastas de trabalho relevantes, selecione Versão prévia de incidentes. Você pode personalizar a pasta de trabalho para exibir informações adicionais sobre o incidente ou entidades associadas e campos personalizados.

Investigar

Use o grafo de investigação para investigar profundamente os incidentes. Na página Incidentes, selecione um incidente e Investigar para exibir o grafo de investigação.

Com o grafo de investigação, você pode:

- Entender o escopo e identificar a causa raiz de possíveis ameaças à segurança ao correlacionar os dados relevantes com qualquer entidade envolvida.

- Aprofunde-se nas entidades e escolha entre diferentes opções de expansão.

- Veja facilmente conexões em diferentes fontes de dados ao exibir relações extraídas automaticamente dos dados brutos.

- Expanda seu escopo de investigação usando consultas de exploração internas para revelar o escopo completo de uma ameaça.

- Use opções de exploração predefinidas para ajudá-lo a fazer as perguntas certas ao investigar uma ameaça.

No grafo de investigação, você também pode abrir pastas de trabalho para dar suporte aos esforços de investigação. O Microsoft Sentinel inclui vários modelos de pasta de trabalho que você pode personalizar para se adequar ao seu caso de uso específico.

Responder

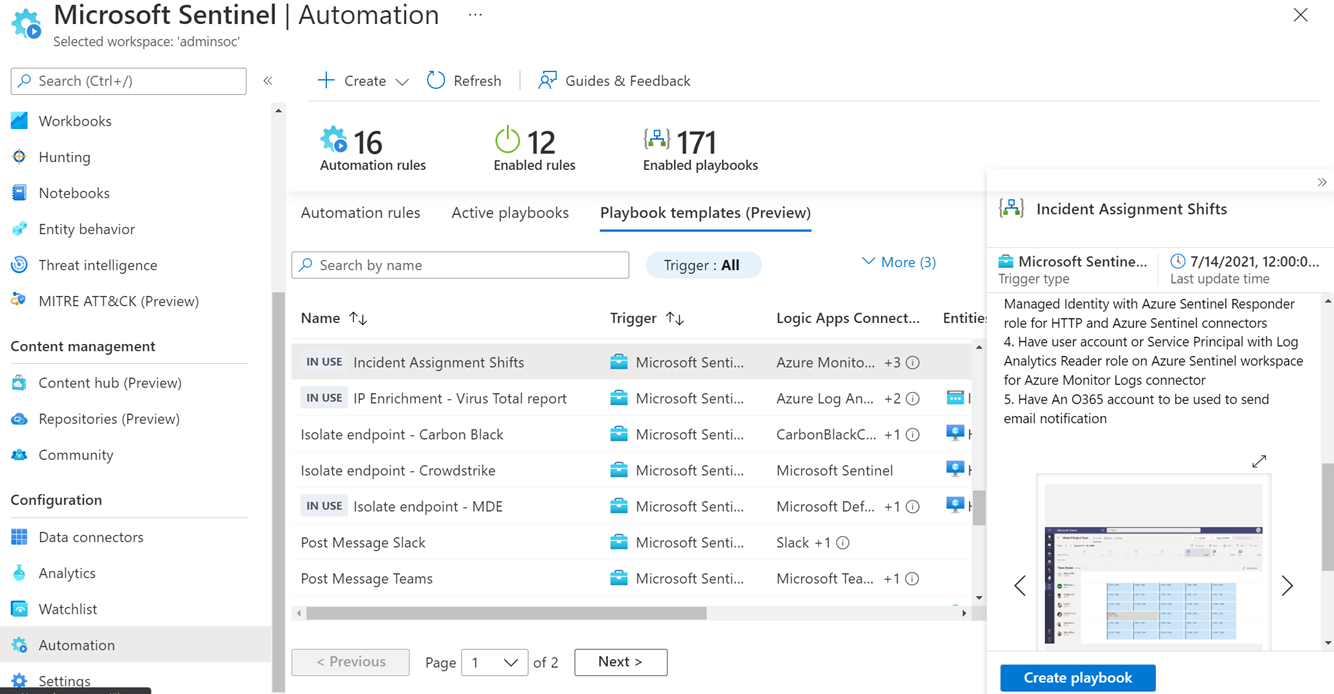

Use os recursos de resposta automatizada do Microsoft Sentinel para responder a ameaças complexas e reduzir a fadiga do alerta. O Microsoft Sentinel fornece resposta automatizada usando guias estratégicos e regras de automação dos Aplicativos Lógicos.

Use uma das seguintes opções para acessar os guias estratégicos:

- A guia de modelos de Automação > Guia estratégico

- O hub de Conteúdo do Microsoft Sentinel

- O repositório GitHub do Microsoft Sentinel

Essas fontes incluem vários guias estratégicos orientados à segurança para cobrir uma parte substancial dos casos de uso de complexidade variável. Para simplificar seu trabalho com guias estratégicos, use os modelos em Modelos de Automação > Guia estratégico. Os modelos permitem implantar facilmente guias estratégicos na instância do Microsoft Sentinel e modificar os guias estratégicos para atender às necessidades da sua organização.

Consulte a Estrutura do Processo do SOC para mapear o processo do SOC para os recursos do Microsoft Sentinel.

Comparar conceitos do SIEM

Use esta tabela para comparar os principais conceitos do SIEM herdado com os conceitos do Microsoft Sentinel.

| ArcSight | QRadar | Splunk | Microsoft Sentinel |

|---|---|---|---|

| Evento | Evento | Evento | Evento |

| Evento de correlação | Evento de correlação | Evento notável | Alerta |

| Incidente | Ofensa | Evento notável | Incidente |

| Lista de ofensas | Marcações | Página Incidentes | |

| Rótulos | Campo personalizado no SOAR | Marcas | Marcas |

| Jupyter Notebooks | Jupyter Notebooks | Notebooks do Microsoft Sentinel | |

| Painéis | Dashboards | Dashboards | Pastas de trabalho |

| Regras de correlação | Blocos de construção | Regras de correlação | Regras de análise |

| Fila Incidente | Guia Ofensas | Revisão de incidente | Página Incidente |

Próximas etapas

Após a migração, explore os recursos do Microsoft Sentinel da Microsoft para expandir suas habilidades e tirar o máximo do Microsoft Sentinel.

Considere também aumentar sua proteção contra ameaças usando o Microsoft Sentinel junto com o Microsoft Defender XDR e o Microsoft Defender para Nuvem para proteção integrada contra ameaças. Beneficie-se da amplitude de visibilidade que o Microsoft Sentinel oferece, ao mesmo tempo em que se aprofunda na análise detalhada de ameaças.

Para obter mais informações, consulte:

- Melhores práticas de migração de regras

- Webinar: melhores práticas para converter regras de detecção

- SOAR (Orquestração de Segurança, Automação e Resposta) no Microsoft Sentinel

- Gerenciar melhor seu SOC com métricas de incidentes

- Roteiro de aprendizagem do Microsoft Sentinel

- Certificação de Analista de operações de segurança da Microsoft SC-200

- Treinamento ninja do Microsoft Sentinel

- Investigar um ataque em um ambiente híbrido com Microsoft Sentinel