Gerenciar melhor seu SOC com métricas de incidentes

Observação

Para obter informações sobre a disponibilidade de recursos nas nuvens do governo dos EUA, consulte as tabelas do Microsoft Sentinel em disponibilidade de recursos de nuvem para clientes do governo dos EUA.

Como um Gerenciador de SOC (Centro de Operações de Segurança), você precisa ter métricas e medidas de eficiência geral ao alcance para medir o desempenho da sua equipe. Você verá as operações de incidentes ao longo do tempo por muitos critérios diferentes, como gravidade, táticas de MITRE, tempo médio de triagem, tempo médio de resolução e muito mais. Agora, o Microsoft Sentinel disponibiliza esses dados para você com a nova tabela do SecurityIncident e o esquema no log Analytics e a pasta de trabalho de Eficiência das operações de segurança que o acompanha. Você poderá visualizar o desempenho da sua equipe ao longo do tempo e usar essa percepção para melhorar a eficiência. Você também pode escrever e usar suas próprias consultas KQL na tabela de incidentes para criar pastas de trabalho personalizadas que atendam às suas necessidades e KPIs de auditoria específicas.

Use a tabela de incidentes de segurança

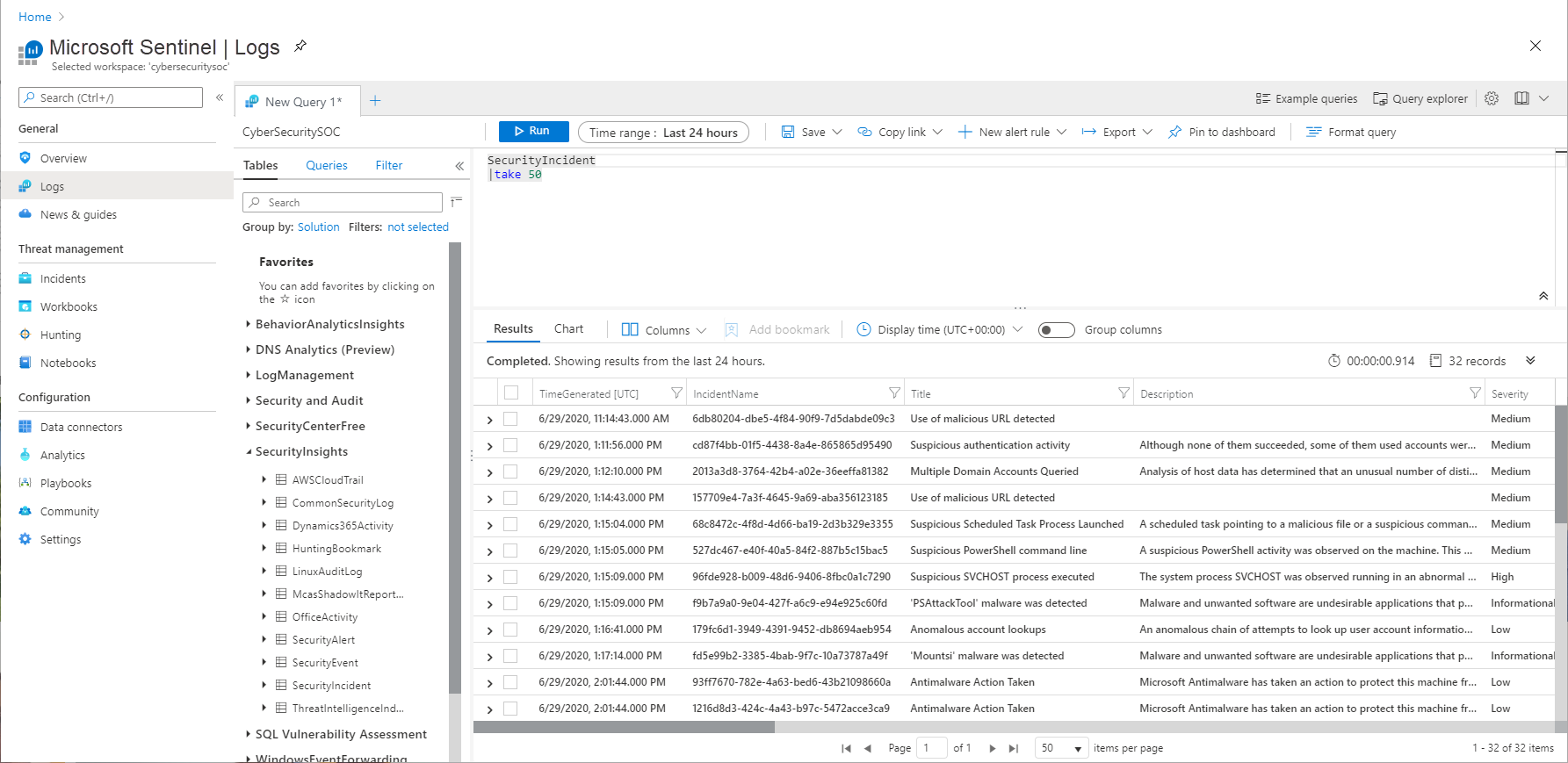

A tabela SecurityIncident é incorporada ao Microsoft Sentinel. Você a encontrará com as outras tabelas na coleção SecurityInsights em Logs. Você pode consultá-lo como qualquer outra tabela no Log Analytics.

Toda vez que você criar ou atualizar um incidente, uma nova entrada de log será adicionada à tabela. Isso permitirá que você acompanhe as alterações feitas em incidentes e permitirá métricas de SOC ainda mais poderosas, mas é importante estar atento a isso ao construir consultas para essa tabela, pois talvez seja necessário remover entradas duplicadas de um incidente (dependendo da consulta exata que você esteja executando).

Por exemplo, se você quisesse retornar uma lista de todos os incidentes classificados pelo número do incidente, mas quisesse apenas retornar o log mais recente por incidente, você poderia fazer isso usando o operador de resumo KQL com a função de agregação arg_max():

SecurityIncident

| summarize arg_max(LastModifiedTime, *) by IncidentNumber

Mais consultas de exemplo

Estado do incidente – todos os incidentes por status e gravidade em um determinado período de tempo:

let startTime = ago(14d);

let endTime = now();

SecurityIncident

| where TimeGenerated >= startTime

| summarize arg_max(TimeGenerated, *) by IncidentNumber

| where LastModifiedTime between (startTime .. endTime)

| where Status in ('New', 'Active', 'Closed')

| where Severity in ('High','Medium','Low', 'Informational')

Tempo de fechamento por percentil:

SecurityIncident

| summarize arg_max(TimeGenerated,*) by IncidentNumber

| extend TimeToClosure = (ClosedTime - CreatedTime)/1h

| summarize 5th_Percentile=percentile(TimeToClosure, 5),50th_Percentile=percentile(TimeToClosure, 50),

90th_Percentile=percentile(TimeToClosure, 90),99th_Percentile=percentile(TimeToClosure, 99)

Tempo de triagem por percentil:

SecurityIncident

| summarize arg_max(TimeGenerated,*) by IncidentNumber

| extend TimeToTriage = (FirstModifiedTime - CreatedTime)/1h

| summarize 5th_Percentile=max_of(percentile(TimeToTriage, 5),0),50th_Percentile=percentile(TimeToTriage, 50),

90th_Percentile=percentile(TimeToTriage, 90),99th_Percentile=percentile(TimeToTriage, 99)

Pasta de trabalho de eficiência de operações de segurança

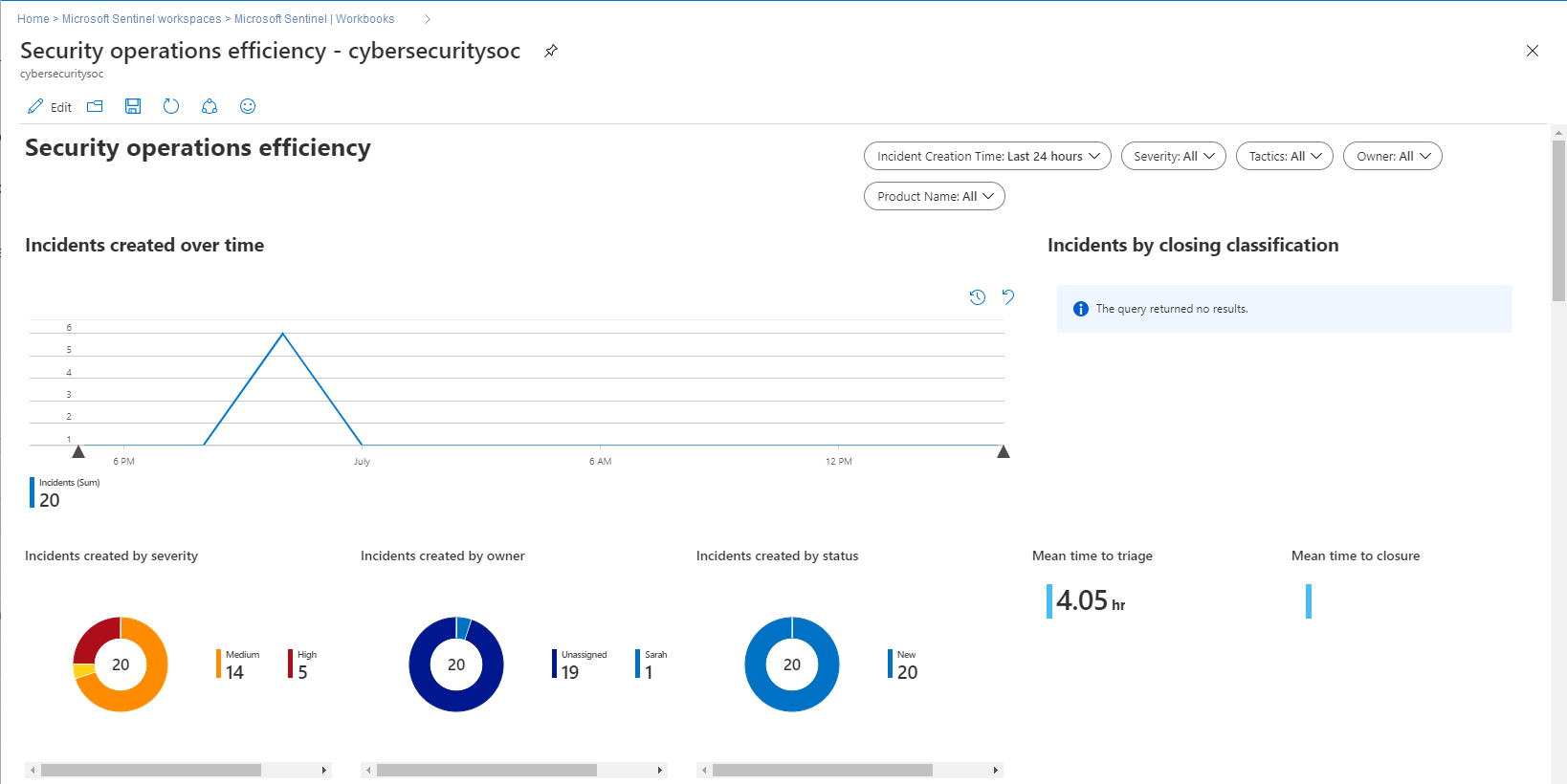

Para complementar a tabela SecurityIncidents, fornecemos um modelo de pasta de trabalho de eficiência de operações de segurança pronto para uso que você pode usar para monitorar suas operações de SOC. A pasta de trabalho contém as seguintes métricas:

- Incidente criado ao longo do tempo

- Incidentes criados por fechamento de classificação, gravidade, proprietário e status

- Tempo médio de triagem

- Tempo médio de fechamento

- Incidentes criados por gravidade, proprietário, status, produto e táticas ao longo do tempo

- Percentuais de tempo de triagem

- Percentuais de tempo de fechamento

- Tempo médio para triagem por proprietário

- Atividades recentes

- Classificações de fechamento recentes

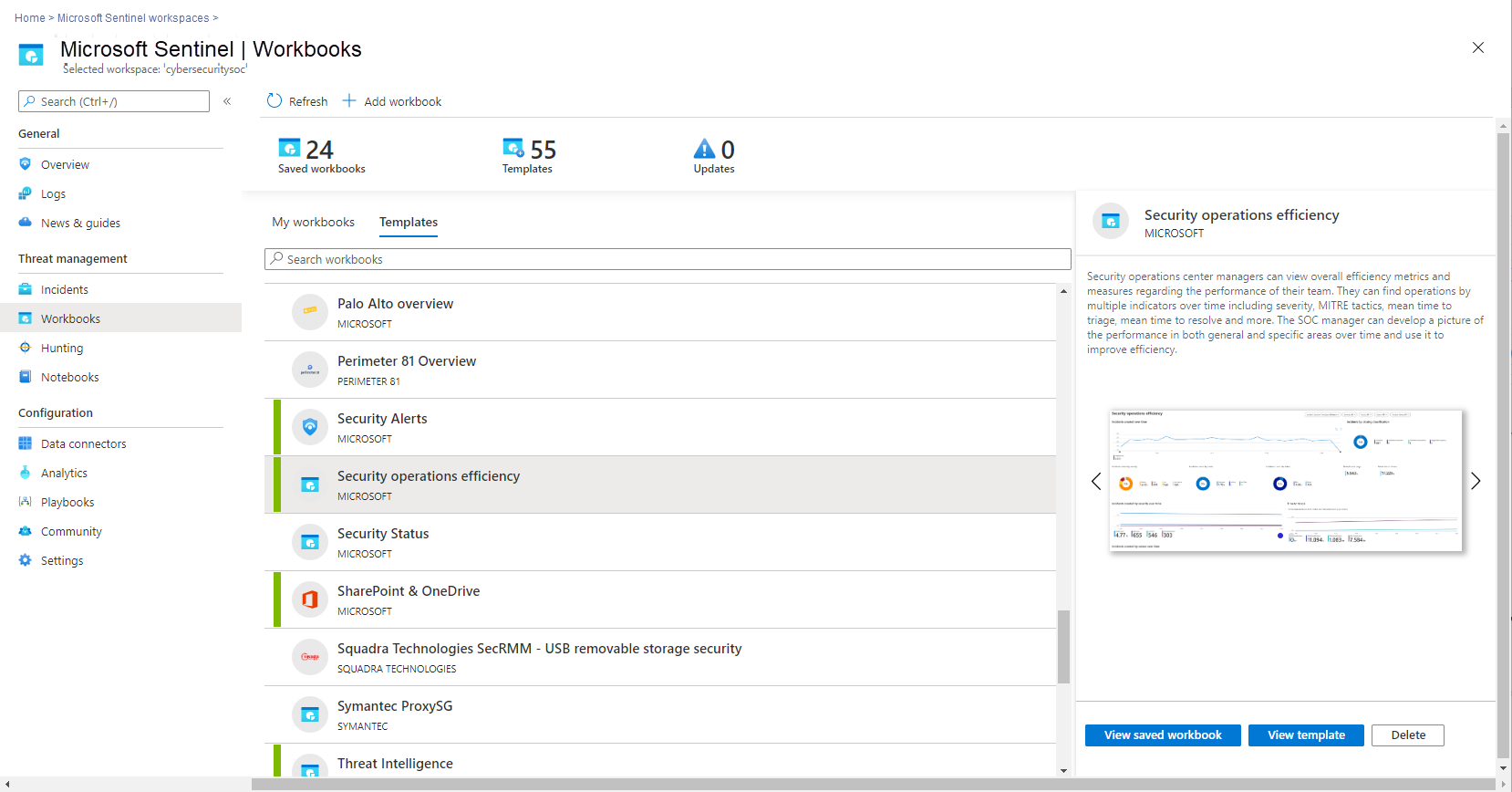

Você pode encontrar esse novo modelo de pasta de trabalho escolhendo Pastas de Trabalho no menu de navegação do Microsoft Sentinel e selecionando a guia Modelos. Escolha a Eficiência das operações de segurança na galeria e clique em um dos botões Exibir pasta de trabalho salva e Exibir modelo.

Você pode usar o modelo para criar suas próprias pastas de trabalho personalizadas adaptadas às suas necessidades específicas.

Esquema SecurityIncidents

O modelo de dados do esquema

| Campo | Tipo de dados | Descrição |

|---|---|---|

| AdditionalData | dinâmico | Contagem de alertas, contagem de indicadores, contagem de comentários, nomes de produtos de alerta e táticas |

| AlertIds | dinâmico | Alertas a partir dos quais o incidente foi criado |

| BookmarkIds | dinâmico | Entidades com indicadores |

| Classificação | string | Classificação de fechamento de incidente |

| ClassificationComment | string | Comentário de classificação de fechamento de incidente |

| ClassificationReason | string | Motivo de classificação do fechamento de incidente |

| ClosedTime | DATETIME | Carimbo de data/hora (UTC) de quando o incidente foi fechado pela última vez |

| Comentários | dinâmico | Comentários de incidentes |

| CreatedTime | DATETIME | Carimbo de data/hora (UTC) de quando o incidente foi criado |

| Descrição | string | Descrição do incidente |

| FirstActivityTime | DATETIME | Hora do primeiro evento |

| FirstModifiedTime | DATETIME | Carimbo de data/hora (UTC) de quando o incidente foi modificado pela primeira vez |

| IncidentName | string | GUID interna |

| IncidentNumber | INT | |

| IncidentUrl | string | Link para o incidente |

| Rótulos | dinâmico | Marcações |

| LastActivityTime | DATETIME | Horário do último evento |

| LastModifiedTime | datetime | Carimbo de data/hora (UTC) de quando o incidente foi modificado pela última vez (a modificação descrita pelo registro atual) |

| ModifiedBy | string | Usuário ou sistema que modificou o incidente |

| Proprietário | dinâmico | |

| RelatedAnalyticRuleIds | dinâmico | Regras a partir das quais os alertas do incidente foram acionados |

| Gravidade | string | Severidade do incidente (Alta/Média/Baixa/Informativa) |

| SourceSystem | string | Constante (' Azure ') |

| Status | string | |

| TenantId | string | |

| TimeGenerated | datetime | Carimbo de data/hora (UTC) de quando o registro atual foi criado (mediante modificação do incidente) |

| Título | string | |

| Tipo | string | Constante ('SecurityIncident') |

Próximas etapas

- Para começar a usar o Microsoft Sentinel é necessário ter uma assinatura do Microsoft Azure. Se você não tiver uma assinatura, você pode se inscrever em uma avaliação gratuita.

- Saiba como integrar seus dados ao Microsoft Sentinel e obter visibilidade sobre seus dados e possíveis ameaças.