Banco de Dados do Azure para PostgreSQL – Sistema de rede de Servidor Flexível com Link Privado

O Link Privado do Azure permite criar pontos de extremidade privados para o Banco de Dados do Azure para PostgreSQL – Servidor Flexível, a fim de trazê-lo para dentro da sua rede virtual. Essa funcionalidade é introduzida além dos recursos de rede já existentes fornecidos pela Integração de rede virtual, que atualmente está em disponibilidade geral com o Banco de Dados do Azure para PostgreSQL – Servidor Flexível.

Com o link privado, o tráfego entre sua rede virtual e o serviço viaja a rede de backbone da Microsoft. Expor seu serviço à Internet pública não é mais necessário. Você pode criar o próprio serviço de link privado em sua rede virtual e oferecê-lo aos seus clientes. A configuração e o consumo usando o Link Privado são consistentes entre os serviços de parceiro de PaaS do Azure, de propriedade do cliente e de parceiros compartilhados.

Observação

Os links privados estão disponíveis apenas para servidores que têm rede de acesso público. Eles não podem ser criados para servidores que têm acesso privado (integração de rede virtual).

Os links privados só podem ser configurados para servidores que foram criados após o lançamento desse recurso. Qualquer servidor que existia antes do lançamento do recurso não pode ser definido com links privados.

O Link Privado é exposto aos usuários por meio de dois tipos de recurso do Azure:

- Pontos de extremidade privados (Microsoft.Network/PrivateEndpoints)

- Serviços de Link privado (Microsoft.Network/PrivateLinkServices)

Pontos de extremidade privados

Um ponto de extremidade privado adiciona um adaptador de rede a um recurso, fornecendo-o um endereço IP privado atribuído de sua rede virtual. Depois de aplicado, você pode se comunicar com esse recurso exclusivamente por meio da rede virtual. Para obter uma lista dos serviços de PaaS que permitem a funcionalidade do Link Privado, leia a documentação do Link Privado. Um ponto de extremidade privado é um endereço IP privado em uma rede virtual e uma sub-rede específicas.

A mesma instância de serviço público pode ser referenciada por vários pontos de extremidade privados em redes virtuais ou sub-redes diferentes, mesmo que tenham espaços de endereço em sobreposição.

Principais benefícios do Link Privado

O Link Privado fornece os seguintes benefícios:

- Acesso a serviços privados na plataforma do Azure: conecte sua rede virtual usando pontos de extremidade privados a todos os serviços que podem ser usados como componentes de aplicativo no Azure. Os provedores de serviços podem renderizar seus serviços em sua própria rede virtual. Os consumidores podem acessar esses serviços em sua rede virtual local. A plataforma de Link Privado manipula a conectividade entre o consumidor e os serviços na rede de backbone do Azure.

- Redes locais e emparelhadas: acesse serviços em execução no Azure do local por meio de emparelhamento privado do Azure ExpressRoute, túneis de VPN (rede virtual privada) e redes virtuais emparelhadas usando pontos de extremidade privados. Não é necessário configurar o emparelhamento da Microsoft no ExpressRoute nem atravessar a Internet para acessar o serviço. O Link Privado fornece uma forma segura de migrar cargas de trabalho para o Azure.

- Proteção contra vazamento de dados: um ponto de extremidade privado é mapeado para uma instância de um recurso de PaaS em vez de todo o serviço. Os consumidores só podem se conectar ao recurso específico. O acesso a qualquer outro recurso no serviço é bloqueado. Esse mecanismo fornece proteção contra riscos de vazamento de dados.

- Alcance global: conecte-se de forma privada a serviços em execução em outras regiões: a rede virtual do consumidor pode estar na região A, mas pode se conectar a serviços por trás do Link Privado na região B.

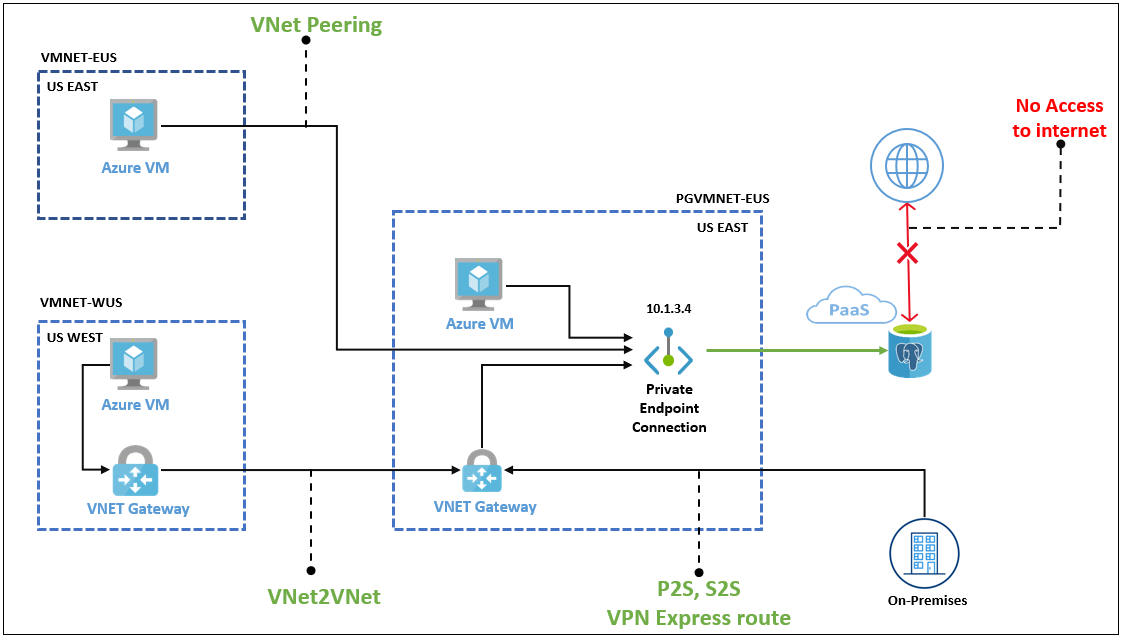

Casos de uso para o Link Privado com o Banco de Dados do Azure para PostgreSQL – Servidor Flexível

Os clientes podem se conectar ao ponto de extremidade privado:

- Na mesma rede virtual.

- Em uma rede virtual emparelhada na mesma região ou entre regiões.

- Em uma conexão de rede para rede entre regiões.

Os clientes também podem se conectar do local usando o ExpressRoute, o emparelhamento privado ou o túnel VPN. O diagrama simplificado a seguir mostra os casos de uso comuns.

Limitações e recursos com suporte para Link Privado com o Banco de Dados do Azure para PostgreSQL – Servidor Flexível

Aqui está uma matriz de disponibilidade entre recursos para pontos de extremidade privados no Banco de Dados do Azure para PostgreSQL – Servidor Flexível.

| Recurso | Disponibilidade | Observações |

|---|---|---|

| Alta disponibilidade | Sim | Funciona conforme projetado. |

| Réplica de leitura | Sim | Funciona conforme projetado. |

| Réplica de leitura com pontos de extremidade virtuais | Sim | Funciona conforme projetado. |

| Restauração em um momento determinado | Sim | Funciona conforme projetado. |

| Permitindo também acesso público/à Internet com regras de firewall | Sim | Funciona conforme projetado. |

| Atualização de versão principal | Sim | Funciona conforme projetado. |

| autenticação do Microsoft Entra | Sim | Funciona conforme projetado. |

| Pool de conexões com PGBouncer | Sim | Funciona conforme projetado. |

| DNS do ponto de extremidade privado | Sim | Funciona conforme projetado e documentado. |

| Criptografia com chaves gerenciadas pelo cliente | Sim | Funciona conforme projetado. |

Conectar-se de uma VM do Azure em rede virtual emparelhada

Configure o emparelhamento de rede virtual para estabelecer a conectividade com o Banco de Dados do Azure para PostgreSQL – Servidor Flexível a partir de uma VM (máquina virtual) do Azure em uma rede virtual emparelhada.

Conectar-se de uma VM do Azure em um ambiente de rede para rede

Configure a conexão de gateway de VPN rede para rede para estabelecer a conectividade com um servidor flexível do Banco de Dados do Azure para PostgreSQL por meio de uma VM do Azure em uma região ou uma assinatura diferente.

Conectar-se por meio de um ambiente local pela VPN

Para estabelecer a conectividade de um ambiente local com o servidor flexível do Banco de Dados do Azure para PostgreSQL, escolha e implemente uma das seguintes opções:

Segurança de rede e Link Privado

Quando você usa pontos de extremidade privados, o tráfego é protegido para um recurso do link privado. A plataforma valida as conexões de rede, permitindo apenas aquelas que alcançam o recurso de link privado especificado. Para acessar mais sub-recursos dentro do mesmo serviço do Azure, são necessários mais pontos de extremidade privados com os destinos correspondentes. No caso do Armazenamento do Microsoft Azure, por exemplo, você precisaria de pontos de extremidade privados separados para acessar os sub-recursos arquivo e blob.

Os pontos de extremidade privados fornecem um endereço IP acessível de forma privada para o serviço do Azure, mas não necessariamente restringem o acesso à rede pública a ele. No entanto, todos os outros serviços do Azure exigem outros controles de acesso. Esses controles fornecem uma camada de segurança de rede extra para seus recursos, fornecendo proteção que ajuda a impedir o acesso ao serviço do Azure associado ao recurso de link privado.

Os pontos de extremidade privados dão suporte a políticas de rede. As políticas de rede habilitam o suporte para NSGs (grupos de segurança de rede), UDRs (rotas definidas pelo usuário) e ASGs (grupos de segurança de aplicativo). Para saber como habilitar políticas de rede para um ponto de extremidade privado, confira Gerenciar políticas de rede para pontos de extremidade privados. Para usar um ASG com um ponto de extremidade privado, confira Configurar um grupo de segurança de aplicativo com um ponto de extremidade privado.

Link Privado e DNS

Ao usar um ponto de extremidade privado, você precisa se conectar ao mesmo serviço do Azure, mas usar o endereço IP do ponto de extremidade privado. A conexão de ponto de extremidade íntimo requer configurações DNS (Sistema de Nomes de Domínio) separadas para resolver o endereço IP privado para o nome do recurso.

As zonas DNS privadas fornecem resolução de nomes de domínio em uma rede virtual sem uma solução DNS personalizada. Você vincula as zonas DNS privadas a cada rede virtual para fornecer serviços DNS a essa rede.

As zonas DNS privadas fornecem nomes de zona DNS separados para cada serviço do Azure. Por exemplo, se você configurou uma zona DNS privada para o serviço blob da conta de armazenamento na imagem anterior, o nome da zona DNS será privatelink.blob.core.windows.net. Revise a documentação da Microsoft para ver mais dos nomes de zona DNS privada para todos os serviços do Azure.

Observação

As configurações de zona DNS privada do ponto de extremidade privado só serão geradas automaticamente se você usar o esquema de nomenclatura recomendado: privatelink.postgres.database.azure.com.

Em servidores de acesso público recém-provisionados (injetados em rede não virtual), haverá uma alteração no layout DNS. O FQDN do servidor agora se torna um registro CName no formato servername.postgres.database.azure.com, que apontará para um registro A em um dos seguintes formatos:

- Se o servidor tiver um Ponto de extremidade privado com uma zona DNS privada padrão vinculada, o registro A estará neste formato:

server_name.privatelink.postgres.database.azure.com. - Se o servidor não tiver Pontos de extremidade privados, o registro A estará neste formato:

server_name.rs-<15 semi-random bytes>.postgres.database.azure.com.

DNS híbrido para recursos do Azure e locais

O DNS é um tópico de design crítico na arquitetura geral da zona de destino. Algumas organizações podem querer usar seus investimentos existentes no DNS. Outras podem querer adotar recursos nativos do Azure para todas as suas necessidades de DNS.

Você pode usar o Resolvedor Privado de DNS do Azure em conjunto com zonas DNS privadas do Azure para resolução de nomes entre locais. O Resolvedor Privado de DNS pode encaminhar uma solicitação de DNS para outro servidor DNS e também fornece um endereço IP que pode ser usado por um servidor DNS externo para encaminhar solicitações. Portanto, os servidores DNS locais externos são capazes de resolver nomes localizados em uma zona DNS privada.

Para obter mais informações sobre como usar o Resolvedor Privado de DNS com o encaminhador local de DNS para encaminhar o tráfego de DNS para o DNS do Azure, confira:

- Integração do DNS do ponto de extremidade privado do Azure

- Criar uma infraestrutura de DNS de ponto de extremidade privado com o Resolvedor Privado de DNS do Azure para uma carga de trabalho no local

As soluções descritas permitem estender a rede local que já tem uma solução DNS em vigor para resolver recursos em uma arquitetura Azure.Microsoft.

A integração do Link Privado e DNS nas arquiteturas de rede de hub e spoke

As zonas DNS privadas normalmente são hospedadas centralmente na mesma assinatura do Azure em que a rede virtual do hub é implantada. Essa prática de hospedagem central é orientada pela resolução de nomes DNS entre instalações e por outras necessidades de resolução de DNS central, como o Microsoft Entra. Na maioria dos casos, somente administradores de rede e identidade têm permissões para gerenciar registros DNS nas zonas.

Nessa arquitetura, os seguintes componentes são configurados:

- Os servidores DNS locais têm encaminhadores condicionais configurados para cada zona DNS pública de ponto de extremidade privado, apontando para o Resolvedor Privado de DNS hospedado na rede virtual do hub.

- O Resolvedor Privado de DNS hospedado na rede virtual do hub usa o DNS fornecido pelo Azure (168.63.129.16) como encaminhador.

- A rede virtual do hub deve estar vinculada aos nomes da zona DNS privada para serviços do Azure (como

privatelink.postgres.database.azure.com, para o Banco de Dados do Azure para PostgreSQL – Servidor Flexível). - Todas as redes virtuais do Azure usam o Resolvedor Privado de DNS hospedado na rede virtual do hub.

- O Resolvedor Privado de DNS não é autoritativo para os domínios corporativos do cliente, pois é apenas um encaminhador (por exemplo, nomes de domínio do Microsoft Entra). Ele deve ter encaminhadores de ponto de extremidade de saída para os domínios corporativos do cliente, apontando para os servidores DNS locais ou servidores DNS implantados no Azure que são autoritativos para essas zonas.

Link Privado e grupos de segurança de rede

Por padrão, as políticas de rede são desabilitadas para uma sub-rede em uma rede virtual. Para usar políticas de rede como suporte a UDRs e NSGs, você deve habilitar o suporte à política de rede para a sub-rede. Essa configuração é aplicável somente a pontos de extremidade privados na sub-rede. Essa configuração afeta todos os pontos de extremidade privados na sub-rede. Para os demais recursos na sub-rede, o acesso é controlado com base nas regras de segurança do no NSG.

Você pode habilitar as políticas de rede somente para NSGs, somente para UDRs ou para ambos. Para obter mais informações, confira Gerenciar políticas de rede para pontos de extremidade privados.

As limitações para NSGs e pontos de extremidade privados estão listadas em O que é um ponto de extremidade privado?.

Importante

Proteção contra vazamento de dados: um ponto de extremidade privado é mapeado para uma instância de um recurso de PaaS em vez de todo o serviço. Os consumidores só podem se conectar ao recurso específico. O acesso a qualquer outro recurso no serviço é bloqueado. Esse mecanismo fornece proteção contra riscos de vazamento de dados.

Link Privado combinado com regras de firewall

As seguintes situações e resultados são possíveis quando você usa o Link Privado em combinação com regras de firewall:

Se você não configurar nenhuma regra de firewall, por padrão, o tráfego não será capaz de acessar o servidor flexível do Banco de Dados do Azure para PostgreSQL.

Se você configurar o tráfego público ou um ponto de extremidade de serviço e criar pontos de extremidade privados, diferentes tipos de tráfego de entrada serão autorizados pelo tipo correspondente de regra de firewall.

Se você não configurar nenhum tráfego público ou ponto de extremidade de serviço e criar pontos de extremidades privados, o servidor flexível do Banco de Dados do Azure para PostgreSQL poderá ser acessado somente por meio dos pontos de extremidade privados. Se você não configurar o tráfego público ou um ponto de extremidade de serviço, depois que todos os pontos de extremidades privados aprovados forem rejeitados ou excluídos, nenhum tráfego poderá acessar o servidor flexível do Banco de Dados do Azure para PostgreSQL.

Solução de problemas de conectividade com o sistema de rede baseado em ponto de extremidade privado

Se você está com problemas de conectividade ao usar o sistema de rede baseado em ponto de extremidade privado, confira as seguintes áreas:

- Verificar atribuições de endereço IP: verifique se o ponto de extremidade privado tem o endereço IP correto atribuído e se não há conflitos com outros recursos. Para mais informações sobre pontos de extremidade privados e IP, confira Gerenciar pontos de extremidade privados do Azure.

- Verificar os NSGs: revise as regras do NSG para a sub-rede do ponto de extremidade privado para garantir que o tráfego necessário seja permitido e não tenha regras conflitantes. Para obter mais informações sobre NSGs, confira Grupos de segurança de rede.

- Validar a configuração da tabela de rotas: garanta que as tabelas de rotas associadas à sub-rede do ponto de extremidade privado e os recursos conectados estão configurados corretamente com as rotas apropriadas.

- Usar monitoramento e diagnóstico de rede: use o Observador de Rede do Azure para monitorar e diagnosticar o tráfego de rede usando ferramentas como Monitor da Conexão ou Captura de Pacotes. Para obter mais informações sobre diagnóstico de rede, confira O que é o Observador de Rede do Azure?.

Mais informações sobre como solucionar problemas de pontos de extremidade privados também estão disponíveis em Solucionar problemas de conectividade do ponto de extremidade privado do Azure.

Solução de problemas de resolução de DNS com o sistema de rede baseado em ponto de extremidade privado

Se você está com problemas de resolução de DNS ao usar o sistema de rede baseado em ponto de extremidade privado, confira as seguintes áreas:

- Validar resolução de DNS: verifique se o servidor DNS ou o serviço usado pelo ponto de extremidade privado e os recursos conectados estão funcionando corretamente. Verifique se as configurações de DNS do ponto de extremidade privado são precisas. Para obter mais informações sobre as configurações de zona DNS e pontos de extremidade privados, confira Valores de zona DNS privada do ponto de extremidade privado do Azure.

- Limpar o cache de DNS: limpe o cache de DNS no ponto de extremidade privado ou na máquina cliente para garantir que as informações de DNS mais recentes sejam recuperadas e para evitar erros divergentes.

- Analisar logs de DNS: revise os logs de DNS em busca de mensagens de erro ou padrões incomuns, como falhas de consulta DNS, erros de servidor ou tempos limite. Para obter mais informações sobre métricas DNS, consulte Métricas e alertas do DNS do Azure.

Conteúdo relacionado

Saiba como criar um servidor flexível do Banco de Dados do Azure para PostgreSQL por meio da opção Acesso privado (integração VNET) no portal do Azure ou na CLI do Azure.