Implantação do conector do Microsoft Rights Management

Use essas informações para saber mais sobre o conector do Microsoft Rights Management e como implantá-lo com êxito na organização. Esse conector fornece proteção de dados para implantações locais existentes que usam o Microsoft Exchange Server, o SharePoint Server ou servidores de arquivos que executam o Windows Server e a FCI (Infraestrutura de Classificação de Arquivos).

Visão geral do conector do Microsoft Rights Management

O conector do RMS (Microsoft Rights Management) permite que você habilite rapidamente os servidores locais existentes para usar sua funcionalidade de IRM (Gerenciamento de Direitos de Informação) com o serviço Azure RMS (Microsoft Rights Management) baseado em nuvem. Com essa funcionalidade, a TI e os usuários podem proteger facilmente documentos e imagens dentro e fora da organização, sem precisar instalar infraestrutura adicional ou estabelecer relações de confiança com outras organizações.

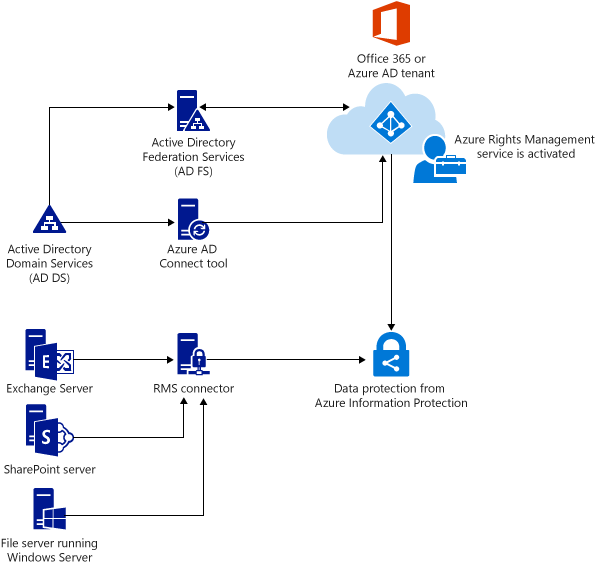

O conector RMS é um serviço de pequeno volume que você instala localmente, em servidores que executam o Windows Server 2019, Windows Server 2016, Windows Server 2012 R2 ou Windows Server 2012. Além de executar o conector em computadores físicos, também é possível executá-lo em máquinas virtuais, incluindo VMs IaaS do Azure. Depois de implantar o conector, ele atua como uma interface de comunicação (uma retransmissão) entre os servidores locais e o serviço de nuvem, conforme mostrado na imagem a seguir. As setas indicam a direção na qual as conexões de rede são iniciadas.

Servidores locais suportados

O conector RMS oferece suporte aos seguintes servidores locais: Exchange Server, SharePoint Server e servidores de arquivos que executam o Windows Server e usam a Infraestrutura de Classificação de Arquivos para classificar e aplicar políticas a documentos do Office em uma pasta.

Observação

Se você quiser proteger vários tipos de arquivo (não apenas documentos do Office) usando a Infraestrutura de Classificação de Arquivos, não use o conector RMS, mas sim os cmdlets AzureInformationProtection.

Para obter as versões desses servidores locais que são suportadas pelo conector RMS, confira Servidores locais que oferecem suporte ao Azure RMS.

Suporte para cenários híbridos

É possível usar o conector RMS mesmo se alguns dos usuários estiverem se conectando a serviços online em um cenário híbrido. Por exemplo, as caixas de correio de alguns usuários usam o Exchange Online e as caixas de correio de outros usuários usam o Exchange Server. Depois da instalação do conector RMS, todos os usuários podem proteger e consumir emails e anexos usando o Azure RMS, e a proteção de informações funciona perfeitamente entre as duas configurações de implantação.

Suporte a chaves gerenciadas pelo cliente (BYOK)

Se você gerenciar sua própria chave de locatário para o Azure RMS (o cenário Bring Your Own Key ou BYOK), o conector RMS e os servidores locais que o usam não acessarão o HSM (módulo de segurança de hardware) que contém a chave de locatário. Isso ocorre porque todas as operações criptográficas que usam a chave de locatário são executadas no Azure RMS e não no local.

Se você quiser saber mais sobre esse cenário em que você gerencia a chave de locatário, confira Planejamento e implementação da sua chave de locatário da Proteção de Informações do Azure.

Pré-requisitos para o conector RMS

Antes de instalar o conector RMS, verifique se os seguintes requisitos estão em vigor.

| Requisito | Mais informações |

|---|---|

| O serviço de proteção está ativado | Ativando o serviço de proteção da Proteção de Informações do Azure |

| Sincronização de diretórios entre sua floresta do Active Directory local com o Microsoft Entra ID | Depois que o RMS é ativado, o Microsoft Entra ID deve ser configurado para funcionar com os usuários e grupos no banco de dados do Active Directory. Importante: você deve executar esta etapa de sincronização de diretório para que o conector RMS funcione, mesmo para uma rede de teste. Embora seja possível usar o Microsoft 365 e o Microsoft Entra ID usando contas criadas manualmente no Microsoft Entra ID, esse conector requer que as contas no Microsoft Entra ID sejam sincronizadas com o Active Directory Domain Services; a sincronização manual de senha não é suficiente. Para obter mais informações, confira os recursos a seguir: - Integrar domínios locais do Active Directory com o Microsoft Entra ID - Comparação de ferramentas de integração de diretórios da Identidade Híbrida |

| Um mínimo de dois computadores membros nos quais instalar o conector RMS: - Um computador físico ou virtual de 64 bits executando um dos seguintes sistemas operacionais: Windows Server 2019, Windows Server 2016, Windows Server 2012 R2 ou Windows Server 2012. - Pelo menos 1 GB de RAM. - Mínimo de 64 GB de espaço em disco. - Pelo menos um adaptador de rede. - Acesso à internet por meio de um firewall (ou proxy Web) que não requer autenticação. - Deve estar em uma floresta ou domínio que confie em outras florestas na organização que contenham instalações de servidores do Exchange ou SharePoint que você deseja usar com o conector RMS. - .NET 4.7.2 instalado. Dependendo do sistema, talvez seja necessário baixá-lo e instalá-lo separadamente. |

Para tolerância a falhas e alta disponibilidade, é necessário instalar o conector RMS em um mínimo de dois computadores. Dica: se você estiver usando o Outlook Web Access ou dispositivos móveis que usam o IRM do Exchange ActiveSync e for fundamental manter o acesso a emails e anexos protegidos pelo Azure RMS, recomendamos implantar um grupo de servidores do conector com balanceamento de carga para garantir alta disponibilidade. Você não precisa de servidores dedicados para executar o conector, mas deve instalá-lo em um computador separado dos servidores que usarão o conector. Importante: não instale o conector em um computador que execute o Exchange Server, o SharePoint Server ou um servidor de arquivos configurado para infraestrutura de classificação de arquivos se desejar usar a funcionalidade desses serviços com o Azure RMS. Além disso, não instale esse conector em um controlador de domínio. Se você tiver cargas de trabalho de servidor que deseja usar com o conector RMS, mas os servidores estiverem em domínios que não são confiáveis para o domínio do qual você deseja executar o conector, poderá instalar servidores de conector RMS adicionais nesses domínios não confiáveis ou em outros domínios em sua floresta. Não há limite para o número de servidores do conector que você pode executar para a organização e todos os servidores do conector instalados em uma organização compartilham a mesma configuração. No entanto, para configurar o conector para autorizar servidores, você deve ser capaz de procurar o servidor ou contas de serviço que deseja autorizar, o que significa que é necessário executar a ferramenta de administração do RMS em uma floresta a partir da qual você pode procurar essas contas. |

| TLS versão 1.2 | Para obter mais informações, confira Impor o TLS 1.2 para o conector RMS do Azure. |

Etapas para implantar o conector RMS

O conector não verifica automaticamente todos os pré-requisitos necessários para uma implantação bem-sucedida, portanto, garanta que eles estejam em vigor antes de começar. A implantação requer que você instale e configure o conector e, em seguida, configure os servidores que deseja usar o conector.

Etapa 1: Instalar o conector RMS

Etapa 2: Inserir as credenciais

Etapa 4: Configurar o balanceamento de carga e a alta disponibilidade

Próximas etapas

Vá para a Etapa 1: Instalar e configurar o conector do Microsoft Rights Management.