Configurar o RBAC local para FHIR

Importante

A API do Azure para FHIR será desativada em 30 de setembro de 2026. Siga as estratégias de migração para fazer a transição para FHIR® dos Serviços de Dados de Saúde do Azure até essa data. Devido à desativação da API do Azure para FHIR, novas implantações não serão permitidas a partir de 1º de abril de 2025. O serviço dos Serviços de Dados de Saúde do Azure para serviço FHIR é a versão evoluída da API do Azure para FHIR que permite aos clientes gerenciar os serviços FHIR, DICOM e serviço de tecnologia médica com integrações a outros serviços do Azure.

Este artigo explica como configurar a API do Azure para FHIR® para usar um locatário secundário do Microsoft Entra para acesso a dados. Use esse modo somente se não for possível usar o locatário do Microsoft Entra associado à sua assinatura.

Observação

Se o serviço FHIR estiver configurado para usar seu locatário primário do Microsoft Entra associado à sua assinatura, use o RBAC do Azure para atribuir funções do plano de dados.

Adicionar uma nova entidade de serviço ou usar uma existente

O RBAC (controle de acesso baseado em função) local permite que você use uma entidade de serviço no locatário secundário do Microsoft Entra com o servidor FHIR. Você pode criar uma nova entidade de serviço por meio do portal do Azure, comandos do PowerShell ou da CLI ou usar uma entidade de serviço existente. O processo também é conhecido como registro de inscrição. Você pode revisar e modificar as entidades de serviço por meio da ID do Microsoft Entra no portal ou usando scripts.

Os scripts do PowerShell e da CLI a seguir, que são testados e validados no Visual Studio Code, criam uma nova entidade de serviço (ou aplicativo cliente) e adicionam um segredo do cliente. A ID da entidade de serviço é usada para o RBAC local e a ID do aplicativo e o segredo do cliente são usados para acessar o serviço FHIR posteriormente.

Você pode usar o Az módulo do PowerShell:

$appname="xxx"

$sp= New-AzADServicePrincipal -DisplayName $appname

$clientappid=sp.ApplicationId

$spid=$sp.Id

#Get client secret which is not visible from the portal

$clientsecret=ConvertFrom-SecureString -SecureString $sp.Secret -AsPlainText

ou você pode usar a CLI do Azure:

appname=xxx

clientappid=$(az ad app create --display-name $appname --query appId --output tsv)

spid=$(az ad sp create --id $appid --query objectId --output tsv)

#Add client secret with expiration. The default is one year.

clientsecretname=mycert2

clientsecretduration=2

clientsecret=$(az ad app credential reset --id $appid --append --credential-description $clientsecretname --years $clientsecretduration --query password --output tsv)

Configurar RBAC local

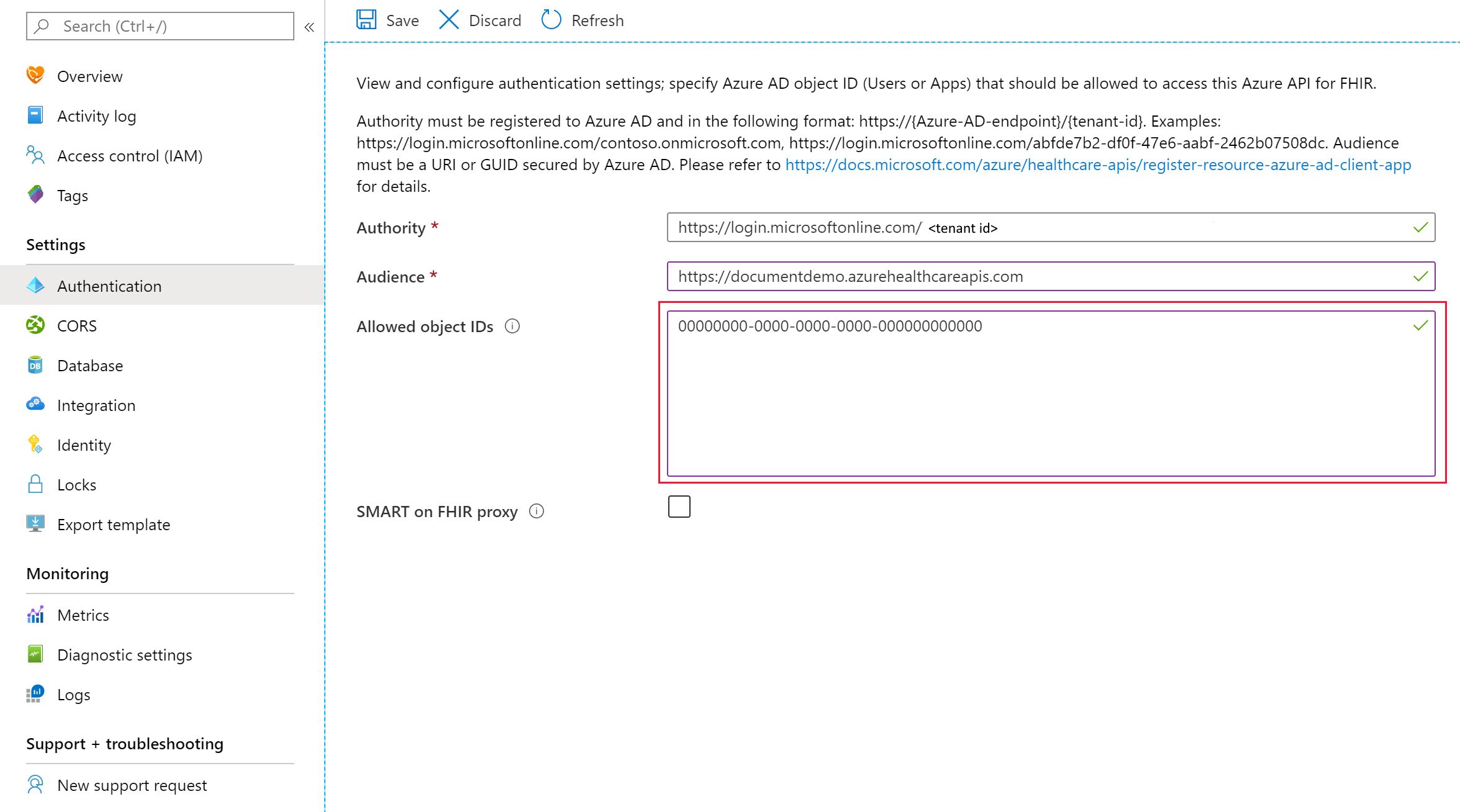

Você pode configurar a API do Azure para FHIR para usar um locatário secundário do Microsoft Entra na folha Autenticação .

Na caixa de autoridade, insira um locatário secundário válido do Microsoft Entra. Depois que o locatário for validado, a caixa IDs de objeto permitidas deverá ser ativada e você poderá inserir uma ou uma lista de IDs de objeto da entidade de serviço do Microsoft Entra. Essas IDs podem ser as IDs de objeto de identidade de:

- Um usuário do Microsoft Entra.

- Uma entidade de serviço do Microsoft Entra.

- Um grupo de segurança do Microsoft Entra.

Você pode ler o artigo sobre como encontrar IDs de objeto de identidade para obter mais detalhes.

Depois de inserir as IDs de objeto do Microsoft Entra necessárias, selecione Salvar e aguarde até que as alterações sejam salvas antes de tentar acessar o plano de dados usando os usuários, entidades de serviço ou grupos atribuídos. As IDs de objeto são concedidas com todas as permissões, um equivalente à função "Colaborador de Dados FHIR".

A configuração do RBAC local só é visível na folha de autenticação; ele não é visível na folha Controle de Acesso (IAM).

Observação

Há suporte para apenas um único locatário para RBAC ou RBAC local. Para desabilitar a função RBAC local, você pode alterá-la de volta para o locatário válido (ou locatário primário) associado à sua assinatura e remover todas as IDs de objeto do Microsoft Entra na caixa "IDs de objeto permitidas".

Comportamento de cache

A API do Azure para FHIR armazena em cache as decisões por até 5 minutos. Se você conceder a um usuário acesso ao servidor FHIR adicionando-o à lista de IDs de objeto permitidos ou removê-lo da lista, deverá esperar que leve até cinco minutos para que as alterações nas permissões sejam propagadas.

Próximas etapas

Neste artigo, você aprendeu a atribuir acesso ao plano de dados FHIR usando um locatário externo (secundário) do Microsoft Entra. Em seguida, saiba mais sobre as configurações adicionais para a API do Azure para FHIR.

Observação

FHIR® é uma marca registrada da HL7 e é usado com a permissão da HL7.