Registrar um Aplicativo cliente no Microsoft Entra ID

Neste artigo, você aprenderá a registrar um aplicativo cliente no Microsoft Entra ID para acessar os Serviços de Dados de Saúde do Azure. Você pode encontrar mais informações em Registrar um aplicativo na plataforma de identidade da Microsoft.

Registrar um novo aplicativo

- No portal do Azure, selecione Microsoft Entra ID.

- Selecione Registros do Aplicativo.

- Selecione Novo registro.

- Para Tipos de conta com suporte, selecione Somente contas neste diretório da organização. Deixe as outras opções como estão.

- Selecione Registrar.

ID de aplicativo (ID do cliente)

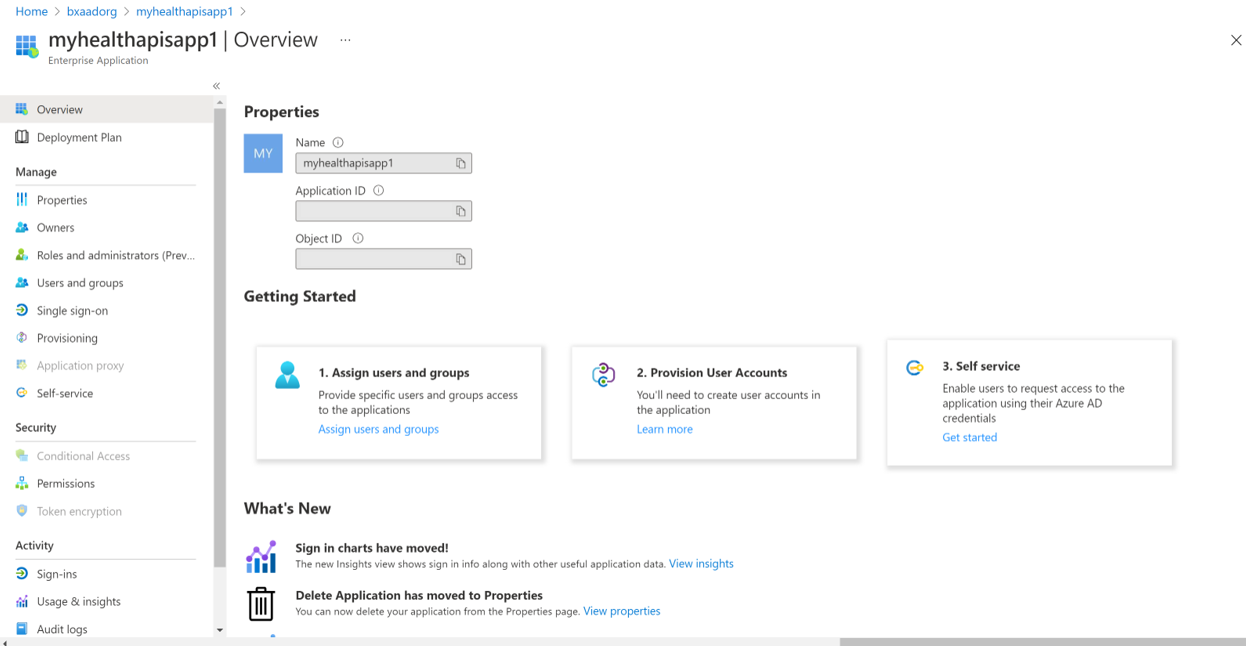

Depois de registrar um novo aplicativo, você pode encontrar a ID do aplicativo (cliente) e a ID do diretório (locatário) na opção do menu de visão geral. Anote os valores para usá-los posteriormente.

Configuração de autenticação: confidencial vs. pública

Selecione Autenticação para revisar as configurações. O valor padrão para Permitir fluxos de cliente público é "Não".

Se você mantiver esse valor padrão, o registro do aplicativo será um aplicativo cliente confidencial e será necessário um certificado ou segredo.

Se você alterar o valor padrão para "Sim" na opção "Permitir fluxos de cliente público' nas configurações avançadas, o registro do aplicativo se torna um aplicativo cliente público e um certificado ou segredo não é necessário. O valor "Sim" é útil quando você deseja usar o aplicativo cliente em seu aplicativo móvel ou em um aplicativo JavaScript em que não deseja armazenar nenhum segredo.

Para ferramentas que exigem uma URL de redirecionamento, selecione Adicionar uma plataforma para configurar a plataforma.

Certificados e segredos

Selecione Certificados e Segredos e selecione Novo Segredo do Cliente. Selecione Recomendado 6 meses no campo Expira. Esse novo segredo será válido por seis meses. Você também pode escolher valores diferentes, como:

- 03 meses

- 12 meses

- 24 meses

- Data de início e data de término personalizadas.

Observação

É importante que você salve o valor do segredo, não a ID do segredo.

Opcionalmente, você pode carregar um certificado (chave pública) e usar a ID do certificado, um valor GUID associado ao certificado. Para fins de teste, você pode criar um certificado autoassinado usando ferramentas como a linha de comando do PowerShell New-SelfSignedCertificate e, em seguida, exportar o certificado do armazenamento de certificados.

Permissões da API

As etapas a seguir são necessárias para o serviço DICOM, mas opcionais para o serviço FHIR. Além disso, as permissões de acesso do usuário ou as atribuições de função para os Serviços de Dados de Saúde do Azure são gerenciadas por meio do RBAC. Para obter mais detalhes, visite Configurar o RBAC do Azure para os Serviços de Dados de Saúde do Azure.

Selecione a folha Permissões da API.

Selecione Adicionar permissão.

Se você estiver usando os Serviços de Dados de Saúde do Azure, adicione uma permissão ao serviço DICOM pesquisando por API do Azure para DICOM em APIs usadas pela minha organização.

O resultado da pesquisa da API do Azure para DICOM só retornará se você já tiver implantado o serviço DICOM no espaço de trabalho.

Se você estiver se referindo a um aplicativo de recurso diferente, selecione o Registro do Aplicativo de Recurso DICOM que você criou anteriormente em APIs da minha organização.

Selecione os escopos (permissões) que o aplicativo cliente confidencial solicitará em nome de um usuário. Selecione Dicom.ReadWrite e, em seguida, Adicionar permissões.

Observação

Use grant_type de client_credentials ao tentar obter um token de acesso para o serviço FHIR usando ferramentas como Cliente REST. Para obter mais detalhes, visite Acessar os Serviços de Dados de Saúde do Azure usando a extensão Cliente REST no Visual Studio Code.

Use grant_type de client_credentials ou authentication_code ao tentar obter um token de acesso para o serviço DICOM. Para obter mais detalhes, visite Usando DICOM com cURL.

O registro do seu aplicativo está concluído.

Próximas etapas

Neste artigo, você aprendeu a registrar um aplicativo cliente no Microsoft Entra ID. Além disso, você aprendeu a adicionar um segredo e permissões de API aos Serviços de Dados de Saúde do Azure. Para obter mais informações sobre os Serviços de Dados de Saúde do Azure, consulte