Visão geral da segurança empresarial no Azure HDInsight

O Azure HDInsight oferece vários métodos para atender às suas necessidades de segurança empresarial. A maioria dessas soluções não está ativada por padrão. Essa flexibilidade permite que você escolha os recursos de segurança que são mais importantes para você e ajuda a evitar o pagamento de recursos indesejados. Essa flexibilidade também significa que é sua responsabilidade verificar se as soluções corretas estão habilitadas para sua instalação e seu ambiente.

Este artigo analisa as soluções de segurança dividindo-as em quatro pilares de segurança tradicionais: segurança de perímetro, autenticação, autorização e criptografia.

Este artigo também apresenta o ESP (Enterprise Security Package) do Azure HDInsight, que fornece autenticação baseada no Active Directory, suporte multiusuário e controle de acesso baseado em função para clusters HDInsight.

Pilares da segurança empresarial

Uma maneira de analisar a segurança empresarial divide as soluções de segurança em quatro grupos principais com base no tipo de controle. Esses grupos também são chamados de pilares de segurança e são os seguintes tipos: segurança de perímetro, autenticação, autorização e criptografia.

Segurança de perímetro

A segurança de perímetro no HDInsight é obtida por meio de redes virtuais. Um admin corporativo pode criar um cluster dentro de uma VNET (rede virtual) e usar NSGs (grupos de segurança de rede) para restringir o acesso à rede virtual. Somente os endereços IP permitidos nas regras NSG de entrada podem se comunicar com o cluster HDInsight. Essa configuração fornece segurança de perímetro.

Todos os clusters implantados em uma VNET também terão um ponto de extremidade privado. O ponto de extremidade é resolvido para um IP privado dentro da VNET para acesso HTTP privado aos gateways de cluster.

Autenticação

O Enterprise Security Package do HDInsight fornece autenticação baseada no Active Directory, suporte multiusuário e controle de acesso baseado em função. A integração do Active Directory é obtida por meio do uso de Microsoft Entra Domain Services. Com essas funcionalidades, você poderá criar um cluster HDInsight que ingressado em um domínio do Active Directory. Em seguida, configure uma lista de funcionários da empresa que podem se autenticar no cluster.

Com essa configuração, funcionários da empresa podem entrar nos nós de cluster, usando as credenciais de domínio. Eles também podem usar as credenciais de domínio para autenticação com outros pontos de extremidade aprovados. Como Apache Ambari Views, ODBC, JDBC, PowerShell e APIs REST para interagir com o cluster.

Autorização

Uma melhor prática que a maioria das empresas segue é garantir que nem todos os funcionários tenham acesso completo a todos os recursos da empresa. Da mesma forma, o administrador pode definir políticas de controle de acesso baseadas em função para os recursos do cluster. Essa ação só está disponível nos clusters ESP.

O administrador do Hadoop pode configurar o RBAC (controle de acesso baseado em função). As configurações protegem o Apache Hive, o HBase e o Kafka com plug-ins do Apache Ranger. A configuração de políticas de RBAC permite que você associe permissões a uma função na organização. Essa camada de abstração facilita garantir que as pessoas tenham apenas as permissões necessárias para realizar suas responsabilidades de trabalho. O Ranger também permite auditar o acesso a dados de funcionários e as alterações feitas nas políticas de controle de acesso.

Por exemplo, o administrador pode configurar o Apache Ranger para definir políticas de controle de acesso para o Hive. Essa funcionalidade garante a filtragem em nível de linha e de coluna (mascaramento de dados). E filtra os dados confidenciais de usuários não autorizados.

Auditoria

O acesso a recursos de cluster de auditoria é necessário para controlar o acesso não autorizado ou não intencional aos recursos. Também é muito importante proteger os recursos do cluster contra o acesso não autorizado.

O administrador pode exibir e relatar todo o acesso aos recursos e dados de cluster do HDInsight. O administrador pode visualizar e gerar relatórios sobre as alterações nas políticas de controle de acesso.

Para acessar os logs de auditoria do Apache Ranger e do Ambari, bem como os logs de acesso ao SSH, habilite o Azure Monitor e veja as tabelas que fornecem registros de auditoria.

Criptografia

A proteção de dados é importante para atender aos requisitos de segurança e conformidade da organização. Além de restringir o acesso a dados de funcionários não autorizados, você deve criptografá-lo.

O HDInsight dá suporte à criptografia de dados em repouso com as chaves gerenciadas pelo cliente e gerenciadas pela plataforma. A criptografia de dados em trânsito é tratada com TLS e IPsec. Confira Criptografia em trânsito do Azure HDInsight para obter mais informações.

Conformidade

As ofertas de conformidade do Azure baseiam-se em vários tipos de garantia, incluindo certificações formais. Além disso, atestado, validações e autorizações. Avaliações produzidas por empresas independentes de auditoria de terceiros. Documentos de emendas contratuais, autoavaliações e orientação do cliente produzidos pela Microsoft. Para obter mais informações sobre conformidade do HDInsight, confira a Central de Confiabilidade da Microsoft.

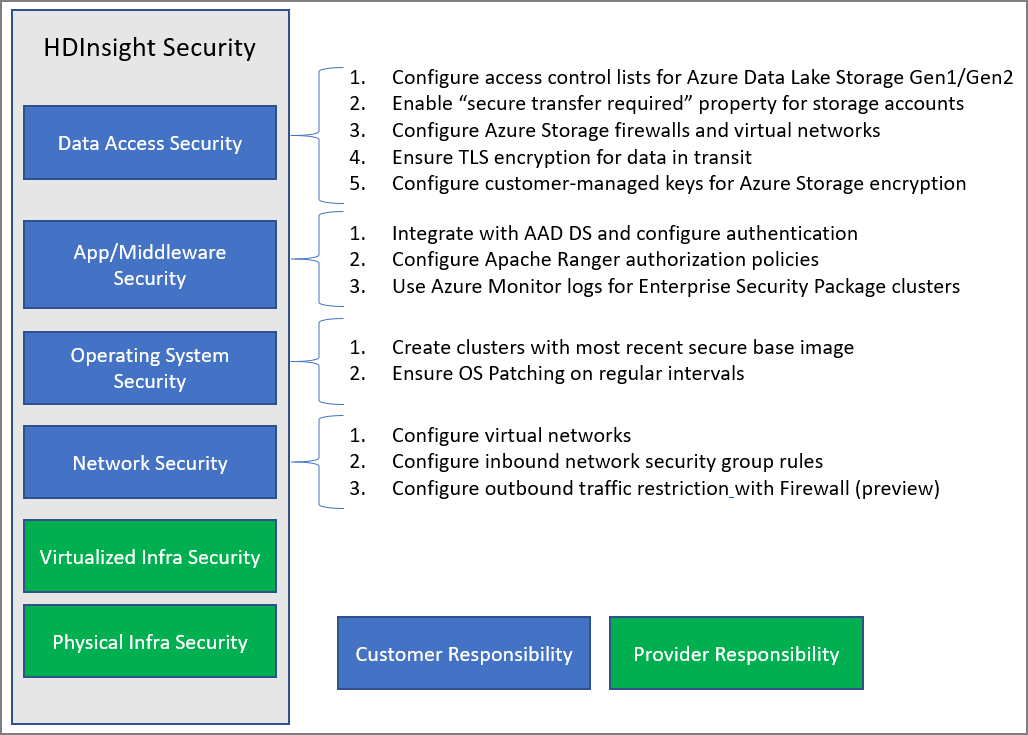

Modelo de responsabilidade compartilhada

A imagem a seguir resume as principais áreas de segurança do sistema e as soluções de segurança que estão disponíveis para você em cada uma delas. Ele também realça quais áreas de segurança são de sua responsabilidade como um cliente. E quais áreas são de responsabilidade do HDInsight como o provedor de serviços.

A tabela a seguir fornece links para recursos para cada tipo de solução de segurança.

| Área de segurança | Soluções disponíveis | Parte responsável |

|---|---|---|

| Segurança de acesso a dados | Configurar as listas de controle de acesso (ACLs) do Azure Data Lake Storage Gen2 | Customer |

| Habilitar a propriedade "Transferência segura obrigatória" nas contas de armazenamento. | Cliente | |

| Configurar redes virtuais e firewalls do Armazenamento do Azure | Cliente | |

| Configurar pontos de extremidade de serviço de rede virtual do Azure para o Azure Cosmos DB e o BD SQL do Azure | Cliente | |

| Certifique-se de que o recurso Criptografia em trânsito esteja habilitado para usar TLS e IPsec para comunicação intra-cluster. | Cliente | |

| Configurar as chaves gerenciadas pelo cliente para a criptografia do Armazenamento do Azure | Cliente | |

| Controlar o acesso aos seus dados pelo Suporte do Azure usando o Sistema de Proteção de Dados do Cliente | Cliente | |

| Segurança de aplicativo e middleware | Integre-se ao Microsoft Entra Domain Services e Configure ESP ou use HIB para autenticação OAuth | Cliente |

| Configurar políticas de Autorização do Apache Ranger | Cliente | |

| Usar os logs do Azure Monitor | Cliente | |

| Segurança do sistema operacional | Criar clusters com a imagem base segura mais recente | Cliente |

| Garantir a aplicação de patch do sistema operacional em intervalos regulares | Cliente | |

| Garantir a criptografia de disco CMK para VMs | Cliente | |

| Segurança de rede | Configurar uma rede virtual | |

| Configurar as Regras NSG (grupo de segurança de rede) de entrada ou o link privado | Cliente | |

| Configurar a Restrição de tráfego de saída com o firewall | Cliente | |

| Configurar a criptografia IPsec em trânsito entre nós do cluster | Cliente | |

| Infraestrutura virtualizada | N/D | HDInsight (provedor de nuvem) |

| Segurança de infraestrutura física | N/D | HDInsight (provedor de nuvem) |