Criptografia IPsec em trânsito para Azure HDInsight

Este artigo discute a implementação da criptografia em trânsito para comunicação entre nós de cluster do Azure HDInsight.

Segundo plano

O Azure HDInsight oferece uma variedade de recursos de segurança para proteger seus dados corporativos. Essas soluções são agrupadas sob os pilares de segurança de perímetro, autenticação, autorização, auditoria, criptografia e conformidade. A criptografia pode ser aplicada aos dados em repouso e em trânsito.

A criptografia em repouso é coberta pela criptografia do lado do servidor em contas de armazenamento do Azure, bem como pela criptografia de disco nas VMs do Azure que fazem parte do cluster HDInsight.

A criptografia de dados em trânsito no HDInsight é obtida com o protocolo TLS para acessar os gateways do cluster e com o protocolo IPsec entre os nós do cluster. Opcionalmente, o IPsec pode ser habilitado entre todos os nós de cabeçalho, nós de trabalho, nós de borda e nós do ZooKeeper, além dos nós de gateway e do agente de IDs.

Habilitar criptografia em trânsito

Portal do Azure

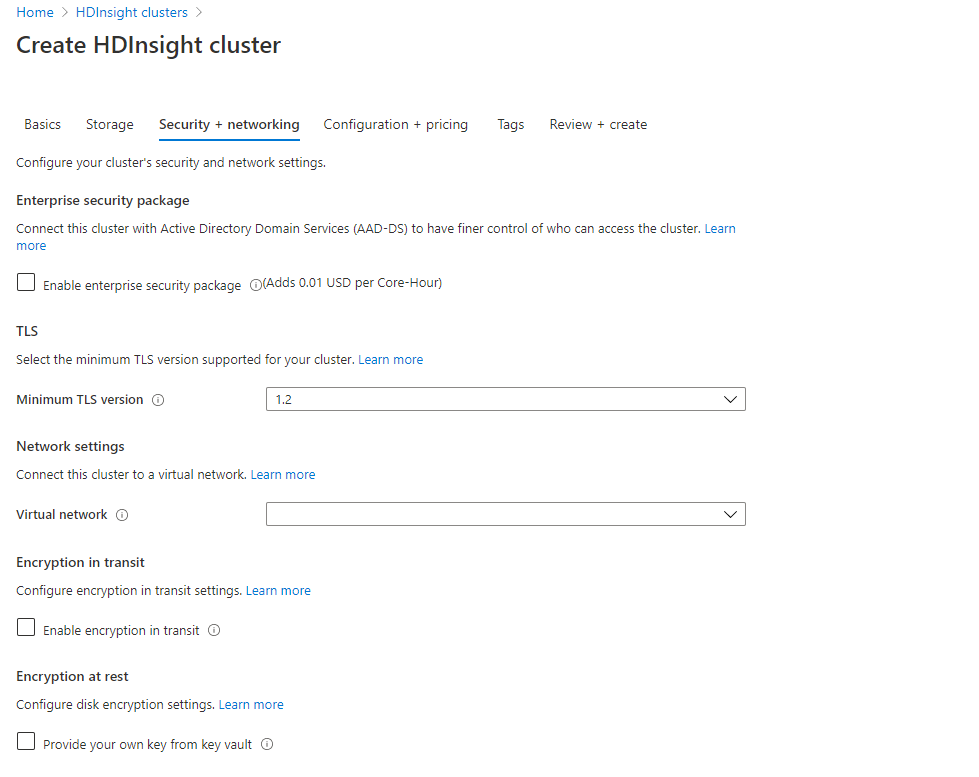

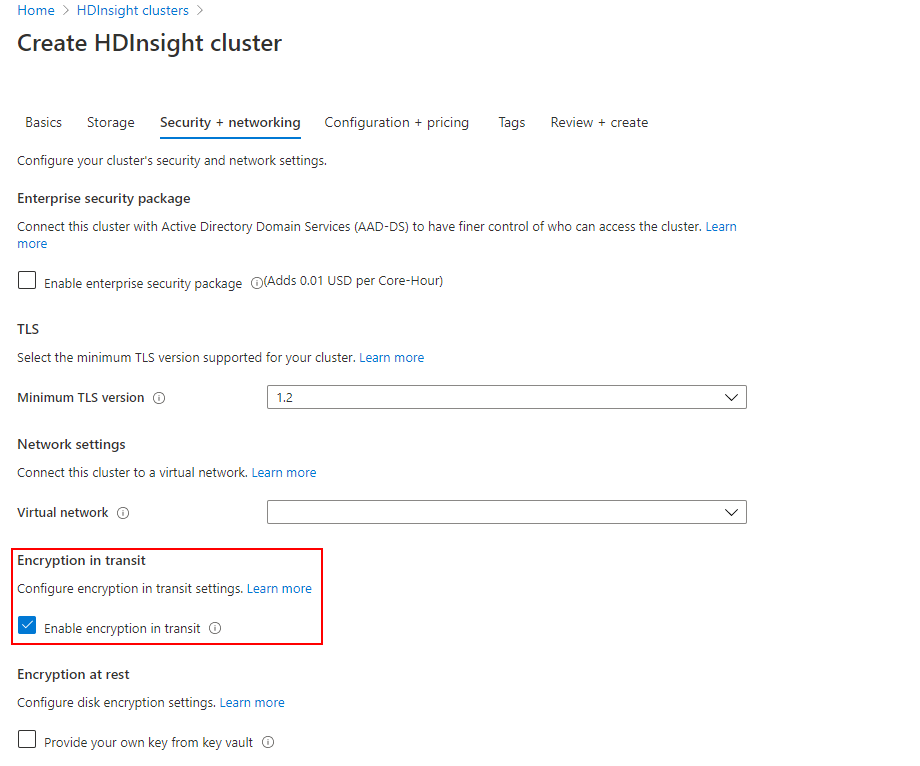

Para criar um novo cluster com criptografia em trânsito usando o portal do Azure, siga as seguintes etapas:

Inicie o processo normal de criação de cluster. Consulte Criar clusters baseados em Linux no HDInsight usando o portal do Azure para saber as etapas iniciais de criação de cluster.

Conclua as guias Noções básicas e Armazenamento. Prossiga para a guia Segurança + Rede.

Na guia Segurança + Rede, marque a caixa de seleção Habilitar criptografia em trânsito.

Criar um cluster com criptografia em trânsito habilitada por meio da CLI do Azure

A criptografia em trânsito é habilitada usando a propriedade isEncryptionInTransitEnabled.

Você pode baixar um modelo de amostra e um arquivo de parâmetro. Antes de usar o modelo e o trecho de código da CLI do Azure abaixo, substitua os seguintes espaços reservados pelos valores corretos:

| Espaço reservado | Descrição |

|---|---|

<SUBSCRIPTION_ID> |

A ID da sua assinatura do Azure |

<RESOURCE_GROUP> |

O grupo de recursos no qual você deseja criar o novo cluster e conta de armazenamento. |

<STORAGEACCOUNTNAME> |

A conta de armazenamento existente que deve ser usada com o cluster. O nome deve estar no formulário ACCOUNTNAME.blob.core.windows.net |

<CLUSTERNAME> |

O nome do seu cluster HDInsight. |

<PASSWORD> |

A senha que você escolheu para entrar no cluster usando o SSH e o painel do Ambari. |

<VNET_NAME> |

A rede virtual na qual o cluster será implantado. |

O trecho de código abaixo realiza as seguintes etapas iniciais:

- Entra na sua conta do Azure.

- Define a assinatura ativa na qual as operações de criação serão realizadas.

- Cria um novo grupo de recursos para as novas atividades de implantação.

- Implanta o modelo para criar um novo cluster.

az login

az account set --subscription <SUBSCRIPTION_ID>

# Create resource group

az group create --name <RESOURCEGROUPNAME> --location eastus2

az deployment group create --name HDInsightEnterpriseSecDeployment \

--resource-group <RESOURCEGROUPNAME> \

--template-file hdinsight-enterprise-security.json \

--parameters parameters.json