Usar identidades gerenciadas para acessar certificados do Azure Key Vault

As identidades gerenciadas fornecidas pelo Microsoft Entra ID permitem que a sua instância do Azure Front Door acesse com segurança outros recursos protegidos do Microsoft Entra, como o Azure Key Vault, sem a necessidade de gerenciar credenciais. Para obter mais informações, consulte O que são identidades gerenciadas para recursos do Azure?

Observação

O suporte à identidade gerenciada no Azure Front Door é limitado ao acesso ao Azure Key Vault. Ele não pode ser usado para autenticar do Front Door para origens como o Armazenamento de Blobs ou Aplicativos Web.

Depois de habilitar a identidade gerenciada para o Azure Front Door e conceder as permissões necessárias ao Azure Key Vault, o Front Door usará a identidade gerenciada para acessar certificados. Sem essas permissões, a autorrotação de certificado personalizado e a adição de novos certificados falham. Se a identidade gerenciada estiver desabilitada, o Azure Front Door será revertido para usar o Aplicativo do Microsoft Entra configurado originalmente, que não é recomendado e será preterido no futuro.

O Azure Front Door dá suporte a dois tipos de identidades gerenciadas:

- Identidade atribuída pelo sistema: esta identidade está vinculada ao serviço e será excluída se o serviço for excluído. Cada serviço pode ter apenas uma identidade atribuída pelo sistema.

- Identidade atribuída pelo usuário: este é um recurso autônomo do Azure que pode ser atribuído ao seu serviço. Cada serviço pode ter várias identidades atribuídas pelo usuário.

As identidades gerenciadas são específicas para o locatário do Microsoft Entra em que sua assinatura do Azure está hospedada. Se uma assinatura for movida para um diretório diferente, você precisará recriar e reconfigurar a identidade.

Você pode configurar o acesso ao Azure Key Vault usando o controle de acesso baseado em função (RBAC) ou a política de acesso.

Pré-requisitos

Antes de configurar a identidade gerenciada para o Azure Front Door, certifique-se de ter um perfil do Azure Front Door Standard ou Premium. Para criar um novo perfil, confira criar um Azure Front Door.

Habilitar a identidade gerenciada

Navegue até o perfil existente do Azure Front Door. Selecione Identidade em Segurança no menu à esquerda.

Escolha uma identidade gerenciada Atribuída pelo sistema ou Atribuída pelo usuário.

Atribuída pelo sistema – uma identidade gerenciada vinculada ao ciclo de vida do perfil do Azure Front Door, usada para acessar o Azure Key Vault.

Atribuída pelo usuário – um recurso de identidade gerenciada autônomo com o seu próprio ciclo de vida, usado para autenticação no Azure Key Vault.

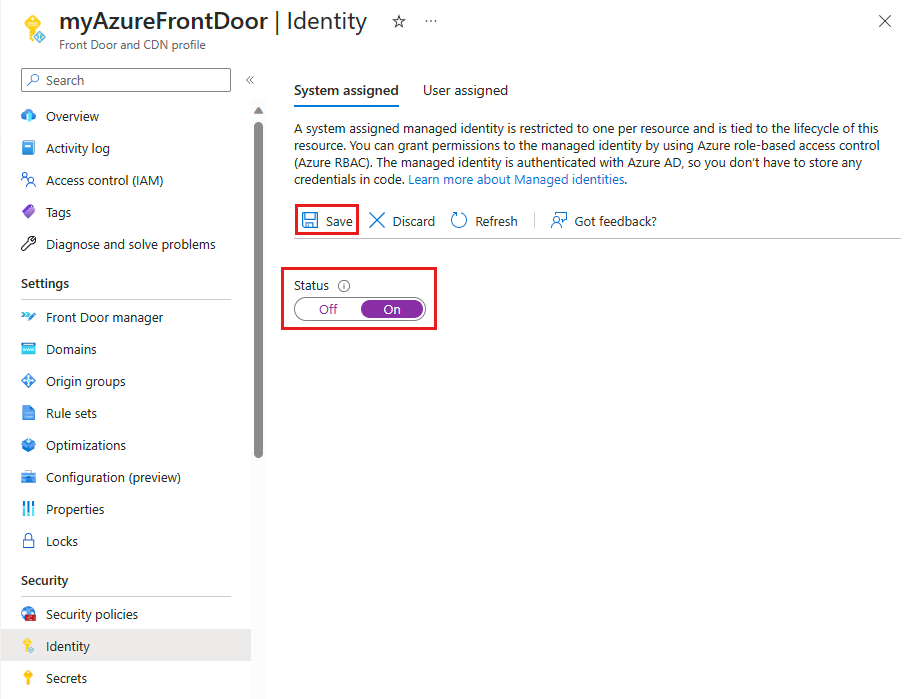

Atribuído pelo sistema

Alterne o Status para Ativado e selecione Salvar.

Confirme a criação de uma identidade gerenciada pelo sistema para o seu perfil do Front Door selecionando Sim quando solicitado.

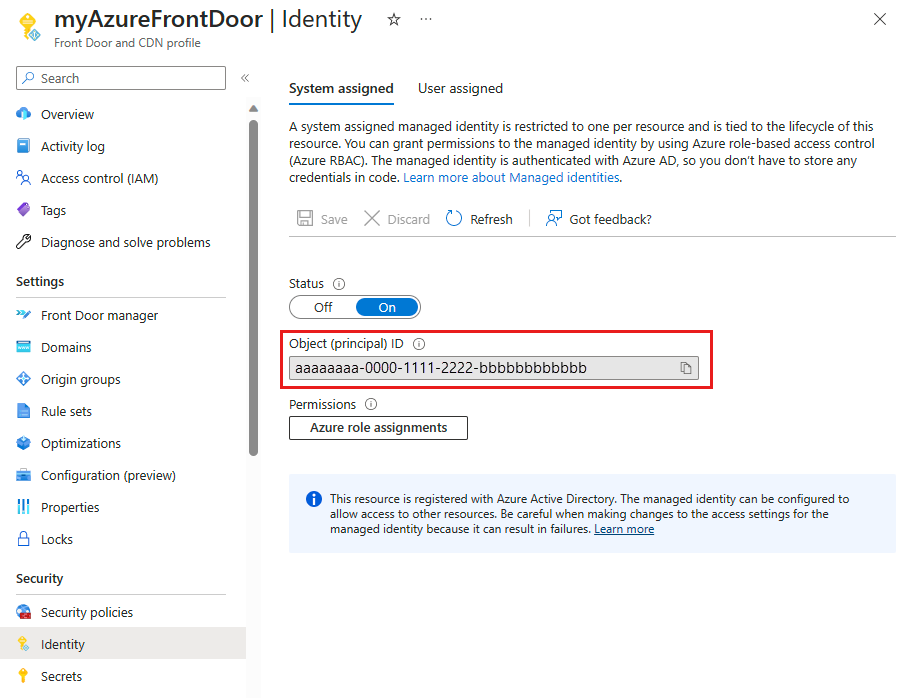

Depois de criado e registrado com a ID do Microsoft Entra, use a ID do Objeto (entidade de segurança) para conceder ao Azure Front Door acesso ao Azure Key Vault.

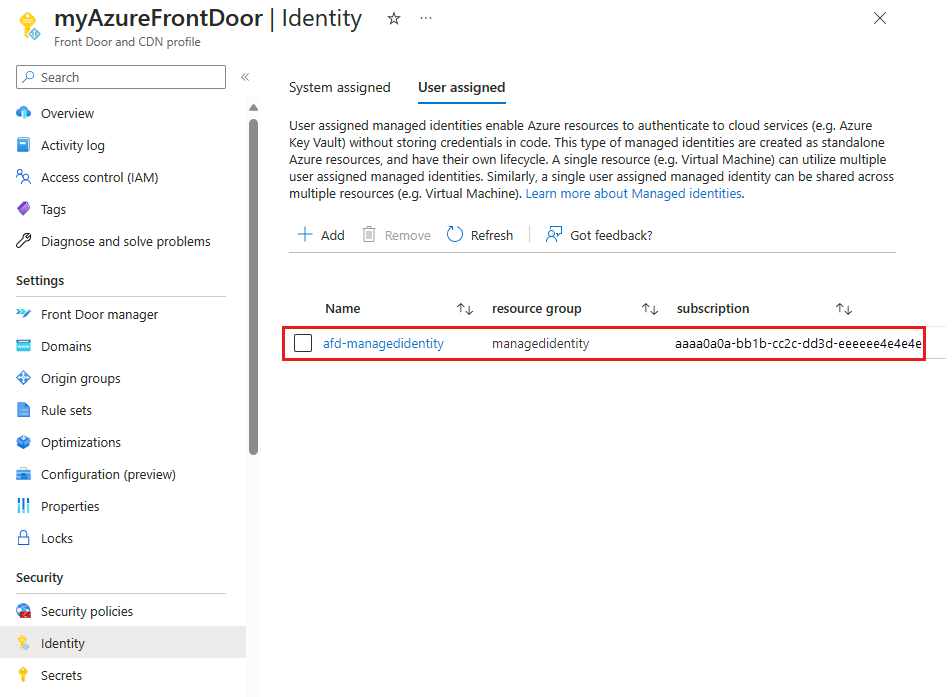

Atribuído pelo usuário

Para usar uma identidade gerenciada atribuída pelo usuário, você deve ter uma já criada. Para obter instruções sobre como criar uma nova identidade, confira criar uma identidade gerenciada atribuída pelo usuário.

Na guia Atribuída pelo usuário, selecione + Adicionar para adicionar uma identidade gerenciada atribuída pelo usuário.

Pesquise e selecione a identidade gerenciada atribuída pelo usuário. Em seguida, selecione Adicionar para anexá-lo ao perfil do Azure Front Door.

O nome da identidade gerenciada atribuída pelo usuário selecionada aparece no perfil do Azure Front Door.

Configurar o acesso ao Key Vault

Você pode configurar o acesso ao Azure Key Vault usando qualquer um dos seguintes métodos:

- Controle de acesso baseado em função (RBAC) – Fornece controle de acesso refinado usando o Azure Resource Manager.

- Política de acesso – usa o controle de acesso nativo do Azure Key Vault.

Para obter mais informações, consulte RBAC do Azure (controle de acesso baseado em função) do Azure versus a política de acesso.

RBAC (controle de acesso baseado em função)

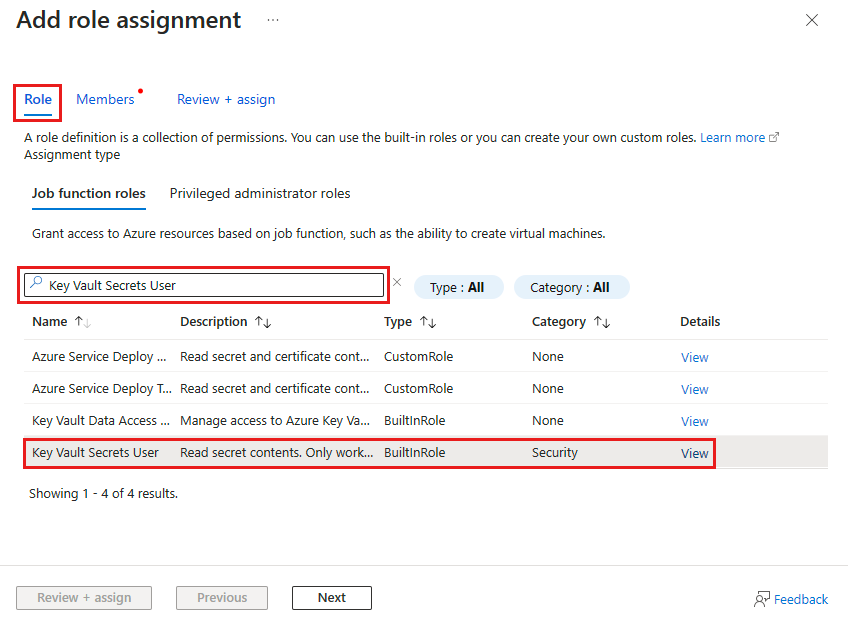

Navegue até sua Azure Key Vault. Selecione Controle de acesso (IAM) no menu Configurações e, em seguida, selecione + Adicionar e escolha Adicionar atribuição de função.

Na página Adicionar atribuição de função, pesquise o Usuário do Segredo do Key Vault e selecione-o nos resultados da pesquisa.

Vá para a guia Membros, selecione Identidade gerenciada e selecione + Selecionar membros.

Escolha a identidade gerenciada atribuída pelo sistema ou atribuída pelo usuário associada ao Azure Front Door e selecione Selecionar.

Selecione Examinar + atribuir para finalizar a atribuição de função.

Política de acesso

Navegue até sua Azure Key Vault. Em Configurações, selecione Políticas de acesso e, em seguida, selecione + Criar.

Na página Criar uma política de acesso, vá para a guia Permissões. Em Permissões de segredo, selecione Listar e Obter. Em seguida, selecione Avançar para prosseguir para a guia da entidade de segurança.

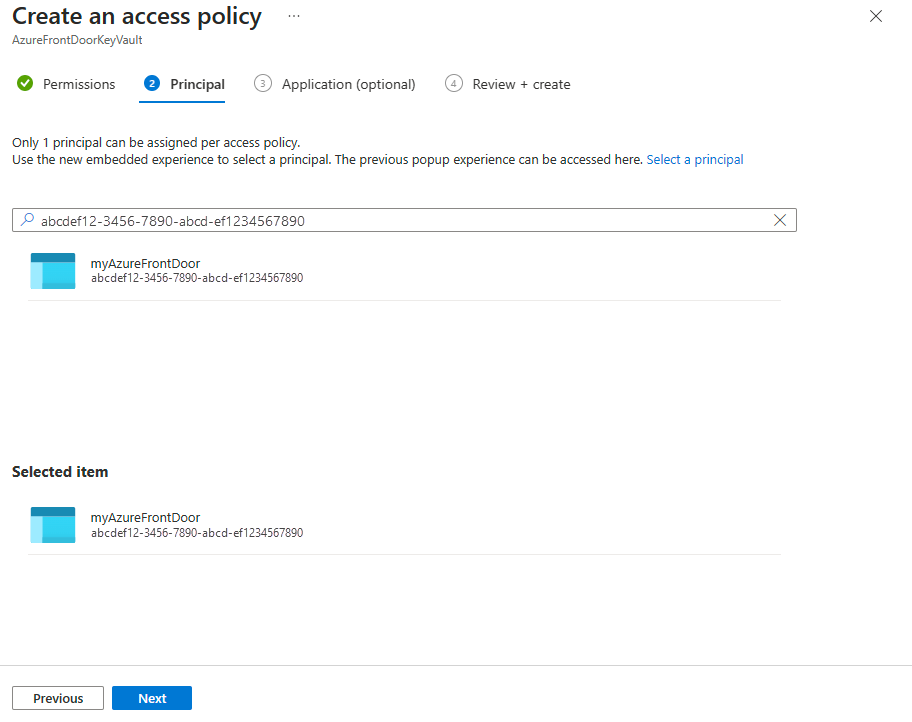

Na guia Entidade de segurança, insira a ID do objeto (entidade de segurança) para uma identidade gerenciada atribuída pelo sistema ou o nome de uma identidade gerenciada atribuída pelo usuário. Em seguida, selecione Examinar + criar. A guia Aplicativo é ignorada quando o Azure Front Door é selecionado automaticamente.

Examine as configurações de política de acesso e selecione Criar para finalizar a política de acesso.

Verificar o acesso

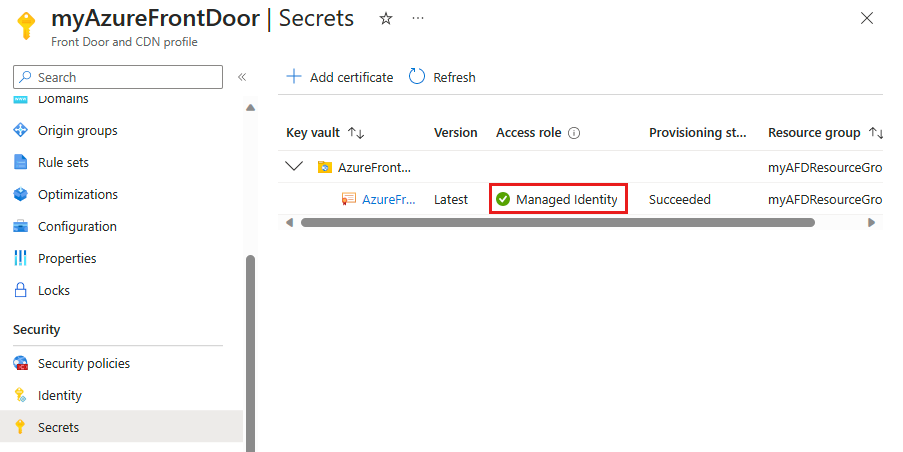

Vá para o perfil do Azure Front Door em que você habilitou a identidade gerenciada e selecione Segredos em Segurança.

Confirme se a Identidade gerenciada aparece na coluna Função de acesso para o certificado usado no Front Door. Se estiver configurando a identidade gerenciada pela primeira vez, adicione um certificado ao Front Door para ver essa coluna.

Próximas etapas

- Saiba mais sobre a Criptografia TLS de ponta a ponta.

- Saiba como configurar o HTTPS em um domínio personalizado do Azure Front Door.