Visão geral do controle de acesso baseado em função do Azure para análise de firmware

Como usuário da análise de firmware, você pode querer gerenciar o acesso aos resultados da análise de imagem do firmware. O RBAC (Controle de Acesso Baseado em Função) do Azure é um sistema de autorização que permite controlar quem tem acesso aos resultados da análise, quais permissões eles têm e em que nível da hierarquia de recursos. Este artigo explica como armazenar resultados de análise de firmware no Azure, gerenciar permissões de acesso e usar o RBAC para compartilhar esses resultados em sua organização e com terceiros. Para saber mais sobre o Azure RBAC, visite O que é o Controle de Acesso Baseado em Função do Azure (Azure RBAC)?.

Direitos

As funções são uma coleção de permissões empacotadas juntas. Existem dois tipos de funções:

- Funções de trabalho concedem aos usuários permissão para executar funções ou tarefas de trabalho específicas, como Colaborador do Key Vault ou Usuário de Monitoramento de Cluster do Serviço de Kubernetes do Azure.

- Funções de administrador com privilégios oferecem privilégios de acesso elevados, como Proprietário, Colaborador ou Administrador de Acesso do Usuário. Para saber mais sobre funções, visite Funções internas do Azure.

Na análise de firmware, as funções mais comuns são Proprietário, Colaborador, Administrador de segurança e Administrador de análise de firmware. Saiba mais sobre quais funções você precisa para diferentes permissões, como carregar imagens de firmware ou compartilhar resultados de análise de firmware.

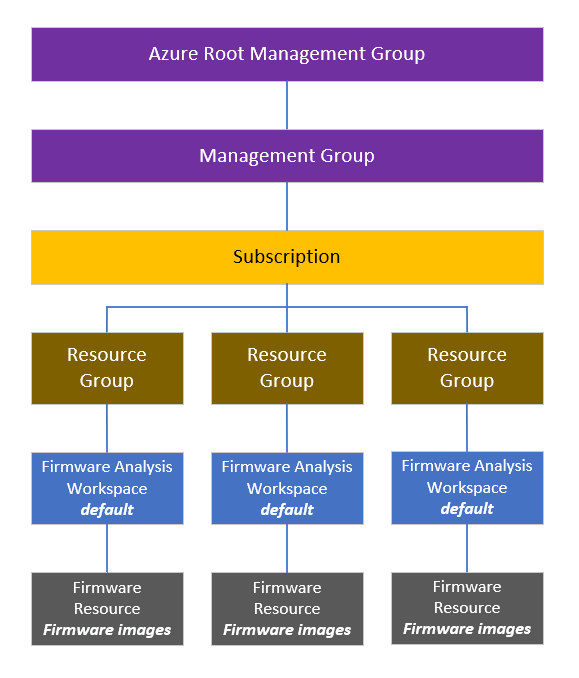

Noções básicas sobre a representação de imagens de firmware na Hierarquia de Recursos do Azure

O Azure organiza recursos em hierarquias de recursos, que estão em uma estrutura de cima para baixo, e você pode atribuir funções em cada nível da hierarquia. O nível no qual você atribui uma função é o "escopo", e escopos inferiores podem herdar funções atribuídas em escopos mais altos. Saiba mais sobre os níveis de hierarquia e como organizar seus recursos na hierarquia.

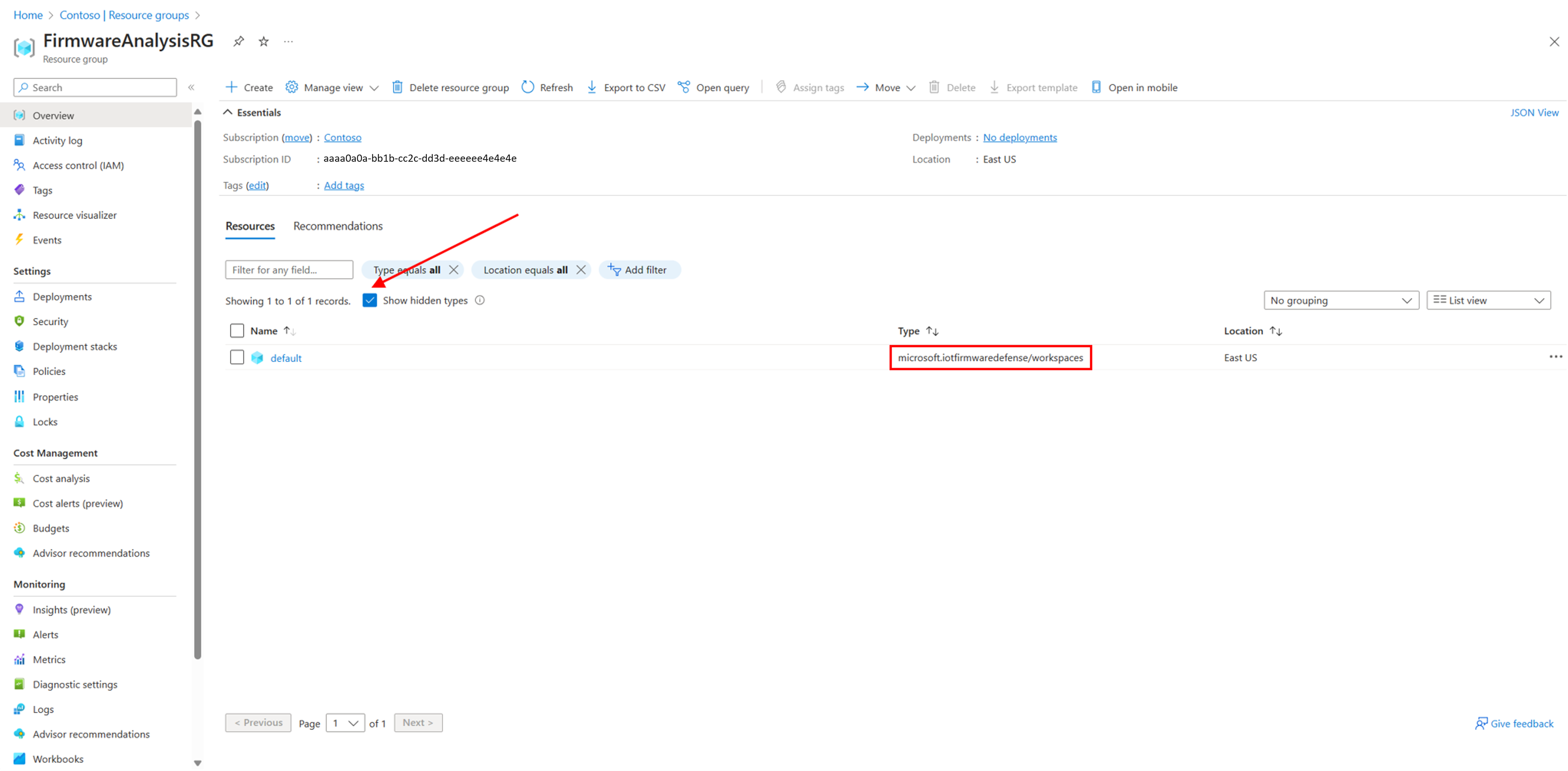

Ao integrar sua assinatura à análise de firmware e selecionar seu grupo de recursos, a ação cria automaticamente o recurso padrão dentro do seu grupo de recursos.

Navegue até o grupo de recursos e selecione Mostrar tipos ocultos para mostrar o recurso padrão. O recurso padrão tem o tipo Microsoft.IoTFirmwareDefense.workspaces.

Embora o recurso padrão de workspace não seja algo com o que você interagirá regularmente, cada imagem de firmware que você carregar será representada como um recurso e armazenada aqui.

Você pode usar o RBAC em cada nível da hierarquia, inclusive no nível de recurso workspace padrão da análise de firmware.

Aqui está a hierarquia de recursos da análise de firmware:

Aplicar o RBAC do Azure

Observação

Para começar a usar a análise de firmware, o usuário que integra a assinatura na análise de firmware deve ser um proprietário, colaborador, administrador da análise de firmware ou administrador de segurança no nível da assinatura. Siga o tutorial em Analisar uma imagem de firmware com a análise de firmware para integrar sua assinatura. Depois de integrar sua assinatura, um usuário só precisa ser um administrador de análise de firmware para usar a análise de firmware.

Como um usuário da análise de firmware, talvez você precise executar determinadas ações para sua organização, como carregar imagens de firmware ou compartilhar resultados de análise.

Ações como essas envolvem Controle de Acesso Baseado em Função (RBAC). Para usar o RBAC de forma eficaz para análise de firmware, você precisa saber qual é a sua função e em qual escopo. Com essas informações, você saberá quais permissões você tem e, portanto, se você pode concluir determinadas ações. Para verificar sua atribuição de função, consulte Verificar o acesso de um usuário a um determinado recurso do Azure – RBAC do Azure. Em seguida, consulte a tabela a seguir para verificar quais funções e escopos são necessários para determinadas ações.

Funções comuns na análise de firmware

Esta tabela categoriza cada função e fornece uma breve descrição das respectivas permissões:

| Função | Categoria | Descrição |

|---|---|---|

| Proprietário | Função de administrador com privilégios | Concede o acesso completo para gerenciar todos os recursos, incluindo a capacidade de atribuir funções no Azure RBAC. |

| Colaborador | Função de administrador com privilégios | Concede o acesso completo para gerenciar todos os recursos, mas não permite atribuir funções no Azure RBAC, gerenciar atribuições no Azure Blueprints nem compartilhar galerias de imagens. |

| Administrador de Segurança | Funções de trabalho | Permite que o usuário carregue e analise imagens de firmware, adicione/atribua iniciativas de segurança e edite a política de segurança. Saiba mais. |

| Administrador de Análise de Firmware | Funções de trabalho | Permite que o usuário carregue e analise imagens de firmware. O usuário não tem acesso além da análise de firmware (não pode acessar outros recursos na assinatura, criar ou excluir recursos ou convidar outros usuários). |

Funções, escopos e capacidades de análise de firmware

A tabela a seguir resume quais funções você precisa para executar determinadas ações. Essas funções e permissões se aplicam nos níveis Assinatura e Grupo de Recursos, a menos que seja indicado de outra forma.

| Ação | Função necessária |

|---|---|

| Analisar firmware | Proprietário, Colaborador, Administrador de Segurança ou Administrador de Análise de Firmware |

| Convidar usuários terceiros para ver os resultados da análise de firmware | Proprietário |

| Convidar usuários para a assinatura | Proprietário no nível de Assinatura (um Proprietário no nível do Grupo de Recursos não pode convidar usuários para a Assinatura) |

Carregar imagens de firmware

Para carregar imagens de firmware:

- Confirme se você tem permissão suficiente em Funções, escopos e capacidades de análise de firmware.

- Carregue uma imagem de firmware para análise.

Convidar terceiros para interagir com os resultados da análise de firmware

Talvez você queira convidar alguém para interagir exclusivamente com os resultados da análise de firmware, sem permitir o acesso a outras partes da sua organização (como outros grupos de recursos em sua assinatura). Para permitir esse tipo de acesso, convide o usuário como administrador de análise de firmware no nível do grupo de recursos.

Para convidar terceiros, siga o tutorial Atribuir funções do Azure a usuários convidados externos usando o portal do Azure.

- Na etapa 3, navegue até o grupo de recursos.

- Na etapa 7, selecione a função Administrador de Análise de Firmware.

Observação

Se você recebeu um email para ingressar em uma organização, certifique-se de verificar se o email de convite está na sua pasta de Lixo Eletrônico, caso você não o veja em sua caixa de entrada.