Configurar políticas de acesso condicional para o Microsoft Dev Box

O acesso condicional é a proteção do conteúdo regulamentado em um sistema, exigindo que determinados critérios sejam atendidos antes de conceder acesso ao conteúdo. As políticas de acesso condicional no estado mais simples são apenas instruções if/then. Se um usuário quiser acessar um recurso, então ele deverá concluir uma ação. As políticas de acesso condicional são uma ferramenta poderosa para manter os dispositivos da sua organização seguros e em conformidade com ambientes.

Este artigo fornece exemplos de como as organizações podem usar políticas de acesso condicional para gerenciar o acesso a computadores de desenvolvimento. Para o Computador de Desenvolvimento da Microsoft, é comum configurar políticas de acesso condicional para restringir quem pode acessar o computador de desenvolvimento e de locais eles podem acessar seus computadores de desenvolvimento.

Acesso Condicional baseado no dispositivo

- O Microsoft Intune e o Microsoft Entra ID funcionam juntos para garantir que apenas dispositivos gerenciados e compatíveis possam acessar o Computador de Desenvolvimento. As políticas incluem acesso condicional com base no controle de acesso à rede.

- Saiba mais sobre o acesso condicional baseado em dispositivo com o Intune

Acesso Condicional baseado no aplicativo

- O Intune e o Microsoft Entra ID funcionam juntos para garantir que somente os usuários do computador de desenvolvimento possam acessar aplicativos gerenciados como o portal do desenvolvedor.

- Saiba mais sobre o acesso condicional baseado em aplicativo com o Intune.

Pré-requisitos

Fornecer acesso ao Computador de Desenvolvimento

Sua organização pode começar com políticas de acesso condicional que, por padrão, não permitem nada. Você pode configurar uma política de acesso condicional que permita que os desenvolvedores acessem seus computadores de desenvolvimento especificando as condições nas quais eles podem se conectar.

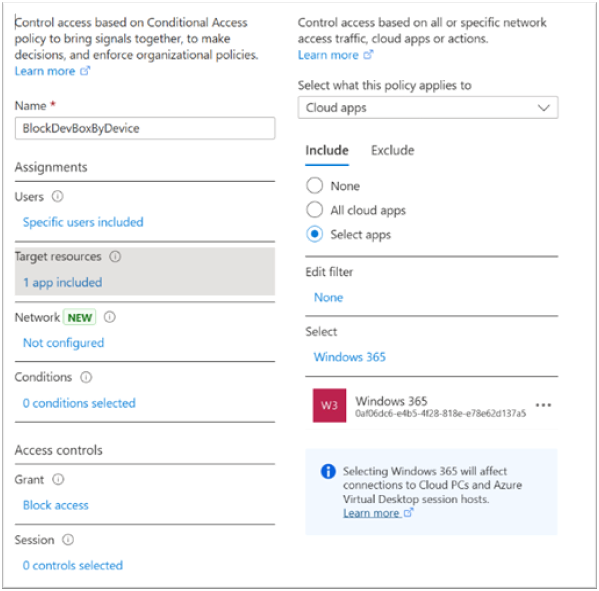

Você pode configurar políticas de acesso condicional por meio do Microsoft Intune ou por meio do Microsoft Entra ID. Cada caminho leva você a um painel de configuração, como um exemplo mostrado na seguinte captura de tela:

Cenário 1: Permitir acesso a computadores de desenvolvimento a partir de redes confiáveis

Você deseja permitir o acesso ao computador de desenvolvimento, mas somente a partir de redes especificadas, como o seu escritório ou a localização de um fornecedor confiável.

Definir um local

Siga estas etapas:

Entre no centro de administração do Microsoft Entra como pelo menos Administrador de acesso condicional.

Navegue até Proteção>Acesso condicional>Localizações nomeadas.

Escolha o tipo de local que será criado.

- Localização dos países ou Localização dos intervalos de IP.

Dê um nome ao seu local.

Forneça os Intervalos de IP ou selecione os Países/Regiões para o local que você está especificando.

Se você selecionar intervalos de IP, opcionalmente você poderá Marcar como local > confiável.

Se você escolher Países/Regiões, você poderá opcionalmente optar por incluir áreas desconhecidas.

Escolha Criar

Para obter mais informações, confira: Qual é a condição de localização no Acesso condicional do Microsoft Entra.

Criar política

Siga estas etapas:

Entre no centro de administração do Microsoft Entra como pelo menos Administrador de acesso condicional.

Navegar para Proteção> de acesso condicional de >Políticas.

Selecione Nova política.

Dê um nome à sua política. Use uma convenção de nomenclatura significativa para políticas de acesso condicional.

Em Atribuições, selecione Usuários ou identidades de carga de trabalho.

a. Em Incluir, selecione Todos os usuários.

b. Em Excluir, selecione Usuários e grupos e escolha as contas de acesso de emergência da sua organização.

Em Recursos de destino>Aplicativos de nuvem>Incluir, selecione Todos os aplicativos de nuvem.

Em Rede.

a. Defina Configurar como Sim

b. Em Excluir, selecione Redes e locais selecionados

c. Selecione o local que você criou para a sua organização.

d. Escolha Selecionar.

Em Controles de acesso>, selecione Bloquear acesso e selecione Selecionar.

Confirme suas configurações e defina Habilitar política com Somente relatório.

Selecione Criar para criar seu projeto.

Confirme se a sua política funciona conforme o esperado usando o modo Somente relatório. Confirme se a política está funcionando corretamente e habilite-a.

Para obter informações sobre como configurar a política de acesso condicional para bloquear o acesso, confira Acesso condicional: bloquear o acesso por local.

Cenário 2: Permitir acesso ao portal do desenvolvedor

Você deseja permitir o acesso do desenvolvedor somente ao portal do desenvolvedor. Os desenvolvedores devem acessar e gerenciar seus computadores de desenvolvimento por meio do portal do desenvolvedor.

Criar uma nova política

Observação

O aplicativo Portal do Desenvolvedor da Microsoft foi renomeado de Público do Portal do Desenvolvedor do Fidalgo, portanto, é possível que determinados locatários ainda vejam o nome anterior. Mesmo que tenham um nome diferente, eles ainda têm a mesma ID do aplicativo e, portanto, é o aplicativo certo. Se você quiser tentar corrigir isso, poderá excluir e adicionar novamente a entidade de serviço do locatário no aplicativo.

Siga estas etapas:

Entre no centro de administração do Microsoft Entra como pelo menos Administrador de acesso condicional.

Navegar para Proteção> de acesso condicional de >Políticas.

Selecione Nova política.

Dê um nome à sua política. Use uma convenção de nomenclatura significativa para políticas de acesso condicional.

Em Atribuições, selecione Usuários ou identidades de carga de trabalho.

a. Em Incluir, selecione Usuários do computador de desenvolvimento.

b. Em Excluir, selecione Usuários e grupos e escolha as contas de acesso de emergência da sua organização.

Em Recursos de destino>Aplicativos de nuvem>Incluir, selecione Portal do Desenvolvedor Microsoft, Fidalgo Dataplane Public, API de Gerenciamento de Serviços do Windows Azure.

Em Controles de acesso>, selecione Permitir acesso e selecione Selecionar.

Confirme suas configurações e defina Habilitar política com Somente relatório.

Selecione Criar para criar e habilitar sua política.

Confirme se a sua política funciona conforme o esperado usando o modo Somente relatório. Confirme se a política está funcionando corretamente e habilite-a.

Cuidado

A configuração incorreta de uma política de bloco pode fazer com que as organizações sejam bloqueadas. Você pode configurar contas para acesso de emergência para impedir o bloqueio de conta em todo o locatário. No cenário improvável de todos os administradores serem bloqueados de seu locatário, sua conta administrativa de acesso de emergência poderá ser usada para fazer logon no locatário para seguir as etapas de recuperação do acesso.

Aplicativos necessários para o Computador de Desenvolvimento

A tabela a seguir descreve os aplicativos relevantes para o Computador de Desenvolvimento da Microsoft. Você pode personalizar políticas de acesso condicional para atender às necessidades da sua organização permitindo ou bloqueando esses aplicativos.

| Nome do aplicativo | ID do Aplicativo | Descrição |

|---|---|---|

| Windows 365 | 0af06dc6-e4b5-4f28-818e-e78e62d137a5 | Usado quando a Área de Trabalho Remota da Microsoft é aberta, para recuperar a lista de recursos para o usuário e quando os usuários iniciam ações em seus computadores de desenvolvimento, como Reiniciar. |

| Área de Trabalho Virtual do Azure | 9cdead84-a844-4324-93f2-b2e6bb768d07 | Usado para autenticar no Gateway durante a conexão e quando o cliente envia informações de diagnóstico para o serviço. Também pode aparecer como Área de Trabalho Virtual do Windows. |

| Área de Trabalho Remota da Microsoft | a4a365df-50f1-4397-bc59-1a1564b8bb9c | Usado para autenticar usuários no computador de desenvolvimento. Necessário somente quando você configurar o logon único em uma política de provisionamento. |

| Logon na Nuvem do Windows | 270efc09-cd0d-444b-a71f-39af4910ec45 | Usado para autenticar usuários no computador de desenvolvimento. Este aplicativo substitui o aplicativo da Área de Trabalho Remota da Microsoft. Necessário somente quando você configurar o logon único em uma política de provisionamento. |

| API de Gerenciamento de Serviços do Microsoft Azure | 797f4846-ba00-4fd7-ba43-dac1f8f63013 | Usado para consultar projetos do DevCenter em que o usuário pode criar computadores de desenvolvimento. |

| Fidalgo Dataplane Public | e526e72f-ffae-44a0-8dac-cf14b8bd40e2 | Usado para gerenciar computadores de desenvolvimento e outros recursos do DevCenter por meio das APIs REST do DevCenter, da CLI do Azure ou do Portal de Desenvolvimento. |

| Portal do desenvolvedor Microsoft | 0140a36d-95e1-4df5-918c-ca7ccd1fafc9 | Usado para entrar no aplicativo Web do portal do desenvolvedor. |

Você pode permitir aplicativos com base em seus requisitos. Por exemplo, você pode permitir que o Fidalgo Dataplane Public permita o gerenciamento de computador de desenvolvimento usando as APIs REST do DevCenter, a CLI do Azure ou o Portal de Desenvolvimento. A tabela a seguir lista os aplicativos usados em cenários comuns.

| Aplicativo | Fazer logon e gerenciar computadores de desenvolvimento no portal do desenvolvedor | Gerenciamento de computador de desenvolvimento (criar/excluir/parar, etc.) | Conectar-se por meio do navegador | Conectar-se por meio da Área de Trabalho Remota |

|---|---|---|---|---|

| Portal do desenvolvedor Microsoft | ||||

| Fidalgo Dataplane Public | ||||

| API de Gerenciamento de Serviços do Microsoft Azure | ||||

| Windows 365 | ||||

| Área de Trabalho Virtual do Azure | ||||

| Área de Trabalho Remota da Microsoft |

Para obter mais informações sobre como configurar políticas de acesso condicional, confira: Acesso condicional: usuários, grupos e identidades de carga de trabalho.