Habilitar a avaliação de vulnerabilidade em seus bancos de dados de SQL do Azure

Neste artigo, você aprenderá a habilitar a avaliação de vulnerabilidades para encontrar e corrigir vulnerabilidades de banco de dados. Recomendamos habilitar a avaliação de vulnerabilidade usando a configuração expressa para que você não dependa de uma conta de armazenamento. Você também pode habilitar a avaliação de vulnerabilidade usando a configuração clássica.

Pré-requisitos

- Verifique se Microsoft Defender para SQL do Azure está habilitado para que você possa executar verificações em seus bancos de dados SQL do Azure.

- Leia e entenda as diferenças entre a configuração expressa e clássica.

Habilitar avaliação de vulnerabilidades

Quando você habilita o plano do Defender para SQL do Azure no Defender para Nuvem, o Defender para Nuvem habilita automaticamente a Proteção Avançada contra Ameaças e a avaliação de vulnerabilidades com a configuração expressa para todos os bancos de dados SQL do Azure na assinatura selecionada.

Se você tiver bancos de dados SQL do Azure com a avaliação de vulnerabilidade habilitada na configuração clássica, poderá habilitar a configuração expressa para que as avaliações não exijam uma conta de armazenamento.

Se você tiver SQL do Azure bancos de dados com avaliação de vulnerabilidade desabilitada, poderá habilitar a avaliação de vulnerabilidade na configuração expressa ou clássica.

Você habilita a avaliação de vulnerabilidade de duas maneiras:

Configuração expressa

Para habilitar a avaliação de vulnerabilidade sem uma conta de armazenamento, usando a configuração expressa:

Entre no portal do Azure.

Abra o recurso de banco de dados SQL do Azure específico.

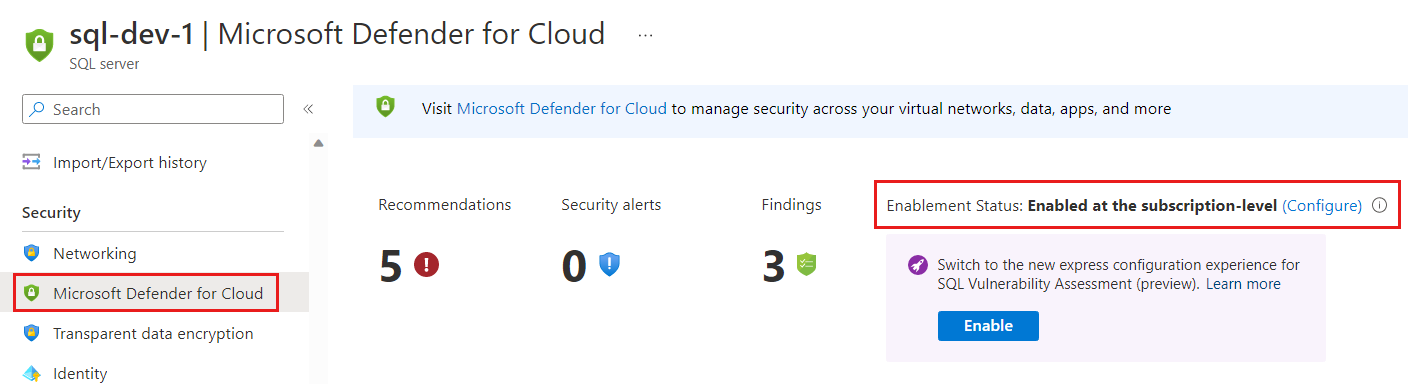

No título Segurança, selecione Defender para Nuvem.

Habilite a configuração expressa da avaliação de vulnerabilidade:

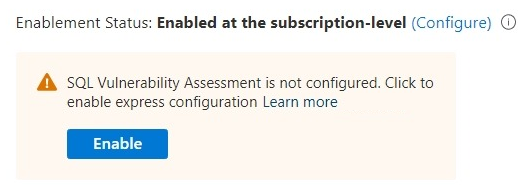

Se a avaliação de vulnerabilidade não estiver configurada, selecione Habilitar no aviso que solicita que você habilite a configuração expressa da avaliação de vulnerabilidade e confirme a alteração.

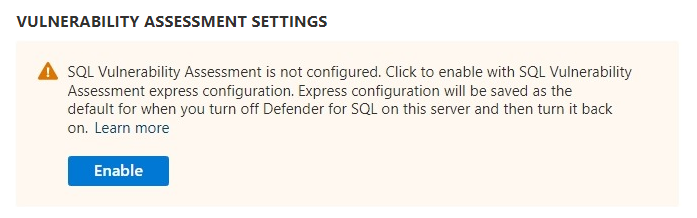

Você também pode selecionar Configurar e, em seguida, selecionar Habilitar nas configurações do Microsoft Defender para SQL:

Selecione Habilitar para usar a configuração expressa da avaliação de vulnerabilidade.

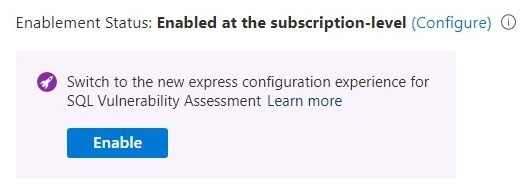

Se a avaliação de vulnerabilidade já estiver configurada, selecione Habilitar no aviso que solicita que você alterne para configuração expressa e confirme a alteração.

Importante

As linhas de base e o histórico de verificação não são migrados.

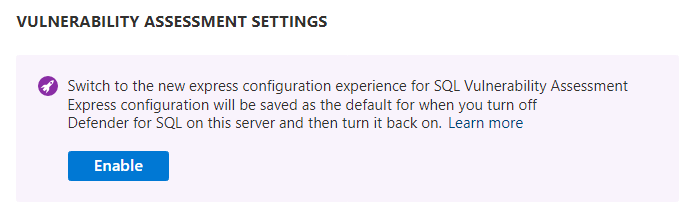

Você também pode selecionar Configurar e, em seguida, selecionar Habilitar nas configurações do Microsoft Defender para SQL:

Agora você pode ir para a recomendação bancos de dados SQL devem ter descobertas de vulnerabilidade resolvidas para ver as vulnerabilidades encontradas em seus bancos de dados. Você também pode executar verificações de avaliação de vulnerabilidade sob demanda para ver as descobertas atuais.

Observação

Cada banco de dados recebe aleatoriamente uma hora de verificação em um dia definido da semana.

Habilitar a avaliação de vulnerabilidade expressa em escala

Se você tiver recursos do SQL que não têm a Proteção Avançada contra Ameaças e a avaliação de vulnerabilidade habilitadas, poderá usar as APIs de avaliação de vulnerabilidade do SQL para habilitar a avaliação de vulnerabilidades do SQL com a configuração expressa em escala.

Configuração clássica

Para habilitar a avaliação de vulnerabilidade com uma conta de armazenamento, use a configuração clássica:

No portal do Azure, abra o recurso específico no Banco de Dados SQL do Azure, no banco de dados da Instância Gerenciada de SQL ou no Azure Synapse.

No título Segurança, selecione Defender para Nuvem.

Selecione Configurar no link para abrir o painel de configurações do Microsoft Defender para SQL para o servidor todo ou para a instância gerenciada.

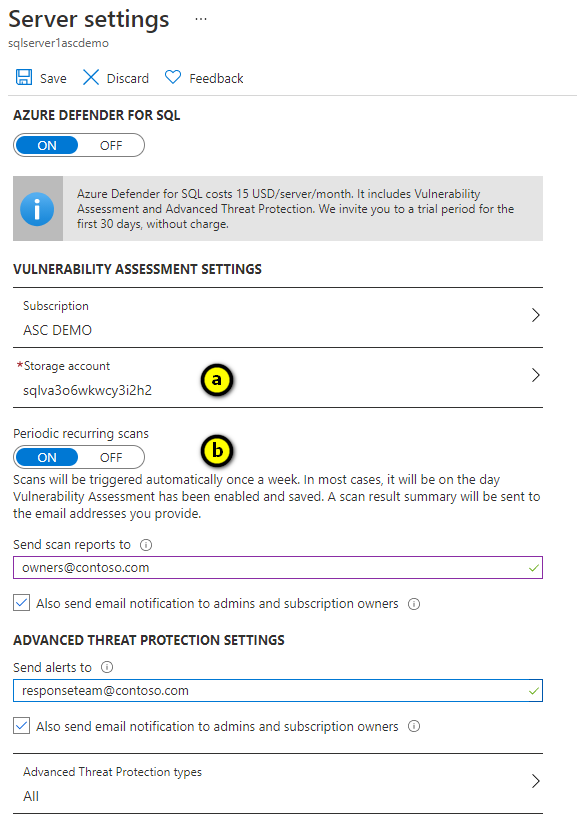

Na página Configurações do servidor, defina as configurações do Microsoft Defender para SQL:

Comece configurando uma conta de armazenamento na qual os resultados da verificação de todos os bancos de dados no servidor serão armazenados. Para saber mais sobre as contas de armazenamento, confira Sobre as contas de armazenamento do Azure.

Para configurar avaliações de vulnerabilidade para executar verificações semanais automaticamente para detectar configurações de segurança incorretas, defina Verificações recorrentes periódicas para Ativado. Os resultados são enviados para os endereços de email que você fornecer em Enviar relatórios de verificação para. Também é possível enviar notificações por email para administradores e proprietários de assinatura habilitando Também enviar email de notificação para administradores e proprietários de assinatura.

Observação

Cada banco de dados recebe aleatoriamente uma hora de verificação em um dia definido da semana. As notificações por email são agendadas aleatoriamente por servidor em um dia definido da semana. O relatório de notificação por email inclui dados de todas as verificações de banco de dados recorrentes que foram executadas durante a semana anterior (não inclui verificações sob demanda).

Conteúdo relacionado

Saiba mais sobre: