Armazenar os resultados da avaliação de vulnerabilidade em uma conta de armazenamento acessível por trás de firewalls e VNets

Aplica-se a: Banco de Dados SQL do Azure

Instância Gerenciada de SQL do Azure

Azure Synapse Analytics

Se você estiver limitando o acesso à sua conta de armazenamento no Azure para determinados VNets ou serviços, você precisará habilitar a configuração apropriada para que a verificação de avaliação de vulnerabilidade (VA) para Banco de Dados SQL ou Instâncias Gerenciadas de SQL do Azure tenha acesso a essa conta de armazenamento.

Observação

Essas configurações não são necessárias ao usar a Configuração Expressa.

Pré-requisitos

O serviço de Avaliação de Vulnerabilidade do SQL precisa de permissão para a conta de armazenamento para salvar a linha de base e examinar os resultados.

Usar a identidade gerenciada do SQL Server:

- O SQL Server deve ter uma identidade gerenciada.

- A conta de armazenamento deve ter uma atribuição de função para a Identidade Gerenciada do SQL como Colaborador de dados de blobs de armazenamento.

- Quando você aplica as configurações, os campos AV storageContainerSasKey e storageAccountAccessKey devem estar vazios (a configuração usando chave de conta de armazenamento ou chave SAS de armazenamento é inválida para esse cenário).

Quando você usa o portal do Microsoft Azure para salvar as configurações de VA do SQL, o Azure verifica se você tem permissão para atribuir uma nova atribuição de função para a identidade gerenciada como Colaborador de dados de blobs de armazenamento no armazenamento. Se as permissões forem atribuídas, o Azure usa a identidade gerenciada do SQL Server, caso contrário, o Azure usa o método de chave (o qual não tem suporte para este cenário).

Observação

- Não há suporte para identidades gerenciadas atribuídas pelo usuário para esse cenário.

- Se estiver usando políticas de gerenciamento do ciclo de vida do Armazenamento do Azure, evite mover arquivos no contêiner usado pelo VA para a camada de acesso aos arquivos. Não há suporte para a leitura dos resultados da verificação ou das configurações de linha de base armazenadas na camada de acesso aos arquivos.

Habilitar o acesso de verificação de VA do banco de dados SQL do Azure à conta de armazenamento

Se você tiver configurado sua conta de armazenamento do VA para ser acessível somente por determinadas redes ou serviços, será necessário garantir que as verificações de VA para seu banco de dados SQL do Azure sejam capazes de armazenar as verificações na conta de armazenamento. Você pode usar a conta de armazenamento existente ou criar uma nova conta de armazenamento para armazenar os resultados da verificação de VA para todos os bancos de dados em seu SQL Server lógico.

Observação

O serviço de avaliação de vulnerabilidade não poderá acessar contas de armazenamento protegidas com firewalls ou VNets se exigirem chaves de acesso de armazenamento.

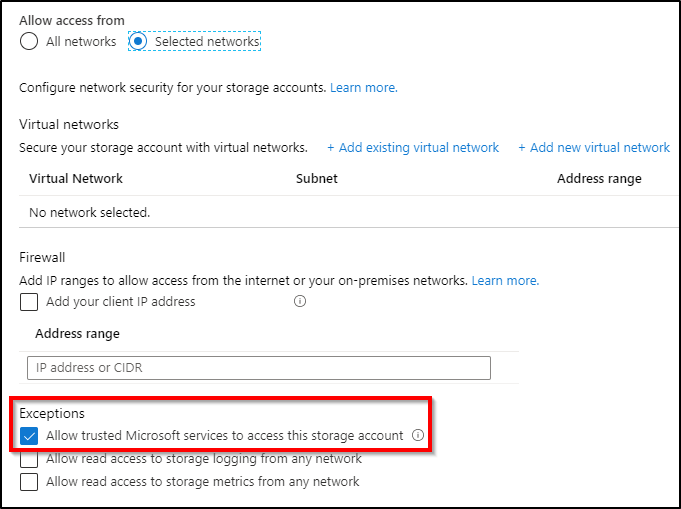

Vá para o grupo de recursos que contém a conta de armazenamento e acesse o painel da conta de armazenamento . Em Configurações, selecione Firewalls e redes virtuais.

Verifique se Permitir que serviços confiáveis da Microsoft acessem essa conta de armazenamento está marcado.

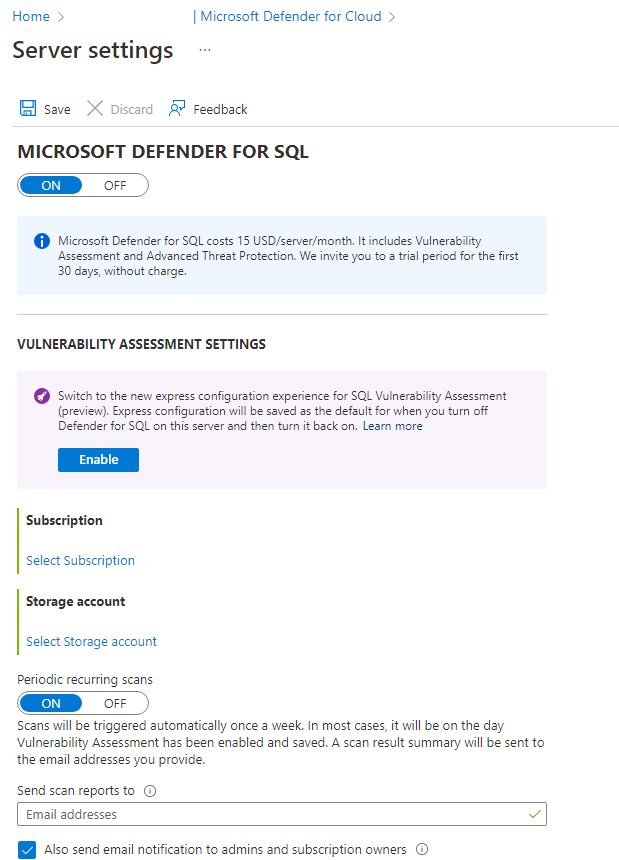

Para descobrir qual conta de armazenamento está sendo usada, execute as seguintes etapas:

- Vá para o painel do servidor SQL no portal do Azure.

- Em Segurança, selecione Defender para Nuvem.

- Selecione Configurar.

Armazenar resultados da verificação de VA para o SQL do Azure Instância Gerenciada em uma conta de armazenamento que pode ser acessada por meio de um firewall ou rede virtual

Como a Instância Gerenciada de SQL do Azure não é um serviço confiável da Microsoft e tem uma VNet diferente da conta de armazenamento, a execução de uma verificação de VA resultará em um erro.

Observação

É altamente recomendável garantir que suas Instâncias Gerenciadas de SQL do Azure estejam inscritas no ciclo de recursos de novembro de 2022, o que permitirá uma configuração muito mais simples da Avaliação de Vulnerabilidade do SQL quando a conta de armazenamento estiver por trás de um firewall ou VNET.

Para dar suporte a verificações de VA em instâncias gerenciadas do SQL do Azure que tenham o ciclo de recursos de novembro de 2022 instalado, siga as etapas abaixo:

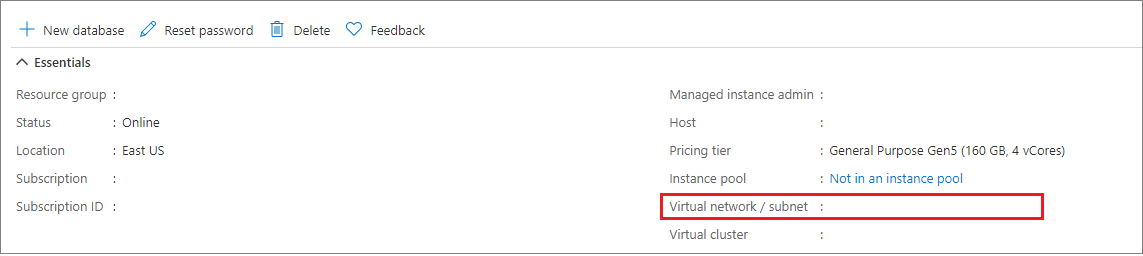

Na página Visão geral da Instância Gerenciada de SQL do Azure, observe o valor em Rede virtual/sub-rede.

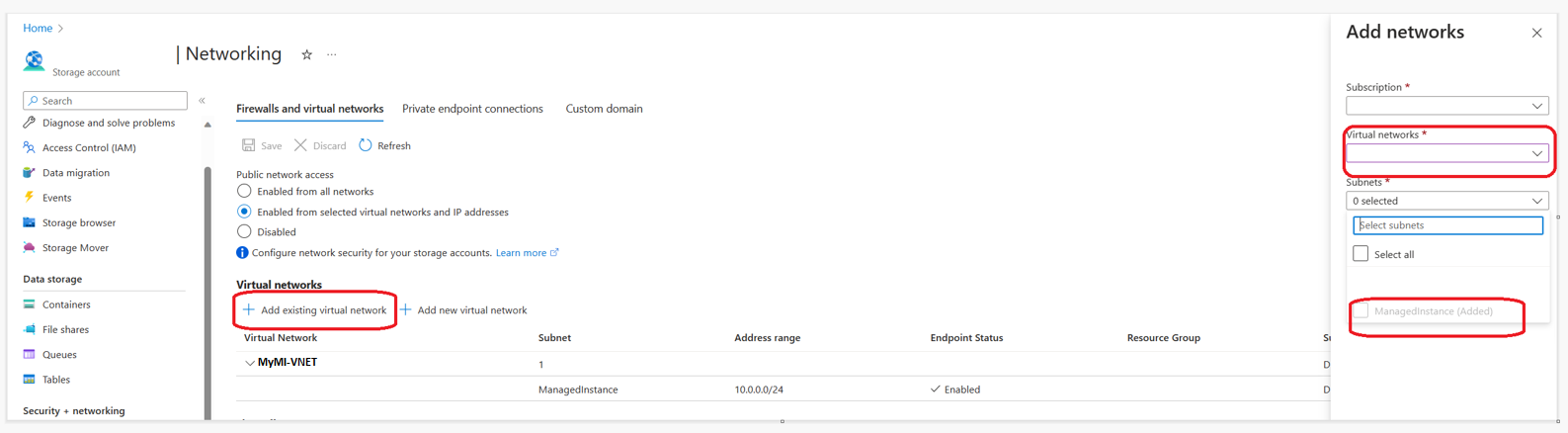

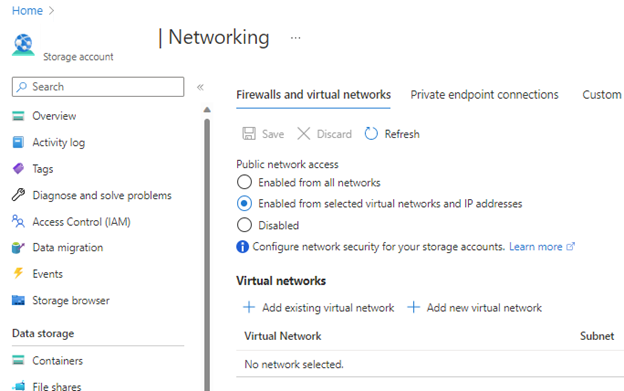

Vá para a página Rede na conta de armazenamento em que o VA do SQL esteja configurado para armazenar os resultados da verificação.

Na guia Firewalls e redes virtuais, em Acesso a redes públicas selecione Habilitado das redes virtuais selecionadas e de endereços IP.

Na seção Redes virtuais, clique em Adicionar rede virtual existente e selecione a VNET e a sub-rede usadas pela instância gerenciada que você anotou na primeira etapa.

Para dar suporte a verificações de VA em instâncias gerenciadas do SQL do Azure que não tenham o ciclo de recursos de novembro de 2022 instalado, siga as etapas abaixo:

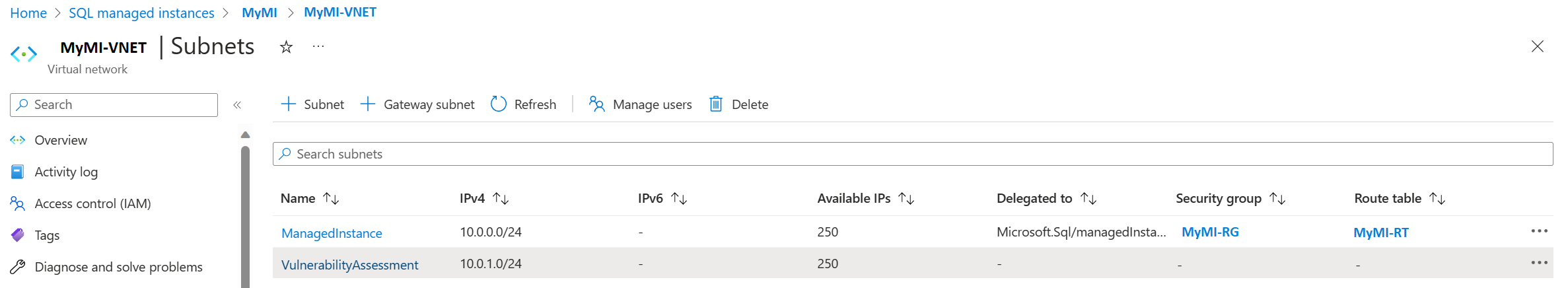

No painel instância gerenciada do SQL , no cabeçalho visão geral, clique no link rede virtual/sub-rede. Isso leva você até o painel de rede virtual.

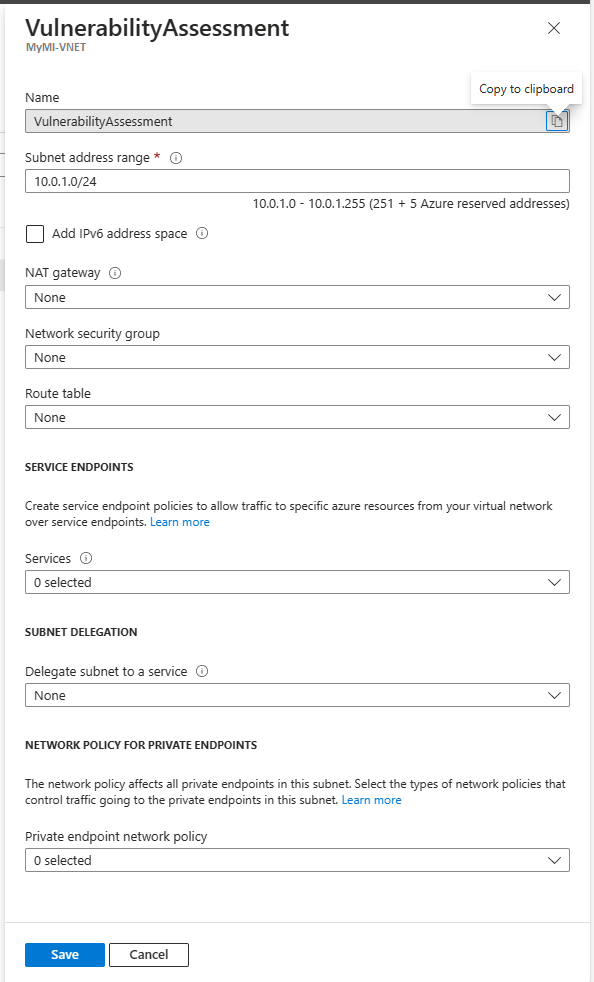

Em Configurações, selecione Sub-redes. Clique em + Sub-rede no novo painel para adicionar uma sub-rede. Para saber mais, veja Gerenciar sub-redes.

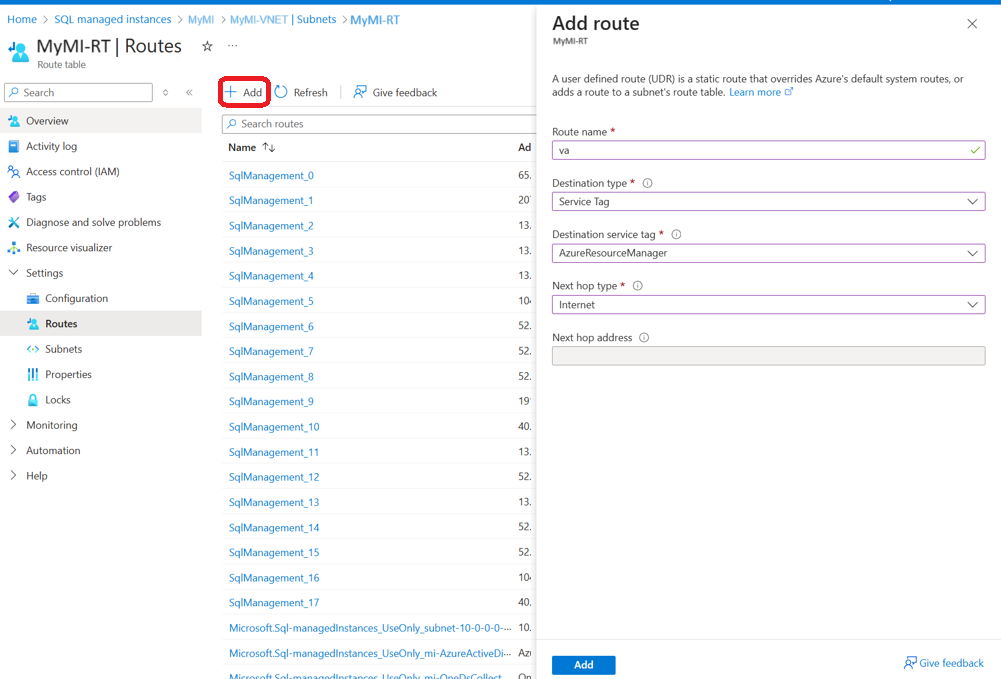

O tráfego da instância na sub-rede da instância gerenciada padrão para o Azure Resource Manager deve ser roteado pela Internet. Portanto, uma rota com o próximo salto sendo a Internet e a tag de destino sendo a tag UDR apropriada para o intervalo de endereços do Azure Resource Manager deve ser atribuída à sub-rede em que a instância gerenciada está localizada. Essa rota será adicionada automaticamente em novas implantações, mas precisará ser adicionada novamente se tiver sido removida.

A nova sub-rede deve ter as seguintes configurações:

- Gateway do NAT: Nenhum

- Grupo de segurança de rede: Nenhum

- Tabela de rotas: Nenhuma

- PONTOS DE EXTREMIDADE DE SERVIÇO – serviços: Nenhum selecionado

- DELEGAÇÃO DE SUB-REDE – delegar sub-rede a um serviço: Nenhum

- POLÍTICA DE REDE PARA PONTOS DE EXTREMIDADE PRIVADOS – política de rede do ponto de extremidade privado: nenhuma selecionada

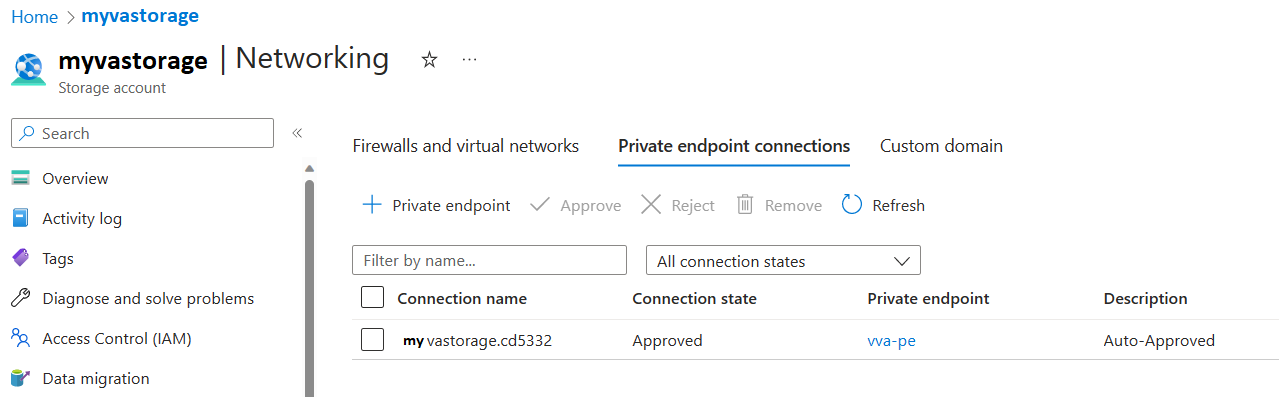

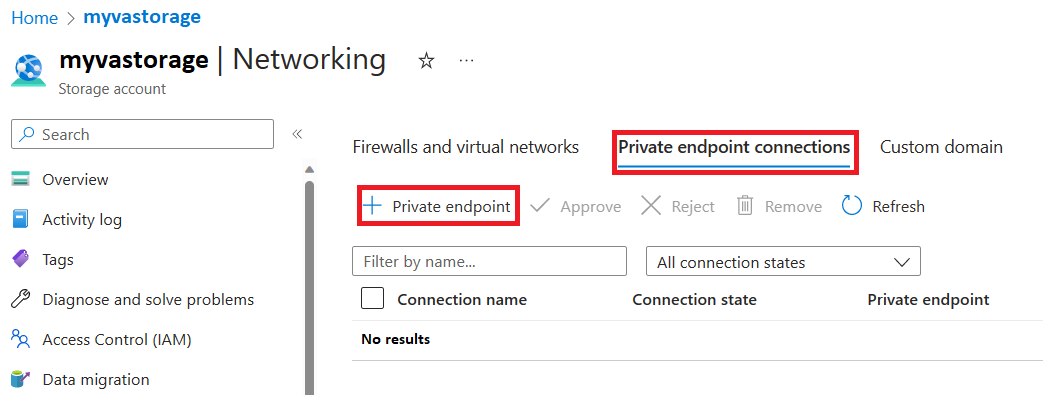

Vá para a conta de armazenamento em que o SQL VA está configurado para armazenar os resultados da verificação e clique na guia Conexões de ponto de extremidade privado e clique em + Ponto de extremidade privado

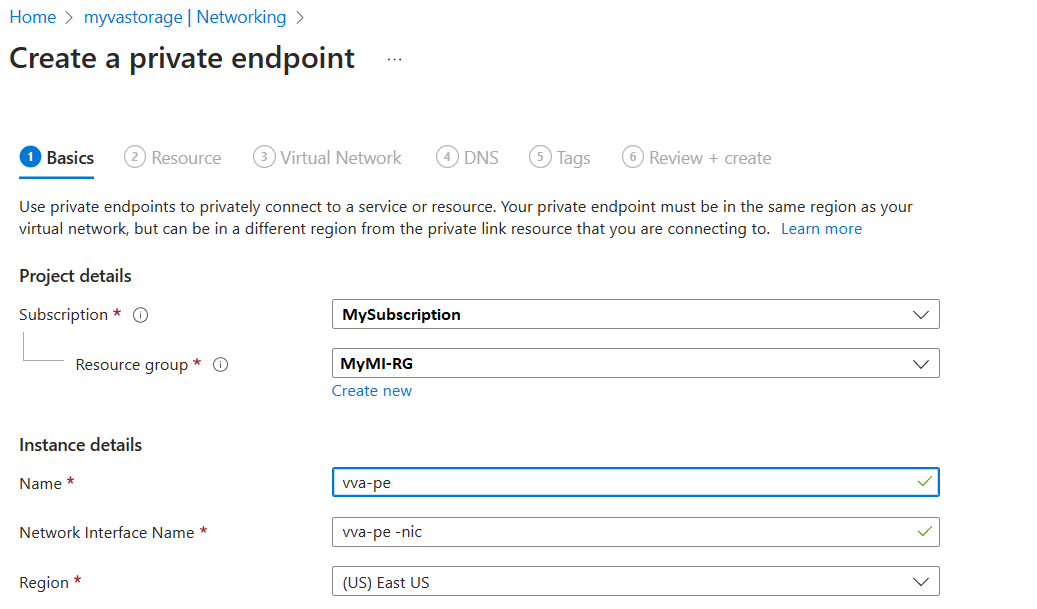

Escolha os detalhes do ponto de extremidade privado (é recomendável colocá-lo no mesmo RG e na mesma região).

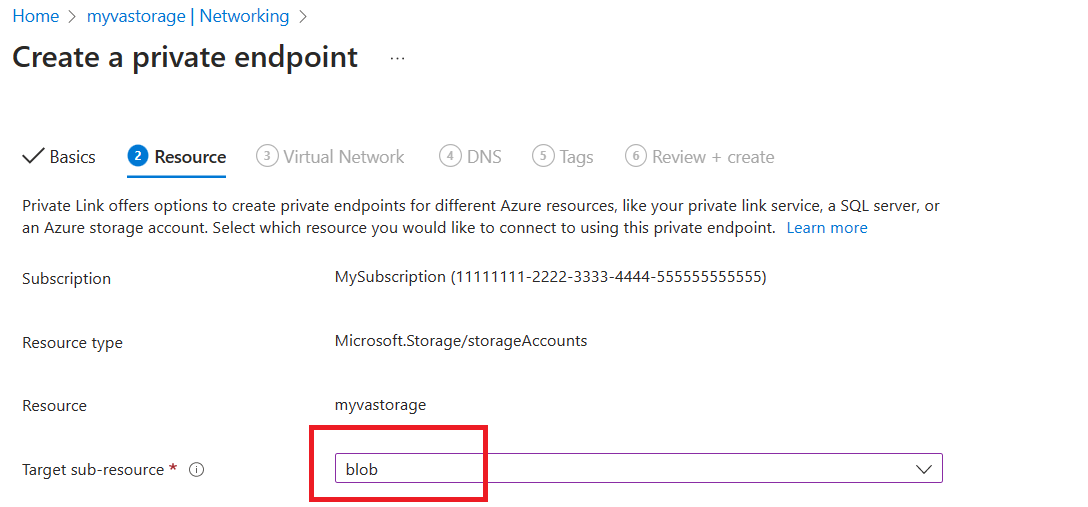

Escolher blob para o sub-recurso de destino

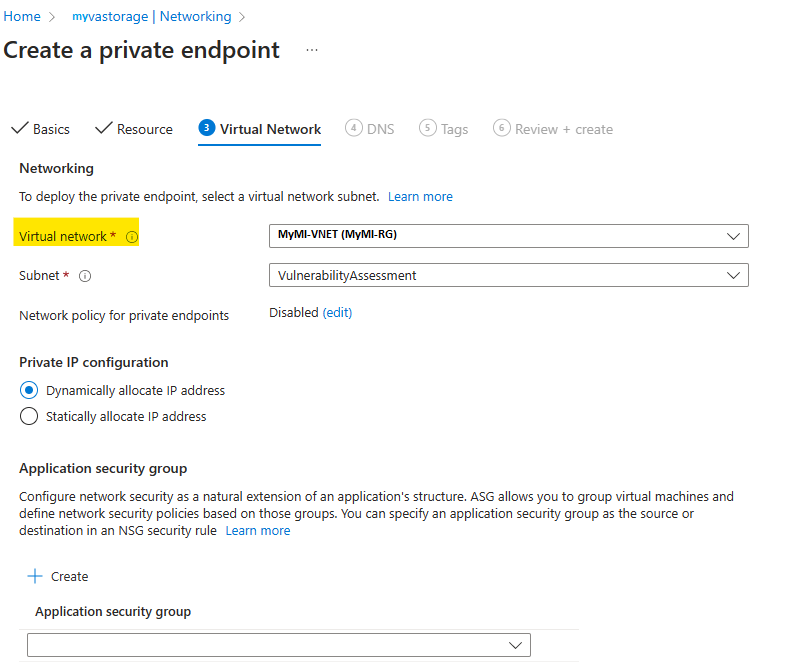

Selecione a rede virtual da MI do SQL (da etapa 1) e escolha a sub-rede que você criou (etapa 3):

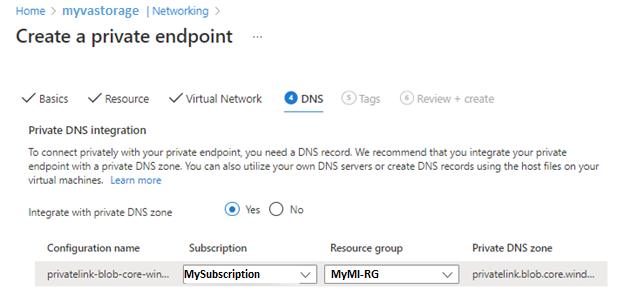

Selecione Integrar com a zona DNS privada (deve ser padrão) e escolha os outros valores padrão

Continue para a guia Revisar + Criar e clique em Criar. Depois que a implantação for concluída, você deverá ver isso na guia Conexões de ponto de extremidade privado na seção Rede da conta de armazenamento:

Agora você deve ser capaz de armazenar suas verificações de VA para Instâncias Gerenciadas de SQL do Azure em sua conta de armazenamento.

Solucionar problemas relacionados à verificação de avaliação de vulnerabilidade

Solucionar problemas comuns relacionados a verificações de avaliação de vulnerabilidade.

Falha ao salvar configurações da avaliação de vulnerabilidade

Talvez você não consiga salvar as alterações nas configurações de avaliação de vulnerabilidade se sua conta de armazenamento não atende a alguns pré-requisitos ou se você não tem permissões suficientes.

Requisitos da conta de armazenamento

A conta de armazenamento na qual os resultados da verificação da avaliação de vulnerabilidade são salvos deve atender aos seguintes requisitos:

- Tipo: ArmazenamentoV2 (Uso Geral V2) ou Armazenamento (Uso Geral V1)

- Desempenho: Padrão (somente)

- Região: a conta de armazenamento deve estar na mesma região da instância do SQL Server do Azure.

Se qualquer um desses requisitos não for atendido, não será possível salvar as alterações nas configurações de avaliação de vulnerabilidade.

Permissões

As seguintes permissões são necessárias para salvar alterações nas configurações de avaliação de vulnerabilidade:

- Gerenciador de Segurança do SQL

- Leitor de Dados do Blob de Armazenamento

- Função de proprietário para a conta de armazenamento

Definir uma nova atribuição de função requer acesso de proprietário ou administrador de usuário à conta de armazenamento e as seguintes permissões:

- Proprietário de Dados do Blob de Armazenamento

Conta de armazenamento não está visível para seleção nas configurações de avaliação de vulnerabilidade

A conta de armazenamento pode não aparecer no seletor de conta de armazenamento por vários motivos:

- A conta de armazenamento que você está procurando não está na assinatura selecionada.

- A conta de armazenamento que você está procurando não está na mesma região da instância do SQL Server do Azure.

- Você não tem as permissões Microsoft.Storage/storageAccounts/read na conta de armazenamento.

Falha ao abrir o link de email para os resultados da verificação ou não é possível exibir resultados da verificação

Talvez você não consiga abrir um link em um email de notificação sobre os resultados da verificação, ou visualizar os resultados da verificação se não tiver as permissões necessárias ou se usar um navegador que não oferece suporte para abrir ou exibir os resultados da verificação.

Permissões necessárias

As permissões a seguir são necessárias para abrir links em notificações por email sobre os resultados da verificação ou para exibir os resultados da verificação:

- Gerenciador de Segurança do SQL

- Leitor de Dados do Blob de Armazenamento

Requisitos de navegador

O navegador Firefox não dá suporte à abertura ou exibição dos resultados da verificação. Recomendamos que você use o Chrome ou o Microsoft Edge para ver os resultados da verificação da avaliação de vulnerabilidades.