Revisar recursos isentos de recomendações

No Microsoft Defender para Nuvem, você pode isentar recursos protegidos das recomendações de segurança do Defender para Nuvem. Este artigo descreve como revisar e trabalhar com recursos isentos.

Revisar recursos isentos no portal

Após se tornar isento, um recurso não será mais levado em conta para a recomendação de segurança. Você pode revisar os recursos isentos e gerenciar cada um deles no portal do Defender para Nuvem.

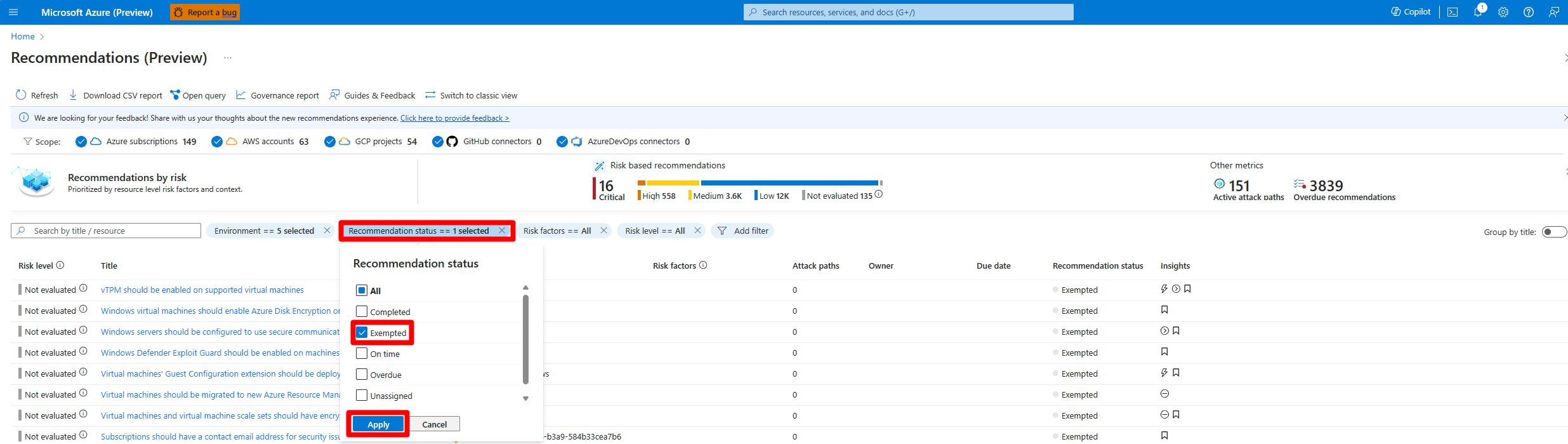

Revisar os recursos isentos na página de recomendações

Para revisar os recursos isentos:

Entre no portal do Azure.

Navegue até Microsoft Defender para Nuvem>Recomendações.

Selecione o Status da recomendação.

Selecione Isento.

Escolha Aplicar.

Selecione um recurso para revisá-lo.

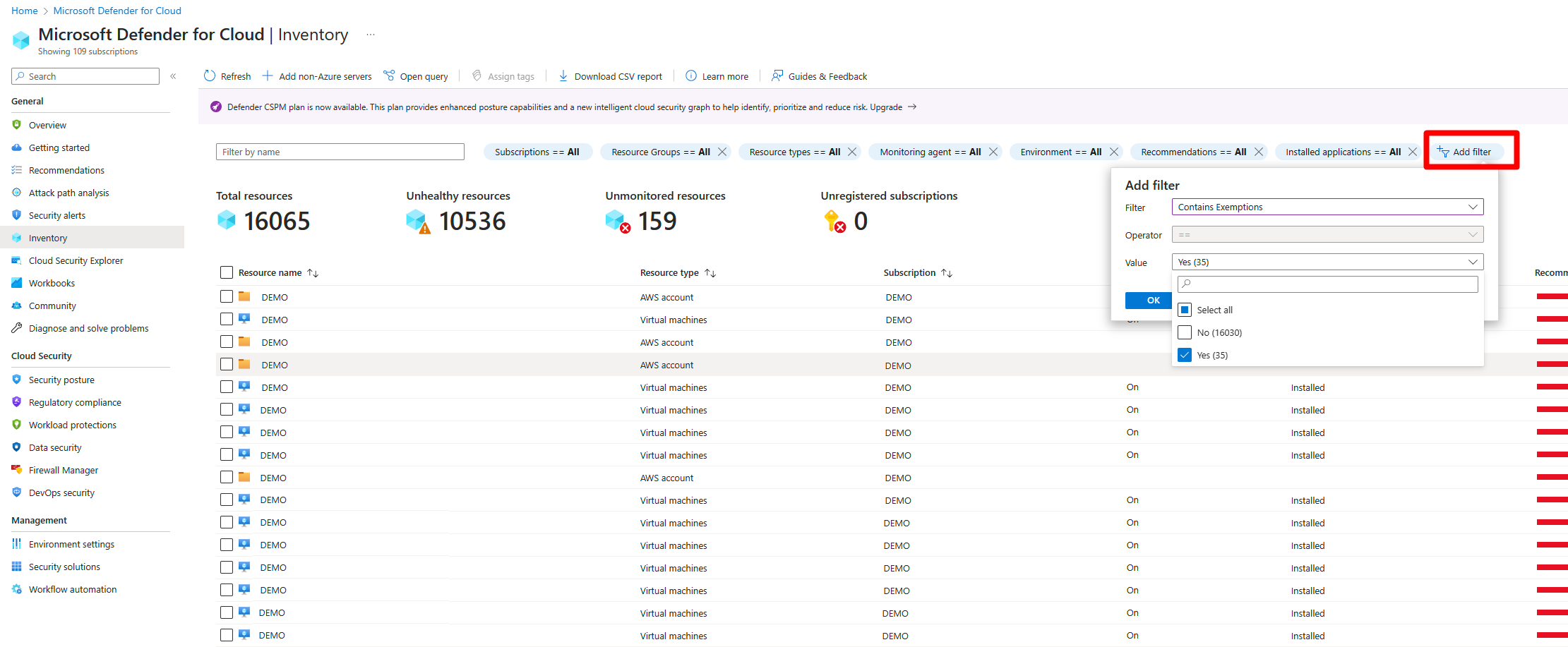

Examinar os recursos isentos na página de inventário

Você também pode encontrar todos os recursos isentos de uma ou mais recomendações na página Inventário.

Examinar os recursos isentos na página Inventário do Defender para Nuvem:

Entre no portal do Azure.

Navegue atá Defender para Nuvem>Inventário.

Selecione Adicionar filtro

Selecione Contém Isenções.

Selecione Sim.

Selecione OK.

Revisar os recursos isentos com o Azure Resource Graph

O ARG (Azure Resource Graph) fornece acesso instantâneo a informações de recursos nos seus ambientes de nuvem com funcionalidades robustas de filtragem, agrupamento e classificação. É uma forma rápida e eficiente de consultar informações usando o KQL (Linguagem de Consulta Kusto).

Para exibir todas as recomendações que têm regras de isenção:

Na página Recomendações selecione Abrir consulta.

Insira a consulta a seguir e selecione Executar consulta.

securityresources | where type == "microsoft.security/assessments" // Get recommendations in useful format | project ['TenantID'] = tenantId, ['SubscriptionID'] = subscriptionId, ['AssessmentID'] = name, ['DisplayName'] = properties.displayName, ['ResourceType'] = tolower(split(properties.resourceDetails.Id,"/").[7]), ['ResourceName'] = tolower(split(properties.resourceDetails.Id,"/").[8]), ['ResourceGroup'] = resourceGroup, ['ContainsNestedRecom'] = tostring(properties.additionalData.subAssessmentsLink), ['StatusCode'] = properties.status.code, ['StatusDescription'] = properties.status.description, ['PolicyDefID'] = properties.metadata.policyDefinitionId, ['Description'] = properties.metadata.description, ['RecomType'] = properties.metadata.assessmentType, ['Remediation'] = properties.metadata.remediationDescription, ['Severity'] = properties.metadata.severity, ['Link'] = properties.links.azurePortal | where StatusDescription contains "Exempt"

Receber notificações quando as isenções forem criadas

Para acompanhar como os usuários estão isentando os recursos de recomendações, criamos um modelo do ARM (Azure Resource Manager) que implanta um guia estratégico de aplicativo lógico e todas as conexões de API necessárias para notificar você de quando uma isenção for criada.

- Saiba mais sobre o guia estratégico no blog da Tech Community Como acompanhar as isenções de recursos no Microsoft Defender para Nuvem.

- Localize o modelo do ARM no repositório GitHub do Microsoft Defender para Nuvem.

- Use esse processo automatizado para implantar todos os componentes.