Revisar as recomendações de segurança

No Microsoft Defender para Nuvem, os recursos e as cargas de trabalho são avaliados em relação aos padrões de segurança internos e personalizados habilitados em suas assinaturas do Azure, contas da AWS e projetos do GCP. Com base nessas avaliações, as recomendações de segurança fornecem etapas práticas para corrigir problemas de segurança e melhorar a postura de segurança.

O Defender para Nuvem utiliza proativamente um mecanismo dinâmico que avalia os riscos em seu ambiente, levando em conta o potencial de exploração e o possível impacto nos negócios da sua organização. O mecanismo prioriza as recomendações de segurança com base nos fatores de risco de cada recurso, que são determinados pelo contexto do ambiente, incluindo a configuração do recurso, as conexões de rede e a postura de segurança.

Pré-requisitos

- Você deve habilitar o Defender CSPM no seu ambiente.

Observação

As recomendações são incluídas por padrão com o Defender para Nuvem, mas você não poderá ver a priorização de risco sem o Defender CSPM habilitado em seu ambiente.

Revise os detalhes da recomendação

É importante examinar todos os detalhes relacionados a uma recomendação antes de tentar entender o processo necessário para resolver a recomendação. É recomendável garantir que todos os detalhes da recomendação estejam corretos antes de resolver a recomendação.

Para examinar os detalhes de uma recomendação:

Entre no portal do Azure.

Navegue até Microsoft Defender para Nuvem>Recomendações.

Selecione uma recomendação.

Na página de recomendação, revise os detalhes:

- Nível de risco: a capacidade de exploração e o impacto comercial do problema de segurança subjacente, levando em conta o contexto de recursos ambientais, como: exposição à Internet, dados confidenciais, movimentação lateral e muito mais.

- Fatores de risco: fatores ambientais do recurso afetado pela recomendação, que influenciam a capacidade de exploração e o impacto comercial do problema de segurança subjacente. Exemplos de fatores de risco incluem exposição à Internet, dados confidenciais, potencial de movimentação lateral.

- Recurso: o nome do recurso afetado.

- Status: o status atual da recomendação. Por exemplo, não atribuída, dentro do prazo, atrasada.

- Descrição ─ Uma breve descrição do problema de segurança.

- Caminhos de ataque - O número de caminhos de ataque.

- Escopo - A assinatura ou recurso afetado.

- Frescor - O intervalo de frescura para a recomendação.

- Data da última alteração - A data em que esta recomendação foi alterada pela última vez

- Severidade – A gravidade da recomendação (Alta, Média ou Baixa). Mais detalhes abaixo.

- Proprietário - A pessoa designada para esta recomendação.

- Data de vencimento - A data atribuída pela qual a recomendação deve ser resolvida.

- Táticas e técnicas - As táticas e técnicas mapeadas para MITRE ATT&CK.

Explore uma recomendação

Você pode executar várias ações para interagir com as recomendações. Se uma opção não estiver disponível, ela não será relevante para a recomendação.

Para explorar uma recomendação:

Entre no portal do Azure.

Navegue até Microsoft Defender para Nuvem>Recomendações.

Selecione uma recomendação.

Na recomendação, você pode executar as seguintes ações:

Selecione Abrir consulta para exibir informações detalhadas sobre os recursos afetados usando uma consulta do Azure Resource Graph Explorer.

Selecione Exibir definição de política para exibir a entrada Política do Azure para a recomendação subjacente (se relevante).

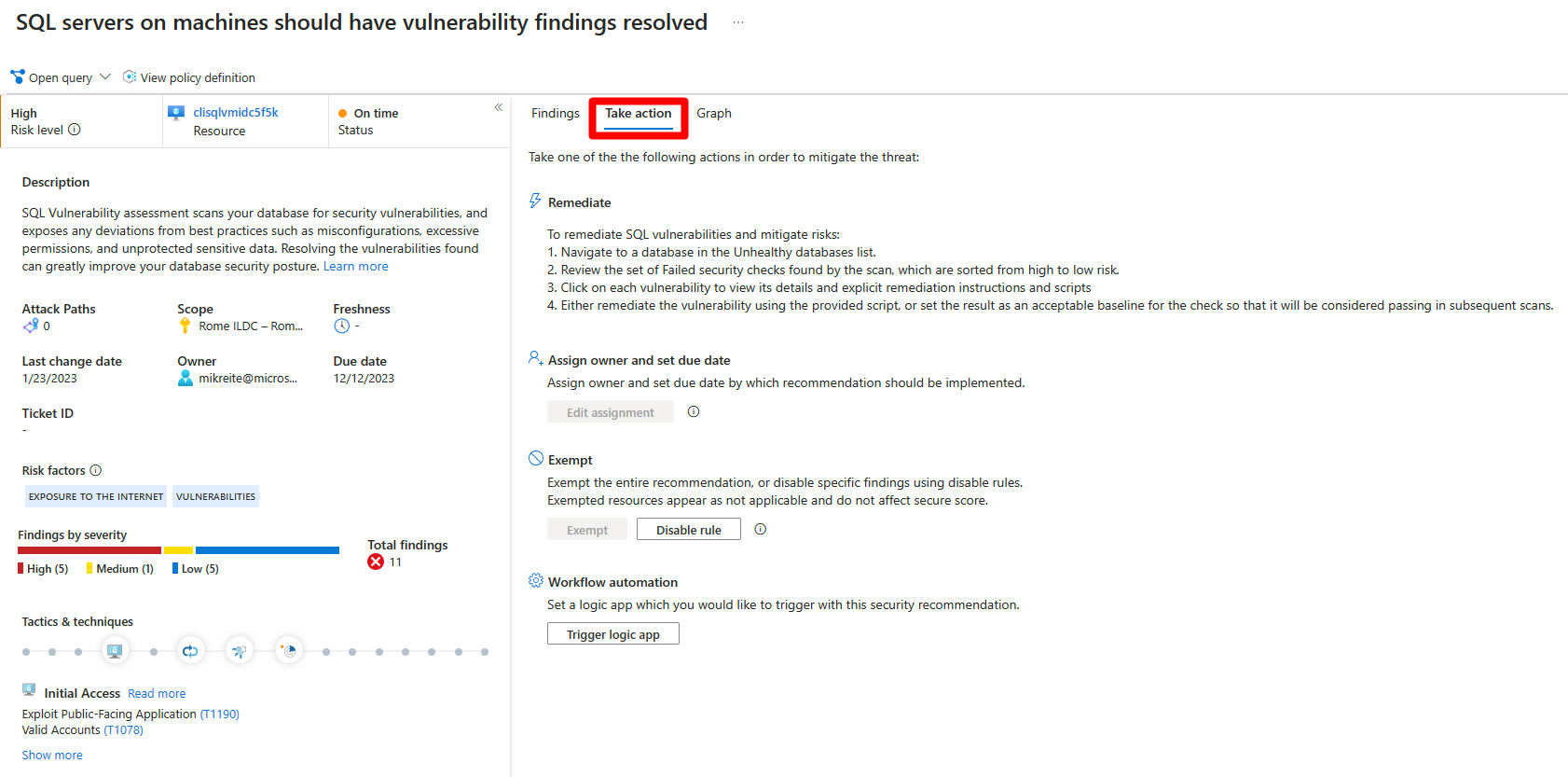

Em Agir:

Corrigir: uma descrição das etapas manuais necessárias para corrigir o problema de segurança nos recursos afetados. Para obter recomendações com a opção Corrigir você pode selecionar Exibir lógica de correção antes de aplicar a correção sugerida aos seus recursos.

Atribuir proprietário e data de vencimento: se você tiver uma regra de governança ativada para a recomendação, poderá atribuir um proprietário e uma data de conclusão.

Isentar: você pode isentar recursos da recomendação ou desabilitar descobertas específicas usando regras de desabilitação.

Automação de fluxo de trabalho: defina um aplicativo lógico para acionar com esta recomendação.

Em Descobertas, você pode revisar as descobertas afiliadas por severidade.

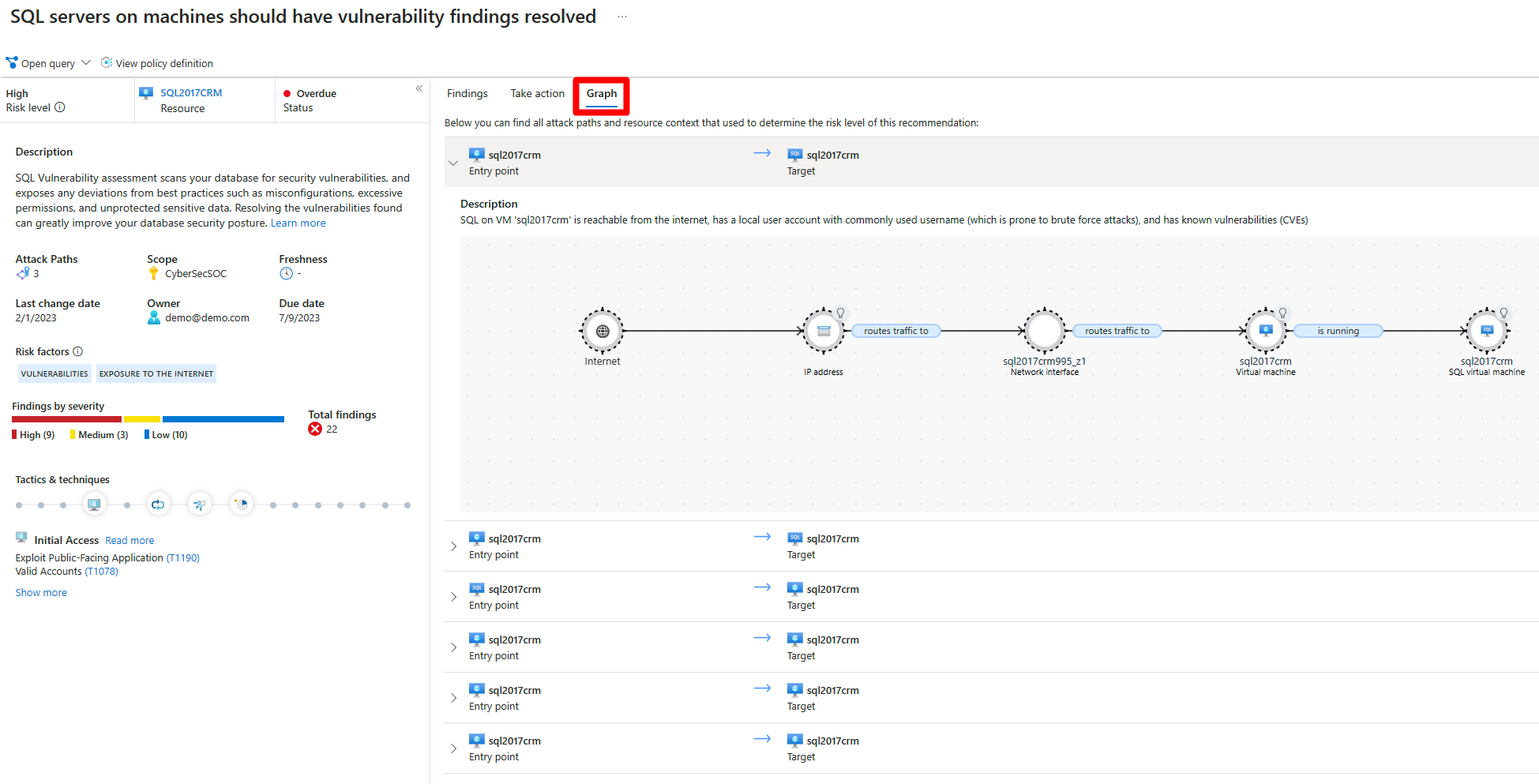

Em Gráfico, você pode exibir e investigar todo o contexto usado para priorização de risco, incluindo caminhos de ataque . Você pode selecionar um nó em um caminho de ataque para exibir os detalhes do nó selecionado.

Para exibir detalhes adicionais, selecione um nó.

Selecione Insights.

No menu suspenso de vulnerabilidade, selecione uma vulnerabilidade para exibir os detalhes.

(Opcional) Selecione Abrir a página de vulnerabilidade para exibir a página de recomendação associada.

Agrupar recomendações por título

A página de recomendação do Defender para Nuvem permite agrupar recomendações por título. Essa funcionalidade é útil para corrigir uma recomendação que está afetando vários recursos com um problema de segurança específico.

Para agrupar recomendações por título:

Entre no portal do Azure.

Navegue até Microsoft Defender para Nuvem>Recomendações.

Selecione Agrupar por título.

Gerenciar recomendações atribuídas a você

O Defender para Nuvem oferece suporte a regras de governança para recomendações, para especificar um proprietário de recomendação ou uma data de conclusão para ação. As regras de governança ajudam a garantir a prestação de contas e um SLA para recomendações.

- As recomendações ficarão listadas como No prazo até passar a data de conclusão, quando serão alteradas para Vencidas.

- Antes que a recomendação vença, ela não afeta a classificação de segurança.

- Você também pode aplicar um período de carência durante o qual as recomendações vencidas continuam a não afetar a pontuação segura.

Saiba mais sobre como configurar regras de governança.

Para gerenciar as recomendações atribuídas a você:

Entre no portal do Azure.

Navegue até Microsoft Defender para Nuvem>Recomendações.

Selecione Adicionar filtro>Proprietário.

Selecione sua entrada de usuário.

Escolha Aplicar.

Nos resultados da recomendação, revise as recomendações, incluindo recursos afetados, fatores de risco, caminhos de ataque, datas de vencimento e status.

Selecione uma recomendação para revisá-la ainda mais.

Em Tomar medidas>Alterar proprietário e data de conclusão, selecione Editar atribuição para alterar o proprietário da recomendação e a data de conclusão, se necessário.

- Por padrão, o proprietário do recurso recebe um e-mail semanal listando as recomendações atribuídas a ele.

- Se você selecionar uma nova data de correção, em Justificativa especifique os motivos da correção até essa data.

- Em Definir notificações por email você pode:

- Substitua o email semanal padrão para o proprietário.

- Notifique os proprietários semanalmente com uma lista de tarefas em aberto/vencidas.

- Notifique o gerente direto do proprietário com uma lista de tarefas aberta.

Selecione Salvar.

Observação

Alterar a data de conclusão esperada não altera a data de conclusão da recomendação, mas os parceiros de segurança podem ver que você planeja atualizar os recursos até a data especificada.

Revisar recomendações no Azure Resource Graph

Você pode usar o Azure Resource Graph para gravar uma Linguagem de Consulta Kusto (KQL) para consultar os dados de postura de segurança do Defender para Nuvem em várias assinaturas. O Azure Resource Graph fornece uma maneira eficiente de consultar em escala em ambientes de nuvem, exibindo, filtrando, agrupando e classificando dados.

Para examinar as recomendações no Azure Resource Graph:

Entre no portal do Azure.

Navegue até Microsoft Defender para Nuvem>Recomendações.

Selecione uma recomendação.

Selecione Abrir consulta.

Você pode abrir a consulta de duas maneiras:

- Consulta que retorna recurso afetado - Retorna uma lista de todos os recursos afetados por essa recomendação.

- Consulta que retorna descobertas de segurança - Retorna uma lista de todos os problemas de segurança encontrados pela recomendação.

Selecione executar consulta.

Revise os resultados.

Como as recomendações são classificadas?

Todas as recomendações de segurança do Defender para Nuvem recebem uma das três classificações de gravidade:

Gravidade alta: essas recomendações devem ser tratadas imediatamente, pois indicam uma vulnerabilidade de segurança crítica que pode ser explorada por um invasor para obter acesso não autorizado aos seus sistemas ou dados. Exemplos de recomendações de gravidade alta são quando descobrimos segredos desprotegidos em uma máquina, regras NSG de entrada excessivamente permissivas, clusters que permitem que imagens sejam implantadas por registros não confiáveis e acesso público irrestrito a contas de armazenamento ou bancos de dados.

Gravidade média: essas recomendações indicam um possível risco de segurança que deve ser tratado em tempo hábil, mas que talvez não exija atenção imediata. Exemplos de recomendações de gravidade média podem incluir contêineres que compartilham namespaces de host confidenciais, aplicativos da Web que não usam identidades gerenciadas, máquinas Linux que não exigem chaves SSH durante a autenticação e credenciais não usadas deixadas no sistema após 90 dias de inatividade.

Gravidade baixa: essas recomendações indicam um problema de segurança relativamente pequeno que pode ser resolvido à sua conveniência. Exemplos de recomendações de gravidade baixa podem incluir a necessidade de desabilitar a autenticação local em favor do Microsoft Entra ID, problemas de integridade com a solução de proteção do ponto de extremidade, práticas recomendadas não seguidas com grupos de segurança de rede ou definições de registro mal configuradas que podem dificultar a detecção e a resposta a incidentes de segurança.

É claro que os pontos de vista internos de uma organização podem diferir da classificação da Microsoft quanto a uma recomendação específica. Portanto, é sempre uma boa ideia analisar cada recomendação com cuidado e considerar o possível impacto na sua postura de segurança antes de decidir como abordá-la.

Observação

Os clientes do Defender CSPM têm acesso a um sistema de classificação mais avançado, em que as recomendações são mostradas como um Nível de risco mais dinâmico que utiliza o contexto do recurso e todos os recursos relacionados. Saiba mais sobre priorização de risco.

Exemplo

Neste exemplo, esta página de detalhes da recomendação mostra 15 recursos afetados:

Quando você abre a consulta subjacente e a executa, o Azure Resource Graph Explorer retorna os mesmos recursos afetados para esta recomendação.