Corrigir vulnerabilidades do computador

O plano do Defender para Servidores no Microsoft Defender para Nuvem fornece verificação de vulnerabilidades sem agente e baseada em agente para computadores protegidos usando o Gerenciamento de Vulnerabilidades do Microsoft Defender.

| Requisito | Detalhes |

|---|---|

| Plano | Para a verificação de vulnerabilidades sem agente, o Plano 2 do Defender para servidores deve estar habilitado e a verificação sem agente deve estar ativada no plano. Para a verificação baseada em agente com o agente do Microsoft Defender para Ponto de Extremidade, o Plano 1 do Defender para Servidores ou o Plano 2 do Defender para Servidores deve estar habilitado e a integração do Defender para Ponto de Extremidade deve ser habilitada. |

| Verificação sem agente | Revise os pré-requisitos para verificação sem agente. |

| Verificação baseada em agente | Revise os pré-requisitos para integração do Defender para Ponto de Extremidade no Defender para servidores. |

Exibir descobertas da verificação

Para ver as conclusões da avaliação de vulnerabilidades (de todos os verificadores configurados) e corrigir as vulnerabilidades identificadas:

No menu do Defender para Nuvem, abra a página Recomendações.

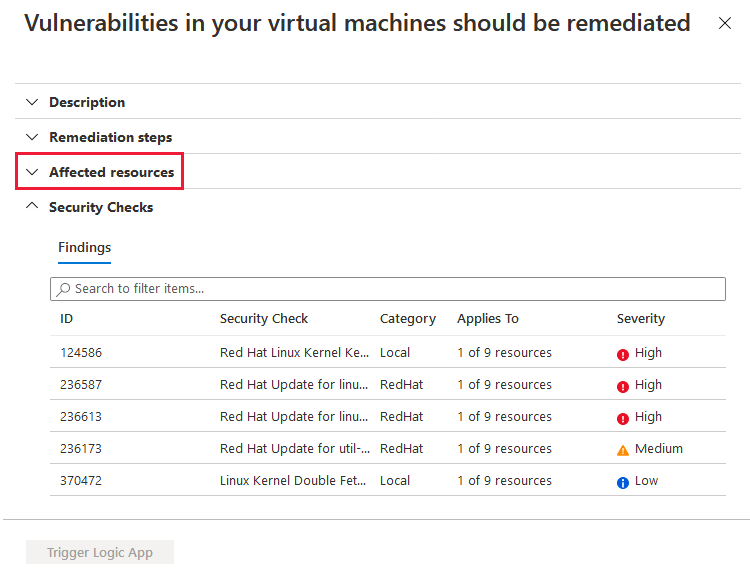

Selecione a recomendação Os computadores devem ter as descobertas de vulnerabilidade resolvidas.

O Defender para Nuvem mostra todas as conclusões de todas as VMs nas assinaturas atualmente selecionadas. As conclusões são ordenadas por severidade.

Para filtrar as conclusões por uma VM específica, abra a seção "Recursos afetados" e selecione a VM do seu interesse. Ou você pode selecionar uma VM na exibição de integridade do recurso e exibir todas as recomendações relevantes desse recurso.

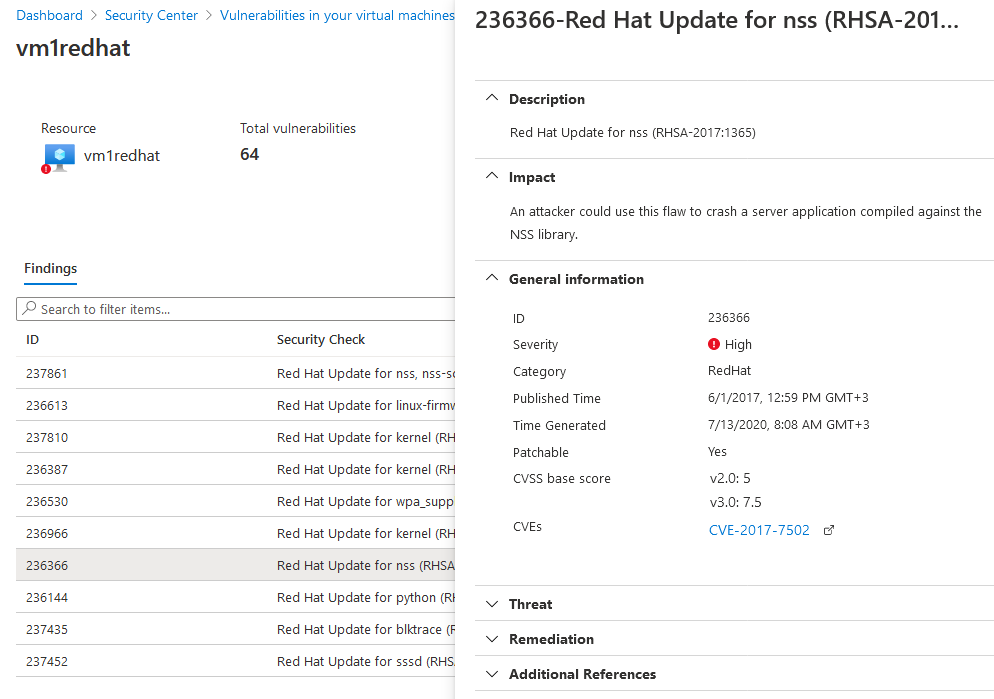

O Defender para Nuvem mostra as conclusões dessa VM, ordenadas por severidade.

Para saber mais sobre uma vulnerabilidade específica, selecione-a.

O painel de detalhes que aparece contém informações abrangentes sobre a vulnerabilidade, incluindo:

- Links para todos os CVEs relevantes (quando disponíveis)

- Etapas de correção

- Mais páginas de referência

Para corrigir uma localização, siga as etapas de correção no painel de detalhes.

Exportar os resultados

Exporte os resultados da avaliação de vulnerabilidade com o Azure Resource Graph. O Azure Resource Graph fornece acesso instantâneo às informações de recursos em seus ambientes de nuvem com funcionalidades robustas de filtragem, agrupamento e classificação. É uma maneira rápida e eficiente de consultar informações em assinaturas do Azure programaticamente ou de dentro do portal do Azure.

Para obter instruções completas e uma consulta de ARG de exemplo, confira a seguinte postagem da Tech Community: Como exportar os resultados da avaliação de vulnerabilidades no Microsoft Defender para Nuvem.