Escalar uma implantação do Defender para servidores

Este artigo ajuda a escalar a implantação do Microsoft Defender para servidores.

O Defender para servidores é um dos planos pagos fornecidos pelo Microsoft Defender para Nuvem.

Antes de começar

Este artigo é o sexto e último artigo da série de guias de planejamento do Defender para servidores. Antes de começar, examine os artigos anteriores: Antes de começar, examine os artigos anteriores:

- Comece a planejar sua implantação.

- Revise as funções de acesso do Defender para servidores.

- Selecione um plano do Defender para servidores

- Entenda como o Defender para servidores coleta dados para avaliação e quando você precisa de um espaço de trabalho.

- Entenda onde o Defender para servidores armazena dados.

Habilitar a visão geral

Ao habilitar uma assinatura do Defender para Nuvem, este processo ocorre:

- O provedor de recursos microsoft.security é registrado automaticamente na assinatura.

- Ao mesmo tempo, a iniciativa do Parâmetro de comparação de segurança na nuvem, responsável por criar recomendações de segurança e calcular a classificação de segurança, é atribuída à assinatura.

- Depois de habilitar o Defender para Nuvem na assinatura, você ativa o Plano 1 do Defender para servidores ou o Plano 2 do Defender para servidores.

Nas próximas seções, examine as considerações para etapas específicas à medida que você dimensiona sua implantação:

- Dimensionar uma implantação do Microsoft Cloud Security Benchmark

- Escalar um plano do Defender para servidores

Dimensionar uma implantação do MCSB

O Defender para Nuvem avalia e impõe configurações de segurança de melhores práticas usando iniciativas internas de política do Azure. O Microsoft Cloud Security Benchmark (MCSB) é a iniciativa padrão do Defender para Nuvem.

Em uma implantação dimensionada, talvez você queira que o MCSB seja atribuído automaticamente.

A atribuição é herdada para cada assinatura existente e futura no grupo de gerenciamento. Para configurar sua implantação para aplicar automaticamente o parâmetro de comparação, atribua a iniciativa de política ao grupo de gerenciamento (raiz) em vez de a cada assinatura.

Você pode obter a definição de política do Microsoft Cloud Security Benchmark no GitHub.

Saiba como usar uma definição de política interna para registrar um provedor de recursos.

Escalar um plano do Defender para servidores

É possível usar uma definição de política para habilitar o Defender para servidores em escala:

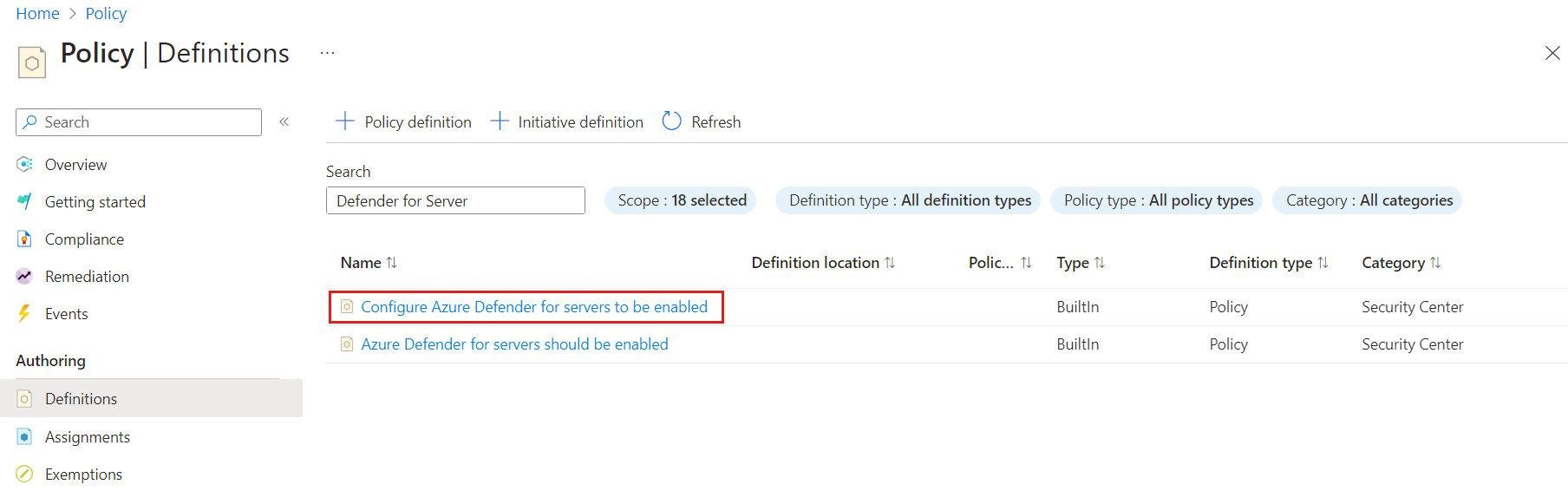

Para obter a definição de política interna Configurar o Azure Defender para servidores como habilitado, no portal do Azure para sua implantação, acesse as Definições de políticado>Azure Policy.

Como alternativa, use uma política personalizada para habilitar o Defender para servidores e selecionar o plano ao mesmo tempo.

Habilite apenas um plano do Defender para servidores em cada assinatura. Não é possível habilitar o Plano 1 e o Plano 2 do Defender para servidores na mesma assinatura.

Para usar ambos os planos no ambiente, divida as assinaturas em dois grupos de gerenciamento. Em cada grupo de gerenciamento, atribua uma política a fim de habilitar o respectivo plano em cada assinatura subjacente.

Próximas etapas

Inicie uma implantação para seu cenário: