Habilitar o Defender para Nuvem em todas as assinaturas de um grupo de gerenciamento

Você pode usar o Azure Policy para habilitar o Microsoft Defender para Nuvem em todas as assinaturas do Azure no mesmo MG (grupo de gerenciamento). Isso é mais conveniente do que acessá-las individualmente no portal e funciona mesmo que as assinaturas pertençam a proprietários diferentes.

Pré-requisitos

Habilite o provedor de recursos _Microsoft.Security_ para o grupo de gerenciamento usando o seguinte comando da CLI do Azure:

az provider register --namespace Microsoft.Security --management-group-id …

Para integrar um grupo de gerenciamento e todas as suas assinaturas:

Para integrar um grupo de gerenciamento e todas as suas assinaturas:

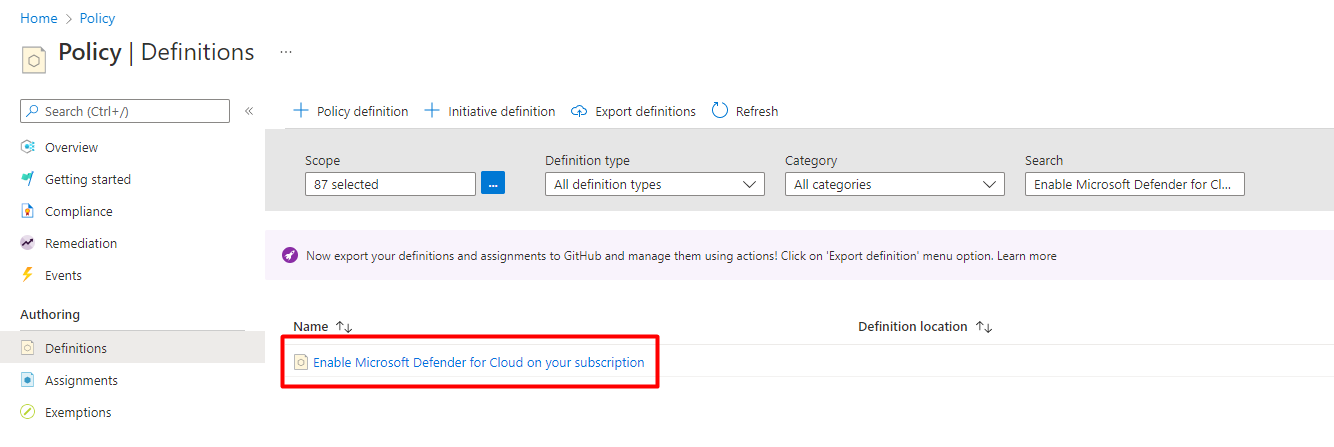

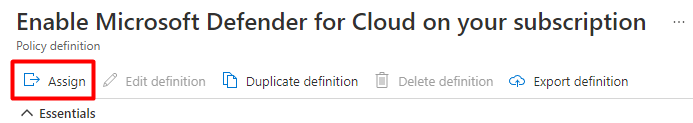

Como um usuário com permissões de Administrador de Segurança, abra o Azure Policy e pesquise a definição

Enable Microsoft Defender for Cloud on your subscription.Selecione Atribuir e defina o escopo para o nível do MG.

Dica

Além do escopo, não há nenhum parâmetro obrigatório.

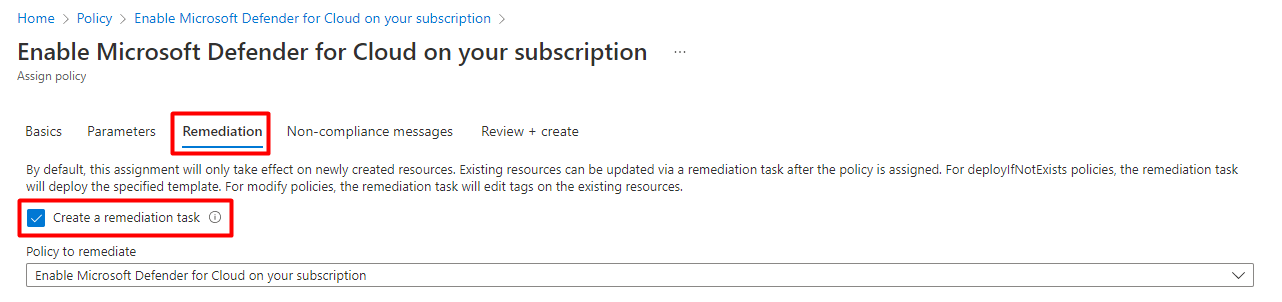

Selecione Correção e selecione Criar uma tarefa de correção para garantir que todas as assinaturas existentes que não tenham o Defender para Nuvem habilitada sejam integradas.

Selecione Examinar + criar.

Examine suas informações e selecione Criar.

Quando a definição for atribuída, ela vai:

- Detectará todas as assinaturas no MG que ainda não estão registradas no Defender para Nuvem.

- Marcará essas assinaturas como "não compatível".

- Marcará como "compatível" todas as assinaturas registradas (independentemente de elas terem os recursos de segurança aprimorada do Defender para Nuvem ligados).

A tarefa de correção habilitará a funcionalidade básica do Defender para Nuvem nas assinaturas não compatíveis.

Modificações opcionais

Há várias maneiras para você modificar a definição do Azure Policy:

Definir a conformidade de maneira diferente – a política fornecida classifica todas as assinaturas no MG que ainda não estão registradas no Defender para Nuvem como "não compatíveis". Você pode definir essa opção para todas as assinaturas sem os recursos de segurança aprimorada do Defender para Nuvem habilitados.

A definição fornecida, define uma das configurações de "preço" abaixo como em conformidade. Isso significa que uma assinatura definida como "Standard" ou "Gratuita" está em conformidade.

Dica

Quando um plano do Microsoft Defender for habilitado, ele será descrito em uma definição de política como se estivesse na configuração 'Standard'. Quando é desabilitado, ele é "Gratuito". Para saber mais sobre as diferenças entre esses planos, consulte Planos do Defender do Microsoft Defender para Nuvem.

"existenceCondition": { "anyof": [ { "field": "microsoft.security/pricings/pricingTier", "equals": "standard" }, { "field": "microsoft.security/pricings/pricingTier", "equals": "free" } ] },Se você alterá-lo conforme exibido abaixo, somente as assinaturas definidas como "Standard" serão classificadas como em conformidade:

"existenceCondition": { "field": "microsoft.security/pricings/pricingTier", "equals": "standard" },Definir alguns planos do Microsoft Defender a aplicar ao habilitar o Defender para Nuvem – a política fornecida habilita o Defender para Nuvem sem nenhum dos recursos opcionais de segurança aprimorada. Você pode optar por habilitar um ou mais dos planos do Microsoft Defender.

A seção

deploymentda definição fornecida tem um parâmetropricingTier. Por padrão, ele é definido comofree, mas você pode modificá-lo.

Próximas etapas

Agora que você integrou um grupo de gerenciamento inteiro, habilite os recursos de segurança aprimorados.