Visão geral do Microsoft Defender para Armazenamento (clássico)

Observação

Atualize para o novo plano do Microsoft Defender para Armazenamento. O plano inclui novos recursos, como Verificação de malware e Detecção de ameaças contra dados confidenciais. Também fornece uma estrutura de preços mais previsível para um melhor controle de cobertura e de custos. Além disso, todos os novos recursos do Defender para Armazenamento serão lançados somente no novo plano. A migração para o novo plano é um processo simples. Leia aqui sobre como migrar do plano clássico. Se estiver usando o Defender para Armazenamento (clássico) com preços por transação ou por conta de armazenamento, você precisará migrar para o novo plano do Defender para Armazenamento (clássico) para acessar esses recursos e preços. Saiba mais sobre os benefícios da migração para o novo plano do Defender para Armazenamento.

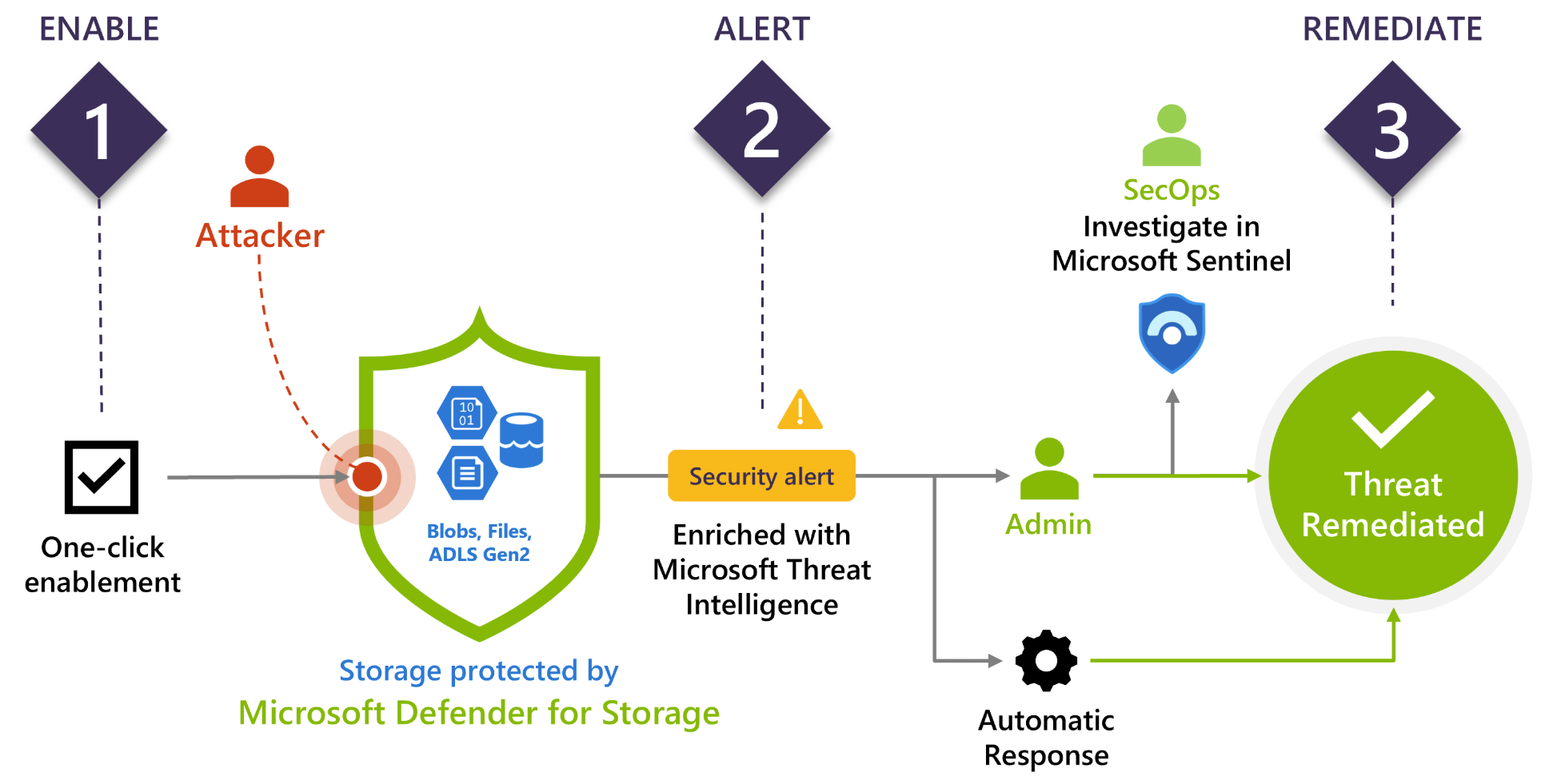

O Microsoft Defender para Armazenamento (clássico) é uma camada de inteligência de segurança nativa do Azure que detecta tentativas incomuns e possivelmente prejudiciais de acesso ou exploração das suas contas de armazenamento. Ele usa recursos avançados de detecção de ameaças e dados da Inteligência contra Ameaças da Microsoft para fornecer alertas de segurança contextuais. Esses alertas também incluem etapas para atenuar as ameaças detectadas e evitar ataques futuros.

Você pode habilitar o Microsoft Defender para Armazenamento (clássico) no nível da assinatura (recomendado) ou no nível do recurso.

O Defender para Armazenamento (clássico) analisa continuamente o fluxo de dados gerado pelos serviços Armazenamento de Blobs do Azure, Arquivos do Azure e Azure Data Lake Storage. Quando atividades potencialmente mal-intencionadas são detectadas, alertas de segurança são gerados. Esses alertas são exibidos no Microsoft Defender para Nuvem. Todos os detalhes sobre atividades suspeitas, bem como as etapas de investigação, as ações de correção e as recomendações de segurança relevantes são apresentados aqui.

Os dados analisados do Armazenamento de Blobs do Azure inclui tipos de operação como Get Blob, Put Blob, Get Container ACL, List Blobs e Get Blob Properties. Exemplos de tipos de operação dos Arquivos do Azure analisados incluem Get File, Create File, List Files, Get File Properties e Put Range.

O Defender para Armazenamento (clássico) não acessa os dados da conta de Armazenamento e não afeta seu desempenho.

Você pode saber mais assistindo a este vídeo da série de vídeos do Defender para Nuvem no Campo:

Para obter maiores esclarecimentos sobre o Defender para Armazenamento (clássico), confira as perguntas mais frequentes.

Disponibilidade

| Aspecto | Detalhes |

|---|---|

| Estado da versão: | Disponibilidade Geral (GA) |

| Preço: | O Microsoft Defender para Armazenamento (clássico) é cobrado conforme mostrado na página de preços |

| Tipos de armazenamento protegidos: |

Armazenamento de Blobs (Standard/Premium StorageV2, Blob de blocos) Arquivos do Azure (via API REST e SMB) Azure Data Lake Storage Gen2 (contas Standard/Premium com namespaces hierárquicos habilitados) |

| Nuvens: |

|

Quais são os benefícios do Microsoft Defender para Armazenamento (clássico)?

O Defender para Armazenamento (clássico) fornece:

Segurança nativa do Azure: com a habilitação por um clique, o Defender para Armazenamento (clássico) protege os dados armazenados no Blob do Azure, nos Arquivos do Azure e nos Data Lakes. Como um serviço nativo do Azure, o Defender para Armazenamento (clássico) fornece uma segurança centralizada em todos os ativos de dados que o Azure gerencia e é integrado a outros serviços de segurança do Azure, como o Microsoft Sentinel.

Pacote de detecção avançada: alimentadas pela Inteligência contra Ameaças da Microsoft, as detecções no Defender para Armazenamento (clássico) abrangem as principais ameaças contra o armazenamento, como acesso não autenticado, credenciais comprometidas, ataques de engenharia social, exfiltração de dados, abuso de privilégio e conteúdo mal-intencionado.

Resposta em escala – As ferramentas de automação do Defender para Nuvem facilitam a prevenção e a resposta a ameaças identificadas. Saiba mais em Automatizar respostas aos gatilhos do Defender para Nuvem.

Ameaças à segurança em serviços de armazenamento baseados em nuvem

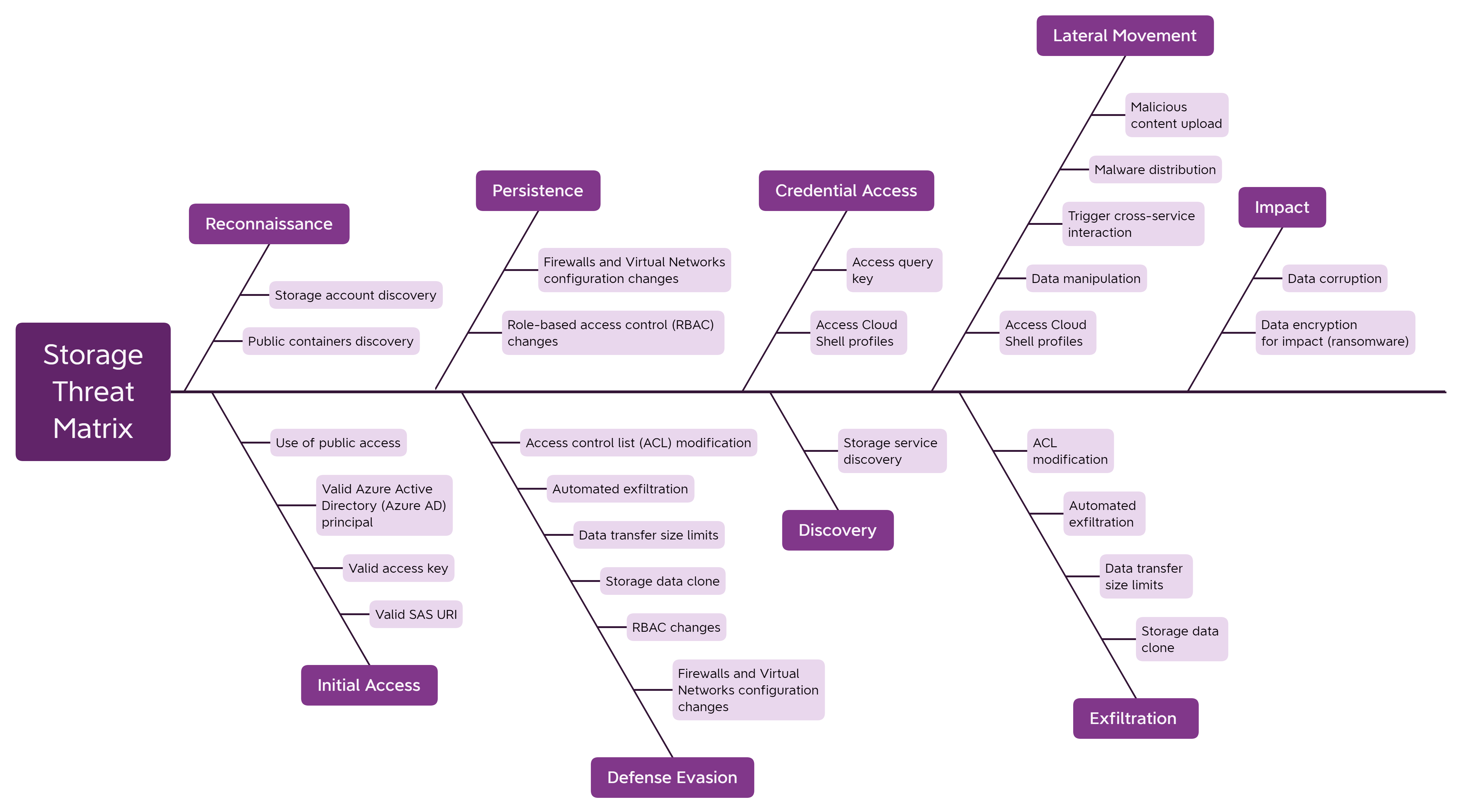

Os pesquisadores de segurança da Microsoft analisaram a superfície de ataque dos serviços de armazenamento. As contas de armazenamento podem apresentar dados corrompidos, exposição de conteúdo confidencial, distribuição de conteúdo mal-intencionado, exfiltração dos dados, acesso não autorizado e muito mais.

Os possíveis riscos de segurança estão descritos na matriz de ameaças para serviços de armazenamento baseados em nuvem e são baseados na estrutura MITRE ATT&CK®, uma base de conhecimento para as táticas e técnicas empregadas em ataques cibernéticos.

Quais tipos de alertas o Microsoft Defender para Armazenamento (clássico) envia?

Alertas de segurança são disparados para os seguintes cenários (normalmente de 1 a 2 horas após o evento):

| Tipo de ameaça | Descrição |

|---|---|

| Acesso incomum a uma conta | Por exemplo, acesso de um nó de saída do TOR, endereços IP suspeitos, aplicativos incomuns, locais incomuns e acesso anônimo sem autenticação. |

| Comportamento incomum em uma conta | Comportamento que se desvia de uma linha de base aprendida. Por exemplo, uma alteração das permissões de acesso em uma conta, inspeção de acesso incomum, exploração de dados incomum, exclusão incomum de blobs/arquivos ou extração de dados incomum. |

| Detecção de malware baseada em reputação de hash | Detecção de malware conhecido com base no hash do blob/arquivo completo. O que pode ajudar a detectar ransomware, vírus, spyware e outros malwares carregados em uma conta, impedir que entrem na organização e se distribuam para mais usuários e recursos. Confira também Limitações da análise de reputação de hash. |

| Uploads de arquivo incomuns | Pacotes de serviço de nuvem incomuns e arquivos executáveis que foram carregados em uma conta. |

| Visibilidade pública | Possíveis tentativas de invasão por meio da verificação de contêineres e da coleta de dados potencialmente confidenciais de contêineres acessíveis publicamente. |

| Campanhas de phishing | Quando conteúdo hospedado no Armazenamento do Azure é identificado como parte de um ataque de phishing que está afetando os usuários do Microsoft 365. |

Dica

Para obter uma lista abrangente de todos os alertas do Defender para Armazenamento (clássico), confira a página de referência de alertas. É essencial examinar os pré-requisitos, já que determinados alertas de segurança só estão acessíveis no novo plano do Defender para Armazenamento. As informações na página de referência beneficiam os proprietários de carga de trabalho que tentam entender as ameaças detectáveis e permitem que as equipes do Centro de Operações de Segurança (SOC) se familiarizem com as detecções antes de realizar investigações. Saiba mais sobre o que há em um alerta de segurança do Defender para Nuvem e como gerenciar seus alertas em Gerenciar e responder a alertas de segurança no Microsoft Defender para Nuvem.

Um alerta inclui detalhes sobre o incidente que o disparou e recomendações sobre como investigar e corrigir as ameaças. Os alertas podem ser exportados para o Microsoft Sentinel ou qualquer outro SIEM de terceiros ou qualquer outra ferramenta externa. Saiba mais em Transmitir alertas para uma solução de modelo de implantação clássica de SIEM, SOAR ou TI.

Limitações da análise de reputação de hash

Dica

Se o seu objetivo é que os blobs que você carregou sejam verificados para a detecção de malware em tempo quase real, recomendamos que atualize para o novo plano do Defender para Armazenamento. Saiba mais sobre a Verificação de malware.

A reputação por hash não é uma inspeção de arquivos aprofundada: o Microsoft Defender para Armazenamento (clássico) utiliza a análise de reputação por hash com o suporte da Inteligência contra Ameaças da Microsoft para determinar se um arquivo carregado é suspeito. As ferramentas de proteção contra ameaças não examinam os arquivos carregados; em vez disso, elas analisam os dados gerados dos serviços de Armazenamento de Blobs e Arquivos. A seguir, o Defender para Armazenamento (clássico) compara os hashes de arquivos recém-carregados com hashes de vírus, cavalos de troia, spyware e ransomware conhecidos.

A análise de reputação de hash não é suportada para todos os protocolos de ficheiros e tipos de operações – alguns, mas não todos, os logs de dados contêm o valor hash do blob ou ficheiro relacionado. Em alguns casos, os dados não contêm um valor hash. Como resultado, algumas operações não podem ser monitoradas quanto a uploads de malware conhecidos. Exemplos desses casos de uso sem suporte incluem compartilhamentos de arquivos SMB e quando um blob é criado usando Put Block e Put blocklist.

Próximas etapas

Neste artigo, você aprendeu sobre o Microsoft Defender para Armazenamento (clássico).

- Habilitar o Defender para Armazenamento (clássico)

- Confira perguntas comuns sobre o Defender para Armazenamento clássico.