Introdução à verificação de malware

A verificação de malware no Microsoft Defender para Armazenamento melhora a segurança de suas contas de Armazenamento do Microsoft Azure ao detectar e mitigar as ameaças de malware. Ele usa o Microsoft Defender Antivírus para verificar seu conteúdo de armazenamento, garantindo segurança e conformidade.

O Defender para Armazenamento oferece dois tipos de verificação de malware:

Verificação de malware ao carregar: verifica os blobs automaticamente quando eles são carregados ou modificados, fornecendo detecção quase em tempo real. Esse tipo de verificação é ideal para aplicativos que envolvem uploads frequentes de usuários, como aplicativos Web ou plataformas colaborativas. A verificação do conteúdo como ele é carregado ajuda a impedir que arquivos mal-intencionados entrem em seu ambiente de armazenamento e propagados downstream.

Verificação de malware sob demanda: permite verificar blobs existentes sempre que necessário, tornando-o ideal para resposta a incidentes, conformidade e segurança proativa. Esse tipo de verificação é ideal para estabelecer uma linha de base de segurança verificando todos os dados existentes, reagindo a alertas de segurança ou preparando-se para auditorias.

Essas opções ajudam você a proteger suas contas de armazenamento, atender às necessidades de conformidade e manter a integridade dos dados.

Por que a verificação de malware é importante

O conteúdo carregado no armazenamento em nuvem pode introduzir malware, oferecendo riscos à sua organização. A verificação de conteúdo de malware ajuda a impedir que arquivos mal-intencionados insiram ou se espalhem em seu ambiente.

Verificação de malware no Defender para Armazenamento ajuda a:

Detectar conteúdo mal-intencionado: identifica e atenua ameaças de malware.

Aprimorar a postura de segurança: adiciona uma camada de segurança para evitar a propagação de malware.

Suporte à conformidade: ajuda a atender aos requisitos regulatórios.

Simplificar o gerenciamento de segurança: oferece uma solução nativa de nuvem e de baixa manutenção configurável em escala.

Principais recursos

Uma solução SaaS integrada: permite habilitação simples em escala com manutenção zero.

Funcionalidades antimalware abrangentes: verificação com o MDAV (Microsoft Defender Antivirus), captura de malware polimórfico e metamórfico.

Detecção abrangente: verifica todos os tipos de arquivo, inclusive arquivos como arquivos ZIP e RAR, até 50 GB por blob.

Opções de verificação flexíveis: oferece verificação sob demanda e upload com base em suas necessidades.

Integração com alertas de segurança: gera alertas detalhados no Microsoft Defender para Nuvem.

Suporte para automação: habilita respostas automatizadas usando serviços do Azure, como Aplicativos Lógicos e Aplicativos de Funções.

Conformidade e auditoria: os logs verificam os resultados para conformidade e auditoria.

Suporte ao ponto de extremidade privado: a verificação de malware dá suporte a pontos de extremidade privados, garantindo a privacidade dos dados eliminando a exposição pública à Internet.

Que tipo de verificação de malware funciona para suas necessidades?

Caso queira proteção imediata para uploads frequentes, a verificação de malware ao carregar é a escolha certa. Ele funciona melhor para verificar o conteúdo carregado pelo usuário em aplicativos Web, proteger ativos multimídia compartilhados e garantir a conformidade em setores regulamentados. A verificação no carregamento também será eficaz se você precisar integrar dados de terceiros, proteger plataformas colaborativas ou proteger pipelines de dados e conjuntos de dados de aprendizado de máquina. Para obter mais informações, consulte a Verificação de malware ao carregar.

Caso queira estabelecer linhas de base de segurança, a verificação de malware sob demanda é uma ótima opção. Ele também oferece flexibilidade para executar verificações com base em necessidades específicas. A verificação sob demanda se encaixa bem nas práticas de resposta a incidentes, conformidade e segurança proativas. É possível usá-lo para automatizar verificações em resposta a gatilhos de segurança, preparar-se para auditorias com verificações agendadas ou verificar proativamente dados armazenados para malware. Além disso, a verificação sob demanda ajuda a fornecer garantia do cliente e verificar dados antes de arquivar ou trocar. Para obter mais informações, consulte a Verificação de malware sob demanda.

Fornecer resultados da verificação

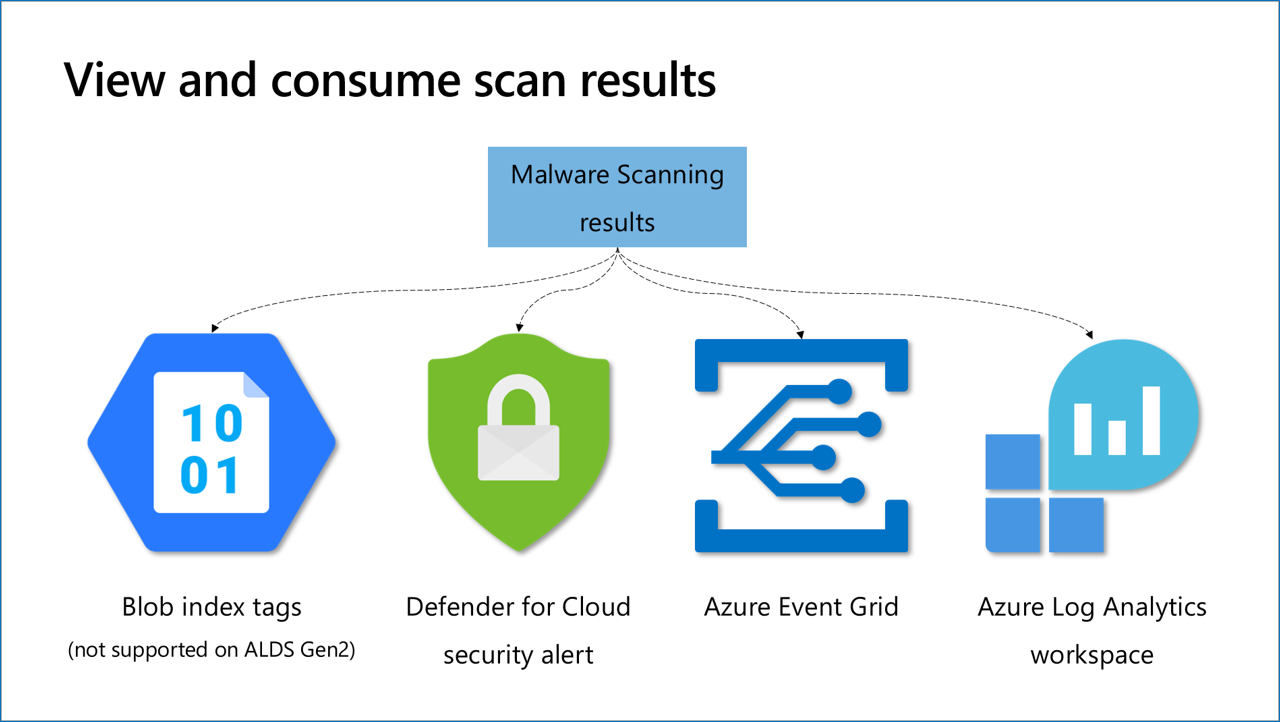

Os resultados da verificação de malware estão disponíveis por meio de quatro métodos. Após a instalação, você visualizará os resultados da verificação como marcas de índice de blob para cada arquivo verificado na conta de armazenamento e como alertas de segurança do Microsoft Defender para Nuvem quando um arquivo for identificado como mal-intencionado.

Você pode optar por configurar métodos de resultado de verificação adicionais, como a Grade de Eventos e o Log Analytics, que exigem configuração extra. Na próxima seção, você aprenderá sobre os diferentes métodos de resultado da verificação.

Resultados da verificação

Marcas de índice de blob

As Marcas de índice de blob são campos de metadados em um blob. Elas categorizam dados em sua conta de armazenamento usando atributos de marca de valor-chave. Essas marcas são indexadas automaticamente e expostas como um índice multidimensional pesquisável para localizar dados com facilidade. Os resultados da verificação são concisos, exibindo o resultado da verificação de malware e o horário UTC da verificação de malware nos metadados do blob. Outros tipos de resultados (alertas, eventos, logs) fornecem mais informações.

Os aplicativos podem usar marcas de índice de blob para automatizar fluxos de trabalho, mas não são resistentes a adulterações. Leia mais sobre como configurar a resposta.

Observação

O acesso a marcas de índice requer permissões. Para obter mais informações, consulte Obter, definir e atualizar marcas de índice de blob.

Alertas de segurança no Defender para Nuvem

Quando um arquivo mal-intencionado é detectado, o Microsoft Defender para Nuvem gera um alerta de segurança do Microsoft Defender para Nuvem. Para exibir o alerta, acesse alertas de segurança do Microsoft Defender para Nuvem. O alerta de segurança contém detalhes e contexto sobre o arquivo, o tipo de malware e as etapas recomendadas de investigação e correção. Para usar esses alertas para correção, você pode:

- Exiba alertas de segurança no portal do Azure navegando até Microsoft Defender para Nuvem>Alertas de segurança.

- Configurar automações com base nesses alertas.

- Exportar alertas de segurança para um SIEM. Você pode exportar continuamente alertas de segurança do Microsoft Sentinel (SIEM da Microsoft) usando o conector do Microsoft Sentinel ou outro SIEM de sua escolha.

Saiba mais sobre como responder a alertas de segurança.

Evento da Grade de Eventos

A Grade de Eventos é útil para automação controlada por eventos. É o método mais rápido para obter resultados com latência mínima em uma forma de eventos que você pode usar para automatizar a resposta.

Os eventos de tópicos personalizados da Grade de Eventos podem ser consumidos com vários tipos de ponto de extremidade. O mais útil para os cenários de verificação de malware é:

- Aplicativo de Funções (anteriormente chamado de Função do Azure) – use uma função sem servidor para executar o código para resposta automatizada, como mover, excluir ou por em quarentena.

- WebHook: para conectar um aplicativo.

- Hubs de Eventos e Fila de Barramento de Serviço – para notificar consumidores downstream. Saiba como configurar a verificação de malware para que cada resultado da verificação seja enviado automaticamente para um tópico da Grade de Eventos para fins de automação.

Análise de logs

O ideal é registrar os resultados da verificação para evidências de conformidade ou investigação dos resultados da verificação. Ao configurar um destino do Workspace do Log Analytics, você pode armazenar todos os resultados da verificação em um repositório de log centralizado que é fácil de consultar. Você pode exibir os resultados navegando até o workspace de destino do Log Analytics e procurando a tabela StorageMalwareScanningResults.

Saiba mais sobre como configurar o registro em log para a verificação de malware.

Dica

Convidamos você a explorar o recurso de verificação de malware no Defender para Armazenamento por meio de nosso laboratório prático. Siga as instruções de Treinamento do Ninja para um guia detalhado passo a passo sobre como configurar e testar a verificação de malware de ponta a ponta, incluindo a configuração de respostas para resultados de verificação. Isso faz parte do projeto 'labs' que ajuda os clientes a estarem preparados para o Microsoft Defender para Nuvem e fornecer uma experiência prática com seus recursos.

Automação de resposta

A verificação de malware dá suporte a respostas automatizadas, como excluir ou colocar arquivos suspeitos em quarentena. Isso pode ser gerenciado usando marcas de índice de blobs ou configurando eventos da Grade de Eventos para fins de automação. É possível automatizar as respostas das seguintes maneiras:

- Bloqueie o acesso a arquivos não verificados ou mal-intencionados utilizando o ABAC (controle de acesso baseado em atributos).

- Exclua ou mova arquivos mal-intencionados automaticamente para a quarentena usando Aplicativos Lógicos (com base em alertas de segurança) ou Grade de Eventos com Aplicativos de Funções (com base nos resultados da verificação).

- Encaminhe arquivos limpos para um local diferente usando a Grade de Eventos com Aplicativos de Funções.

Saiba mais sobre como configurar a resposta para resultados de verificação de malware.

Configuração da verificação de malware

Quando a verificação de malware está habilitada, as seguintes ações ocorrem automaticamente em seu ambiente:

- Para cada conta de armazenamento em que você habilita a verificação de malware, um recurso de Tópico do Sistema da Grade de Eventos é criado no mesmo grupo de recursos da conta de armazenamento usado pelo serviço de verificação de malware para ouvir os gatilhos de carregamento de blob. A remoção desse recurso interrompe o recurso de verificação de malware.

- Para examinar seus dados, o serviço de verificação de malware requer acesso aos seus dados. Durante a habilitação do serviço, um novo recurso do Verificador de Dados chamado

StorageDataScanneré criado na sua assinatura do Azure e atribuído a uma identidade gerenciada pelo sistema. Esse recurso recebe a atribuição de função Proprietário de Dados de Blob de Armazenamento, permitindo que ele acesse seus dados para fins de verificação de malware e descoberta de dados confidenciais. - O recurso

StorageDataScannertambém é adicionado às regras de acesso a recursos de ACL de rede da conta de armazenamento. Isso permite que o Defender examine seus dados quando o acesso à rede pública à conta de armazenamento é restrito. - Caso esteja habilitando a verificação de malware no nível da assinatura, um novo recurso chamado

StorageAccounts/securityOperators/DefenderForStorageSecurityOperatorserá criado em sua assinatura do Azure. Esse recurso recebe uma identidade gerenciada pelo sistema. Ele é usado para habilitar e reparar as configurações do Defender para Armazenamento e verificação de malware em contas de armazenamento existentes. Além disso, ele verifica se há novas contas de armazenamento criadas na assinatura para habilitar a verificação de malware. Esse recurso tem atribuições de função específicas com as permissões necessárias para habilitar a verificação de malware.

Observação

A verificação de malware depende de determinados recursos, identidades e configurações de rede para funcionar corretamente. Se você modificar ou excluir qualquer uma delas, a verificação de malware deixará de funcionar. Para restaurar sua operação normal, você pode desativá-la e ativá-la novamente.

Conteúdo e limitações com suporte

Conteúdo com suporte

Tipos de arquivo: todos os tipos de arquivo, incluindo arquivos como arquivos ZIP.

Tamanho do arquivo: Blobs de até 50 GB de tamanho.

Limitações

Contas de armazenamento sem suporte: As contas de armazenamento v1 herdadas não têm suporte.

Serviço sem suporte: a verificação de malware não dá suporte aos Arquivos do Azure.

Tipos de blob sem suporte:blobs de acréscimo e blobs de página não têm suporte.

Criptografia sem suporte: blobs criptografados do lado do cliente não podem ser verificados, pois o serviço não pode descriptografá-los. Há suporte para blobs criptografados em repouso com CMK (chave gerenciada pelo cliente).

Protocolos sem suporte: os blobs carregados por meio do protocolo NFS (sistema de arquivos de rede) 3.0 não são verificados.

Marcas de índice de blob: não há suporte para marcas de índice para contas de armazenamento com namespace hierárquico habilitado (Azure Data Lake Storage Gen2).

Regiões sem suporte: algumas regiões ainda não têm suporte para verificação de malware. O serviço está se expandindo continuamente para novas regiões. Para obter a lista mais recente de regiões com suporte, consulte a Disponibilidade do Defender para Nuvem.

Grade de Eventos: os tópicos da Grade de Eventos que não têm acesso à rede pública habilitado (ou seja, conexões do ponto de extremidade privado) não têm suporte da verificação de malware no Defender para Armazenamento.

O blob pode não ser verificado após a atualização de metadados: se os metadados de um blob forem atualizados logo após o upload, a verificação no upload poderá falhar ao verificar o blob. Para evitar esse problema, é recomendável especificar metadados de blob em BlobOpenWriteOptionsou atrasar a atualização de metadados de blob até que o blob seja verificado.

Outros custos

Serviços do Azure: a verificação de malware usa outros serviços do Azure, o que pode incorrer em custos adicionais:

- Operações de leitura do Armazenamento do Microsoft Azure

- Indexação de blobs do Armazenamento do Microsoft Azure

- Eventos da Grade de Eventos do Azure

Verificações de blob e impacto no IOPS

Sempre que o serviço de verificação de malware verifica um arquivo, ele dispara outra operação de leitura e atualiza a marca de índice. Isso se aplica tanto à verificação sob upload, que ocorre depois que o blob é carregado ou modificado, quanto à verificação sob demanda. Apesar dessas operações, o acesso aos dados verificados permanece inalterado. O impacto nas IOPS (Operações de Entrada/Saída por Segundo) de armazenamento é mínimo, garantindo que essas operações normalmente não introduzam carga significativa.

Cenários em que a verificação de malware é ineficaz

Embora a verificação de malware forneça recursos de detecção abrangentes, há cenários específicos em que ele se torna ineficaz devido a limitações inerentes. É importante avaliar esses cenários cuidadosamente antes de decidir habilitar a verificação de malware em uma conta de armazenamento:

- Dados em partes: a verificação de malware não detecta efetivamente malware em blobs que contêm dados em partes, por exemplo, arquivos divididos em partes menores. Esse problema é comum em serviços de backup que carregam dados de backup em partes para contas de armazenamento. O processo de verificação pode perder conteúdo mal-intencionado ou sinalizar conteúdo limpo incorretamente, levando a falsos negativos e falsos positivos. Para atenuar esse risco, considere implementar outras medidas de segurança, como a verificação de dados, antes de serem agrupados ou depois de serem totalmente reagrupados.

- Dados criptografados: a verificação de malware não dá suporte a dados criptografados do lado do cliente. Esses dados não podem ser descriptografados pelo serviço, o que significa que qualquer malware dentro desses blobs criptografados não é detectado. Se a criptografia for necessária, garanta que a verificação ocorre antes do processo de criptografia ou use métodos de criptografia com suporte, como CMK (chave gerenciada pelo cliente) para criptografia inativa. Ao decidir habilitar a verificação de malware, considere se outros arquivos com suporte estão sendo carregados na conta de armazenamento. Além disso, avalie se os invasores podem explorar esse fluxo de upload para introduzir malware.

Diferenças na detecção de malware entre o Armazenamento do Microsoft Azure e ambientes de ponto de extremidade

O Defender para Armazenamento usa o mesmo mecanismo antimalware e as mesmas assinaturas atualizadas do Defender para Ponto de Extremidade para verificar a existência de malware. Porém, quando os arquivos são carregados no Armazenamento do Azure, eles não possuem determinados metadados dos quais o mecanismo antimalware depende. Essa falta de metadados pode levar a uma taxa mais alta de detecções perdidas, conhecidas como “falsos negativos”, no Armazenamento do Microsoft Azure em comparação com as detecções identificadas pelo Defender para Ponto de Extremidade.

A seguir, alguns exemplos de metadados ausentes:

Marca da Web (MOTW): o MOTW é um recurso de segurança do Windows que rastreia arquivos baixados da Internet. Contudo, quando os arquivos são carregados no Armazenamento do Microsoft Azure, esses metadados não são preservados.

Contexto de caminho de arquivo: nos sistemas operacionais padrão, o caminho do arquivo pode fornecer mais contexto para detecção de ameaças. Por exemplo, um arquivo que tenta modificar os locais do sistema (por exemplo,

C:\Windows\System32) será sinalizado como suspeito e estará sujeito a uma análise mais detalhada. No Armazenamento do Microsoft Azure, o contexto dos caminhos de arquivos específicos no blob não pode ser usado da mesma forma.Dados comportamentais: o Defender para Armazenamento analisa o conteúdo dos arquivos sem executá-los. Ele inspeciona os arquivos e pode emular sua execução para verificar se há malware. Porém, é possível que essa abordagem não detecte determinados tipos de malware que revelam sua natureza maliciosa somente durante a execução.

Acesso e privacidade de dados

Requisitos de acesso aos dados

O serviço de verificação de malware requer acesso aos seus dados para verificar a existência de malware. Durante a habilitação do serviço, um novo recurso do Verificador de Dados chamado StorageDataScanner é criado em sua assinatura do Azure. Esse recurso recebe uma identidade gerenciada atribuída pelo sistema e recebe a atribuição de função de Proprietário de Dados do Blob de Armazenamento para acessar e examinar seus dados.

Se a configuração de rede da sua conta de armazenamento estiver definida como Habilitar acesso à rede pública a partir de redes virtuais e endereços IP selecionados, o recurso StorageDataScanner será adicionado à seção Instâncias de recursos em configuração de rede da conta de armazenamento para permitir o acesso à verificação.

Privacidade de dados e processamento regional

Processamento regional: a verificação ocorre na mesma região do Azure que sua conta de armazenamento para atender aos requisitos de residência de dados.

Tratamento de dados: os arquivos verificados não são armazenados. Em alguns casos, os metadados de arquivo (por exemplo, hash SHA-256) podem ser compartilhados com o Microsoft Defender para Ponto de Extremidade para análise posterior.

Como manipular possíveis falsos positivos e falsos negativos

Falsos positivos

Falsos positivos ocorrem quando o sistema identifica incorretamente um arquivo benigno como mal-intencionado. Para resolver esses problemas:

Enviar para análise

Use o Portal de Envio de Amostra para relatar falsos positivos.

Selecione "Microsoft Defender para Armazenamento" como fonte ao enviar.

Suprimir alertas

- Crie regras de supressão no Defender para Nuvem para evitar alertas falsos positivos recorrentes específicos.

Endereçar malware não detectado (falsos negativos)

Falsos negativos ocorrem quando o sistema falha ao detectar um arquivo mal-intencionado. Caso suspeite que isso aconteceu, poderá relatar o malware não detectado enviando o arquivo para análise por meio do Portal de Envio de Amostra. Certifique-se de incluir o máximo de contexto possível para explicar por que você acredita que o arquivo é mal-intencionado.

Observação

Relatar regularmente falsos positivos e negativos ajuda a melhorar a precisão do sistema de detecção de malware ao longo do tempo.