Visão geral do Microsoft Defender para Key Vault

O Azure Key Vault é um serviço de nuvem que protege segredos e chaves de criptografia, como certificados, cadeias de conexão e senhas.

Habilite o Microsoft Defender para Key Vault para proteção avançada contra ameaças nativas do Azure para o Azure Key Vault, fornecendo mais uma camada de inteligência de segurança.

Disponibilidade

| Aspecto | Detalhes |

|---|---|

| Estado da versão: | Disponibilidade Geral (GA) |

| Preço: | O Microsoft Defender para Key Vault é cobrado conforme mostrado na página de preço |

| Nuvens: |

Quais são os benefícios do Microsoft Defender para Key Vault?

O Microsoft Defender para Key Vault detecta tentativas incomuns e potencialmente prejudiciais de acessar ou explorar contas do Key Vault. Essa camada de proteção ajuda você a resolver as ameaças mesmo que você não seja um especialista em segurança e sem a necessidade de gerenciar sistemas de monitoramento de segurança de terceiros.

Quando ocorrem atividades incomuns, o Defender para Key Vault mostra alertas e, opcionalmente, os envia por email para os membros relevantes da organização. Esses alertas incluem detalhes das atividades suspeitas e recomendações sobre como investigar e corrigir ameaças.

Alertas do Microsoft Defender para Key Vault

Quando você receber um alerta do Microsoft Defender para Key Vault, recomendamos que investigue e responda ao alerta, conforme descrito em Responder ao Microsoft Defender para Key Vault. O Microsoft Defender para Key Vault protege aplicativos e credenciais, portanto, mesmo que você esteja familiarizado com o aplicativo ou o usuário que disparou o alerta, é importante verificar a situação que envolve cada alerta.

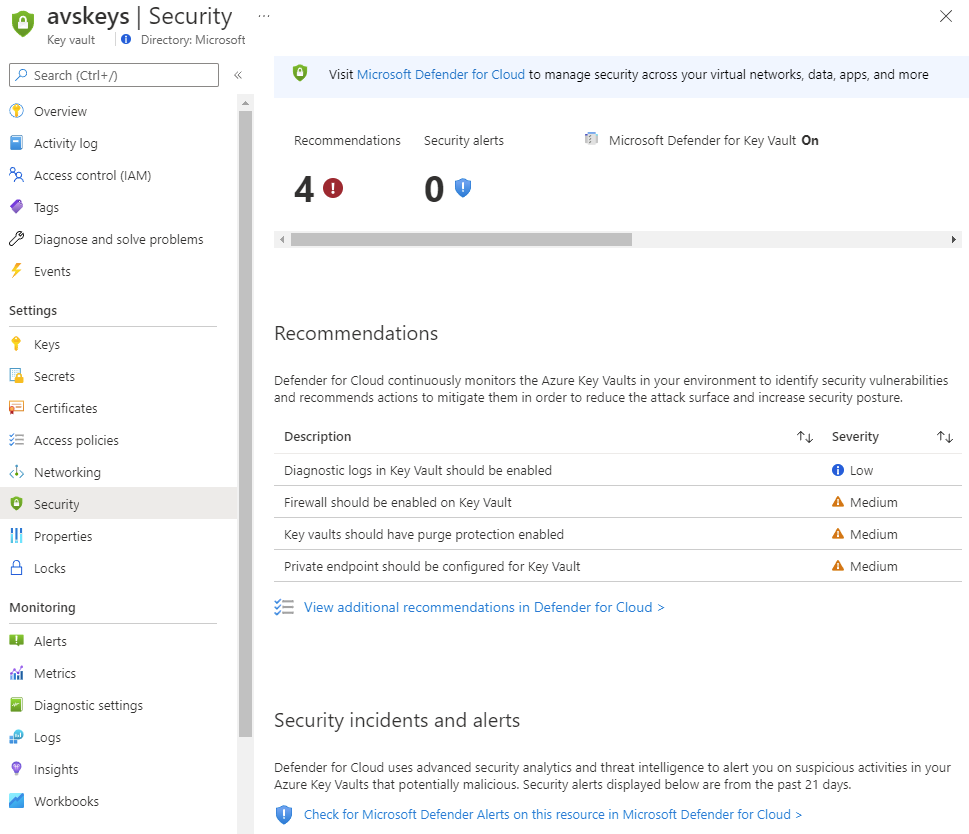

Os alertas aparecem na página Segurança do Key Vault, nas proteções de cargas de trabalho e na página de alertas de segurança do Defender para Nuvem.

Dica

Você pode simular os alertas do Microsoft Defender para Key Vault seguindo as instruções em Validando a detecção de ameaças do Azure Key Vault no Microsoft Defender para Nuvem.

Responder a alertas do Microsoft Defender para Key Vault

Quando você receber um alerta do Microsoft Defender para Key Vault, recomendamos que investigue e responda ao alerta, conforme descrito a seguir. O Microsoft Defender para Key Vault protege aplicativos e credenciais, portanto, mesmo que você esteja familiarizado com o aplicativo ou com o usuário que disparou o alerta, é importante verificar a situação que envolve cada alerta.

Os alertas do Microsoft Defender para Key Vault incluem estes elementos:

- ID de objeto

- Nome Principal do Usuário ou endereço IP do recurso suspeito

Dependendo do tipo de acesso que ocorreu, alguns campos podem não estar disponíveis. Por exemplo, se o cofre de chaves foi acessado por um aplicativo, você não verá um nome UPN associado. Se o tráfego foi originado de fora do Azure, você não verá uma ID de objeto.

Dica

As máquinas virtuais do Azure são atribuídas a IPs da Microsoft. Isso significa que um alerta pode conter um IP da Microsoft, embora ele se relacione à atividade executada fora da Microsoft. Portanto, mesmo que um alerta tenha um IP da Microsoft, você ainda deverá investigar conforme descrito nesta página.

Etapa 1: identificar a origem

- Verifique se o tráfego foi originado de dentro de seu locatário do Azure. Se o firewall do key vault estiver habilitado, é provável que você tenha fornecido acesso ao usuário ou ao aplicativo que disparou esse alerta.

- Se você não conseguir verificar a origem do tráfego, continue para a Etapa 2. Responder de acordo.

- Se você puder identificar a origem do tráfego em seu locatário, entre em contato com o usuário ou o proprietário do aplicativo.

Cuidado

O Microsoft Defender para Key Vault foi projetado para ajudar a identificar atividades suspeitas causadas por credenciais roubadas. Não ignore o alerta simplesmente porque você reconhece o usuário ou o aplicativo. Entre em contato com o proprietário do aplicativo ou o usuário e verifique se a atividade foi legítima. Você pode criar uma regra de supressão para eliminar o ruído, se necessário. Saiba mais em Suprimir alertas de segurança.

Etapa 2: responder adequadamente

Se você não reconhece o usuário ou o aplicativo, ou se você acredita que o acesso não deveria ter sido autorizado:

Se o tráfego vier de um endereço IP não reconhecido:

- Habilite o firewall Azure Key Vault conforme descrito em Configurar firewalls e redes virtuais do Azure Key Vault.

- Configure o firewall com recursos e redes virtuais confiáveis.

Se a origem do alerta era um aplicativo não autorizado ou um usuário suspeito:

- Abra as configurações de política de acesso do cofre de chaves.

- Remova a entidade de segurança correspondente ou restrinja as operações que a entidade de segurança pode executar.

Se a origem do alerta tiver uma função do Microsoft Entra em seu locatário:

- Contate o administrador.

- Determine se há a necessidade de reduzir ou revogar as permissões do Microsoft Entra.

Etapa 3: medir o impacto

Quando o evento for mitigado, investigue os segredos no cofre de chaves que foram afetados:

- Abra a página Segurança no Azure Key Vault e exiba o alerta disparado.

- Selecione o alerta específico que foi disparado e examine a lista de segredos que foram acessados e o carimbo de data/hora.

- Opcionalmente, se você tiver os logs de diagnóstico do Key Vault habilitados, examine as operações anteriores para o IP do chamador correspondente, a entidade de usuário ou a ID de objeto.

Etapa 4: executar uma ação

Quando você compilou sua lista de segredos, chaves e certificados que foram acessados pelo usuário ou aplicativo suspeito, você deve girar esses objetos imediatamente.

- Os segredos afetados devem ser desabilitados ou excluídos do Key Vault.

- Se as credenciais foram usadas para um aplicativo específico:

- Entre em contato com o administrador do aplicativo e peça para auditar seu ambiente em relação a qualquer uso de credenciais comprometidas.

- Se as credenciais comprometidas foram usadas, o proprietário do aplicativo deverá identificar as informações que foram acessadas e mitigar o impacto.

Próximas etapas

Neste artigo, você aprendeu sobre o Microsoft Defender para Key Vault.

Para obter material relacionado, consulte os seguintes artigos:

- Alertas de segurança do Key Vault – a seção do Key Vault na tabela de referência para todos os alertas do Microsoft Defender para Key Vault

- Exportar continuamente dados do Defender para Nuvem

- Suprimir alertas de segurança