Integre a segurança à sua estratégia de adoção da nuvem

Mover sua organização para a nuvem adiciona complexidade significativa à segurança. Para ter sucesso na nuvem, sua estratégia de segurança precisa atender aos desafios modernos inerentes à computação em nuvem. Na adoção e operação de uma propriedade de nuvem, a segurança se torna uma consideração necessária em todas as facetas da organização. Não é uma função separada aplicada secundariamente a determinadas facetas, como pode ser comum para organizações que executam plataformas de tecnologia locais. Ao definir sua estratégia de adoção da nuvem, considere as recomendações fornecidas neste artigo para garantir que a segurança seja parte integrante da estratégia e seja incorporada ao seu plano de adoção da nuvem à medida que você avança.

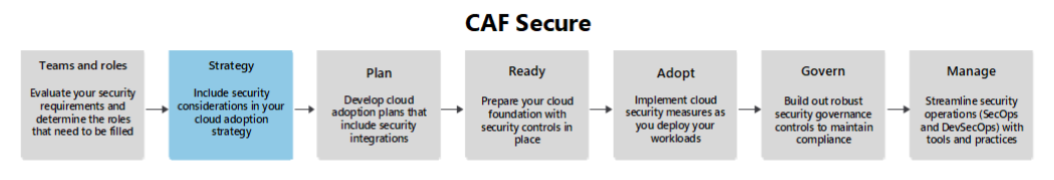

Este artigo é um guia de apoio à metodologia Estratégia. Ele descreve áreas de otimização de segurança que você deve considerar à medida que avança nessa fase de sua jornada.

Modernização da postura de segurança

A estratégia de modernização da postura de segurança não envolve apenas a adoção de novas tecnologias e novas práticas operacionais. Normalmente, também envolve uma mudança de mentalidade em toda a organização. Novas equipes e funções podem precisar ser preenchidas, e as equipes e funções existentes podem precisar estar envolvidas na segurança de maneiras com as quais não estão acostumadas. Essas mudanças, que às vezes podem ser monumentais para as organizações, podem ser fonte de estresse e conflitos internos, por isso é importante promover comunicações saudáveis, honestas e sem culpa em toda a organização durante todo o processo de adoção.

Consulte o guia Definir uma estratégia de segurança para obter uma visão geral abrangente dessas considerações.

Adotando Zero Trust como estratégia

A adoção do Zero Trust como estratégia ajuda você a iniciar sua jornada na nuvem com uma abordagem moderna de segurança. A abordagem Zero Trust é baseada em três princípios:

Verificar explicitamente. Sempre autenticar e autorizar com base em todos os pontos de dados disponíveis.

Use o mínimo de privilégios. Limite o acesso do usuário com JIT/JEA (Just-In-Time e Just-Enough-Access), políticas adaptáveis baseadas em risco e proteção de dados.

Pressuposição de violação. Minimize o raio de alcance e segmente o acesso. Verifique a criptografia de ponta a ponta e use análises para obter visibilidade das atividades relacionadas aos seus sistemas, impulsionar a detecção de ameaças e melhorar as defesas.

Se você aplicar esses princípios em todo o processo de adoção da nuvem, a transformação para a segurança moderna poderá ser uma experiência mais tranquila para toda a organização.

A Microsoft fornece um plano de modernização de segurança baseado em Zero Trust que as organizações podem usar como guia. Consulte a fase Definir estratégia para obter recomendações de estratégia.

Definindo uma estratégia de preparação e resposta a incidentes

Estabeleça uma visão clara e objetivos específicos e bem definidos para a prontidão da segurança na nuvem. Concentre-se na criação de capacidade de segurança e no desenvolvimento de habilidades de segurança. Alinhe sua estratégia de preparação e resposta a incidentes com a estratégia geral de negócios para garantir que a estratégia de negócios não seja prejudicada pela segurança. Entenda os requisitos de negócios para confiabilidade e desempenho para garantir que sua estratégia possa acomodar esses requisitos e, ao mesmo tempo, criar a base tecnológica necessária para se preparar e responder a incidentes.

Definindo uma estratégia de confidencialidade

Ao definir uma estratégia para adotar a confidencialidade em um ambiente de nuvem corporativa, você precisa considerar vários pontos-chave:

Priorize a privacidade e a proteção dos dados. Estabeleça objetivos de negócios claros que enfatizem a importância da privacidade e proteção de dados. Esses objetivos incluem conformidade com regulamentos relevantes, como GDPR, HIPAA e padrões do setor.

Planeje uma estratégia de gerenciamento de riscos. Identificar e avaliar riscos potenciais à confidencialidade dos dados e desenvolver estratégias para mitigar esses riscos.

Desenvolva uma estratégia de proteção contra perda de dados (DLP). O DLP é um conjunto de ferramentas e processos que ajuda a garantir que dados confidenciais não sejam perdidos, mal utilizados ou acessados por usuários não autorizados. Em termos do princípio da confidencialidade, envolve a definição de objetivos claros de proteção de dados e o estabelecimento de uma estrutura para implementar criptografia robusta e controles de acesso. Durante a fase de estratégia, o DLP é integrado à visão geral de segurança para ajudar a garantir que os dados confidenciais sejam protegidos contra acesso não autorizado.

Definindo uma estratégia para a integridade

Manter a integridade dos dados e do sistema requer muitas das mesmas estratégias sugeridas para confidencialidade, como controles de proteção de dados bem projetados e gerenciamento de riscos. Essas estratégias devem ser aumentadas com considerações adicionais para a integridade dos dados e do sistema:

Priorize a integridade dos dados e do sistema. Manter a integridade dos dados e do sistema deve ser um princípio fundamental nos requisitos e objetivos de negócios. Para isso, priorize os controles de segurança e as práticas operacionais que ofereçam suporte a um alto nível de integridade. Em particular, use a automação por meio de ferramentas para o máximo possível de gerenciamento de dados e integridade do sistema. A automação pode ser usada para muitas funções relacionadas à integridade, como:

Gerenciamento de políticas.

Classificação e gerenciamento de dados.

Implantações de infraestrutura e gerenciamento de atualizações.

Definindo uma estratégia de disponibilidade

Incluir considerações de disponibilidade em sua estratégia de adoção da nuvem ajuda a garantir que você esteja preparado para implementar uma propriedade de nuvem confiável e resiliente e que possa ter certeza de atender aos seus requisitos de negócios relacionados à disponibilidade.

Os requisitos e objetivos de disponibilidade abrangem toda a propriedade da nuvem, incluindo todas as funções e cargas de trabalho de negócios e a plataforma de nuvem subjacente. Certifique-se de que, ao desenvolver sua estratégia de adoção da nuvem, você comece com metas de alto nível para determinar a criticidade de vários aspectos de sua propriedade de nuvem e inicie discussões entre as partes interessadas sobre qual deve ser o nível adequado de disponibilidade, enquanto ainda equilibra os requisitos e objetivos de custo e desempenho. Essa abordagem ajuda a estruturar seus planos de adoção da nuvem para que você possa trabalhar em direção a destinos mais definidos à medida que avança para as próximas fases em sua jornada de adoção da nuvem, estabelecendo as bases para designs e padrões com escopo apropriado.

Definindo uma estratégia para sustentar a postura de segurança

A jornada em direção a uma postura de segurança moderna e robusta não termina com a implementação inicial. Para acompanhar as novas ameaças, você precisa revisar e refinar continuamente suas práticas de segurança, mantendo a adesão estrita aos padrões. Manter a segurança é um esforço contínuo de executar operações diárias que atendam às expectativas que sua organização estabeleceu para si mesma enquanto se prepara para ameaças emergentes e mudanças tecnológicas. A adoção desse princípio codifica sua abordagem de melhoria contínua. Ele fornece às equipes de segurança padrões orientadores para manter práticas de segurança vigilantes e dá às partes interessadas a confiança de que a segurança continua sendo um princípio fundamental da jornada de adoção da nuvem.

Ao desenvolver uma estratégia de sustentação, você se concentra em aprender como sua estratégia geral de segurança funciona no mundo real e em aplicar lições para evoluí-la continuamente. Uma estratégia de sustentação deve incorporar metas de negócios de longo prazo para garantir que as metas de segurança de longo prazo estejam alinhadas. Quando esses objetivos são levados em consideração, a estratégia de sustentação define como a postura de segurança deve evoluir para permanecer alinhada.

Exemplo de estratégia

Sua organização deve desenvolver sua estratégia de adoção da nuvem da maneira que funciona melhor para a organização. O exemplo a seguir mostra como você pode incorporar as diretrizes oferecidas neste artigo em um artefato narrativo, como um documento do Word.

Motivações

A motivação para migrar para a nuvem é modernizar nossa carga de trabalho de LOB (linha de negócios) e aproveitar a infraestrutura de nuvem mundial da Microsoft para escalar horizontalmente com eficiência em todo o mundo à medida que nossa base de clientes cresce.

Considerações de negócios:

- Adesão do conselho e da liderança sênior. Devemos apresentar um resumo executivo do nosso plano de adoção da nuvem, com projeções financeiras, ao conselho para aprovação. O resumo executivo deve ser co-desenvolvido pela liderança sênior para garantir que a equipe de liderança esteja de acordo sobre o plano de alto nível.

Considerações de segurança:

- Preparação técnica. Nossas equipes de TI e segurança precisarão de qualificação para definir com sucesso nosso plano de migração. Talvez seja necessário adicionar novas equipes e funções enquanto nos preparamos para migrar para a nuvem.

Resultado comercial: alcance global

Atualmente, operamos apenas na América do Norte. Nosso plano de cinco anos é expandir para a Europa e Ásia. Aproveitar a nuvem global do Azure da Microsoft nos permitirá criar a infraestrutura necessária para fornecer com eficiência nosso aplicativo LOB na Europa e na Ásia.

Proprietário da empresa: COO

Proprietário técnico: CTO

Proprietário do título: CISO

Considerações de negócios:

- Previsão orçamentária. Como parte do desenvolvimento de nosso plano de migração para a nuvem, TI, segurança e vendas devem desenvolver modelos de previsão de orçamento em conjunto com o departamento financeiro para garantir que as partes interessadas entendam os custos potenciais da expansão para a Europa e a Ásia.

Considerações de segurança:

Aumento das superfícies de ataque. A expansão em todo o mundo aumentará drasticamente nossas superfícies de ataque, colocando sistemas expostos publicamente em várias regiões. Precisamos modernizar rapidamente nossa postura de segurança. Seguiremos as diretrizes de Confiança Zero para garantir que sigamos as práticas recomendadas.

Ameaças focadas na nuvem. Nossa mudança para a nuvem trará novas ameaças às quais não fomos expostos. Essas ameaças não se limitam a ataques maliciosos em nossos sistemas. O provedor de nuvem também é um dos principais alvos de ameaças, e incidentes que afetam o provedor podem ter efeitos posteriores em nossos sistemas ou negócios. Precisamos revisar nossos processos de preparação e resposta a incidentes e incorporar as melhorias necessárias como parte de nosso plano.

Resultado de negócios: inovação de dados

À medida que nossa expansão global avança, nosso patrimônio de dados crescerá exponencialmente. Lidar com esses dados será insustentável, a menos que adotemos tecnologias de análise e dados em escala de nuvem.

Proprietário da empresa: CEO

Proprietário técnico: CTO

Proprietário do título: CISO

Considerações de negócios:

- Requisitos de conformidade local. Devemos trabalhar com especialistas em regulamentos de conformidade locais para garantir que a empresa esteja pronta para apoiar as equipes técnicas na manutenção da conformidade. Isso pode significar a criação de entidades comerciais em determinadas geografias ou o uso de nuvens soberanas em países como Alemanha e China.

Considerações de segurança:

Confidencialidade e integridade de dados em escala. Devemos revisar e melhorar nossas estratégias e mecanismos de confidencialidade e integridade para garantir que, à medida que adotamos novas tecnologias e avançamos para novas geografias, não coloquemos nossos dados ou os dados de nossos clientes em risco de corrupção, violação ou perda, e que cumpramos as estruturas regulatórias por padrão.

Estratégia de acesso e autorização Zero Trust. Devemos adotar a abordagem Zero Trust para garantir que nossa estratégia de acesso e autorização atenda às melhores práticas modernas e seja gerenciável à medida que expandimos globalmente.

Resultado comercial: desempenho e confiabilidade

À medida que expandimos em todo o mundo, nossa carga de trabalho de LOB deve manter o alto desempenho e a disponibilidade sem tempo de inatividade dos quais nossos clientes dependem.

Proprietário da empresa: COO

Proprietário técnico: CTO

Proprietário do título: CISO

Considerações de negócios:

- Manter o desempenho e a confiabilidade durante toda a migração. Nossos clientes têm grandes expectativas para nossa aplicação LOB. Não podemos nos dar ao luxo de sofrer danos financeiros e de reputação se o aplicativo sofrer tempo de inatividade ou serviço degradado prolongado ao longo da migração para a nuvem. Envolver nossa equipe de suporte da Microsoft para ajudar a projetar o plano de migração e se envolver na migração minimizará os riscos de tempo de inatividade ou degradação do serviço.

Considerações de segurança:

Devemos desenvolver padrões de design seguros para garantir que possamos implantar pacotes de infraestrutura idênticos de forma eficiente e segura em cada nova região para a qual expandimos. Nossa estratégia de disponibilidade deve considerar as compensações que precisaremos fazer para garantir que a segurança não seja comprometida por nossos designs de desempenho e que nossas metas de desempenho não sejam afetadas por nossas medidas de segurança.

- Devemos incluir processos e mecanismos de integridade do sistema em nossos padrões de design para garantir que nossos sistemas sejam protegidos por padrão quando implantarmos nossa carga de trabalho em novas regiões geográficas.