Gerenciar operações multilocatárias para organizações de defesa

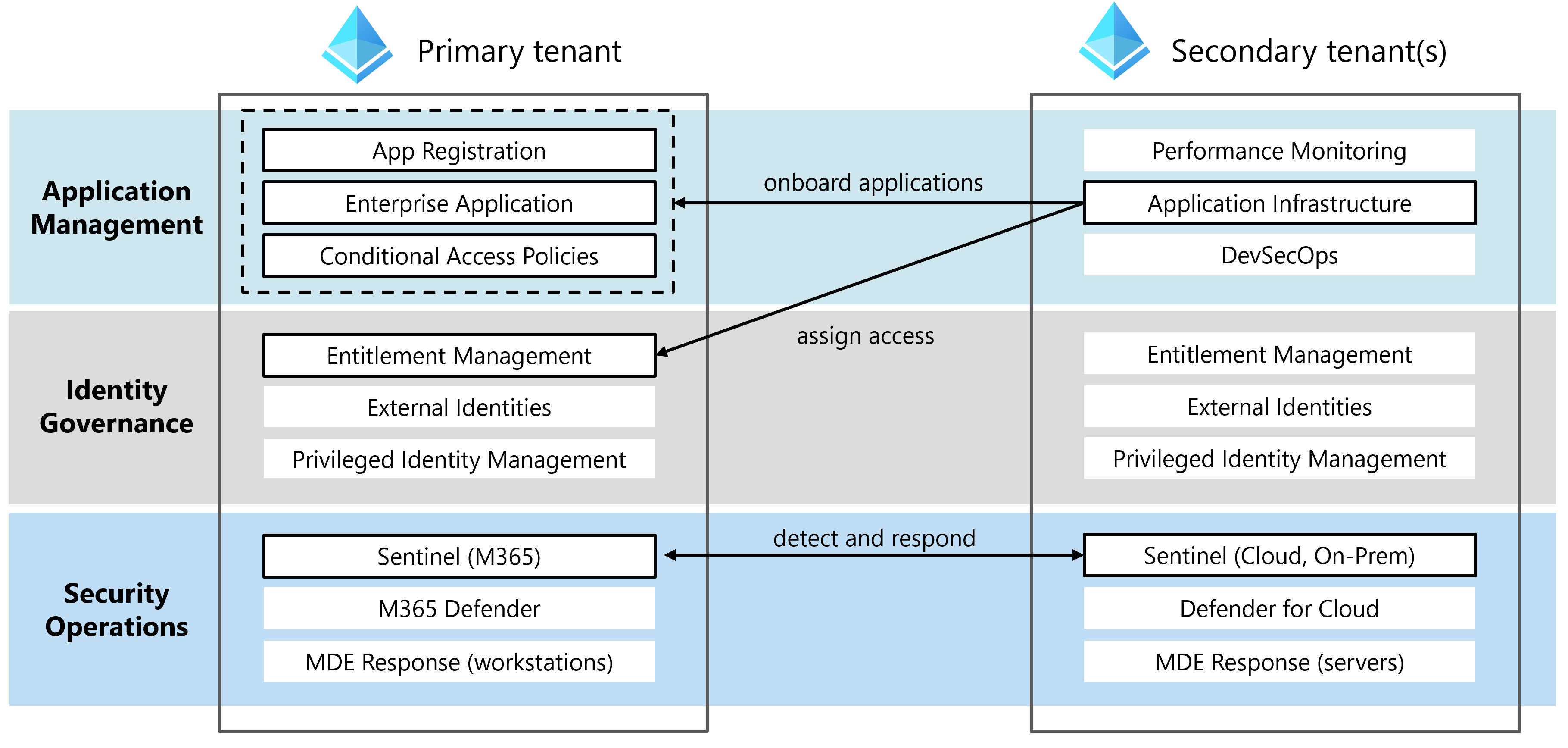

Este artigo define como as organizações de defesa multilocatário devem gerenciar operações entre locatários do Microsoft Entra para atender aos requisitos de confiança zero. Ele abrange gerenciamento de aplicativos, governança de identidade e operações de segurança. Os administradores de locatários primários e secundários do Microsoft Entra têm responsabilidades distintas em cada área. O(s) locatário primário e secundário(s) deve(m) coordenar a integração de aplicativos, o gerenciamento de direitos e a detecção e resposta a ameaças (consulte a figura 1). Para obter mais informações, consulte Identificando tipos de locatário.

Gráfico 1. Responsabilidades compartilhadas por locatário para organizações de defesa multilocatário

Gráfico 1. Responsabilidades compartilhadas por locatário para organizações de defesa multilocatário

Gerenciamento de aplicativos

O locatário principal do Microsoft Entra e o(s) locatário secundário(s) do Microsoft Entra compartilham responsabilidades de gerenciamento de aplicativos. O locatário principal é responsável por concluir tarefas do Microsoft Entra, como gerenciamento de aplicativos corporativos e registro de aplicativos. O locatário secundário é responsável pelas operações da plataforma Azure, como monitoramento de desempenho, configuração de recursos, dimensionamento e gerenciamento de pipelines DevSecOps.

Gerenciamento de aplicativos de locatário primário

Você deve integrar todos os aplicativos modernos que precisam entrar em usuários como aplicativos corporativos no locatário principal.

Você deve registrar aplicativos do Azure em execução em assinaturas de locatário secundário com o locatário principal. O locatário principal é onde os usuários e as licenças estão. O registro de aplicativos no locatário principal permite que os usuários entrem com a mesma identidade que usam para o Microsoft 365. Essa configuração oferece a experiência mais perfeita e permite aplicar a mesma linha de base de política de confiança zero a todos os acessos a aplicativos.

O local da infraestrutura do aplicativo (máquinas virtuais, bancos de dados, aplicativos Web) não tem efeito sobre o locatário que você pode usar para entrar no usuário. A equipe que gerencia o locatário principal é responsável pelos registros de aplicativos e aplicativos corporativos. Eles também são responsáveis pelas políticas de acesso condicional aplicadas a aplicativos hospedados no locatário principal e em quaisquer locatários secundários.

Registros de aplicativo. Você registra aplicativos Web e APIs que a organização usa com o locatário principal. O registro do aplicativo cria um objeto de aplicativo na ID do Microsoft Entra. O objeto de aplicativo representa a definição de aplicativo. A definição do aplicativo inclui um manifesto do aplicativo, configuração de declarações de token, definições de função do aplicativo e segredos do cliente. As atividades envolvidas nos registros de aplicativos de locatário principal incluem:

- Delegando permissões de registro de aplicativo na ID do Microsoft Entra

- Gerenciando a atribuição da função Microsoft Entra de desenvolvedor de aplicativos

- Criando e atribuindo funções personalizadas para registro de aplicativo

- Criando registros de aplicativos para aplicativos e APIs

- Expondo APIs da Web e adicionando escopos a um aplicativo registrado

- Criando e gerenciando funções de aplicativo para um aplicativo registrado

- Definindo permissões de API para um aplicativo

Aplicativos empresariais. Os aplicativos corporativos são as entidades de serviço para uma instância distinta de um aplicativo em seu diretório. Quando você cria um registro de aplicativo no portal do Azure, o aplicativo corporativo cria automaticamente e herda determinadas propriedades do objeto de aplicativo. As atividades envolvidas no gerenciamento de aplicativos corporativos no locatário principal incluem:

- Criando aplicativos corporativos a partir da Galeria Microsoft Entra e implantando aplicativos SAML que não são da galeria

- Delegue o gerenciamento de aplicativos corporativos atribuindo proprietários

- Gerenciando o nome, o logotipo e a visibilidade em Meus Aplicativos para um aplicativo corporativo

- Atribuindo usuários e grupos para acessar o aplicativo corporativo

- Gerenciando certificados de assinatura para aplicativos SAML

- Concedendo consentimento para permissões de API

- Implantando e gerenciando o proxy de aplicativo do Microsoft Entra para aplicativos locais

Políticas de acesso condicional. As políticas de Acesso Condicional impõem políticas de confiança zero para acessar recursos protegidos pelo Microsoft Entra ID. Quando você registra aplicativos no locatário primário, o administrador do locatário principal controla quais políticas se aplicam durante a entrada do usuário.

Gerenciamento de aplicativos de locatário secundário

Os locatários secundários hospedam a infraestrutura e os recursos de plataforma para cargas de trabalho no Azure. A equipe que gerencia qualquer locatário secundário é responsável pelo monitoramento de desempenho, configuração de recursos, dimensionamento e gerenciamento de pipelines DevSecOps.

Monitoramento de desempenho. O Azure inclui várias ferramentas para monitorar o desempenho de aplicativos hospedados, incluindo o Azure Monitor e o Application Insights. Os administradores de locatários secundários devem configurar o monitoramento para coletar métricas de desempenho para cargas de trabalho de aplicativos em assinaturas vinculadas a seus locatários secundários.

Infraestrutura de aplicativos. Os administradores no ambiente do Azure devem gerenciar a infraestrutura que executa os aplicativos. A infraestrutura inclui rede, serviços de plataforma e máquinas virtuais. O requisito se aplica a aplicativos em execução no Serviço de Kubernetes do Azure, Serviço de Aplicativo ou máquinas virtuais.

Os proprietários de aplicativos devem usar o Defender for Cloud para gerenciar a postura de segurança do ambiente e exibir alertas e recomendações para os recursos implantados. Eles devem usar as Iniciativas de Política do Azure para atender aos requisitos de conformidade.

Conectar o Defender for Cloud ao Microsoft Sentinel permite que seu centro de operações de segurança (SOC) proteja melhor os aplicativos em nuvem. O SOC ainda pode manter seu fluxo de trabalho de segurança padrão e procedimentos de automação. A conexão do Defender ao Sentinel fornece visibilidade para correlacionar eventos em toda a empresa. Ele pode monitorar a nuvem e localmente. Para monitorar componentes locais, você precisa gerenciá-los com (1) Azure Arc ou (2) conectá-los por meio de uma API, Agente do Azure Monitor ou Encaminhador Syslog.

Pipelines DevSecOps. Quando você hospeda aplicativos no Azure, um pipeline DevSecOps implanta recursos de infraestrutura e código de aplicativo no Azure. Os administradores de locatários secundários são responsáveis por gerenciar entidades de serviço que automatizam a implantação de código. O Microsoft Entra Workload ID premium ajuda a proteger as entidades de serviço. O Microsoft Entra Workload ID também analisa o acesso existente e fornece proteções extras com base no risco da entidade de serviço.

Governança de identidade

As organizações de defesa multilocatário precisam controlar o acesso a aplicativos no locatário principal do Microsoft Entra e gerenciar identidades de convidado externo no locatário secundário para o ambiente do Azure.

Governança de identidade do locatário principal

Quando você registra aplicativos no locatário primário, o locatário primário controla o acesso ao aplicativo. A equipe que gerencia o locatário principal configura o gerenciamento de direitos e conduz revisões de acesso para auditar o acesso existente. Eles também gerenciam identidades externas e gerenciamento de identidades privilegiadas no locatário principal.

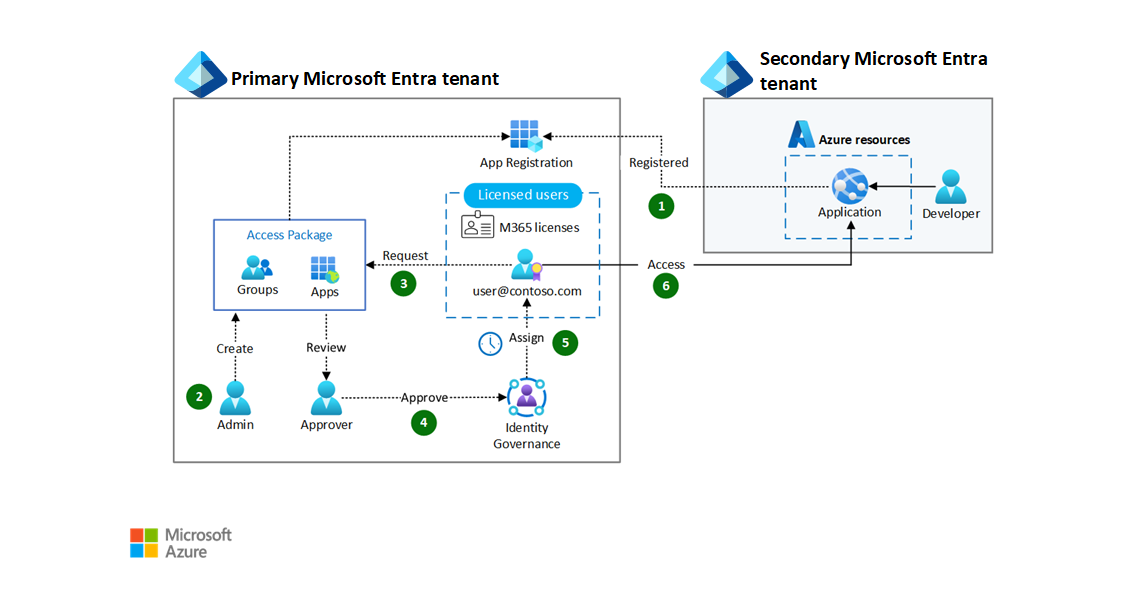

Gerenciamento de direitos. O gerenciamento de direitos do Microsoft Entra ID ajuda a controlar o acesso a aplicativos, grupos, sites do SharePoint e equipes do Microsoft Entra, agrupando o direito em pacotes de acesso atribuíveis. Os administradores de locatário primário gerenciam os objetos do Microsoft Entra usados para governança de aplicativos. As atividades envolvidas no gerenciamento de direitos no locatário principal incluem (consulte a figura 2):

- Criando grupos de segurança do Microsoft Entra para atribuir funções de aplicativo

- Delegando a propriedade do grupo para atribuição de aplicativo

- Configurando catálogos de gerenciamento de direitos e pacotes de acesso

- Delegando funções no gerenciamento de direitos

- Automatizando tarefas de Governança de Identidade

- Criando revisões de acesso para pacotes de acesso e grupos de segurança do Microsoft Entra

Gráfico 2. Gerenciamento de direitos para atribuição de aplicativos, usando contoso.com como um nome de domínio de exemplo.

Gráfico 2. Gerenciamento de direitos para atribuição de aplicativos, usando contoso.com como um nome de domínio de exemplo.

Você deve configurar a governança do aplicativo usando um pacote de acesso de gerenciamento de direitos e seguir este processo (consulte a figura 2):

- Um administrador de aplicativo locatário primário deve coordenar com o desenvolvedor para criar um novo registro de aplicativo para um aplicativo Web implantado em um locatário secundário.

- O administrador de governança de identidade precisa criar um pacote de acesso. O administrador adiciona o aplicativo como um direito e permite que os usuários solicitem o pacote. O administrador define a duração máxima do acesso antes de uma revisão de acesso. Opcionalmente, o administrador de gerenciamento de direitos pode delegar permissões para que outras pessoas gerenciem pacotes de acesso.

- O usuário solicita o pacote de acesso. Eles devem incluir a duração da solicitação de acesso, juntamente com a justificativa para ajudar um aprovador a tomar uma decisão. Eles podem solicitar qualquer duração até a duração máxima definida pelo administrador.

- O aprovador do pacote de acesso aprova a solicitação.

- O pacote atribui ao usuário acesso ao aplicativo no locatário secundário pela duração solicitada.

- O usuário entra com sua identidade de locatário principal para acessar o aplicativo hospedado em uma assinatura vinculada a um locatário secundário.

Identidades externas. A ID externa do Microsoft Entra permite a interação segura com usuários fora da sua organização. Os administradores de locatário primário têm várias responsabilidades de configuração para aplicativos registrados no locatário principal. Eles devem configurar políticas de colaboração externa (B2B) e de acesso entre locatários com suas organizações parceiras. Eles também devem configurar quaisquer fluxos de trabalho do ciclo de vida para os usuários convidados e seu acesso. As atividades envolvidas no gerenciamento de identidades externas no locatário principal incluem:

- Controlar o acesso para usuários fora da sua organização

- Gerenciando configurações de colaboração B2B e políticas de acesso entre locatários (XTAP) para organizações parceiras

- Configurando a Governança de ID do Microsoft Entra para revisar e remover usuários externos que não têm mais acesso a recursos

Gestão de Identidade Privilegiada. O Microsoft Entra Privileged Identity Management (PIM) permite a administração just-in-time de funções do Microsoft Entra, funções do Azure e grupos de segurança do Microsoft Entra. Os administradores de locatários primários são responsáveis por configurar e gerenciar o Microsoft Entra PIM no locatário principal.

Governança de identidade de locatário secundário

Você deve usar identidades de locatário primário para gerenciar locatários secundários. Esse modelo de gerenciamento reduz o número de contas separadas e credenciais que os administradores precisam manter. A configuração de recursos de governança de identidade em locatários secundários simplifica ainda mais o gerenciamento. Você pode usar um modelo de autoatendimento para integrar usuários externos (convidados B2B) do locatário principal.

A equipe que gerencia um locatário secundário tem várias responsabilidades em seu locatário secundário. Eles configuram o gerenciamento de direitos. Eles realizam revisões de acesso para auditar o acesso existente. Eles gerenciam identidades externas e configuram o gerenciamento de identidades privilegiadas.

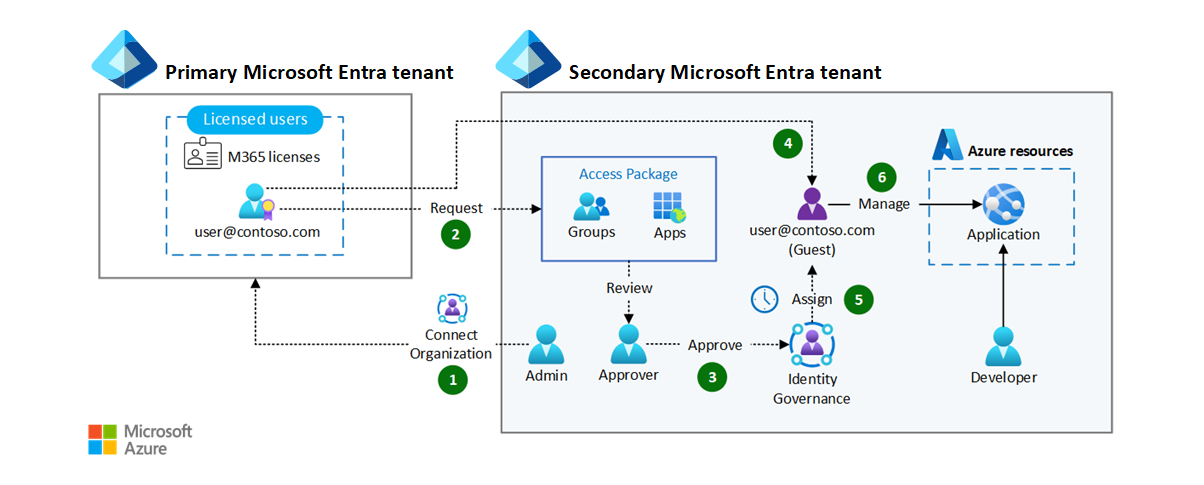

Gerenciamento de direitos. Você precisa configurar a governança de usuário externo para o gerenciamento do Azure. Você deve integrar identidades externas (convidados B2B) do locatário principal para gerenciar recursos do Azure usando um cenário iniciado pelo usuário final usando o gerenciamento de direitos (consulte a figura 3).

Gráfico 3. Gerenciamento de direitos para acesso de convidado externo (B2B), usando contoso.com como um nome de domínio de exemplo.

Gráfico 3. Gerenciamento de direitos para acesso de convidado externo (B2B), usando contoso.com como um nome de domínio de exemplo.

Você deve configurar o acesso de convidado externo (B2B) usando um pacote de acesso de gerenciamento de direitos e seguir este processo (consulte a figura 3):

- Um administrador no locatário secundário adiciona o locatário primário como uma organização conectada e cria um pacote de acesso para os usuários do locatário primário solicitarem.

- O usuário locatário primário solicita o pacote de acesso no locatário secundário.

- Opcionalmente, um aprovador conclui a solicitação.

- Um objeto convidado externo é criado para o usuário no locatário secundário.

- O pacote de acesso é atribuído concedendo elegibilidade para uma função do Azure.

- O usuário gerencia recursos do Azure usando sua identidade externa.

Para obter mais informações, consulte Controlar o acesso para usuários externos no gerenciamento de direitos.

Identidades externas. A ID Externa do Microsoft Entra permite que os usuários no locatário primário interajam com recursos no locatário secundário. O processo descrito na figura 3 usa identidades externas do locatário primário para gerenciar assinaturas do Azure anexadas ao locatário secundário. As atividades envolvidas no gerenciamento de identidades externas no locatário secundário incluem:

- Gerenciando configurações de colaboração B2B e políticas de acesso entre locatários (XTAP) para o locatário principal e outras organizações parceiras

- Usando a Governança de Identidade para revisar e remover usuários externos que não têm mais acesso a recursos

Gestão de Identidade Privilegiada. O Microsoft Entra PIM permite a administração just-in-time para funções do Microsoft Entra, funções do Azure e grupos de segurança privilegiados. Os administradores de locatários secundários são responsáveis por configurar e gerenciar o Microsoft Entra PIM para funções administrativas usadas para gerenciar o locatário secundário do Microsoft Entra e o ambiente do Azure.

Operações de segurança

A equipe de operações de segurança de uma organização de defesa deve proteger, detectar e responder a ameaças em ambientes locais, híbridos e multicloud. Eles precisam proteger seus usuários, controlar dados confidenciais, investigar ameaças em dispositivos e servidores de usuários. Eles também precisam corrigir a configuração insegura de recursos locais e na nuvem. Os operadores de segurança em organizações de defesa multilocatário geralmente operam a partir do locatário principal, mas podem alternar entre locatários para determinadas ações.

Operações de segurança do locatário principal

Os operadores de segurança no locatário principal precisam monitorar e gerenciar alertas do Microsoft 365 no locatário principal. Esse trabalho envolve o gerenciamento de serviços Microsoft Sentinel e Microsoft Defender XDR, como o Microsoft Defender for Endpoint (MDE).

Sentinel e Microsoft 365. Você implanta uma instância do Microsoft Sentinel em uma assinatura anexada ao locatário principal. Você deve configurar conectores de dados para essa instância do Sentinel. Os conectores de dados permitem que a instância do Sentinel ingira logs de segurança de várias fontes. Essas fontes incluem o Office 365, o Microsoft Defender XDR, o Microsoft Entra ID, o Entra Identity Protection e outras cargas de trabalho no locatário principal. Os operadores de segurança que monitoram incidentes e alertas para o Microsoft 365 devem usar o locatário principal. As atividades envolvidas no gerenciamento do Sentinel para Microsoft 365 no locatário principal incluem:

- Monitorando e corrigindo usuários e entidades de serviço arriscados no locatário principal

- Configurando conectores de dados para o Microsoft 365 e outras fontes de dados de locatário primário disponíveis para o Microsoft Sentinel

- Criação de pastas de trabalho, blocos de anotações, regras de análise e orquestração e resposta de segurança (SOAR) no ambiente do Microsoft 365

Microsoft Defender XDR. Você gerencia o Microsoft Defender XDR no locatário principal. O locatário principal é onde você usa os serviços do Microsoft 365. O Microsoft Defender XDR ajuda a monitorar alertas e corrigir ataques contra usuários, dispositivos e entidades de serviço. As atividades incluem o gerenciamento de componentes do Microsoft Defender XDR. Esses componentes incluem o Defender for Endpoint, o Defender for Identity, o Defender for Cloud Apps, o Defender for Office.

Resposta do Microsoft Defender for Endpoint (MDE) (estações de trabalho). Você precisa associar estações de trabalho de usuário final ao locatário principal e usar o Microsoft Intune para gerenciá-las. Os operadores de segurança precisam usar o MDE para responder a ataques detectados. A resposta pode ser isolar estações de trabalho ou coletar um pacote de investigação. As ações de resposta do Defender for Endpoint para dispositivos de usuário ocorrem no serviço MDE do locatário principal. As atividades envolvidas no gerenciamento da resposta MDE no locatário principal incluem o gerenciamento de grupos de dispositivos e funções.

Operações de segurança de locatário secundário

Esta seção descreve como você deve monitorar e proteger os recursos do Azure em assinaturas em locatários secundários. Você precisa do Defender for Cloud, do Microsoft Sentinel e do Microsoft Defender for Endpoint (MDE). Você precisa usar o Farol do Azure e identidades externas para atribuir permissões a operadores de segurança no locatário principal. Essa configuração permite que os operadores de segurança usem uma conta e um dispositivo de acesso privilegiado para gerenciar a segurança entre locatários.

Sentinel (nuvem, local). Você precisa atribuir permissões e configurar o Sentinel para ingerir sinais de segurança de recursos do Azure implantados em assinaturas vinculadas ao locatário secundário.

Atribuir permissões. Para que os operadores de segurança no locatário principal usem o Microsoft Sentinel, você precisa atribuir permissões usando funções do Gerenciador de Recursos do Azure. Você pode usar o Farol do Azure para atribuir essas funções a usuários e grupos de segurança no locatário principal. Essa configuração permite que os operadores de segurança operem em espaços de trabalho do Sentinel em diferentes locatários. Sem o Lighthouse, os operadores de segurança precisariam de contas de convidado ou credenciais separadas para gerenciar o Sentinel nos locatários secundários.

Configure Sentinel. Você deve configurar o Microsoft Sentinel em um locatário secundário para ingerir logs de segurança de várias fontes. Essas fontes incluem logs de recursos do Azure no locatário secundário, servidores locais e dispositivos de rede de propriedade e gerenciados no locatário secundário. As atividades envolvidas no gerenciamento do Sentinel e no local no locatário secundário incluem:

- Atribuindo funções do Sentinel e configurando o Azure Lighthouse para conceder acesso aos operadores de segurança do locatário principal

- Configurando conectores de dados para o Gerenciador de Recursos do Azure, o Defender for Cloud e outras fontes de dados de locatário secundárias disponíveis para o Microsoft Sentinel

- Criando pastas de trabalho, blocos de anotações, regras de análise e orquestração e resposta de segurança (SOAR) no ambiente secundário do locatário do Azure

Microsoft Defender para Nuvem. O Defender for Cloud apresenta recomendações de segurança e alertas para recursos no Azure, no local ou em outros provedores de nuvem. Você precisa atribuir permissões para configurar e gerenciar o Defender for Cloud.

Atribuir permissões. Você precisa atribuir permissões aos operadores de segurança no locatário principal. Assim como o Sentinel, o Defender for Cloud também usa funções do Azure. Você pode atribuir funções do Azure a operadores de segurança de locatário primários usando o Azure Lighthouse. Essa configuração permite que os operadores de segurança no locatário principal vejam recomendações e alertas do Defender for Cloud sem alternar diretórios ou entrar com uma conta separada no locatário secundário.

Configure o Defender para Cloud. Você precisa habilitar o Defender for Cloud e gerenciar recomendações e alertas. Ative proteções de carga de trabalho aprimoradas para recursos em assinaturas vinculadas a locatários secundários.

Resposta do Microsoft Defender for Endpoint (MDE) (servidores). O Defender for Servers é uma proteção aprimorada do Defender for Cloud para servidores que inclui o MDE.

Atribuir permissões. Quando você habilita um plano do Defender for Server em um locatário secundário, a extensão MDE é implantada automaticamente em suas VMs. Essa extensão MDE integra o servidor ao serviço MDE para o locatário secundário.

O MDE usa o portal e o modelo de permissões do Microsoft Defender. Você deve usar identidades externas (convidados B2B) para dar aos operadores de segurança no locatário principal acesso ao MDE. Atribua funções MDE a grupos de segurança do Microsoft Entra e adicione os convidados como membros do grupo para que eles possam executar ações de resposta nos servidores.

Configurar o MDE. Você precisa configurar e gerenciar grupos de dispositivos e funções no Microsoft Defender for Endpoint para o locatário secundário.