Fase de projeto 4: Conectividade de saída com a Internet

As escolhas feitas durante essa fase de design são determinadas pelos requisitos de conectividade de saída da Internet dos aplicativos implantados na Solução VMware do Azure. O acesso básico à Internet pode ser suficiente para permitir que máquinas virtuais hospedadas na nuvem privada baixem atualizações de software. Cenários de colaboração B2B nos quais o acesso a uma API de terceiros é permitido somente a partir de endereços IP autorizados podem exigir controle granular sobre o pool de NAT. Em cenários de VDI (Virtual Desktop Infrastructure), o volume de sessões de navegação na Internet que precisam ser suportadas pode exigir controle sobre o tamanho do pool de NAT.

Quase invariavelmente, você precisa aumentar a segurança do acesso de saída à Internet roteando conexões por meio de um firewall ou dispositivo proxy. A Solução VMware do Azure dá suporte à implantação desses dispositivos na própria nuvem privada ou em uma rede virtual do Azure conectada à nuvem privada. Escolher entre essas duas opções é o principal objetivo desta fase de projeto. Sua escolha é determinada por estas considerações:

- Para otimização de custos e consistência, você pode usar NVAs de acesso à Internet de segurança aprimorada pré-existentes (como firewalls e proxies de encaminhamento) implantados em redes virtuais do Azure.

- As soluções de PaaS (plataforma como serviço) do Azure podem reduzir a sobrecarga de gerenciamento. Você pode usar o Firewall do Azure para acesso à Internet de segurança aprimorada, especialmente se habilitar os recursos de SKU Premium.

- Você pode implantar firewalls de terceiros e/ou dispositivos proxy como dispositivos virtuais na Solução VMware do Azure. Consulte a documentação do fornecedor para obter instruções de instalação e topologias recomendadas.

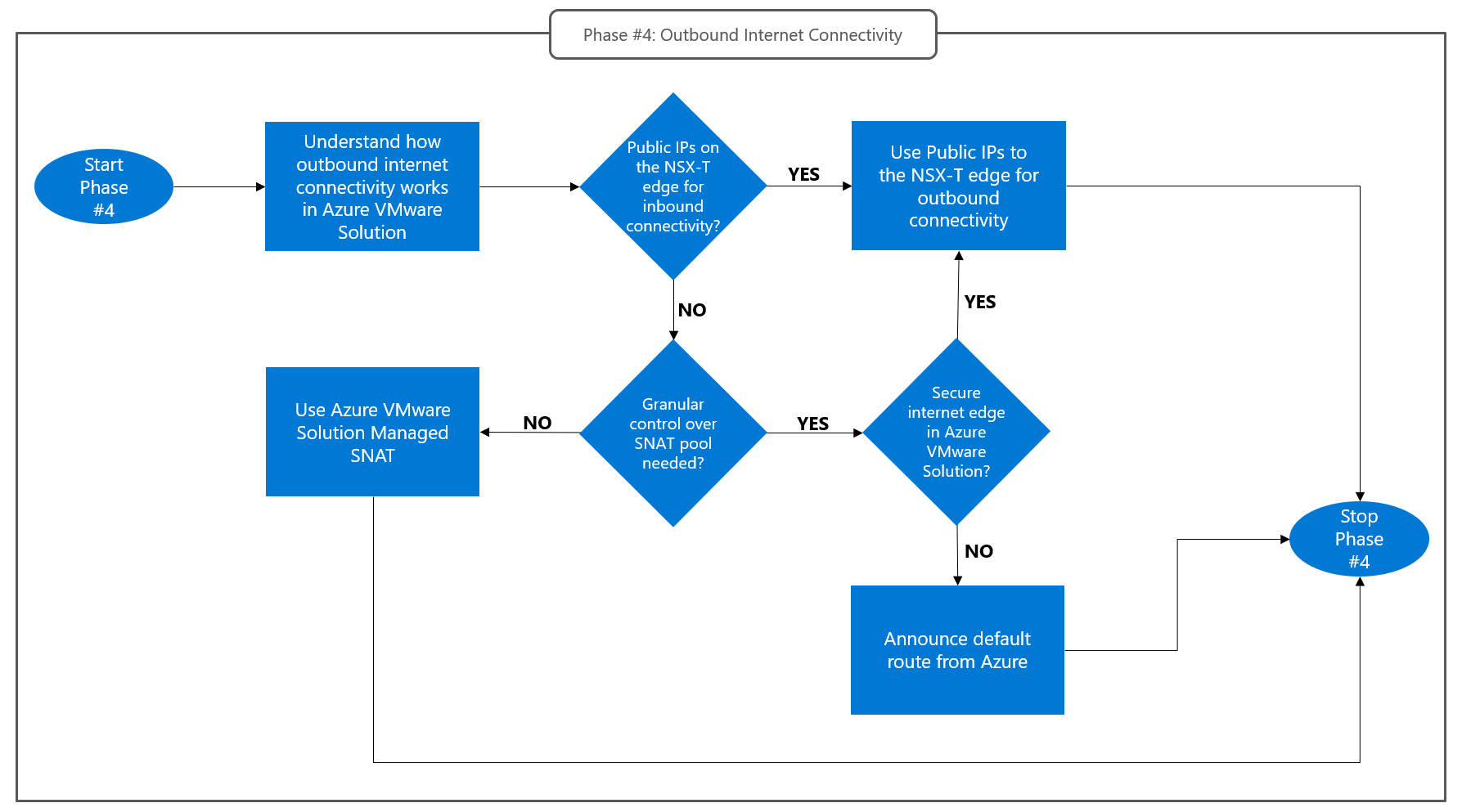

As escolhas feitas durante essa fase de design dependem das escolhas feitas durante a fase 3. Se você selecionar IP público na borda do data center NSX-T como sua opção de conectividade de entrada com a Internet, também precisará usá-lo para conectividade de saída. Todas as conexões de saída iniciadas por máquinas virtuais na Solução VMware do Azure são gerenciadas na borda NSX-T. As conexões são convertidas por meio da Conversão de Endereços de Rede de Origem (SNAT) para endereços no prefixo IP Público do Azure associado à borda NSX-T da nuvem privada.

O fluxograma a seguir resume como abordar essa fase de projeto:

Rotas padrão e conectividade de saída com a Internet na Solução VMware do Azure

O roteamento para conexões de saída da Internet iniciadas por máquinas virtuais em uma nuvem privada da Solução VMware do Azure é determinado pelas rotas padrão configuradas. Diferentes rotas padrão são usadas para segmentos de gerenciamento e carga de trabalho:

- A rede de gerenciamento da nuvem privada (que hospeda o vCenter Server e o gerenciamento do NSX-T) sempre usa uma rota padrão que fornece acesso direto à Internet por meio de uma interrupção de internet gerenciada pela plataforma. Essa rota padrão não pode ser substituída. Você não tem controle sobre o pool SNAT para conexões iniciadas a partir da rede de gerenciamento.

- Todos os segmentos de carga de trabalho compartilham a mesma configuração de rota padrão. A configuração de rota pode ser uma das seguintes:

- Acesso à Internet através de um breakout gerenciado pela plataforma, com SNAT fornecido pela plataforma. Os usuários não têm controle sobre os endereços IP públicos no pool SNAT. Para obter mais informações, consulte Azure VMware Solution managed SNAT.

- Acesso à Internet através de um breakout gerenciado por plataforma, com SNAT configurado pelo usuário no NSX-T. Os usuários são responsáveis por:

- Provisionando prefixos IP públicos do Azure para o pool SNAT.

- Definição de regras NAT na borda NSX-T. Para obter mais informações, consulte Endereço IPv4 público do Azure para NSX-T Data Center Edge.

- Uma rota padrão anunciada no circuito Azure ExpressRoute da nuvem privada. Essa rota padrão pode ser originada por um dispositivo compatível com BGP em uma rede virtual do Azure ou em um site local. O SNAT é de responsabilidade do usuário e deve ser executado por dispositivos de rede em redes virtuais do Azure ou locais. Para obter mais informações, consulte Serviço de Internet hospedado no Azure.

Você pode configurar a conectividade de saída com a Internet para segmentos de carga de trabalho usando o portal do Azure. Selecione uma das opções discutidas nas próximas seções. Para obter mais informações, consulte Considerações de design de conectividade com a Internet.

Usar o SNAT gerenciado da Solução VMware do Azure

O SNAT gerenciado é a maneira mais fácil de implementar o acesso à Internet de saída na Solução VMware do Azure. Quando você habilita essa opção em uma nuvem privada, uma rota padrão é instalada em gateways T0/T1. A rota encaminha o tráfego vinculado à Internet para uma borda gerenciada pela plataforma. A borda gerenciada da plataforma executa o SNAT. Você não tem controle sobre o pool de NAT. Você pode usar o SNAT gerenciado para fornecer acesso direto à Internet às máquinas virtuais da Solução VMware do Azure. Você também pode definir topologias NSX-T nas quais conexões vinculadas à Internet iniciadas por máquinas virtuais são roteadas para dispositivos de borda de Internet de segurança aprimorada (firewalls ou proxies de encaminhamento) que são implantados como dispositivos virtuais na própria nuvem privada. A seguir estão alguns motivos típicos para decidir não usar essa opção para conectividade de saída:

- Você precisa de controle granular sobre o pool de NAT. Por exemplo, se você precisar usar o SNAT para traduzir, por meio de IPs públicos, conexões iniciadas por máquinas virtuais específicas para apontar para pontos de extremidade públicos específicos. Nesse caso, você deve considerar o uso de IP público na borda do data center NSX-T.

- Você selecionou IP público na borda do data center NSX-T para conectividade de entrada de entrada na Internet durante a fase de design 3. Nesse caso, você também precisa usar o IP Público na Borda do Data Center NSX-T para conectividade de saída com a Internet. Para obter mais informações, consulte a próxima seção.

- Você deseja rotear conexões de Internet de saída por meio de uma borda de Internet de segurança aprimorada hospedada em uma rede virtual do Azure (ou em um site local). Nesse caso, uma rota padrão deve ser originada da borda da Internet no Azure e anunciada para a nuvem privada. Para obter mais informações, consulte a seção Originar uma rota padrão do Azure deste artigo.

Implantar IP público na borda do data center NSX-T

Quando você usa IP Público na Borda do Data Center NSX-T, existe uma rota padrão que encaminha o tráfego de gateways T1/T0 para a borda de Internet da rede do Azure na nuvem privada. As conexões de saída da Internet em gateways T1 devem ser traduzidas via SNAT para usar um dos IPs públicos associados à nuvem privada. Para obter informações sobre como configurar regras NAT em gateways T1, consulte Acesso de saída à Internet para VMs. Você pode usar essa opção para fornecer acesso direto à Internet às máquinas virtuais da Solução VMware do Azure. Você também pode definir topologias NSX-T que roteiam conexões vinculadas à Internet iniciadas por máquinas virtuais da Solução VMware do Azure para dispositivos de borda de Internet de segurança aprimorada (firewalls ou proxies de encaminhamento) que são implantados como dispositivos virtuais na nuvem privada.

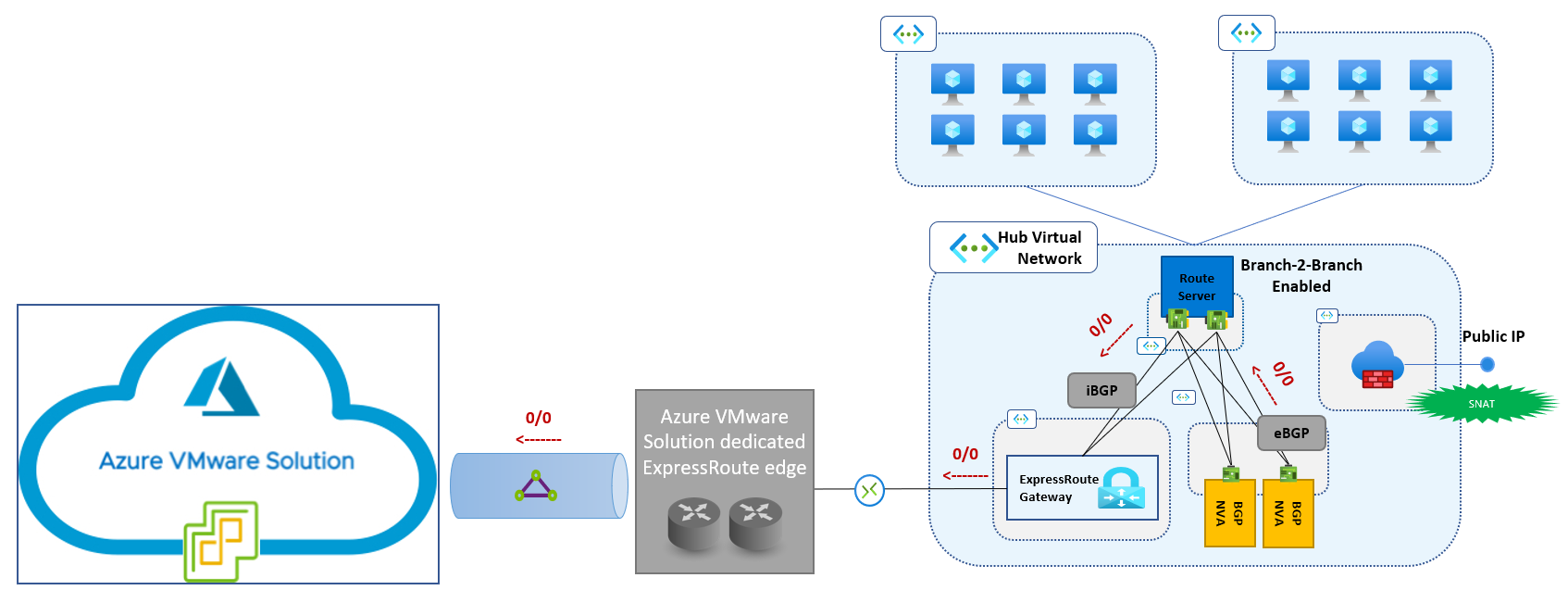

Originar uma rota padrão do Azure (rede virtual gerenciada pelo cliente ou WAN Virtual do Azure)

Você pode rotear o tráfego vinculado à Internet iniciado pelas máquinas virtuais da Solução VMware do Azure para um NVA nativo do Azure anunciando uma rota padrão no circuito gerenciado da Rota Expressa da nuvem privada. Os gateways T0 da nuvem privada usam a rota padrão recebida do Azure e enviam tráfego vinculado à Internet para o próximo salto especificado pela rota padrão recebida. Se os NVAs de borda da Internet no Azure oferecerem suporte a BGP, você poderá usá-los como alto-falantes BGP para originar a rota padrão. Se os NVAs não suportarem BGP (ou não puderem ser usados como alto-falantes BGP devido a restrições de segurança), você poderá implantar outros NVAs para servir como alto-falantes BGP. Um cenário típico que requer NVAs extras compatíveis com BGP é quando você estiver usando o Firewall do Azure na borda da Internet do Azure. (O Firewall do Azure não oferece suporte a BGP.) A topologia de rede resultante é mostrada aqui:

Próximas etapas

Saiba mais sobre a governança da Solução VMware do Azure.