Configurar uma VPN site a site no vWAN para Solução VMware no Azure

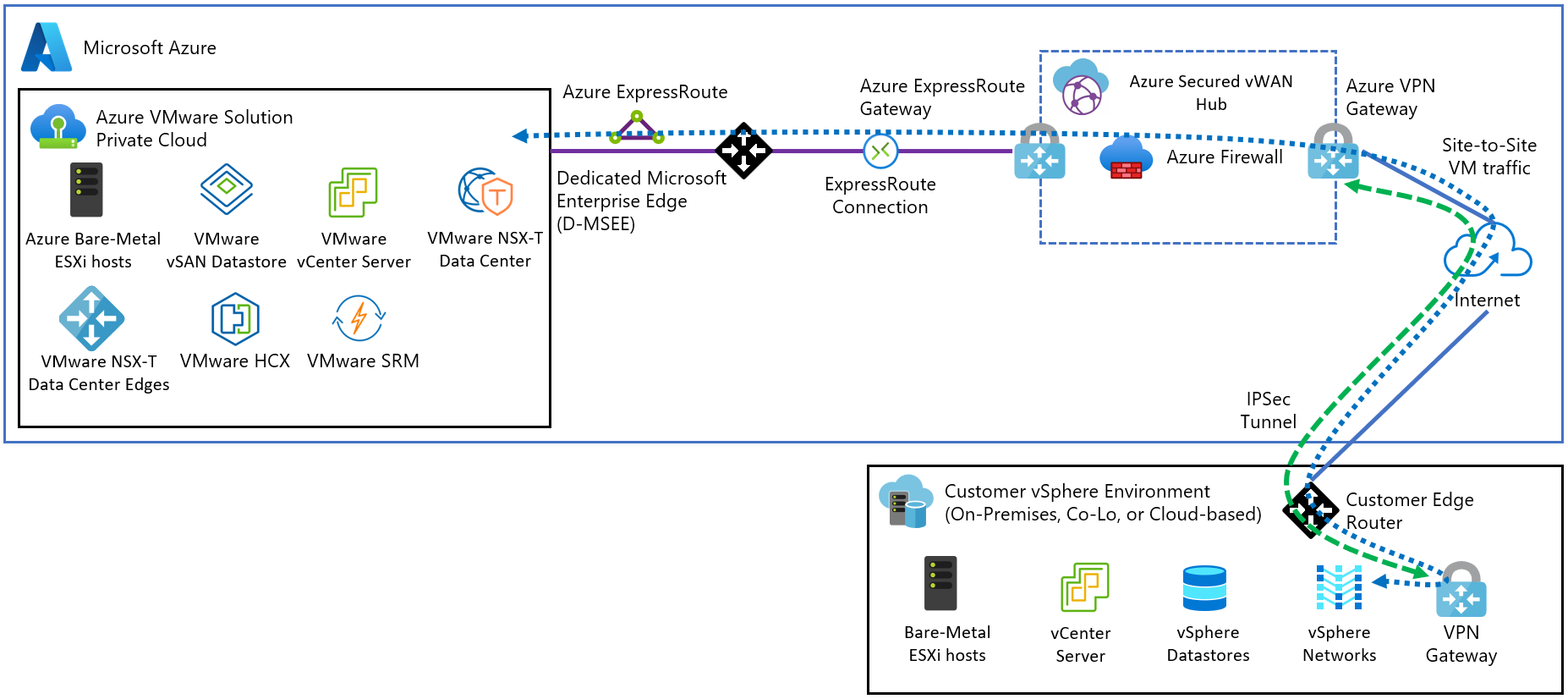

Neste artigo, saiba como estabelecer um túnel VPN (IPsec IKEv1 e IKEv2) de encerramento site a site no hub de WAN Virtual do Microsoft Azure. O hub contém o gateway de ExpressRoute da Solução VMware no Azure e o gateway de VPN site a site. Ele conecta um dispositivo VPN local a um ponto de extremidade da Solução VMware no Azure.

Pré-requisitos

Você deve ter um endereço IP voltado para o público terminando em um dispositivo VPN local.

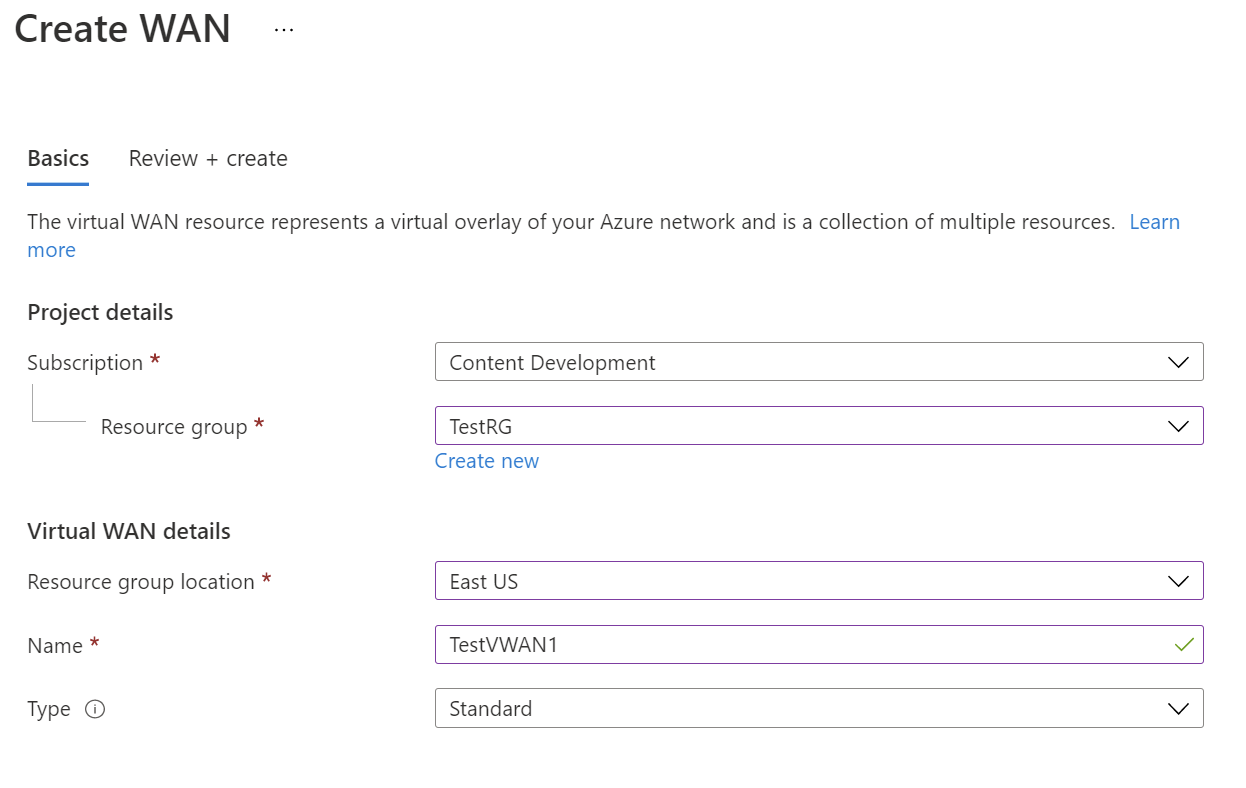

Criar uma WAN Virtual do Azure

No portal, na barra Pesquisar recursos, digite WAN Virtual na caixa de pesquisa e selecione Enter.

Escolha WAN Virtual nos resultados. Na página WANs Virtuais, selecione + Criar para abrir a página Criar WAN.

Na página Criar WAN, na guia Básico, preencha os campos. Modifique os valores de exemplo a serem aplicados ao seu ambiente.

- Assinatura: escolha a assinatura que você quer usar.

- Grupo de recursos: crie um novo ou use um existente.

- Localização do grupo de recursos: escolha uma localização de recursos na lista suspensa. Uma WAN é um recurso global e não pode residir em uma região específica. No entanto, você deve selecionar uma região a fim de gerenciar e localizar o recurso de WAN criado.

- Nome: digite o nome que você quer dar à sua WAN Virtual.

- Tipo: Básico ou Standard. Selecione Padrão. Se você selecionar Básico, entenda que as WANs virtuais Básicas só podem conter hubs Básicos. Os hubs básicos só podem ser usados para conexões site a site.

Quando terminar de preencher os campos, na parte inferior da página, selecione Examinar + Criar.

Depois que a validação for aprovada, clique em Criar para criar a WAN Virtual.

Criar um hub virtual

Um hub virtual é uma rede virtual criada e usada pela WAN Virtual do Azure. Ele é o núcleo da rede de WAN Virtual em uma região. Ele pode conter gateways para site a site e ExpressRoute.

Dica

Você também pode criar um gateway em um hub existente.

Acesse a WAN virtual criada. No painel esquerdo da página WAN virtual, em Conectividade, selecione Hubs.

Na página Hubs, selecione +Novo Hub para abrir a página Criar hub virtual.

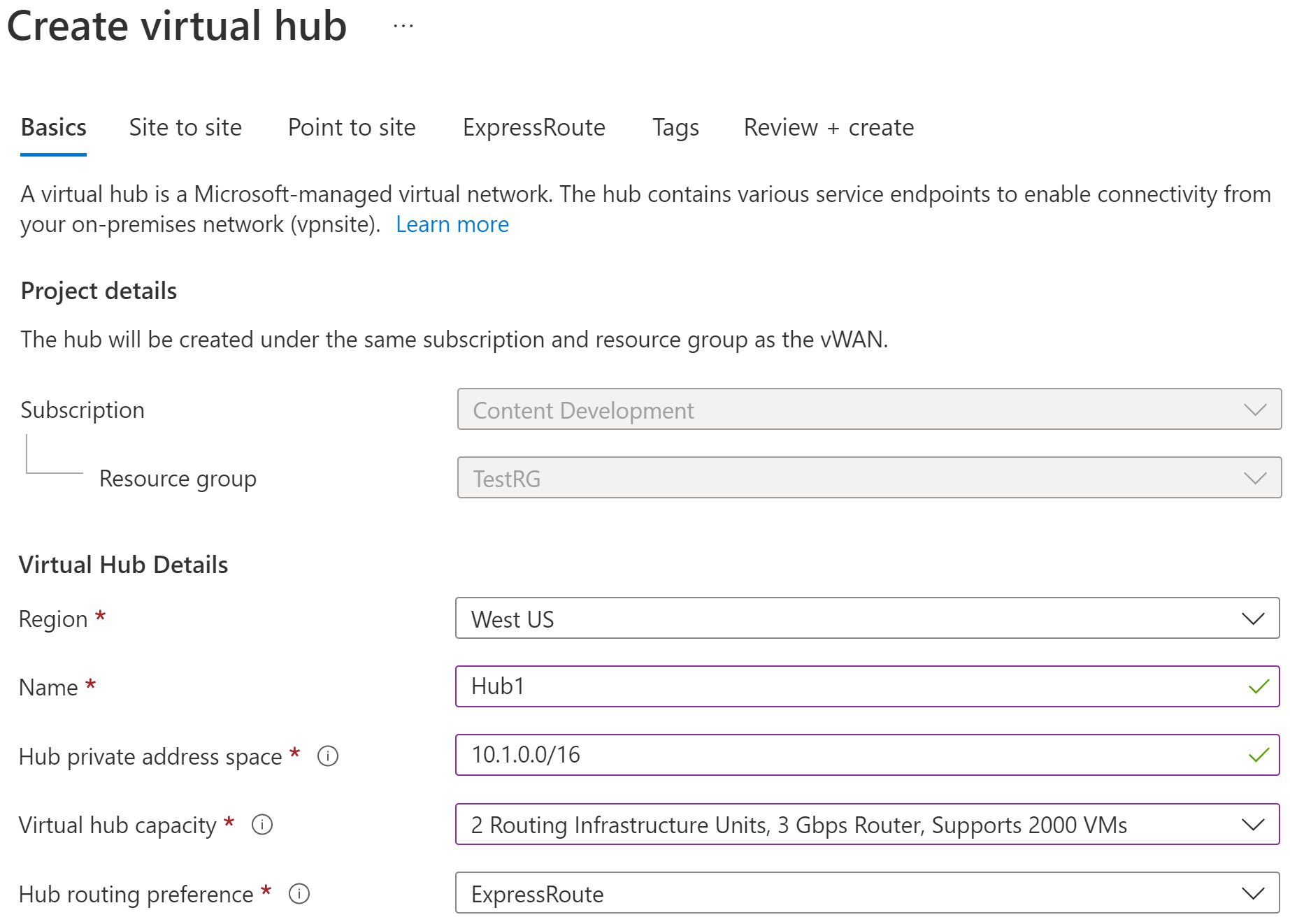

Na página Criar Hub Virtual, na guia Básico, preencha os seguintes campos:

- Região: selecione a região na qual você deseja implantar o hub virtual.

- Nome: o nome pelo qual você deseja que o hub virtual seja conhecido.

- Espaço de endereço privado do hub: o intervalo de endereços do hub na notação CIDR. O espaço de endereço mínimo é /24 para criar um hub.

- Capacidade do hub virtual: escolha na lista suspensa. Para obter mais informações, consulte Configurações do hub virtual.

- Preferência de roteamento do hub: mantenha a configuração padrão, ExpressRoute, a menos que você tenha uma necessidade específica de alterar esse campo. Para obter mais informações, confira Preferência de roteamento do hub virtual.

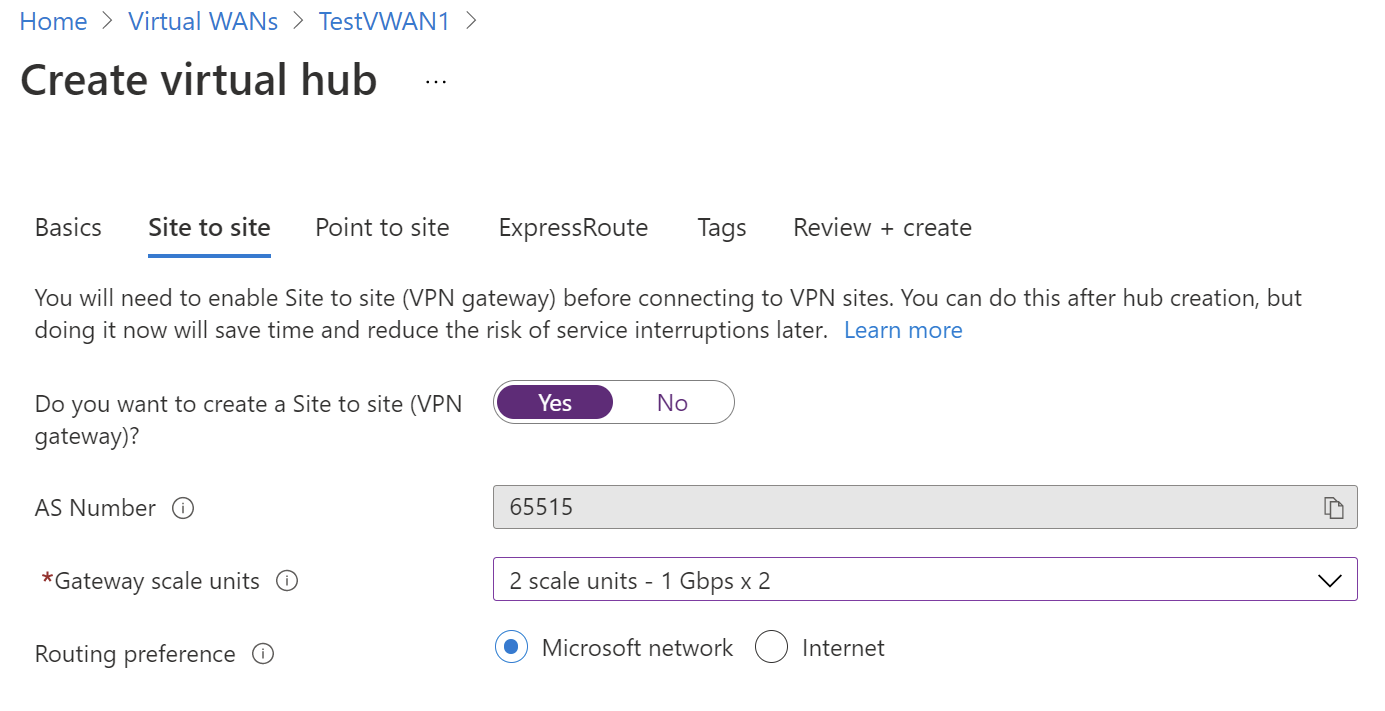

Criar um gateway de VPN

Na página Criar hub virtual, clique em Site a site para abrir a guia Site a site.

Na guia Site a site, preencha os seguintes campos:

Selecione Sim para criar uma VPN site a site.

Número do AS: o campo de Número do AS não pode ser editado.

Unidade de escala de gateway: Selecione o valor das Unidades de escala de gateway no menu suspenso. A unidade de escala permite escolher a taxa de transferência agregada do gateway de VPN que está sendo criado no hub virtual ao qual conectar os sites.

Se você escolher que 1 unidade de escala = 500 Mbps, isso significará que duas instâncias de redundância serão criadas, cada uma com uma taxa de transferência máxima de 500 Mbps. Por exemplo, se você tiver cinco ramificações, cada uma com 10 Mbps, precisará de um total de 50 Mbps na cabeceira de rede. O planejamento da capacidade total do gateway de VPN do Azure deve ser realizado depois de avaliar a capacidade necessária para dar suporte ao número de branches para o Hub.

Preferência de roteamento: a preferência de roteamento do Azure permite que você escolha como o tráfego é encaminhado entre o Azure e a Internet. Você pode optar por rotear o tráfego por meio da rede da Microsoft ou da rede do ISP (Internet pública). Essas opções também são conhecidas como roteamento cold potato e hot potato, respectivamente.

O endereço IP público na WAN Virtual é atribuído pelo serviço com base na opção de roteamento escolhida. Para obter mais informações sobre a preferência de roteamento por meio da rede da Microsoft ou do ISP, confira o artigo Preferência de roteamento.

Selecione Examinar + Criar para validar.

Selecione Criar para criar o hub e o gateway. Isso pode demorar até 30 minutos. Depois de 30 minutos, Atualize para exibir o hub na página Hubs. Selecione Ir para o recurso para navegar até o recurso.

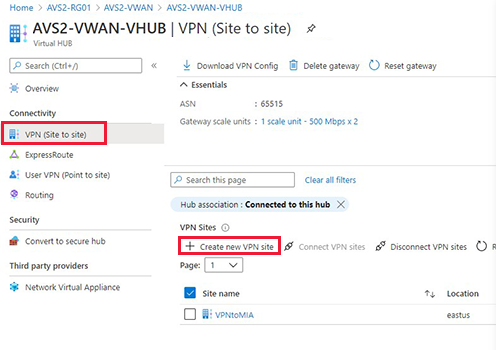

Criar uma VPN site a site

No portal do Azure Selecione, selecione a WAN Virtual criada anteriormente.

Na Visão geral do hub virtual, selecione Conectividade>VPN (Site a site)>Criar site de VPN.

Na guia Noções básicas, insira os campos obrigatórios.

Região - anteriormente conhecida como Local. É o local em que você deseja criar este recurso de site.

Nome: o nome que você deseja dar ao site local.

Fornecedor de dispositivo: o nome do fornecedor de dispositivo VPN, por exemplo, Citrix, Cisco ou Barracuda. Isso ajuda a equipe do Azure a entender melhor seu ambiente para adicionar possibilidades de otimização adicionais futuramente ou para ajudá-lo a solucionar problemas.

Espaço de endereço privado: o espaço de endereço IP de CIDR localizado no site local. O tráfego destinado a esse espaço de endereço é roteado para o site local. O bloco de CIDR apenas será necessário se o BGP não estiver habilitado para o site.

Observação

Caso edite o espaço de endereço depois de criar o site (por exemplo, inserir um espaço de endereço adicional), pode levar de 8 a 10 minutos para atualizar as rotas efetivas enquanto os componentes são recriados.

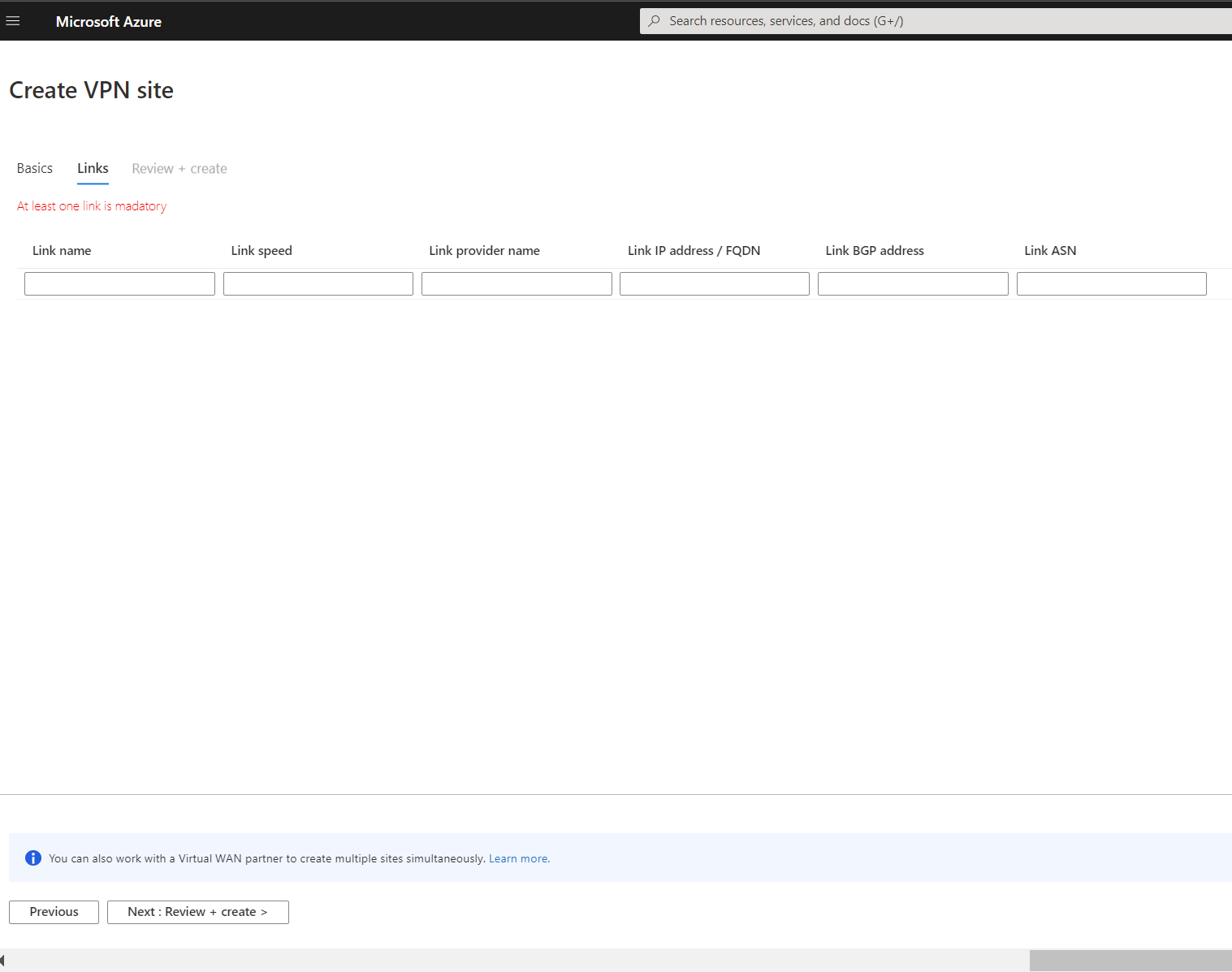

Selecione Links para adicionar informações sobre os links físicos no branch. Se você tiver um dispositivo CPE do parceiro de WAN Virtual, verifique com o parceiro para ver se essas informações são trocadas com o Azure como parte do upload de informações de ramificação configurado em seus sistemas.

A especificação de nomes de link e provedor permite distinguir entre qualquer número de gateways que eventualmente possam ser criados como parte do hub. O BGP e o ASN (número do sistema autônomo) devem ser exclusivos dentro da organização. O BGP garante que a Solução VMware no Azure e os servidores locais anunciem as respectivas rotas no túnel. Quando desabilitado, as sub-redes que precisam ser anunciadas devem ser mantidas manualmente. Se as sub-redes forem ignoradas, o HCX falha ao formar a malha de serviço.

Importante

Por padrão, o Azure atribui um endereço IP privado do intervalo de prefixo GatewaySubnet automaticamente como o endereço IP para BGP do Azure no gateway de VPN do Azure. O endereço APIPA para BGP do Azure personalizado é necessário quando os dispositivos VPN locais usam um endereço APIPA (169.254.0.1 a 169.254.255.254) como o IP do BGP. O gateway de VPN do Azure escolherá o endereço APIPA personalizado se o recurso de gateway de rede local correspondente (rede no local) tiver um endereço APIPA como o IP do par de BGP. Se o gateway de rede local usar um endereço IP regular (não APIPA), o gateway de VPN do Azure será revertido para o endereço IP privado do intervalo de GatewaySubnet.

Selecione Examinar + criar.

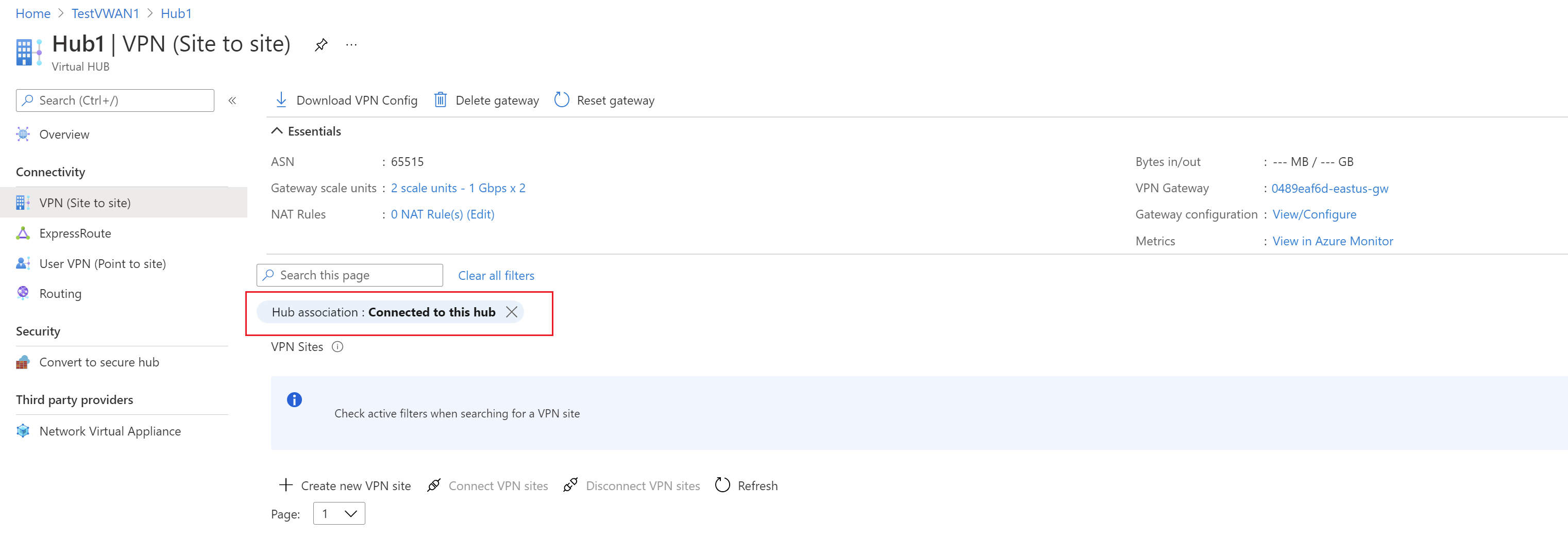

Navegue para o hub virtual desejado e desmarque a Associação de hub para conectar o site VPN ao hub.

(Opcional) Criar túneis de VPN site a site baseadas em políticas

Importante

Essa é uma etapa opcional e se aplica somente a VPNs baseadas em políticas.

As configurações de VPN baseadas em políticas exigem que as redes locais e da Solução VMware no Azure sejam especificadas, incluindo os intervalos de hub. Esses intervalos especificam o domínio de criptografia do ponto de extremidade local do túnel da VPN baseada em política. O lado da Solução VMware no Azure requer somente que o indicador do seletor de tráfego baseado em políticas esteja habilitado.

No portal do Azure, acesse o site de hub de WAN Virtual e, em Conectividade, selecione VPN (Site a site).

Selecione o Site VPN em que deseja configurar uma política IPsec personalizada.

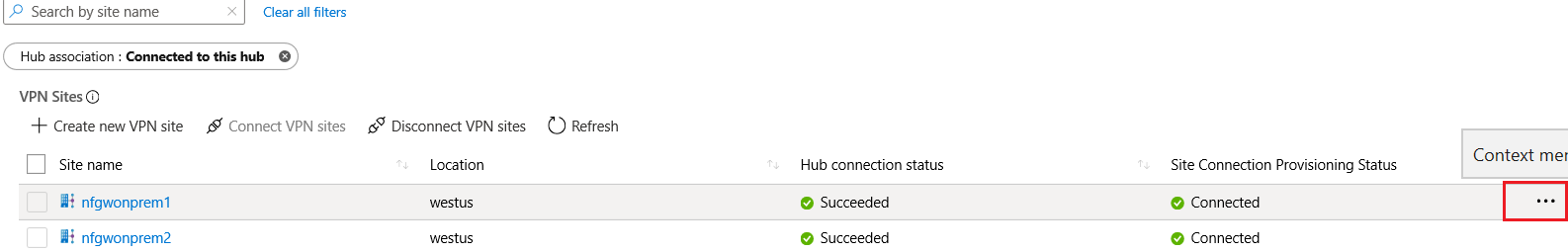

Selecione o nome do site VPN, selecione Mais (...) na extremidade direita e selecione Editar conexão VPN.

Em Protocolo IPsec, selecione Personalizado.

Em Usar o seletor de tráfego baseado em políticas, selecione Habilitar

Especifique os detalhes para Fase 1 do IKE e da Fase 2 do IKE (IPsec).

Altere a configuração IPsec de padrão para personalizada e personalize a política IPsec. Em seguida, selecione Salvar.

Os seletores de tráfego ou as sub-redes que fazem parte do domínio de criptografia baseada em políticas devem ser:

Hub de WAN Virtual

/24Nuvem privada da Solução VMware no Azure

/22Rede virtual do Azure conectada (se estiver presente)

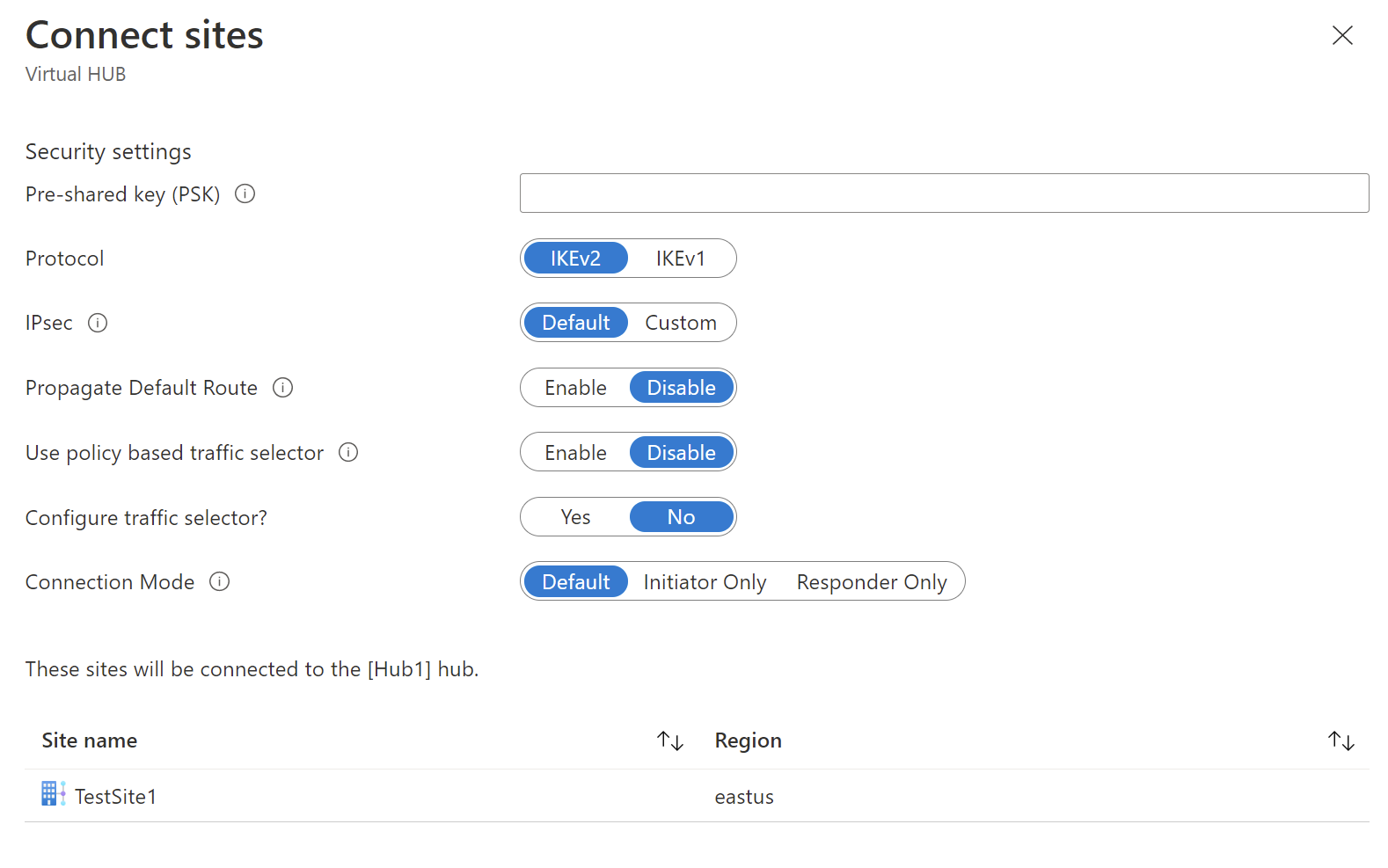

Conectar o site da VPN ao hub

Selecione o nome do site da VPN e selecione Conectar sites VPN.

No campo Chave pré-compartilhada, insira a chave definida anteriormente para o ponto de extremidade local.

Dica

Se você não tem uma chave definida anteriormente, pode deixar esse campo em branco. A chave é gerada automaticamente.

Se você estiver implantando um firewall no hub e for o próximo salto, defina a opção Propagar Rota Padrão como Habilitar.

Quando habilitado, o hub de WAN Virtual se propaga para uma conexão somente se o hub já aprendeu a rota padrão ao implantar um firewall no hub ou se outro site conectado forçou o túnel habilitado. A rota padrão não se origina no hub da WAN virtual.

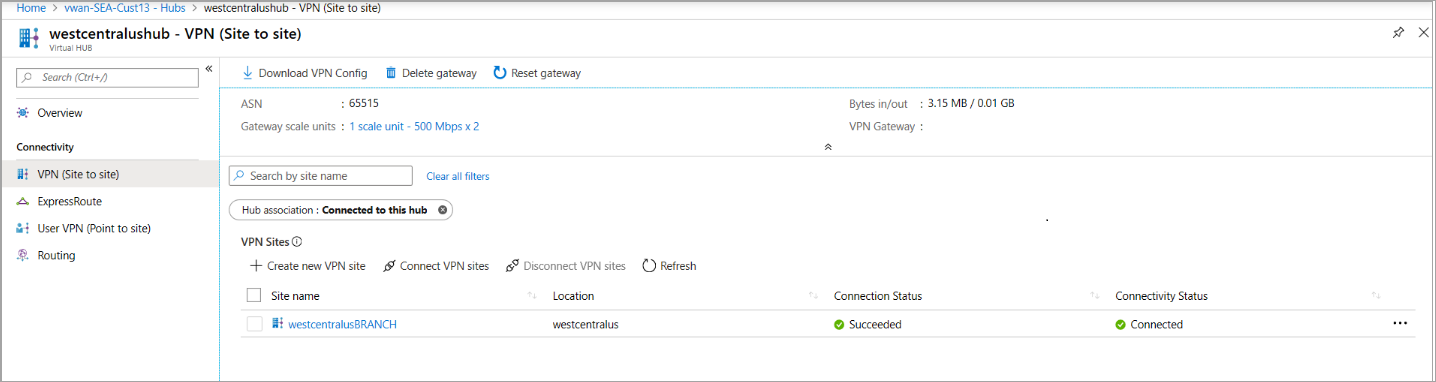

Selecione Conectar. Após alguns minutos, o site exibe o status de conexão e conectividade.

Status da conexão: status do recurso do Azure da conexão que conecta o site VPN ao gateway de VPN do hub do Azure. Quando essa operação de painel de controle é bem-sucedida, o gateway de VPN do Azure e o dispositivo VPN local estabelecem conectividade.

Status de conectividade: status real de conectividade (caminho de dados) entre o gateway de VPN do Azure no hub e o site VPN. Pode mostrar qualquer um dos seguintes estados:

- Desconhecido: normalmente visto se os sistemas de back-end estão trabalhando para fazer a transição para outro status.

- Conectando: o gateway de VPN do Azure está tentando entrar em contato com o site VPN local real.

- Conectado: conectividade estabelecida entre o gateway de VPN do Azure e o site VPN local.

- Desconectado: normalmente visto, se desconectado por qualquer motivo (no local ou no Azure)

Baixe o arquivo de configuração de VPN e aplique-o ao ponto de extremidade local.

Na página VPN (site a site), próximo à parte superior, selecione Baixar VPN Config. O Azure cria uma conta de armazenamento no grupo de recursos 'microsoft-network-[location]', em que o local é o local da WAN. Após aplicar a configuração a seus dispositivos VPN, exclua essa conta de armazenamento.

Após criado, selecione o link para baixá-lo.

Aplique a configuração ao dispositivo de VPN local.

Para obter mais informações sobre o arquivo de configuração, consulte Sobre o arquivo de configuração do dispositivo VPN.

Aplicar patch no ExpressRoute da Solução VMware no Azure no hub da WAN Virtual.

Importante

Primeiro você precisa criar uma nuvem privada para aplicar patches na plataforma.

Importante

Você também deve ter um Gateway de Rota Expressa configurado como parte do Hub de WAN Virtual.

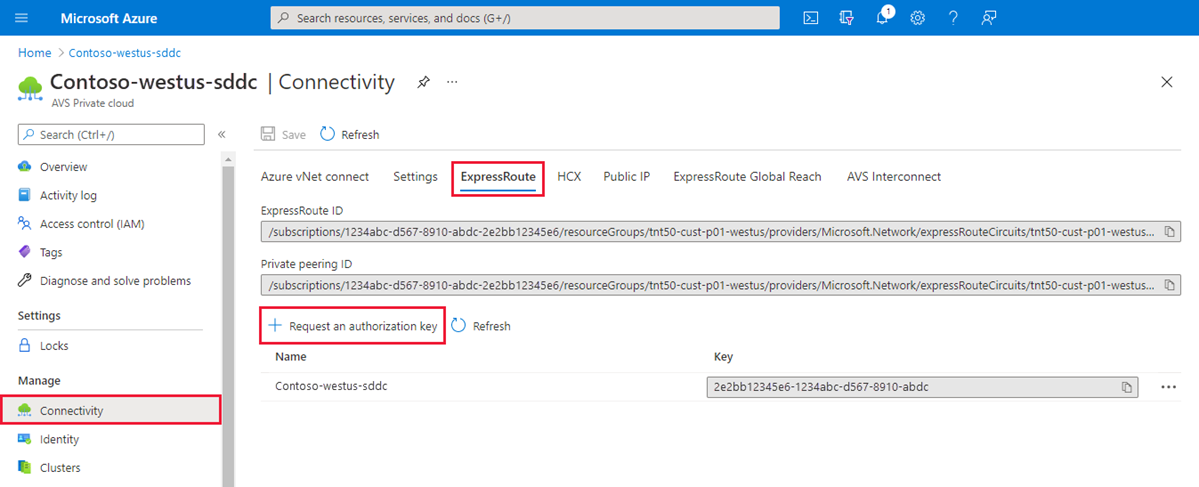

Na portal do Azure, vá para a nuvem privada da Solução VMware no Azure.

Em Gerenciar, selecione Conectividade.

Selecione a guia ExpressRoute e selecione + Solicitar uma chave de autorização.

Forneça um nome para a chave de autorização e selecione Criar.

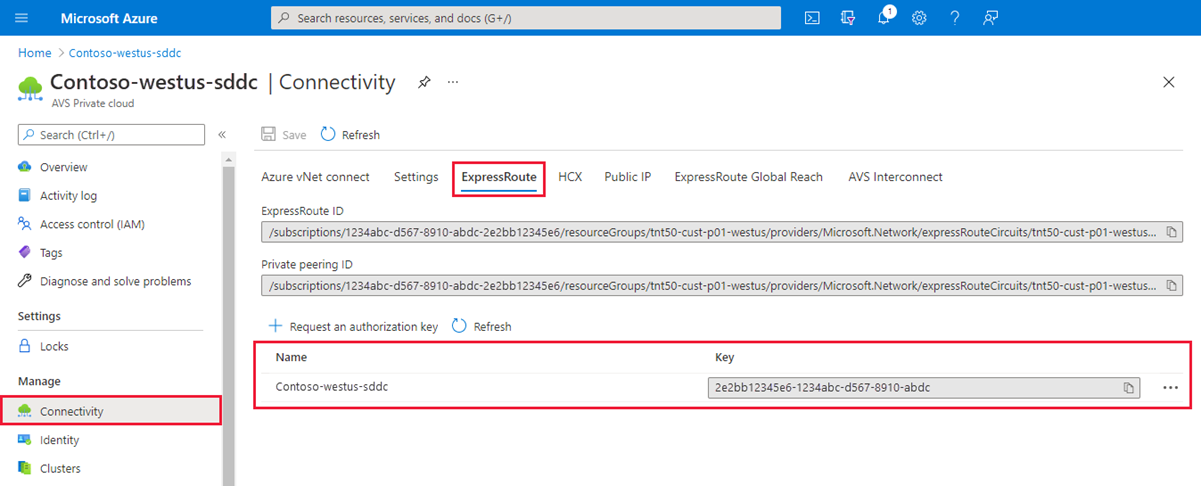

Pode levar cerca de 30 segundos para criar a chave. Depois de criada, a chave aparece na lista de chaves de autorização para a nuvem privada.

Copie a chave de autorização e a ID do ExpressRoute. Você precisa deles para concluir o emparelhamento. A chave de autorização desaparece depois de algum tempo, portanto, copie-a assim que ela for exibida.

Vincule a Solução VMware no Azure e o gateway da VPN no hub da WAN Virtual. Use a chave de autorização e a ID da Rota Expressa (URI do circuito par) da etapa anterior.

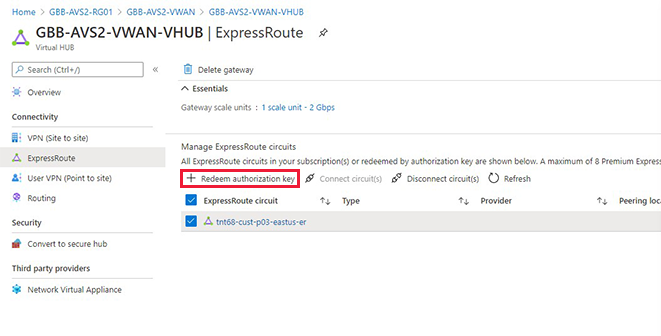

Selecione o gateway do ExpressRoute e selecione Resgatar a chave de autorização.

Cole a chave de autorização no campo Chave de autorização.

Cole a ID do ExpressRoute no campo URI do circuito par.

Selecione a caixa de seleção Associar o circuito do ExpressRoute ao hub automaticamente.

Selecione Adicionar para estabelecer o link.

Teste sua conexão criando um segmento do data center NSX-T e fazendo o provisionamento de uma VM na rede. Execute ping nos pontos de extremidade da solução local e da Solução VMware no Azure.

Observação

Aguarde aproximadamente cinco minutos antes de testar a conectividade de um cliente atrás do circuito do ExpressRoute, por exemplo, uma VM na VNet que você criou anteriormente.