Tutorial: adicionar um segmento de rede do NSX na Solução VMware no Azure

Depois de implantar a Solução VMware no Azure, você poderá configurar um segmento de rede NSX pelo NSX Manager ou pelo portal do Azure. Depois de configurados, os segmentos ficam visíveis na Solução VMware no Azure, no NSX Manager e no vCenter Server. O NSX vem pré-provisionado por padrão com um gateway de camada 0 do NSX no modo Ativo/Ativo e um gateway de camada 1 do NSX no modo Ativo/Em espera. Estes gateways permitem que você conecte os segmentos (comutadores virtuais de expressão NOT lógica) e forneça conectividade de Leste-Oeste e Norte-Sul.

Dica

O portal do Azure apresenta uma exibição simplificada das operações do NSX de que um administrador do VMware precisa regularmente e é direcionado aos usuários que não estão familiarizados com o NSX Manager.

Neste tutorial, você aprenderá a:

- Adicionar segmentos de rede usando o NSX Manager ou o portal do Azure

- Verificar o novo segmento de rede

Pré-requisitos

Uma nuvem privada da Solução VMware no Azure com acesso às interfaces do vCenter Server e do NSX Manager. Para obter mais informações, confira o tutorial Configurar a rede.

Usar o portal do Azure para adicionar um segmento de rede do NSX

Observação

Se você planeja usar o DHCP, precisará configurar um servidor DHCP ou uma retransmissão DHCP antes de configurar um segmento de rede do NSX.

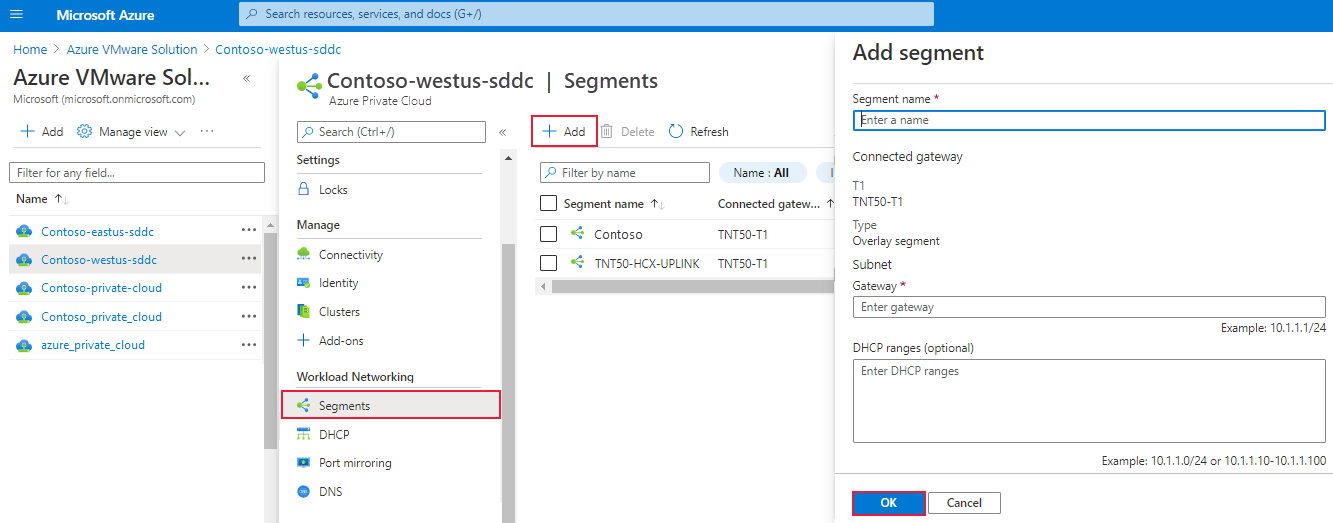

Em sua nuvem privada da Solução VMware no Azure, emRede de carga de trabalho,selecioneSegmentos>Adicionar.

Forneça os detalhes para o novo segmento de expressão NOT lógica e selecioneOK.

Nome do segmento – nome do segmento que está visível no servidor vCenter.

Gateway de sub-rede – endereço IP do gateway para a sub-rede do segmento com uma máscara de sub-rede. As VMs são anexadas a um segmento lógico e todas as VMs que se conectarem a esse segmento pertencerão à mesma sub-rede. Além disso, todas as VMs anexadas neste segmento lógico devem efetuar um endereço IP do mesmo semento.

DHCP(opcional)-intervalos DHCP de um segmento lógico. Configure um servidor DHCP ou uma retransmissão DHCP para consumir o DHCP em segmentos.

Observação

O Gateway conectado é selecionado por padrão e somente leitura. Ele mostra o Gateway de Camada 1 e o tipo de informações de segmento.

T1 – Nome do gateway da camada 1 no NSX Manager. A nuvem privada vem com um gateway de camada 0 do NSX no modo Ativo/Ativo e um gateway de camada 1 do NSX padrão no modo Ativo/Em espera. Os segmentos criados por meio do console serial da Solução VMware no Azure só se conectam ao Gateway da camada-1 padrão e as cargas de trabalho desses segmentos recebem a conectividade de Leste-Oeste e Norte-Sul. Você só pode criar mais gateways da camada 1 por meio do NSX Manager. Os gateways da camada 1 criados no console do NSX Manager não estão visíveis no console da Solução VMware no Azure.

O segmento de sobreposição dotipo-com suporte da Solução VMware no Azure.

O segmento agora está visível na Solução VMware no Azure, no NSX Manager e no vCenter Server.

Usar o NSX Manager para adicionar um segmento de rede

As VMs (máquinas virtuais) criadas no vCenter Server são colocadas nos segmentos de rede criados no NSX e ficam visíveis no vCenter Server.

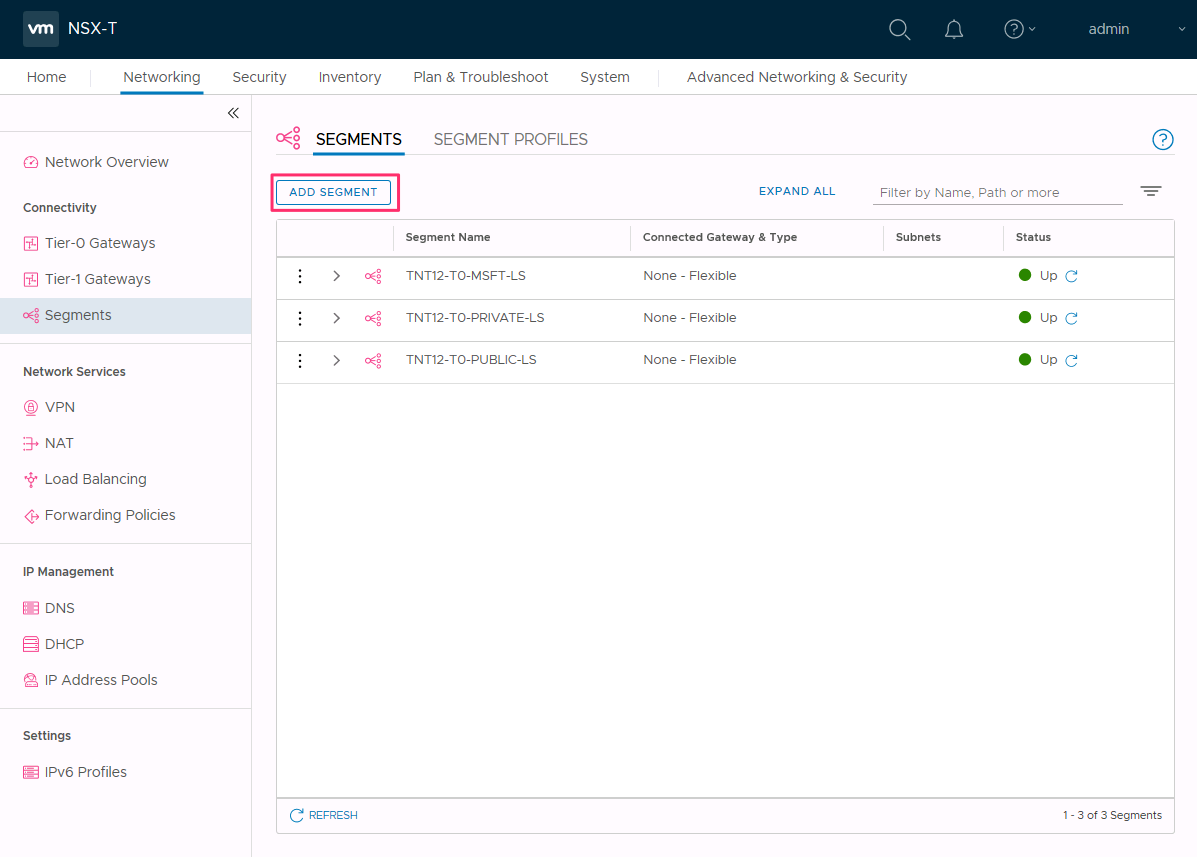

No NSX Manager, selecione Rede>Segmentos e, em seguida, selecione Adicionar Segmento.

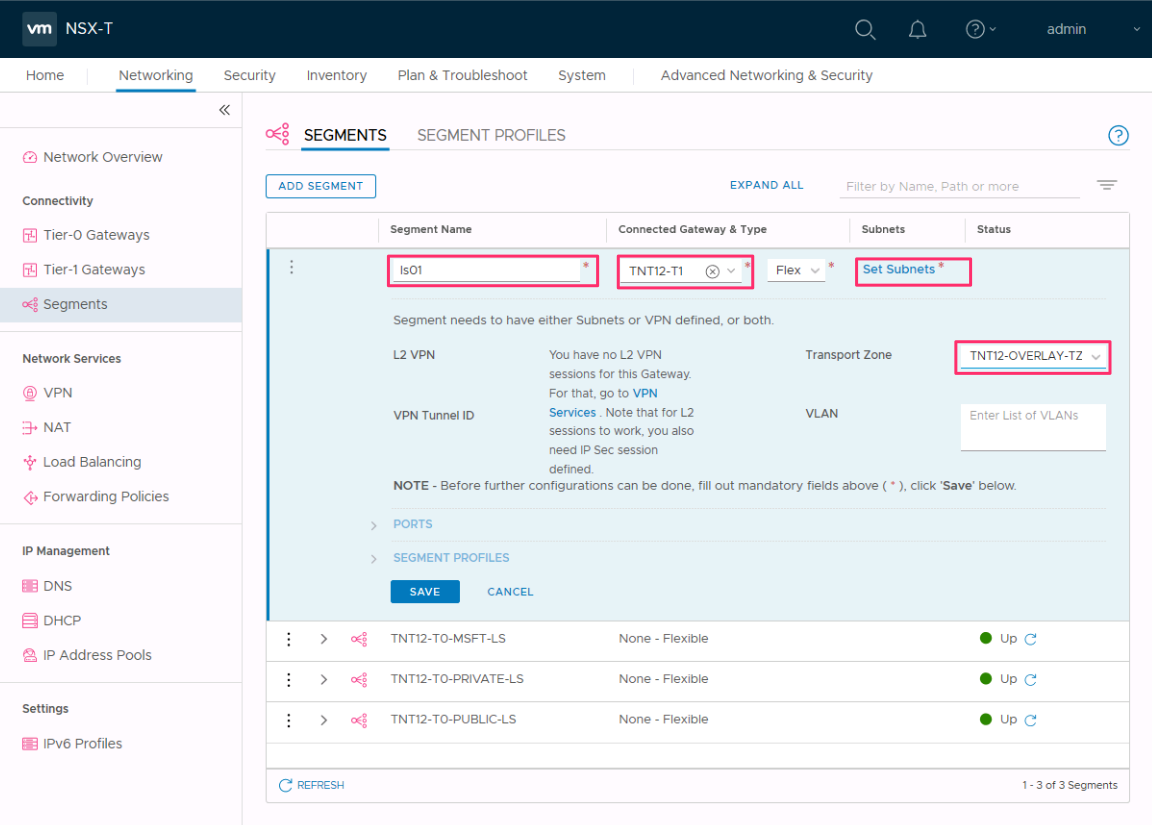

Insira um nome para o segmento.

Selecione o Gateway Tier-1 (TNTxx-T1) como o Gateway Conectado e deixe o Tipo como flexível.

Selecione a sobreposição pré-configurada Zona de Transporte (TNTxx-OVERLAY-TZ) e selecione Definir Sub-redes.

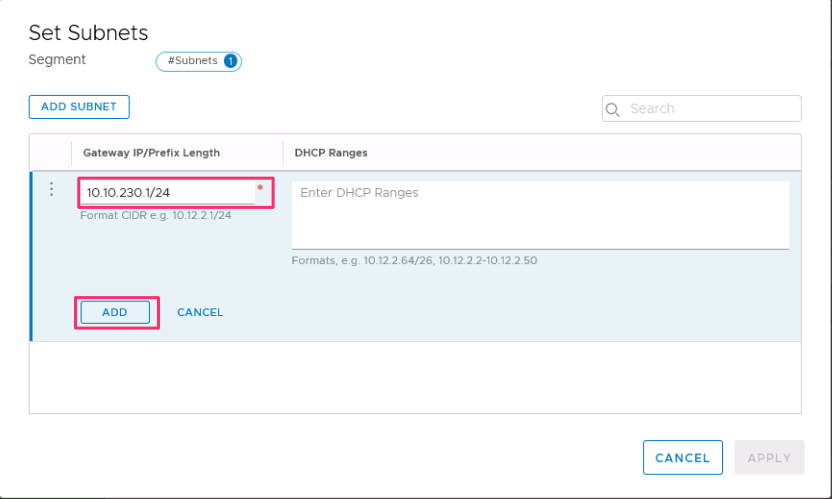

Insira o endereço IP do gateway e selecione Adicionar.

Importante

O endereço IP precisa estar em um bloco de endereço RFC1918 não sobreposto, o que garante a conexão com as VMs no novo segmento.

Selecione Aplicar e Salvar.

Selecione Não para recusar a opção de continuar configurando o segmento.

Verificar o novo segmento de rede

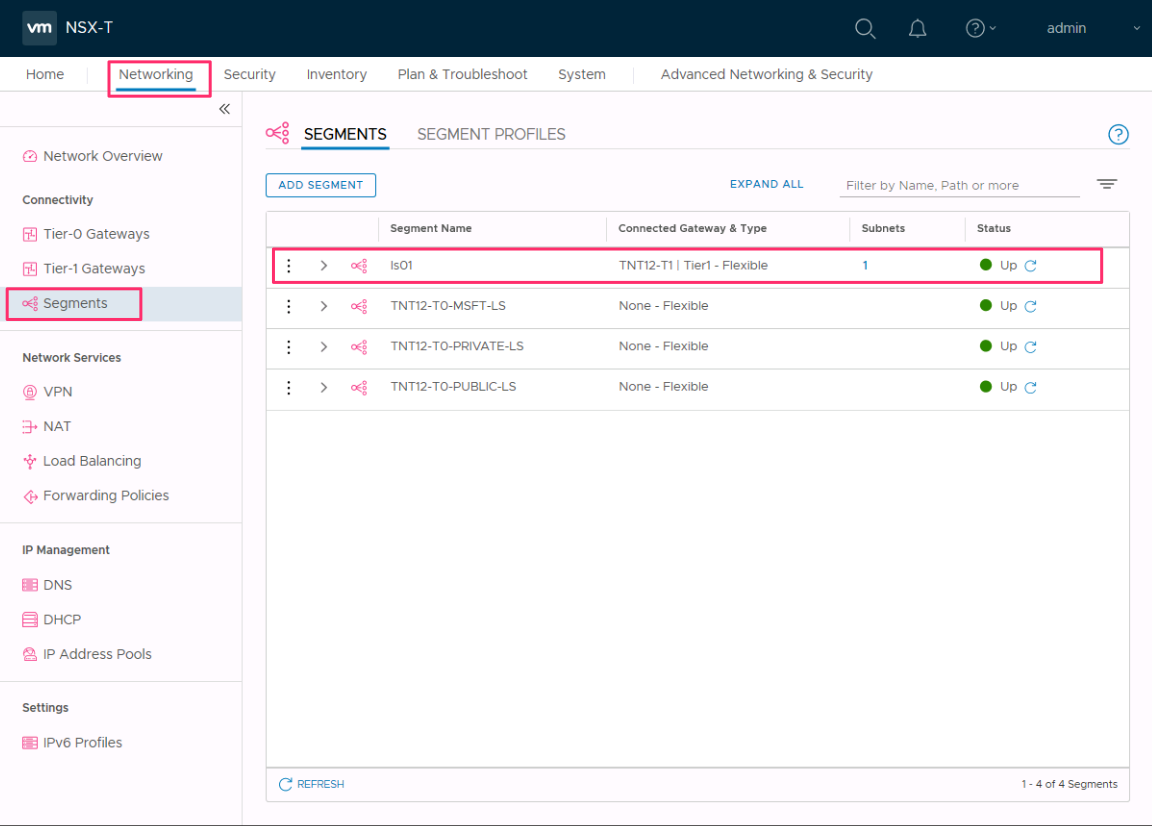

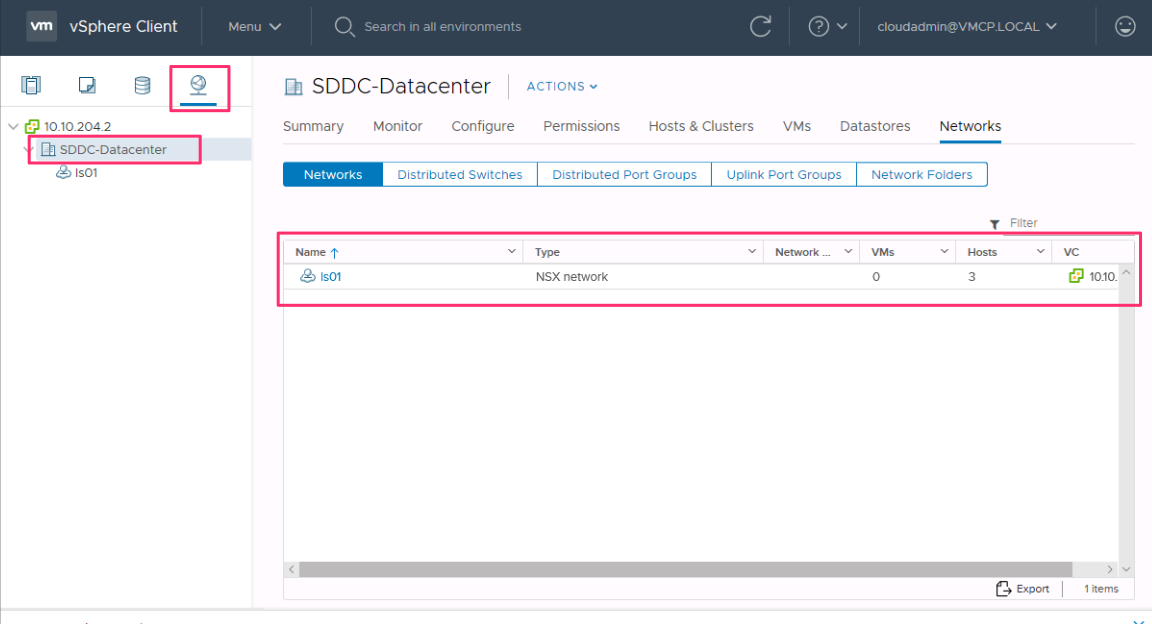

Verifique a presença do novo segmento de rede. Neste exemplo, ls01 é o novo segmento de rede.

No NSX Manager, selecione Rede>Segmentos.

No vCenter Server, selecione Rede>SDDC-Datacenter.

Próximas etapas

Neste tutorial, você criou um segmento de rede do NSX para usar VMs no vCenter Server.

Agora você pode: